Assiste.com

| |

n-CASE est un malware

n-CASE : malware (logiciels spécialement conçus pour perturber, endommager ou obtenir un accès non autorisé à un système informatique).

19.10.2022 : Pierre Pinard.

Dossier (collection) : Malwares |

|---|

| Introduction Liste Malwarebytes et Kaspersky ou Emsisoft (incluant Bitdefender) |

| Sommaire (montrer / masquer) |

|---|

Une malveillance (un malware) est un logiciel spécialement conçu pour perturber, endommager ou obtenir un accès non autorisé à un système informatique.

| Annonce |

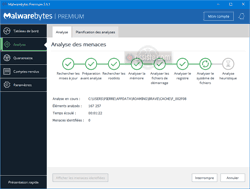

Vous découvrez la présence de n-CASE à l'occasion de l'exécution d'un antivirus ou d'un antimalware ou d'un outil spécifique gratuit comme :

- Antivirus/Antimalware

- Malwarebytes (MBAM) - gratuit (vivement recommandé)

- Kaspersky Antivirus Free - gratuit (vivement recommandé)

- Bitdefender Antivirus Free Edition - gratuit

- Bitdefender Home Scanner - gratuit

- Emsisoft Emergency Kit - gratuit

- Panda Free Antivirus - gratuit

- ESET Online Scanner - gratuit

- McAfee Stinger - gratuit

- Kaspersky TDSSKiller - gratuit

- Kaspersky Virus Removal Tool (KVRT) - gratuit

- Avast free antivirus (Avast Antivirus Gratuit) - gratuit

- Avira free antivirus - gratuit

- Avira free security suite - gratuit

- AVG free antivirus - gratuit

- Microsoft Security Essentials - gratuit

- F-Secure Online Scanner - gratuit

- McAfee Security Scan Plus - gratuit

- Norton Security Scan - gratuit

- Etc.

- Outils

Lorsqu'un objet [*] identifié sous le nom de n-CASE est découvert dans un appareil fonctionnant sous le système d'exploitation Microsoft Windows, il convient de le supprimer.

[*] L'objet peut être constitué de multiples occurences de fichiers, services, clés du registre, valeurs de clés, DLLs, répertoires, etc.

| Annonce |

Utilisez la version gratuite de Malwarebytes

Utilizez la procédure gratuite de décontamination anti-malwares

| Annonce |

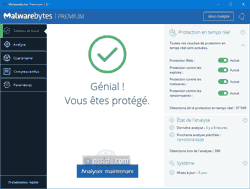

Il est tout de même plus simple et plus sûr d'empêcher la contamination que de se laisser contaminer sous prétexte de microéconomie d'un bon outil de sécurité, puis de se battre pour décontaminer (sans compter qu'il est définitivement impossible de revenir en arrière à propos des données privées, photos, documents... volés et diffusés dans des bases de données inconnues à travers le monde).

Utilisez la version Premium de Malwarebytes

Equipez-vous, dès le premier jour, d'un kit de sécurité de confiance comme :

ou

Emsisoft (incluant Bitdefender).

| Annonce |

| Annonce |

- n-CASE est une application malveillance de 180Solutions Inc. C'est un comparateur de prix agissant en :

- n-CASE est constitué, entre autres, d'un processus, msbb.exe, qui se lance et s'exécute en même temps que Windows, lors du démarrage de Windows. Voir à ce sujet :

- n-CASE peut s'implanter également sous la forme d'un BHO (Barre d'outils) dans Internet Explorer, y compris en s'implantant à la place d'un autreBHO en utilisant la méthode « Pousse-toi d’là que j'm'y mette » (par exemple en virant le BHO FlashTrack. Voir, à ce sujet :

- n-CASE s'implante, depuis mars 2003, grâce à un contrôle ActiveX, la technologie scélérate de Microsoft. Voir, à ce sujet :

- n-CASE dispose du site Web de son développeur, à http://www.180solutions.com

n-CASE pose des problèmes techniques

n-CASE pose des problèmes de protection de la vie privée

- n-CASE est un spyware qui collecte complètement les données personnelles des internautes et les identifie avec un GUID. Dans les clauses juridiques de 180Solutions, on trouve :

Clauses de surveillance et collecte des données personnelles

Anglais

When n-CASE is actively running on your computer, the software generates logs of your surfing activity, including web pages you have visited and the order in which you visited these pages. These logs are then uploaded to 180Solutions' secure servers. We use these logs for market research purposes and to provide you with offers and content specifically targeted to your interests and habits. 180Solutions stores these logs on our servers, for our use. While complete URLs are collected by the software and uploaded to our servers, any personally identifiable information in those URLs is stripped away before storage in our database. We may aggregate information from these surfing logs and share the data with third parties. However, this aggregate data will never identify you individually. 180Solutions' n-CASE product also puts a « cookie » on your machine so that our technology can recognize you and display appropriate advertisements.

Traduction en français

Lorsque n-CASE est en cours d’exécution sur votre ordinateur, le logiciel génère des journaux de votre activité de navigation, y compris des pages Web que vous avez visitées et de l’ordre dans lequel vous avez visité ces pages. Ces journaux sont ensuite téléchargés sur les serveurs sécurisés de 180Solutions. Nous utilisons ces journaux à des fins d'études de marché et pour vous proposer des offres et des contenus spécifiquement adaptés à vos centres d'intérêt et à vos habitudes. 180Solutions stocke ces journaux sur nos serveurs, pour notre usage. Alors que les logiciels complets collectent des URLs et les téléchargent sur nos serveurs, toutes les informations personnellement identifiables contenues dans ces URLs sont supprimées avant leur stockage dans notre base de données. Nous pouvons rassembler des informations provenant de ces journaux de navigation et les partager avec des tiers. Cependant, ces données globales ne vous identifieront jamais individuellement. Le produit n-CASE de 180Solutions place également un « cookie » sur votre machine afin que notre technologie puisse vous reconnaître et afficher des publicités appropriées.

Les nouvelles versions de n-CASE cherchent également à collecter votre adresse e-mail, votre véritable identité et votre adresse postale pour l'associer à votre GUID - il recherche ces données dans, au moins :

- Outlook Express mail accounts

- Outlook user info

- AOL Instant Messenger accounts

- Windows location

- RealPlayer location

- Windows Fax headers

- eFax.com headers

- Acrobat user info

- Netscape user info

- MS Comic Chat registration

- GameSpy registration

- NetFerret registration

Mode de distribution de n-CASE

- Essentiellement en bundle avec les programmes de type P2P

- Également par des contrôles ActiveX gérant les publicités chez certains hébergeurs gratuits

- Également par des contrôles ActiveX gérants les downloads (téléchargements) de certains programmes sur des sites de téléchargements

- Également par le malveillant FavoriteMan, un downloader silencieux installé en cachette par plusieurs applications (P2P, etc.) et prenant ensuite le relais pour, à son tour, downloader silencieusement de très nombreux autres implants malveillants (système pyramidal).

Éradication de n-CASE :

Procédure de désinstallation livrée avec n-CASE

- C'est une insulte à notre intelligence ! Il faut être connecté au Web, aller dans Ajout/Suppression de programmes, choisir « Insterstitial ad delivery by n-Case », clic sur « Désinstaller », confirmer que l'on est bien connecté au Web, télécharger l'exe (code exécutable) de désinstallation (ceci ne fonctionnant que si Active Scripting est autorisé pleinement dans Internet Explorer - pas s'il est positionné sur « Désactivé » et pas, non plus, s'il est positionné sur « demander ») . Vous pouvez enfin lancer la désinstallation (qui vous redemande une connexion Internet !!!)

- Recommencez tout le truc pour désinstaller l'entrée « PAD lookups by n-Case » trouvée également dans Ajout/Suppression de programmes.

- Il y a des cas de figure où cela ne fonctionne pas pour des raisons indéterminées.

- Et pour se foutre complètement de nous, cette méthode ne retire pas le contrôle ActiveX d'installation donc n'importe quelle page Web associée à n-CASE est capable de réinstaller tout le truc sans rien vous demander et sans même vous le signaler.

- Il est donc plus facile et plus sûr de le retirer à la main.

- C'est une insulte à notre intelligence ! Il faut être connecté au Web, aller dans Ajout/Suppression de programmes, choisir « Insterstitial ad delivery by n-Case », clic sur « Désinstaller », confirmer que l'on est bien connecté au Web, télécharger l'exe (code exécutable) de désinstallation (ceci ne fonctionnant que si Active Scripting est autorisé pleinement dans Internet Explorer - pas s'il est positionné sur « Désactivé » et pas, non plus, s'il est positionné sur « demander ») . Vous pouvez enfin lancer la désinstallation (qui vous redemande une connexion Internet !!!)

Procédure de désinstallation manuelle

- Ouvrir le registre Windows - anciennement « base de registre » (démarrer > exécuter > regedit)

- Chercher la clé HKEY_LOCAL_MACHINE\Software\Microsoft\Windows\CurrentVersion\Run, faire un clic droit sur l'entrée « msbb » et clic sur « supprimer ».

- Redémarrer.

- Effacer le répertoire 'nCase' qui se trouve dans Program Files. Pour les anciennes versions de n-CASE, rechercher dans le répertoire System (un sous-répertoire du répertoire Windows appelé 'System32' sous Windows NT, 2000 and XP, ou 'System' sous Windows 95, 98 et Me), et détruire msbb.exe.

- Détruire enfin les clés de registre

HKEY_LOCAL_MACHINE\SOFTWARE\Microsoft\Windows\CurrentVersion\Uninstall\nCASE HKEY_LOCAL_MACHINE\SOFTWARE\Microsoft\Windows\CurrentVersion\Uninstall\msbb

HKEY_CURRENT_USER\Software\180solutions - Pour détruire le contrôle ActiveX d'installation, si vous avez la nouvelle version nCase/Inst, ouvrez le répertoire "Downloaded Program Files", un sous-répertoire du répertoire Windows, faire un click droit sur 'nCaseInstaller Class' et choisir "supprimer".

- Ouvrir le registre Windows - anciennement « base de registre » (démarrer > exécuter > regedit)

Procédure de décontamination complète automatique

| Annonce |

Dossier (collection) : Le Droit et la Plainte |

|---|

Où, quand, comment porter plainte Risque juridique de complicité de l'Internaute Porter plainte lorsque vous êtes victime de : Phishing Les textes protégeant la vie privée et les données à caractère personnel Droit - Charte sur la Publicité Ciblée et la Protection des internautes |