Assiste.com

Comment je me fais avoir : Mon ordinateur se fait infecter ! Des trucs entrent dans mon ordinateur ! Des données sur moi sortent de mon ordinateur !

cr 01.04.2012 r+ 22.10.2024 r- 22.10.2024 Pierre Pinard. (Alertes et avis de sécurité au jour le jour)

| Sommaire (montrer / masquer) |

|---|

Il y a tant de raisons... tant de formes de malveillances... des centaines... des milliers de formes ! En voici juste une quinzaine : les virus, les ransomwares, les cryptowares, les spywares, les keyloggers, les adwares, les barres d'outils, les rogues, les crapwares, les scarewares, les inutilitaires, les hijackers, les zombificateurs, les backdoor, les voleurs de mot de passe, les fausses mises à jour piégées (exemple d'une fausse mise à jour de la technologie Java), et les milliers d'autres formes de malveillances...

|

Ce n'est pas tout à fait de votre faute :

De nombreux sites Web légitimes sont piégés (hackés), à l'insu de leurs propriétaires (leurs webmasters). Un cybercriminel a réussi à trouver et exploiter une faille de sécurité (alertes et avis de sécurité, au jour le jour) sur un serveur. Il a réussi à pénétrer ce serveur. Il y a installé un dispositif criminel.

Le crime peut porter sur le détournement des revenus publicitaires des sites Web hackés. Cela n'a pas d'incidence directe sur votre appareil. Cela à une incidence à terme sur votre navigation Web avec la probable disparition de sites que vous visitez ou leur passage en mode payant, leurs webmasters n'ayant plus les ressources pour les maintenir (la publicité est le modèle économique d'un Web gratuit).

Le crime peut porter sur la modification à la volée des pages visitées. Toutes les pages consultées dans tous les sites hébergés sur un serveur piégé font maintenant pénétrer une attaque dans les appareils des visiteurs. La pénétration de votre appareil peut être causée par une très grande variété de moyens et techniques :

Des scripts sont injectés dans les pages visitées.

Des techniques globalement appelées « drive-by download » sont utilisées.

Dans les mécanismes publicitaires, des publicités « légitimes » sont remplacées par des publicités piégées (exemples de publicités trompeuses ou mensongères).

Etc.

Contre-mesures aux sites malveillants à leur corps défendant.

Ce sont les mêmes que pour les sites malveillants par destination. Voir les conseils essentiels en bas de page.

Bloquez tous les mécanismes publicitaires avec uBlock Origin.

La solution de protection de très loin la plus puissante et la plus sécurisante (mais pas pour tout le monde) : NoScript - NoScript Security Suite.

|

C'est un peu de votre faute :

Nous allons détailler certaines méthodes utilisées contre vous ci-après, mais en voici l'abstract :

D'une manière générale, comment un rogue, un fake, un scareware, un crapware, une barre d'outils, un PUP, etc. arrivent à pénétrer votre ordinateur.

L'utilisateur a téléchargé lui-même la malveillance, car il l'a trouvée sur un site Web après une recherche et a été convaincu par la présentation du produit. Les cybercriminels sont de bons informaticiens, savent obtenir de très bonnes indexations de leurs sites Web dans les moteurs de recherche et savent communiquer et parler en bien de leurs malwares (logiciels malveillants) et de leurs crapwares (logiciels crapuleux).

L'utilisateur peut avoir cédé à la persuasion d'une publicité trompeuse ou mensongère lui faisant croire qu'une faille de sécurité ou une malveillance, etc. a été détectée dans son appareil et qu'il convient de la corriger ou de poursuivre par une analyse complète de l'appareil, etc. L'internaute clique sur la publicité et installe, à son insu, la ou les malveillances.

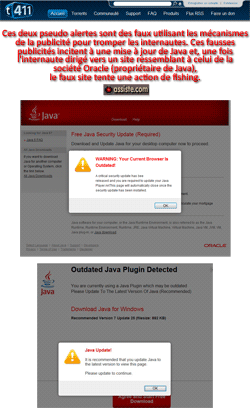

Lire : Exemple d'une publicité trompeuse.L'utilisateur peut avoir cédé à la persuasion d'une publicité trompeuse ou mensongère lui faisant croire qu'une mise à jour d'un composant logiciel est disponible et qu'il est urgent de l'appliquer. L'internaute clique sur la publicité et installe, à son insu, la ou les malveillances. Par exemple :

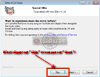

Pseudo (fausse) mise à jour de la technologie Java (exemple illustré).

Pseudo (fausse) mise à jour de la technologie Flash (Flash Player, Shockwave Flash). Exemple illustré.

Pseudo (fausse) mise à jour de la technologie SilverLight.

Pseudo (fausse) mise à jour de sécurité de Windows.

Pseudo (fausse) mise à jour des navigateurs Web (fausses mises à jour de Firefox, Internet Explorer, Opera, Google Chrome, Safari, K-Meleon, etc.)

Pseudo (fausse) mise à jour de VLC.

Pseudo (fausse) mise à jour d'Adobe Acrobat.

Etc. avec, comme seule limite, celle de l'imagination (qui est illimitée).

L'utilisateur peut être victime de l'exploitation d'une faille de sécurité qui permet, par une action appelée « Drive-by Download », de télécharger et d'implanter une ou des malveillances. La recherche de failles de sécurité dans votre ordinateur a lieu :

En consultant des sites hackés à l'insu de leurs webmasters. Un cybercriminel à trouvé une faille de sécurité sur le serveur d'un site et, depuis, toutes les pages de ce site contiennent des scripts qui tentent de trouver et exploiter une faille de sécurité dans l'ordinateur du visiteur afin d'installer le rogue.

En consultant des sites à contenus particuliers (pornographie, piraterie, hacking, cracking, etc.) développés spécialement par les cybercriminels pour attirer de nombreux visiteurs et les piéger. La moitié de la navigation sur le Web concerne ces contenus particuliers. Chaque page de ces sites contient des scripts qui tentent de trouver et exploiter une faille de sécurité dans l'ordinateur du visiteur afin d'y pénétrer.

En étant analysé par un scanner de recherches de failles de sécurité. Sans pare-feu, vous avez moins de 4 minutes pour survivre.

Historiquement, les « Drive-by Download » ont énormément sévi grâce à des « Contrôles ActiveX » dans des pages piégées de sites Internet que vous visitez, mais c'est moins vrai depuis que Microsoft a pris conscience de la capacité de nuisance de sa technologie et a introduit tout un arsenal de certificats. Toutefois, désactivez « ActiveX ».

Un site Internet sur 62 (selon une étude de 2006 dont la trace a disparu) est piégé. Ce taux de sites piégés semble en très nette augmentation depuis. Selon les statistiques de NetCraft, il y aurait, en mars 2015, 878 346 052 domaines (sites) dont 178 164 215 seraient réellement actifs (ces nombres ne tiennent pas compte des centaines de millions de sites existants en sous-domaine [typiquement, les hébergements gratuits de sites personnels]).

Sites populaires développés spécialement pour piéger les visiteurs.

Sites hackés à l'insu de leurs webmasters.

Il a existé une exploitation d'une faille de sécurité de « Microsoft Internet Explorer » dans les « IFRAME » - Cette faille est corrigée. Mettez-vous toujours à jour avec « Windows Update » (le mécanisme Microsoft de mise à jour de Windows) (et n'utilisez jamais « Internet Explorer », mais « Firefox »).

Exploitation d'une vulnérabilité de la « Machine virtuelle JAVA » de Sun (Oracle). Cette technologie est indispensable et est partout, mais c'est une usine à gaz. Des failles de sécurité y sont découvertes sans cesse et corrigées immédiatement. Toujours appliquer immédiatement les « Mise à jour de Java » (ou, mieux, cliquez une à deux fois par jour sur Vérification et mise à jour de tous les plug-ins dans tous les navigateurs). Toujours installer Secunia PSI pour être alerté rapidement des évènements corrigeant des failles dans tous les composants logiciels installés.

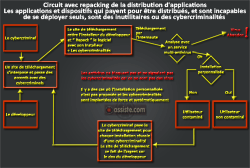

Installeur piégé par Repack (tactique de monétisation par les grands sites, malveillants, de téléchargements, conduisant à l'implantation d'innombrables Rogues, Fakes et Scarewares). C'est l'internaute lui-même qui, en ne décochant pas quelques cases de l'installeur, choisit d'installer la malveillance.

Installeur piégé par Sponsoring (tactique de monétisation par les développeurs, conduisant à l'implantation d'innombrables Rogues, Fakes et Scarewares). C'est l'internaute lui-même qui, en ne décochant pas quelques cases de l'installeur, choisit d'installer la malveillance.

Downloader (utilitaire de téléchargement inutile et imposé) piégé (tactique de monétisation par les grands sites, malveillants, de téléchargements, conduisant à l'implantation d'innombrables rogues, fakes et scarewares).

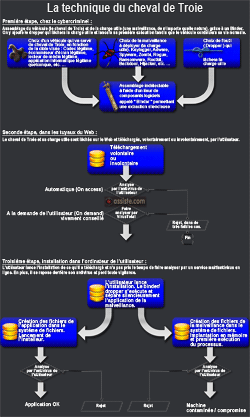

Cheval de Troie (logiciel, légitime (ou non - par exemple, logiciel qui prétend être obligatoire pour lire un document média à contenu particulier, comme une vidéo pornographique, etc., localement ou en ligne) embarquant d'innombrables rogues, fakes et scarewares).

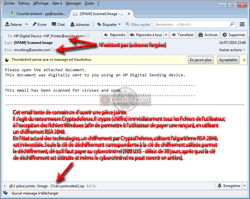

Spam avec Ingénierie sociale dans le corps du message, arrivant à convaincre ou tromper l'internaute.

Spam avec pièce jointe piégée dont l'ouverture provoque l'implantation d'un parasite. Cette technique est exploitée par d'innombrables rogues, fakes et scarewares. De véritables familles de parasites furieux et particulièrement hargneux, comme ZLob, Vundo, Virtumonde, VirtuMundo, etc. sont développés, particulièrement difficiles à éradiquer.

Par canaux IRC.

Par Peer to Peer (P2P).

Par « codecs » piégés. La quasi-totalité des « codecs », excepté ceux sur les sites officiels, représente des pièges (virus, etc.).

Etc.

Dans tous les cas, le rogue, le fake ou le scareware est installé et son lancement est automatisé par inscription dans la liste de démarrage de Windows, ou la modification du comportement du suffixe .exe dans le registre Windows, ou la modification des raccourcis de lancement des applications, etc. Toutes ces modifications de vos réglages sont appelées des hijack.

|

C'est un peu de votre faute :

Vous vous faites manipuler par ingénierie sociale. C'est une faiblesse.

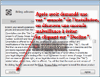

De très nombreux produits logiciels trompeurs (rogues : faux logiciels - escroqueries, crapwares, scarewares, inutilitaires, etc. ...) arrivent à vous convaincre de le télécharger. Le produit, une fois installé, lance une pseudo analyse et affiche une liste de pseudo problèmes alarmants. Vous prenez peur mais, heureusement, pour corriger les pseudos problèmes, il suffit de cliquer sur le bouton Corriger les problèmes. Simple ! Non ?

Vous êtes alors immédiatement dirigé vers une procédure d'achat d'une clé d'activation du rogue, crapware, scareware, inutilitaire, etc. ..., afin d'éradiquer les prétendus menaces et problèmes (en réalité inexistants). Bien entendu, dès la clé achetée et saisie, plus aucune menace ne sera détectée et l'harassant message d'alerte disparaît. Satisfait, vous pourriez même devenir un zélateur du crapware !

Des crapwares partout !

Voir La Crapthèque qui recense des milliers de crapwares (et il en manque des dizaines de milliers d'autres).

Une telle démarche, trompeuse, relève d'une manipulation par ingénierie sociale, ou abus de faiblesse. C'est une escroquerie par des maffias cybercriminelles, à la limite de la demande de rançon (cela ressemble à la « protection obligatoire » des commerçants par les maffias (« Tu payes, tous les mois, et on assure ta « protection » (on ne te tue pas) sinon on te harcelle, on casse ton magasin et, enfin, on te fini »).

L'argent que rapporte un crapware aux cybercriminels :

Pour le seul crapware ErrorSafe, La FTC (Federal Trade Commission) estime à 1.000.000 (un million) de clients trompés par la clique de maffieux brésiliens ErrorSafe, Inc. (Innovative Marketing, Inc.), en 4 ans (2004 - 2008). Le procès est en cours en 2014. Le produit était annoncé à environ 40 US$ mais la facturation était arbitrairement de 60 US$ sous prétexte d'un second produit livré en bundle. La FTC (Federal Trade Commission) estime le revenu total de cette mafia à 163 millions US$.

Une plainte peut être déposée, mais la nature de ces transactions fait que ces groupes maffieux sont intouchables.

- C'est vous, l'utilisateur, qui passez à l'acte d'achat

- La géolocalisation du cybercriminel, lorsqu'elle peut être établie, est off-shore, en dehors de toute zone de compétence d'une juridiction nationale

- Les transactions se font avec le réseau d'anonymisation et de chiffrement TOR qui rend tout traçage impossible

Réflexe à avoir : Analyse multiantivirus du logiciel téléchargé, avant de l'exécuter

Il est parfois possible, après avoir téléchargé un logiciel, et avant de l'installer, de le faire analyser par un service multiantivirus gratuit en ligne. Cela doit être une habitude, un réflexe, une obsession. Cela relève du principe : je réfléchi d'abord, je clique après. Mais cela n'est pas toujours possible.

- L'analyse multiantivirus gratuite en lignen'est pas possible s'il y a utilisation d'un outil de téléchargement (downloader), qui se place en intermédiaire. C'est alors le logiciel téléchargeur (downloader) qui est analysé et non pas le logiciel convoité. Le logiciel convoité sera téléchargé dans un second temps, par le téléchargeur (downloader). Le téléchargeur (downloader) est, évidemment, un produit « propre » qui ne provoquera pas d'alerte de la part des outils d'analyses traditionnels. Il faudrait que ceux-ci exécutent le downloader et analysent aussi ce qui est téléchargé, au deuxième degré, voire au troisième degré, ce qui n'est pas le cas, y compris lors d'analyses dans des machines virtuelles (sandbox - sandboxing).

- L'analyse multiantivirus gratuite en lignen'est pas possible si le logiciel à analyser a une taille supérieure à la limite supérieure de ce type de services. Au 20.06.2014, la taille maximale des objets analysables est de 64 MO par le service VirusTotal (54 antivirus simultanés), ce que les cybercriminels savent. Ils s'arrangent pour bourrer les crapwares de caractères de remplissages inutiles afin de dépasser cette taille couperet.

|

C'est un peu de votre faute :

De très nombreux sites, faits pour être attractifs (la quasi-totalité des sites de sexe, sites de P2P, sites de hack, sites de crack, sites de téléchargements, sites de codecs, sites de polices de caractères, sites de fonds d'écrans, sites de logiciels de sécurité, etc. ...) sont exclusivement dédiés au déploiement de malveillances. Ils sont développés spécifiquement par des cybercriminels, et comportent volontairement d'innombrables pièges rapportant des sommes considérables aux cybercriminels.

Ces sites piégés scannent votre ordinateur, à la recherche de vulnérabilités et failles de sécurité permettant d'installer des malveillances. Il existe, dans le domaine de la sécurité informatique, des scanners de failles, y compris des scanners gratuits et Open Source, qu'utilisent de nombreux directeurs de services informatiques pour détecter les failles de sécurité, les corriger, et sécuriser leurs réseaux. Ces mêmes outils sont utilisés par les cybercriminels pour détecter les failles de sécurité et les exploiter (grâce à des kits d'exploit).

Des drive-by download partout !

Un site Internet sur 62, soit plusieurs dizaines à centaines de millions de sites Internet, contiennent une attaque du type « Drive-by Download » qui inscrit de force un à plusieurs parasites (adware, barre d'outils, hijackers, zombificateur, keylogger, spyware, backdoor (porte dérobée), voleur de mot de passe, rogue, crapware, scareware, etc. …) dans votre ordinateur tandis que vous croyez naviguer paisiblement sur le Web. Google rapportait, en 2007, qu'un site sur 10 hébergeait un Drive-by Download. En 2008, Sophos (un acteur majeur des antivirus) estimait que 6000 sites nouvellement infectés par un Drive-by Download apparaissaient chaque jour.

Contre-mesures aux sites malveillants

Vous pouvez limiter l'accès aux sites Web piégés en utilisant un ou plusieurs filtre(s) du Web. Il faut considérer ces filtres du Web comme une aide mais ne pas se reposer aveuglément dessus et ne jamais baisser son niveau de vigilance.

Le taux de réussite des filtres du Web est limité car aucun ne connaît tous les sites Web piégés : il en naît plusieurs milliers de nouveaux chaque jour qui ne durent que quelques heures et sont remplacés par d'autres immédiatement après. Il existe trois types de filtres du Web :

- Le meilleur filtre du Web devrait être celui que vous avez entre les oreilles.

- Plusieurs filtres du Web qui s'insèrent, en modules d'extension, dans les navigateurs Web. Voir l'article Web-Réputation.

Quelques filtres du Web : Google Safe Browsing, SmartScreen, WOT - Web Of Trust, McAfee SiteAdvisor, Trustwave SecureBrowsing, Kaspersky URL advisor (dans Kaspersky Antivirus), avast! WebRep (dans avast!), BitDefender TrafficLight, G Data CloudSecurity, PC Tools Browser Defender, Norton Safe Web, Crawler Web Security Guard, AVG LinkScanner, TrendProtect, etc. ... (sachant que certains de ces filtres ralentissent la navigation et sont, très probablement, utilisés en outils de tracking à notre insu)

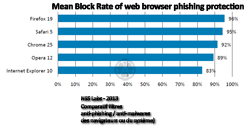

- Il en existe toujours un, natif, dans chaqu'un des cinq grands navigateurs, mais ils sont très insufisant (Google Safe Browsing, SmartScreen ou le dispositif d'Opera). Voir le Dossier Filtres anti-phishing et anti-malwares des navigateurs.

- Votre antivirus, s'il s'agit d'un très bon antivirus (Kaspersky, Bitdefender), va en ajouter un autre.

- Votre antimalware, s'il s'agit d'un très bon antimalwares (Malwarebytes, qui utilise sa base de données hphosts)

- Vous pouvez en ajouter un autre, comme Trustwave SecureBrowsing.

- Vous pouvez ajouter WOT (exclusivement pour avoir un avis sur la qualité commerciale d'un site marchand - ce filtre du Web utilise le crowdsourcing, ce qui le rend totalement non crédible pour les autres avis).

- Il en existe toujours un, natif, dans chaqu'un des cinq grands navigateurs, mais ils sont très insufisant (Google Safe Browsing, SmartScreen ou le dispositif d'Opera). Voir le Dossier Filtres anti-phishing et anti-malwares des navigateurs.

- Votre consultation volontaire de :

- Un outil de Web de confiance (Web réputation vue par les internautes)

- Un outil de Web de confiance (Web réputation vue par des robots d'analyse)

À faire AVANT de cliquer sur un lien : Copiez le lien d'accès au site que vous souhaitez analyser avant de vous y rendre et interrogez plusieurs outils de Web de confiance, soit pour avoir un avis sur le site, soit pour avoir un avis sur la page précise avant de la visiter.

- Un outil de Web de confiance (Web réputation vue par les internautes)

|

C'est un peu de votre faute :

Un logiciel sur 20, disponible sur le Web, agit en cheval de Troie et contient un à plusieurs pièges (spyware, backdoor (porte dérobée), keylogger, etc. …). Les grands sites de téléchargement et les sites de P2P, de crack, de hack, etc. ... sont les grands spécialistes et pourvoyeurs de programmes légitimes piégés utilisés en cheval de Troie pour faire pénétrer des malveillances.

Un cheval de Troie est un véhicule servant à faire pénétrer une charge utile (une malveillance d'une classe quelconque) dans les ordinateurs. 99,99% des cracks, des hack, des keygen, des Codecs, des packs de Codecs, des lecteurs de média, des économiseurs d'écrans, etc. ... sont des logiciels normaux piégés en chevaux de Troie grâce à l'utilisation de binder et de dropper. Les économiseurs d'écrans sont des tâches (des programmes) exécutables) et les fonds d'écrans, normalement une simple image, sont souvent livrés sous forme d'un exécutable d'installation.

- Soit des programmes entièrement développés par les cybercriminels pour être attractifs et téléchargés par de nombreux utilisateurs. Les cybercriminels glissent un à plusieurs pièges (une à plusieurs malveillances) dans ces programmes.

- Soit des programmes normaux, modifiés par des cybercriminels. Là aussi, les cybercriminels glissent un à plusieurs pièges (une à plusieurs malveillances) dans ces programmes.

|

C'est un peu de votre faute :

La pratique du Downloader fausse les règles du jeu en permettant au site qui prétend héberger l'objet que vous sollicitez d'installer un logiciel intermédiaire qui va prendre en charge le téléchargement, sous divers prétextes, mais, surtout, qui va faire on ne sait quoi d'autre. Lire les articles : downloader et Sites de téléchargement et leurs pratiques.

Contre-mesure

Installez Unchecky

Antivirus. Il doit être actif, à jour et fonctionner en temps réel (on-access et proactif).

Application de tous les correctifs connus aux failles de sécurité (procédure de maintien à jour d'un PC).

Dès que quelque chose est téléchargé que vous pensez pouvoir garder et ouvrir, utilisez, systématiquement, VT Hash Check AVANT D'OUVRIR L'OBJET. Si l'objet est plus gros que la taille maximum autorisée (cela vous est signalé au moment de la tentative d'analyse), utilisez votre propre antivirus et d'autres antivirus en ligne ainsi que des micro-antivirus gratuits.

Filtres du Web.

|

C'est un peu de votre faute :

Lire l'article sur la Pratique du Repack de logiciel.

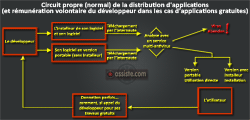

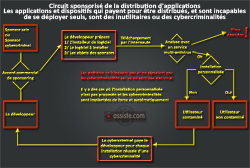

| Normalement, le circuit de l'installation d'un logiciel devrait être celui-ci : |

Contre-mesure

Installez Unchecky

Antivirus. Il doit être actif, à jour et fonctionner en temps réel (on-access et proactif).

Application de tous les correctifs connus aux failles de sécurité (procédure de maintien à jour d'un PC).

Dès que quelque chose est téléchargé que vous pensez pouvoir garder et ouvrir, utilisez, systématiquement, VT Hash Check AVANT D'OUVRIR L'OBJET. Si l'objet est plus gros que la taille maximum autorisée (cela vous est signalé au moment de la tentative d'analyse), utilisez votre propre antivirus et d'autres antivirus en ligne ainsi que des micro-antivirus gratuits.

Filtres du Web.

|

C'est un peu de votre faute :

Exploitation d'un installeur du logiciel accompagné de "bonus" (sponsor). Vous devez toujours rechercher et télécharger un logiciel depuis le site de son auteur, exclusivement. Jamais aucun site de téléchargement ne doit être utilisé (quelques sites de téléchargement à éviter absolument). Lire l'article Bundle (Installer une application - Attention aux trucs indésirables livrés avec)

| Normalement, le circuit de l'installation d'un logiciel devrait être celui-ci : |

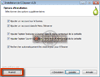

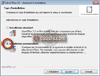

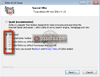

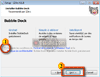

Repack : Danger. Pour éviter l'infection par les téléchargements réemballés ou sponsorisés, toujours demander une installation personnalisée

Après son téléchargement, chaque installation d'un logiciel livré avec un installeur (ce n'est pas le cas des logiciels dits « portables » qui sont utilisables immédiatement, sans phase d'installation, et dont nous vous recommandons le choix lorsqu'il existe) doit se faire en utilisant, dans l'installeur, l'option « installation personnalisée » (ou toute option ressemblant à cela, selon la marque de l'installeur utilisé). Exemple d'accès aux choix personnalisés de l'installation d'une application logiciel :

Demander une « installation personnalisée » permet, d'une part, d'installer le logiciel dans un répertoire de votre choix, hors des répertoires de Windows, et, d'autre part, de révéler / dévoiler des options discrètes (cachées) comme des cases à cocher / décocher qui, sinon, vont donner à l'installeur votre autorisation implicite de conduire des actions souvent indésirables, comme installer un ou des produits venant de « sponsors » du logiciel ou de « sponsors » du site de téléchargement (repack). Votre manque de vigilance et le virus PEBCAK, lors de l'installation d'un logiciel, dans la fébrilité et l'impatience de l'utiliser tout de suite, sont la voie royale à l'implantation de cybercriminalités, de PUP, de barres d'outils servant à vous tracker pour vous espionner et vous bombarder de publicités, d'adwares, etc. ...

Comme toujours sur un ordinateur, on réfléchi d'abord, on clique après, jamais l'inverse.

Contre-mesure

Installez Unchecky

Antivirus. Il doit être actif, à jour et fonctionner en temps réel (on-access et proactif).

Application de tous les correctifs connus aux failles de sécurité (procédure de maintien à jour d'un PC).

Dès que quelque chose est téléchargé que vous pensez pouvoir garder et ouvrir, utilisez, systématiquement, VT Hash Check AVANT D'OUVRIR L'OBJET. Si l'objet est plus gros que la taille maximum autorisée (cela vous est signalé au moment de la tentative d'analyse), utilisez votre propre antivirus et d'autres antivirus en ligne ainsi que des micro-antivirus gratuits.

Filtres du Web.

C'est un peu de votre faute :

Ne manquez jamais de vigilance ni d'esprit critique. Sur le Web, un bref instant d'inattention peut vous coûter des années de travail, parfois de manière totalement irréversible, comme avec les Cryptowares. Il n'y a pas d'antivirus contre le manque de vigilance ! Il n'y a pas de médicament !... Il n'y a que vous, face à vous-même. Vous pouvez être la plus puissante des armes mais, à un moment donné, vous pouvez avoir une baisse de régime, une absence, être au bord du précipice et faire un grand pas en avant ! En matière de sécurité informatique, cela ne pardonne pas. Lire l'article Ingénierie sociale. N'accordez jamais votre confiance sans discernement. Ne soyez jamais naïf. Ne croyez jamais ce que l'on vous dit. Prenez toujours le temps de vous renseigner, de faire des recherches sur un site, un logiciel, avant d'y accéder, imaginez les conséquences, maintenant ou dans des années, de la moindre de vos actions, de votre mot de passe donné, de votre date de naissance révélée, de votre photo affichée, de vos écrits, etc. ... Réfléchissez d'abord, ne cliquez qu'après !

C'est un peu de votre faute :

Clic sur un lien piégé suggéré dans un courriel, une zone de conversation immédiate (chat), un forum, un blog, etc. ... et conduisant à un site piégé. Encore une fois, on réfléchi d'abord, on clique ensuite.

Dans le cas des ransomwares, la propagation des attaques de type crypto quelque chose, se fait essentiellement par e-Mail ou fichiers d'aide (fichiers .chm) accompagnant les applications. Ne cliquez jamais sur un lien inattendu. Il n'y a aucune solution de réparation contre certaines attaques irréversibles, avec demandes de rançon, comme Prison Locker, Cryptolocker, Cryptowall, Cryptodefense, etc. ... Il faut payer (300, 400, 500 € ou 2 bitcoins) ou tout perdre et reformater.

Vous pouvez copier le lien/l'URL (clic droit > copier le lien) et le soumettre à VirusTotal - Multiantivirus gratuit en ligne (fichier ou URL) (74 antivirus simultanés en mai 2019) !

La solution de protection de très loin la plus puissante et la plus sécurisante : NoScript - NoScript Security Suite

C'est un peu de votre faute :

Contre-mesure

N'ouvrez JAMAIS une pièce jointe à un e-Mail d'un expéditeur inconnu ET MEME D'UN EXPEDITEUR CONNU !

Enregistrez la pièce jointe, puis faites-la analyser avec VirusTotal ou VT Hash Check, et seulement enfin, si tout va bien (et encore...), vous pouvez l'ouvrir.

Avoir obligatoirement un très bon Antivirus. Il doit être actif, à jour et fonctionner en temps réel (on-access et proactif).

Appliquez tous les correctifs connus aux failles de sécurité (procédure de maintien à jour d'un PC).

Dès que quelque chose est téléchargé que vous pensez pouvoir garder et ouvrir, utilisez, systématiquement, VT Hash Check AVANT D'OUVRIR L'OBJET. Si l'objet est plus gros que la taille maximum autorisée (cela vous est signalé au moment de la tentative d'analyse), utilisez votre propre antivirus et d'autres antivirus en ligne ainsi que les micro-antivirus gratuits.

Les cybercriminels envoient des milliards de spams chaque jour, contenant une pièce jointe contenant un programme exécutable ou l'exploitation d'une faille de sécurité. Ils vont déployer des trésors d'ingénierie sociale pour vous conduire à l'ouvrir.

C'est un peu de votre faute :

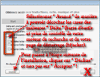

Utilisation de la peur (scarewares) avec une publicité alarmante (fausse alerte de sécurité, fausse alerte de mise à jour Java, fausse alerte de mise à jour Adobe Flash Player, fausse alerte de mise à jour Silverlight, Publicités trompeuses ou mensongères), par exemple, simulant une analyse de votre machine (il s'agit d'une simple image animée sans aucune analyse) et prétendant trouver de nombreux parasites ou autres éléments très dangereux pour vous.

Contre-mesure

Bloquer tous les mécanismes publicitaires

Dès que quelque chose est téléchargé que vous pensez pouvoir garder et ouvrir, utilisez, systématiquement, VT Hash Check AVANT D'OUVRIR L'OBJET. Si l'objet est plus gros que la taille maximum autorisée (cela vous est signalé au moment de la tentative d'analyse), utilisez votre propre antivirus et d'autres antivirus en ligne ainsi que des micro-antivirus gratuits.

Filtrez le Web.

C'est un peu de votre faute :

Tout ce qui à cette tête là est une tromperie, une escroquerie financière, et, probablement, conduisant à l'implantation de plusieurs malveillances simultanées.

Contre-mesure

Ne procéder aux mises à jour qu'à partir des sites officiels des éditeurs de logiciels. Si vous ne savez pas (et c'est normal lorsque l'on débute), posez la question sur un forum de confiance.

Egalement, Bloquer tous les mécanismes publicitaires, souvent utilisés pour ce genre de fausses alertes trompeuses.

Dès que quelque chose est téléchargé que vous pensez pouvoir garder et ouvrir, utilisez, systématiquement, VT Hash Check AVANT D'OUVRIR L'OBJET. Si l'objet est plus gros que la taille maximum autorisée (cela vous est signalé au moment de la tentative d'analyse), utilisez votre propre antivirus et d'autres antivirus en ligne ainsi que des micro-antivirus gratuits.

C'est un peu de votre faute :

Les mécanismes publicitaires sont utilisés en mécanismes d'attaque et de pénétration, manipulant l'ingénierie sociale à qui mieux mieux et souvent accompagnés d'un Drive-by Download. Il s'agit de l'une des plus vastes faces cachées du Web, omniprésente.

Chaîne de la publicité sur le Web et du Tracking, Profiling, Marketing comportemental, Marketing temps réel

Contre-mesure

C'est un peu de votre faute :

Même en étant vigilant, vous ne pouvez pas éviter tous les virus. Un outil de bonne qualité doit vous soutenir. Il doit être actif, à jour et fonctionner en temps réel (on-access et proactif).

Contre-mesure

Comparatif antivirus - faites votre choix

Kaspersky Antivirus (en suite de sécurité) est le bon choix.

C'est un peu de votre faute :

Les cybercriminels utilisent des scanners, 24 h / 24 h, pour trouver des portes ouvertes sur des systèmes faillibles.

Sans pare-feu, 4 minutes pour survivre.

Contre-mesure

Fermez les portes. Installez et activer un bon pare-feu.

Kaspersky Antivirus est un bon choix.

C'est un peu de votre faute :

C'est de votre faute à cause de l'absence de mises à jour et à cause de l'absence d'application des correctifs connus aux failles de sécurité. Aucun logiciel n'est fiable à 100%. Il n'existe pas de logiciel 100% sans erreur. Or, lorsque vous naviguez sur le Web, lorsque vous écoutez un fichier de musique, lorsque vous regardez un fichier de vidéo, lorsque vous lisez un document portable (.pdf), lorsque vous visualisez une vidéo en ligne, etc. ... vous faites appels à des technologies complexes, comme votre navigateur Web, vos lecteurs de média, des technologies comme Flash, Java et Silverlight, etc. ... Les cybercriminels utilisent des kits d'exploits et recherchent des failles de sécurité dans tous ces produits et technologies installés dans votre ordinateur.

Contre-mesure

Mise à jour périodique d'un PC sous Windows.Dans le cas des ransomwares, la propagation des attaques de type crypto quelque chose, se fait essentiellement par eMail. Ne cliquez jamais sur un lien inattendu. Il n'y a aucune solution contre certaines attaques avec demandes de rançon, comme Prison Locker, Cryptolocker, Cryptowall, CryptoDefense, etc. ... Il faut payer (300, 400, 500 € ou 2 bitcoins) ou tout perdre et reformater.

Attention aux fausses alertes " Failles de sécurité "

Ne suivez aucune alerte de mise à jour ou de correction de failles de sécurité autres que les alertes que pourraient produire notre :

Procédure de mise à jour périodique d'un PC sous Windows.

Attention aux fausses alertes de sécurité, aux fausses alertes de mises à jour. Voir : Ne vous faites pas infecter en suivant une alerte trompeuse.

C'est un peu de votre faute :

Les fichiers d'aide Windows se trouvent partout (ils accompagnent une majorité des applications et comportent une aide à l'utilisation du logiciel, un mode d'emploi, une FAQ, etc. ...). Ce sont, en réalité, des sites Internet compressés (du code html compilé), empaquetés dans un système de navigation dans ce site (les fichiers .chm) et doté d'un système de recherches dans ce site. Parce que ce sont des sites Web compilés, ils sont " exécutés " dans votre ordinateur comportent tous les risques des sites Web mais sans bénéficicer des filtres du Web injectés dans vos navigateurs Web. Des campagnes de spam diffusent des fichiers d'aide piégés, ainsi que les fichiers d'aide accompagnant les copies pirates des logiciels sur les sites de partage. Les fichiers d'aide ne peuvent plus, normalement, s'ouvrir sans une mamipulation supplémentaire expliquée dans l'article Comment ouvrir un fichier d'aide Windows (fichier .chm).

Contre-mesure

Installez et utilisez, systématiquement, VT Hash Check. sur le fichier d'aide (.chm) AVANT DE L'OUVRIR. Si l'objet est plus gros que la taille maximum autorisée (cela vous est signalé au moment de la tentative d'analyse), utilisez votre propre antivirus et d'autres antivirus en ligne ainsi que des micro-antivirus gratuits.

N'ouvrez JAMAIS une pièce jointe à un e-Mail d'un expéditeur inconnu ET MEME D'UN EXPEDITEUR CONNU !

C'est un peu de votre faute :

Contre-mesure

Hum... Organisez des conférences et demandez à Assiste.com d'être conférencier.

C'est totalement de votre faute :

Une personne physique dans votre entourage (employeur, conjoint, parent, enfant, technicien de surface, vilain petit curieux, etc. ...), se présentant devant votre ordinateur, trouve vos identifiants et mots de passe, ou implante n'importe quel type de malveillance, simplement car vous n'avez pas quitté votre session en vous levant de devant votre ordinateur (Démarrer > « Fermer la session » ou « Verrouiller ») , ou vous n'avez pas du tout créé un compte utilisateur ! Vous ne pouvez même pas lui en vouloir, c'est totalement de votre faute.

Vous êtes allé sur le Web avec votre compte d'administration/administrateur de votre ordinateur. N'importe quel cybercriminel a bénéficié de vos privilèges d'administration pour prendre le contrôle de votre ordinateur et y implanter ou y faire n'importe quoi ! C'est totalement de votre faute ! Sans précaution, sur le Web, vous avez en moyenne, avec un compte d'administration, moins de quatre minutes pour survivre.

À partir de Windows Vista, Microsoft ne permet plus à Windows d'utiliser les privilèges d'administration, même si vous êtes administrateur. Il faut explicitement demander une « élévation de privilèges » et vous n'avez aucun intérêt à le faire (sauf pour de bonnes raisons qui vous ont été données dans le mode d'emploi d'un utilitaire ou par un assistant confirmé qui vous guide à partir d'un forum de confiance.

C'est totalement de votre faute :

Vous avez utilisé un keygen , ou un hack, ou un crack, pour utiliser un programme piraté. Là, vous le savez ! La quasi-totalité de ces travaux, 99,999%, sont des malveillances.

Vous vous faites infecter car vous avez utilisé du P2P sur un site de piratage.

Vous avez utilisé un site de P2P pour télécharger quelque chose. Là aussi, vous le savez ! Vous vous doutez bien que rien n'est gratuit, que la gratuité n'existe pas, que si quelque chose m'est soit disant offert (gratuitement), c'est qu'il y a anguille sous roche et que celui qui offre doit bien s'y retrouver quelque part !

Lorsque qu'un produit est gratuit, c'est que vous êtes le produit.

Lorsqu'un service est gratuit, c'est que vous êtes le service.

Escroquerie à l'assistance (*)

« Nous avons été touchés par Al-Namrood 2.0 en décembre.

Tout aurait bien fonctionné si nous avions une structure de sauvegarde appropriée ... ou même si le type qui nous installe une structure de sauvegarde n'avait pas exécuté un décrypteur défectueux après avoir payé la rançon sans faire d'abord une bonne sauvegarde de l'état du système.

Puis il a reformaté les disques et réinstallé le système d'exploitation et a alors essayé de nous convaincre que nous avions besoin d'un système de reprise après sinistre de 10 000 $.

Apparemment, ce type fournit ces services depuis plus de 15 ans. »

Protégez-vous ! Protégez votre ordinateur ! Protégez votre navigateur ! Protégez votre navigation !

Érigez le principe de cohérence, le bon sens, en principe fondamental.

- Le bon sens veut que l'on réfléchisse d'abord et que l'on ne clique qu'après !

- Le bon sens veut que l'on maintienne ses outils à jour, à chaque instant.

- Le bon sens veut que l'on soit doté d'un antivirus temps réel et d'un pare-feu, à jour, de haut de gamme.

- Le bon sens veut que l'on bloque tous les mécanismes publicitaires.

- Etc. ...

Dans tous les cas, il est impossible à l'internaute « normal » de sortir d'une attaque sans que le mécanisme de l'attaque ne s'implante.

Dans le cas des crapwares, lorsque l'escroquerie vise à vous faire acheter un faux logiciel (rogue), elle vous harcèle sans cesse pour vous rappeler de télécharger gratuitement l'outil miracle nécessaire à l'analyse approfondie de votre ordinateur. Une fois ce téléchargement effectué et le rogue exécuté (seul moyen apparent pour « calmer » le harcèlement dont vous êtes victime), l'outil miracle (le rogue) va confirmer l'analyse bidon (qu'il n'avait jamais exécutée puisqu'une publicité ne peut exécuter du code) et afficher une liste d'erreurs et parasites imaginaires (« tromperie »), inventant ainsi une menace vous conduisant à un acte d'achat irréfléchi, dans la précipitation et l'angoisse. C'est faux ! N'achetez rien et faites-vous aider, sur un forum de décontamination de confiance (Forums de décontamination de confiance), pour virer le harcellement.

Comment je me fais avoir, comment je me fais infecter

Les encyclopédies |

|---|