Assiste.com

Cheval de Troie : programme informatique ayant un comportement apparent utile (mais souvent futile) et une charge active cachée, généralement malveillante.

cr 01.04.2012 r+ 17.01.2025 r- 17.01.2025 Pierre Pinard. (Alertes et avis de sécurité au jour le jour)

| Sommaire (montrer / masquer) |

|---|

Définition classique

Le Cheval de Troie est, dans la mythologie grecque, l'un des plus fameux épisodes de la Guerre de Troie, relaté par Homère dans l'Odyssée (Iliade et l'Odyssée – Homère – vers la fin du VIIIe siècle av. J.-C.), puis par Virgile dans le livre II de l'Énéide (poème écrit entre 29 et 19 av. J.-C.).

Le Cheval de Troie est cet immense cheval de bois fabriqué par les grecs et déposé devant Troie, faisant croire à un hommage à leur résistance et à une offrande, tandis qu'ils faisaient semblant de se retirer. Le cheval est introduit dans Troie par les troyens eux-mêmes (c'est le véhicule de la charge utile). Une cohorte des grecs, cachée dedans (c'est la charge utile ou charge active), en sort silencieusement pour ouvrir les portes de Troie et permettre au reste de l'armée grecque d'entrer et totalement détruire Troie.

Trojan est le mot anglais pour Cheval de Troie (formellement Trojan Horse et, parfois, Troyen).

Définition informatique

Le programme KaZaA est l'archétype du cheval de Troie

La technologie Cydoor est l'archétype de la charge active de plus de 2000 chevaux de Troie

En informatique, un Cheval de Troie est un programme ayant deux caractéristiques :

- Un comportement apparent utile (mais souvent futile, comme les économiseurs d'écrans, qui sont presque tous des Chevaux de Troie) à l'utilisateur de l'ordinateur (c'est le porteur, le vecteur, le véhicule, la méthode pour pénétrer qui précède l'infestation, la partie visible du cheval que les grecs exhibèrent devant Troie).

- Une charge active (" charge utile ", " Payload ") cachée, dont le comportement, une fois lâchée, installée et lancée, sera malveillant. L'attaque est du type auquel appartient la charge utile véhiculée.

Absolument tous les types de malveillances peuvent être véhiculés par un logiciel piégé transformé en Cheval de Troie :- La destruction des données. Forme d'attaques qui fut très répandue au début de l'Intermet et du Web, à cause, en particulier, de gamins, appelés script kiddies, cherchant à faire parler d'eux par la plus grande destruction de données possible en utilisant des " scripts " d'attaques tout fait, trouvés sur le Web. Ce type d'attaques n'existent quasiment plus, les cybercriminels cherchant à exploiter les ordinateurs à l'insu de leurs propriétaires, et souhaitant ces ordinateurs les plus efficients possible, allant même jusqu'à les décontaminer lorsqu'ils s'implantent (éliminer la concurence et s'assurer que l'ordinateur va bien fonctionner).

- L'ouverture d'une porte dérobée dans le système de communication (malveillances de type Backdoor)

- L'espionnage (malveillances de type spywares)

- La délivrance de publicités (malveillance de type adwares)

- L'inplantation d'un agent logiciel qui va injecter l'ordinateur infecté dans un botnet (malveillances de type zombification).

- Le vol de données d'identification, d'authetification et de contrôle d'accès (malveillances de type voleur de mot de passe - password stealer)

- L'écoute des frappes au clavier (malveillances de type Keylogger)

- Contrôle de l'ordinateur à distance (Malveillances de type RAT (Remote Administration Tool))

- Ransomware

- Crypto-ransomware (cryptoware)

- Etc. : toutes les classes de malveillances existantes (et elles sont des centaines).

Un Cheval de Troie n'a pas de comportement viral (il ne se réplique pas).

- Un comportement apparent utile (mais souvent futile, comme les économiseurs d'écrans, qui sont presque tous des Chevaux de Troie) à l'utilisateur de l'ordinateur (c'est le porteur, le vecteur, le véhicule, la méthode pour pénétrer qui précède l'infestation, la partie visible du cheval que les grecs exhibèrent devant Troie).

|

Cheval de Troie désigne l'agent logiciel vecteur d'une charge active (un virus, un malware, Phishing, Spyware, Keylogger, Ver, Malware, Rogue, Déni de service, Deni de service, SmartScreen, Spoofing, Spam, Antivirus, Man in the Middle, Pup, Heuristique, Hacker, Virus, etc. …). Un Cheval de Troie est un programme utilisé comme véhicule pour introduire dans un dispositif un à plusieurs autres programmes, généralement des parasites, cachés à l'intérieur du premier.

Un virus ne se propage pas par l'usage d'un Cheval de Troie. Ce qui caractérise un virus est sa capacité à s'auto-répliquer et sauter d'un organisme à un autre (d'un ordinateur à un autre), sans aucune aide extérieure, sinon ce n'est pas un virus mais une malveillance de l'une des innombrables classes de malveillances.

Cette dichotomie complète et absolue entre le véhicule et le parasite caractérise les chevaux de Troie. Le cheval de Troie est un moyen pour lancer une attaque, il n'est pas l'attaque en elle-même : il la précède.

- De très nombreux petits logiciels gratuits (freewares) intéressants, donc souvent téléchargés, sont modifiés, par des cybercriminels, à l'insu des auteurs de ces logiciels, pour y lier, de manière invisible (par un mécanisme appelé Binder), un parasite. Plus rarement, le cybercriminel développe à dessein un logiciel qui va servir de véhicule. Les KeyGen, les CoDecs, les technologies Java, SilverLight, Flash, les photos et vidéos pornographiques prétendant nécessiter un codec particulier pour être ouvertes, les gestionnaires de téléchargements (downloader) totalement inutiles mais prétendant accélérer un téléchargement et/ou s'assurer que celui-ci s'est bien passé, etc. ... sont très largement utilisés en tant que véhicule (cheval de Troie) de malveillances.

- Ces chevaux de Troie sont ensuite mis en téléchargement sur des sites opérés par les cybercriminels, maîtrisant parfaitement l'optimisation du référencement dans les moteurs de recherche (SEO (Search Engine Optimisation)). Par exemple, lors d'une recherche avec un moteur de recherche, comme le moteur Google, la version transformée en Cheval de Troie apparaîtra avant la version légitime sur le site de son auteur. Les internautes, ne lisant plus rien, cliqueront sur le premier lien venu !

- Un mécanisme appelé dropper lâche et installe le parasite tandis que le logiciel téléchargé par l'utilisateur s'installe.

Le logiciel utilisé pour y cacher la malveillance est le Cheval de Troie, le véhicule, rien d'autre.

Le parasite lâché est la charge utile et peut appartenir à n'importe quelle classe de parasites (backdoor, spyware, keylogger, adware, zombificateur, crapware, scareware, rogue, etc. ...).

Cheval de Troie ou pas cheval de Troie : exemple avec un backdoor

Un backdoor n'est pas un cheval de Troie, c'est un backdoor ! (backdoor (porte dérobée) qu'un pare-feu bien installé maintiendra fermé ou, à tout le moins, vous signalera et vous demandera quoi faire). Pour le faire pénétrer dans les ordinateurs :

- Le backdoor peut être déployé en utilisant un véhicule quelconque que l'utilisateur télécharge depuis un site inconnu (ne jamais rien télécharger d'ailleurs que depuis le site officiel de l'auteur du logiciel). Ce véhicule est le cheval de Troie et, lors de son installation, le logiciel véhicule est installé ainsi qu'un second logiciel, caché dans le premier, mais dont l'activité est totalement indépendante du premier. Le premier est le cheval de Troie et le second est le backdoor (de préférence sous forme de quelque chose d'actif en permanence et d'apparence anodine ou n'éveillant pas de soupçon, tel qu'un service de Windows ouvrant une porte, ou un CoDec, ou une technologie modifiée, ou un pseudo service de surveillance des mises à jour des programmes et pilotes, etc. ...). L'élimination du backdoor, par un scanner antivirus/antimalwares, laisse le logiciel légitime poursuivre son fonctionnement.

- Le backdoor peut être déployé directement, par exemple sous forme d'un CoDec piégé ou d'un service piégé de surveillance des mises à jour des programmes et pilotes, etc. ... C'est le backdoor et il n'y a pas d'usage de cheval de Troie.

Le Cheval de Troie n'est pas le parasite.

La charge utile lâchée n'est pas le cheval de Troie, mais est le parasite.

S'il n'y a pas de véhicule, on ne parle pas de cheval de Troie.

Les deux (le Cheval de Troie et la charge utile) poursuivent leurs activités (leur vie) séparément. Si le Cheval de Troie est désinstallé, la charge utile (le parasite) poursuit son travail et inversement.

|

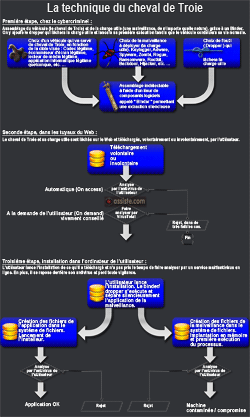

Deux outils (deux mécanismes), totalement appairés, sont utilisés :

Le Binder :

Un mécanisme est utilisé pour lier le logiciel qui va servir de véhicule à une " charge utile " (" payload ") : Le Binder. Ce mécanisme fabrique un mono fichier exécutable contenant :

- Le véhicule

- La malveillance

- Le mécanisme qui servira à les délier et lâcher la charge utile.

Le Binder permet de lier les trois, silencieusement (de manière chiffrée, indétectable).

Le Dropper :

Un mécanisme, ajouté au véhicule et à la malveillance, va s'exécuter lorsque l'utilisateur va lancer pour la première fois le programme qu'il a téléchargé. Ce mécanisme, le Dropper, véritable miroir du Binder, va délier silencieusement le véhicule et la charge utile (lâcher la charge utile) et lancer les installations du véhicule et de la charge utile. Lui-même va s'autodétruire.

Fonctionnement de la mécanique des Chevaux de Troie :

La distinction est aisée entre véritable Cheval de Troie et droppers purs qui, eux, sont des programmes développés spécialement par un cybercriminel pour servir de véhicule exclusif à une cybercriminalité exclusive. Le vrai Cheval de Troie existe par lui-même et a une activité légitime, mais est modifié par un cybercriminel pour en faire le vecteur de propagation d'une infection d'un système informatique cible.

|

N'importe quel logiciel, n'importe quel code appelé à s'exécuter, peut être utilisé en Cheval de Troie. Un cybercriminel, qui tente un déploiement très large de sa malveillance, va utiliser plusieurs Chevaux de Troie simultanément pour toucher plusieurs types d'internautes.

- Codecs et Packs de Codecs

Des sites de vidéos très attractives, (pornographie, scandales, clips, etc. ...) prétendront qu'un Codec spécifique ou un pack de Codecs (légitimes par ailleurs) est nécessaire et l'utilisateur fébrile chargera et installera le Cheval de Troie qui servira, simultanément, à introduire le piège. Une ou plusieurs malveillances seront immédiatement installées et lancées une première fois sur les innombrables machines des innombrables consommateurs de trucs en dessous de la ceinture.. - Économiseurs d'écrans

Des sites de prétendus économiseurs d'écrans, très bien référencés dans les moteurs de recherche, diffuseront ces économiseurs. Un Économiseur d'écranEST un programme qui s'exécute dans l'ordinateur (et fait perdre du temps). Des familles entières d'économiseurs d'écran servent de Chevaux de Troie. - Lecteurs de médias

Des sites de diffusion de ressources audio, vidéo, etc. ... prétendront qu'un lecteur de média spécifique est nécessaire et l'utilisateur fébrile chargera et installera la malveillance en même temps que le lecteur. - Logiciels de sécurité

Des applications informatiques de sécurité (antivirus, pare-feu, nettoyeurs de disques et de registre, accélérateurs, protecteurs de la vie privée, détecteurs de failles, correcteurs d'erreurs, bloqueurs de popup, effaceurs de cookies, anti-adwares, etc. ...) embarqueront les pièges pour toucher les fanatiques boulimiques du nettoyage / optimisation / désinfection de leur ordinateur (et ils sont malheureusement nombreux qui utilisent tout et n'importe quoi). - Applications informatiques quelconques

De véritables applications, piégées, seront diffusées sur les innombrables sites de téléchargement et sites de P2P des cybercriminels, alors que l'utilisateur ne devrait télécharger ses applications que depuis les sites officiels des auteurs. - Cracks, hack et Keygen

Ces programmes sont, à 99,999%, des malveillances pures ou des chevaux de Troie pour des malveillances. - Téléchargeurs, Downloaders

Il n'y a strictement aucune raison d'avoir recours à un logiciel de téléchargement, les navigateurs disposent de leur propre mécanisme. Prétendre qu'il est préférable d'utiliser le téléchargeur tartempion pour aller plus vite, est une tromperie : vous n'irez jamais plus vite que la vitesse de votre abonnement à l'Internet, signé et payé à votre fournisseur d'accès à l'Internet. Prétendre qu'il est préférable d'utiliser le téléchargeur bidule au prétexte qu'il est plus sûr ou qu'il vérifie le téléchargement et une tromperie. Aucun mécanisme, sur un site depuis lequel on télécharge quelque chose (côté serveur), ne fournit à un téléchargeur quelconque le condensat à vérifier à l'arrivée. Cela n'existe pas. La seule solution consiste à regarder quel est le condensat affiché sur la page de téléchargement, par l'auteur du fichier, et à le comparer au condensat du fichier téléchargé (calcul en utilisant HashTab). Si on vous force la main pour utiliser un downloader (téléchargeur), cela est suspect. C'est le cas de TOUS les dispositifs de téléchargement de TOUS les sites de téléchargement, dispositifs qui comportent, au moins, un adware délivrant de la publicité durant le téléchargement et sont donc, TOUS, des Chevaux de Troie. Certains comportent bien plus qu'un adware. - Etc. ... dans la limite illimitée des imaginations.

Les Chevaux de Troie, comme les droppers, utilisent un Binder pour lier et délier le véhicule et sa charge utile.

|

Il existe une totale confusion dans l'utilisation du terme « Cheval de Troie », confusion tant et tant répétée, amalgamée, jetée en pâture, que, comme toute erreur qui se répand et se multiplie, elle finit par devenir vérité.

Un cheval de Troie n'est pas une malveillance, c'est le véhicule qui précède l'infestation.

Il faut distinguer :

Les objets ayant une activité apparente en alibi et une activité cachée malveillante

Ce ne sont pas des chevaux de Troie ! Ce sont des malveillances.

Certains programmes, embarquant une malveillance, sont appelés Cheval de Troie alors qu'ils ne lâchent pas une malveillance. Ils n'agissent pas en véhicule d'une malveillance, mais sont la malveillance, avec simplement une activité apparente camouflant l'activité cachée. Le nom de « cheval de Troie » est alors attribué, par abus de langage, ce qui conduit à une grande confusion. Ce type d'objets n'utilise pas de cheval de Troie pour se propager, mais de l'ingénierie sociale. Il devrait être classé à la classe de malveillances qu'il pratique, par exemple à Keylogger ou à Backdoors, etc. ... Un cas typique, qui, à juste titre, n'est pas classé à Cheval de Troie, est celui des malveillances de type barres d'outils dans les navigateurs, qui ont toutes une activité apparente (totalement inutile et futile, mais de l'ingénierie sociale a convaincu l'utilisateur de l'installer) et une activité cachée de tracking (dans le moins mauvais des cas, généralement accompagné de hijacking) des moindres faits et gestes de tous les internautes.Les objets ayant leur propre existence, sans aucune activité malveillante, utilisés pour faire pénétrer et installer une charge utile (une malveillance).

Ce sont les vrais chevaux de Troie

L'application ET la malveillance sont deux entités totalement différentes. Elles sont liées entre elles, au corps défendant de l'application, par une opération d'amalgame exécutée par un binder (un algorithme de camouflage de la malveillance dans l'application légitime). On y ajoute un troisième larron, appairé au binder utilisé, appelé dropper. C'est l'application piégée qui va servir de cheval de Troie.

Une fois arrivés, en un seul paquet, dans l'ordinateur de l'utilisateur, l'utilisateur lance l'installation. L'application ET la malveillance sont séparés par le dropper (l'algorithme qui a été inclus dans le paquet, et qui va faire l'inverse du binder). L'application, qui a servi de véhicule à son insu, va poursuivre sa vie légitime et non malveillante. La malveillance est installée. Le dropper s'autodétruit. Si le cheval de Troie (le véhicule) est désinstallé, la charge utile (le parasite) poursuit son travail et inversement. Le mécanisme utilisé est celui du cheval de Troie. La charge utile, lâchée par dropper, est classée au nom de sa classe de parasites. L'application qui a servi de véhicule n'est pas une malveillance, c'est une application légitime.Les objets appelés chevaux de Troie sans aucune activité apparente.

Ce ne sont pas des chevaux de Troie. Ce sont des Dropper ou des Downloader !

Certains objets appelés « chevaux de Troie » (« trojan machin bidule » chez les éditeurs d'antivirus) n'ont aucune autre activité (pas d'activité apparente) que de lâcher et installer un parasite. Ce type de malveillances devrait être exclusivement classé à « dropper » et la charge utile lâchée devrait être classée au nom de sa classe de parasites. Dropper/bidule serait un nommage acceptable, mais pas trojan/bidule. Il n'y a pas de véhicule ayant sa propre vie après l'implantation. Il n'y a que le dropper, une forme d'installeur sournois camouflant la charge utile pour passer les barrières des antivirus. S'il va chercher la charge utile sur un serveur, c'est un downloader + installeur. C'est le fichier téléchargé qui est (ou n'est pas) une malveillance, mais le downloader + installeur n'est pas un véhicule, n'est pas un cheval de Troie (il ne doit pas s'appeler « trojan machin bidule ».

|

Tout ce qui est installable ou exécutable est susceptible d'être un cheval de Troie, surtout si cela est disponible sur les grands sites de téléchargement, les sites de hack et de crack, les réseaux de partage (P2P, Torrent...), ou attaché à un eMail, ou est gratuit (lorsqu'un produit ou service est gratuit, c'est que vous êtes le produit ou service).

Liste des types de fichiers dont il faut se méfier (et ils sont bien plus nombreux que ce que vous croyez).

|

Une liste, au 06.05.2016, de plus de 3600 chevaux de Troie qui était maintenue par un cabinet de consultants qui a effacé tout ce travail de leur site.

On remarquera que, pour la plupart d'entre eux, il ne s'agit pas de chevaux de Troie au sens formel du terme, mais de malveillances très diverses, toutes appelées en vrac « trojan ».

|

Cheval de Troie (Trojan) - Vecteur de virus

Les encyclopédies |

|---|