Assiste.com

Rogues : faux logiciels, essentiellement de sécurité, trompeurs, vendus en arrivant à convaincre la victime de sa nécessité. Escroqueries financières.

cr 01.04.2012 r+ 17.01.2025 r- 17.01.2025 Pierre Pinard. (Alertes et avis de sécurité au jour le jour)

| Sommaire (montrer / masquer) |

|---|

En informatique, un rogue (de l'anglais « rogue » qui signifie « fripouille », « canaille », « sans scrupules », « indésirable ») est un logiciel commercial (payant) vendu, en trompant l'acheteur, par un éditeur sans aucun scrupule. Il s'agit de se faire de fric rapidement en trompant le maximum de personnes, le plus vite possible, tout en étant planqué dans un paradis fiscal et juridique où il est impossible de poursuivre le cybercriminel.

Un rogue est un faux logiciel, le plus souvent se revendiquant du monde de la sécurité informatique (mais toutes les classes de logiciels produisent leurs rogues), fabriqué d'une manière ou d'une autre :

- Vol d'un logiciel existant, simplement renomme et avec interface graphique redessiné

- A l'inverse, création d'un logiciel vide avec imitation de l'interface graphique d'un logiciel connu

- Vol des bases de signatures et bases de connaissances d'un logiciel

- Commercialisation de versions gratuites de logiciels (par exemple Upclick vend Aware gratuit ou AVG antivirus gratuit - UPCLICK sont des escrocs)

- Coquille vide

- Tous les scarewares

- Etc.

Si le terme rogue, en informatique, peut s'appliquer à toutes les formes de logiciels crapuleux, c'est essentiellement dans le domaine des logiciels de sécurité informatique, domaine où, à cause de la technicité du métier, l'utilisateur normal n'a aucun moyen de vérifier quoi que ce soit, que les rogues sévicent, par milliers, faisant des dizaines de millions de victimes. Voir, par exemple, l'article sur l'argent que rapporte un rogue.

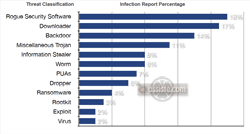

Durant le premier semestre 2010, CA (Computer Associates) a fait des statistiques sur les découvertes de nouvelles menaces par ses antivirus. Les rogues sont les plus nombreuses menaces découvertes. Remarquez que les (vrais) virus n'existent quasiment plus.

|

Dans un premier temps, le logiciel trompeur (le rogue) pénètre l'ordinateur de la victime par un moyen ou par un autre. Quelques unes des méthodes utilisées pour faire entrer un rogue (Rogue Security Products) dans un ordinateur : Comment je me fais avoir.

|

Dans un second temps, le rogue, inscrit dans la liste de démarrage de Windows, se lance automatiquement/systématiquement et doit convaincre la victime qu'il doit être utilisé. Le meilleur moyen est de précipiter un geste d'achat inconsidéré en lui faisant peur. Le rogue va donc effectuer une pseudo analyse, gratuitement évidemment, dans le domaine qu'il revendique, dès le démarrage de l'ordinateur.

Le rogue trompe l'internaute et prochaine victime en affichant des résultats d'analyse trompeurs, totalement imaginaires et fictifs, dans son pseudo domaine. Exemple de classes revendiquées :

- Antivirus

- Anti-adwares

- Anti-malwares

- Anti-barres d'outils

- Recherches d'erreurs dans le Registre Windows

- Recherches de fichiers inutiles et/ou temporaires à détruire pour gagner de la place

- Recherches de failles de sécurité

- Effacement des traces de données privées

- Etc.

Une pseudo analyse, à base de simple image animée, ou utilisant l'interface graphique du rogue, affiche quelque chose de trompeur dans l'esprit de cette animation.

|

Maintenant que l'utilisateur, qui n'y connaît strictement rien et pense, en toute confiance, que le Web et un outil fantastique qui lui rend des services, est inquiet, a peur, voire est totalement affolé, le rogue l'invite à cliquer sur un bouton ou un lien pour passer de la phase de (pseudo) détection à la phase de suppression des (pseudos) menaces ou de correction des (pseudos) erreurs, etc. Le Rogue affiche donc l'invitation d'acquérir immédiatement la version complète (la clé de licence) du rogue afin de décontaminer / réparer immédiatement son ordinateur, le tout entouré de messages alarmants et d'offres de prix exeptionnels, remisés, juste pour vous, pour vous aider, si vous l'achetez tout de suite car cette offre mirobolante (à peine 3 à 4 fois plus chère que les très bons outils véridiques et légitimes de la même classe) ne se représentera plus et ne dure que 10 minutes, etc.

L'internaute, effrayé, paye et, en trois coups de cuillère à pot, le rogue efface toutes ses élucubrations et ne trouve plus aucune menace. Il est probable, en plus, que, si vous installez une véritable menace, il ne la verra jamais car le rogue est une coquille vide ou, parfois, un faux logiciel (copie pirate d'un vieux logiciel périmé, abandonné, ou volé [code et bases de signatures], dont la charte graphique a été légèrement modifiée pour ne pas être immédiatement reconnu, appartenant à une classe de malveillances appelées Fake).

L'internaute vient de se faire avoir par un cybercriminel et, simultanément, l'internaute vient de donner ses identifiants bancaires (paiement en ligne) à un cybercriminel.

Voir cet article : L'argent que rapportent les rogues.

|

- Voler le travail des autres : les fakes

La fabrication d'un logiciel trompeur (rogue) peut se faire à partir d'une copie volée d'un logiciel légitime dont l'apparence (la mise en page de son affichage, sa charte graphique, sa charte des couleurs, etc.) est changée pour le présenter comme un nouveau logiciel. Une violente campagne de spam ou d'insertions publicitaires pousse à des ventes massives d'un logiciel qui n'a rien coûté en développement et se sera jamais maintenu. Ces types de faux logiciels, crapuleux (rogues), appartiennent à une sous classe des malveillances de type rogue, appelée fake.

- Faire semblant : les coquilles vides

La fabrication du logiciel trompeur (rogue) peut être une coquille vide faisant semblant de faire une analyse d'un ordinateur et affichant des alertes imaginaires/fictives affolantes, provoquant, chez le gogo, l'achat compulsif de la version « complète » pour éliminer les pseudos problèmes. La version « complète » fait alors semblant d'analyser l'ordinateur sans plus trouver les menaces imaginaires trouvées durant l'analyse gratuite précédente, laissant croire qu'il a fait quelque chose. Ce sous-type de rogue, faisant peur, est appelé " scareware ". Le pire est que la victime est convaincue d'avoir trouvé un logiciel de sécurité formidable et va devenir un prosélyte de cette escroquerie, vantant ses mérites sur divers blogs et forums et la préconisant partout, y compris sa famille et ses amis.

- Développer de toutes pièces un rogue

Un archétype des scarewares est donné avec l'analyse approfondie de Simplitec Power Suite (avec indication des solutions et des fonctions natives de Windows, gratuites, auxquelles le scareware Simplitec Power Suite tente de se substituer, en vous faisant peur, et pour un coût exorbitant renouvelable tous les ans par abonnement automatique ! Les logiciels Simplitec ont été développés de toute pièce et leur vente repose sur la peur (ce sont des scarewares).

|

Il est rare d'attraper les éditeurs de rogues qui savent parfaitement se dissimuler sur le Web, voire résident ou font résider leurs serveurs dans des zones totalement hors des circuits policiers et judiciaires quelconques, par exemple sur une île du Pacifique, etc. Le cas de la clique Winfixer (ErrorSafe), totalement analysé dans notre article « Winfixer », donne une idée du nombre de victimes touchées par un rogue et de l'argent que rapporte un rogue :

La FTC (Federal Trade Commission) estime à 1.000.000 (un million) de clients trompés par les crapwares et scarewares de cette clique, dont WinFixer, WinAntiVirus Pro 2007 -, DriveCleaner, ErrorSafe, et XP Antivirus, ce qui représente un revenu d'environ 40 millions d'US$ par an (puisque le principe est celui d'un abonnement annuel), le produit étant annoncé à environ 40 US$ mais la facturation étant arbitrairement de 60 US$ sous prétexte d'un second produit livré en bundle et d'autres explications incompréhensibles. La FTC (Federal Trade Commission) estime le revenu total de cette mafia à 163 millions US$.

|

Rogue (informatique) - faux logiciels et escroqueries

Les encyclopédies |

|---|