Assiste.com

Drive-by download est l'une des méthodes utilisées par les cybercriminels pour pénétrer un ordinateur à l'insu de son propriétaire, aux fins d'installations de cybercriminalités. Drive-by download est employé, par exemple, dans les mécanismes publicitaires ou dans des iFrames.

cr 01.04.2012 r+ 22.10.2024 r- 22.10.2024 Pierre Pinard. (Alertes et avis de sécurité au jour le jour)

| Sommaire (montrer / masquer) |

|---|

Drive-by download est l'une des méthodes les plus utilisées par les cybercriminels pour pénétrer un ordinateur.

Drive-by download est employé, par exemple, dans des mécanismes publicitaires et dans des iFrames.

1.300.000 publicités malicieuses par jour

Selon une étude publiée par ZDNet le 18 mai 2010, 1.300.000 publicités malicieuses seraient vues chaque jour avec 59% d'entre elles utilisant un « drive-by-download » conduisant, dans 41% des cas, à de faux logiciels de sécurité (des rogues ou crapwares). Google donne des chiffres similaires en estimant que les faux antivirus comptent pour 50% des malwares vendus au travers de publicités malicieuses.

|

Un site Web sur 62, soit plusieurs dizaines à centaines de millions de sites Web, contiennent une attaque du type « Drive-by Download » qui inscrit de force un à plusieurs parasites (adware, barre d'outils, hijacker, zombificateur, keylogger, spyware, backdoor (porte dérobée), voleur de mot de passe, rogue, crapware, scareware, ransomware, cryptoware, etc.) dans votre appareil tandis que vous croyez naviguer paisiblement sur le Web. Google rapportait, en 2007, qu'un site sur 10 hébergeait un Drive-by Download. En 2008, Sophos (un acteur majeur des antivirus) estimait que 6000 sites nouvellement infectés par un Drive-by Download apparaissaient chaque jour.

|

Drive-by download signifie deux choses, chacune conduisant au téléchargement et à l'installation, dans un appareil, d'un code informatique (logiciel, application...), depuis le Web, à l'insu de l'utilisateur (en cachette).

De manière non formelle sont appelés Drive-by download les téléchargements apparemment autorisés par l'utilisateur, mais sans que celui-ci en comprenne les buts et les conséquences. Il s'agit plutôt de tromperies.

Les téléchargements qui installent une contrefaçon piégée d'un programme connu. (Contre-mesure : les logiciels doivent toujours, et exclusivement, être téléchargés depuis le site officiel d'origine de l'éditeur du logiciel, et depuis aucun autre site).

Les téléchargements volontaires de logiciels semblant répondre à l'attente de l'utilisateur, mais qui s'avèrent être des crapuleries (Contre-mesure : cherchez dans la Crapthèque).

Les composants actifs de pages WEB, comme que les contrôles ActiveX ou les applications Java (Contre-mesure : désactiver totalement et définitivement la technologie Microsoft ActiveX, permettre constamment à JAVA de se mettre à jour, utiliser un antivirus temps réel (on-execution)).

De manière formelle, les téléchargements qui se produisent à l'insu de l'utilisateur.

Un cybercriminel infecte des sites WEB très visités, en exploitant une faille de sécurité de leurs serveurs. Toutes les pages WEB de ces sites sont modifiées à l'insu de leurs webmasters et de leurs visiteurs. Du code actif additionnel est injecté dans chaque page servie au visiteur. Ce code additionnel, de quelque nature qu'il soit, mais malveillant sinon il ne serait pas caché, va être téléchargé/installé dans l'appareil de l'internaute.

|

Un Drive-by download peut se produire :

Lorsque vous visitez un site web

Lors de l'affichage d'un message courriel (raison pour laquelle le volet de visualisation des messages doit toujours être fermé)

En cliquant sur une fausse fenêtre système ou un bouton d'une fausse fenêtre système, induitsant en erreur par son apparence et son contenu. Par exemple, par un faux rapport d'erreur du système d'exploitation.

En cliquant sur une publicité.

En cliquant sur une fenêtre pop-up trompeuse. Par exemple une fausse fenêtre anti-pop-up prétendant qu'une publicité a été bloquée.

Sans rien faire ! Déclenchement automatique :

Dans ces trois derniers cas, l'utilisateur a cliqué quelque part. Le « fournisseur » de l'attaque, s'il est identifié, peut alors prétendre, pour se défendre dans une zone où le droit est flou, que la personne a « consenti » au téléchargement, même si, en réalité, elle n'est pas consciente d'avoir lancé le téléchargement d'un logiciel indésirable ou malveillant. Ceci en vertu du principe « Il n'est pas porté atteinte à celui qui consent ».

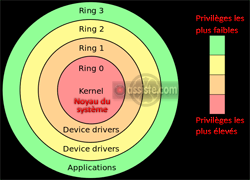

Les sites Web qui exploitent la vulnérabilité [1] « Windows Metafile » (Exploit SetAbortProc éliminée par une [2] mise à jour Windows du 5 Janvier 2006) sont des exemples de drive-by download de ce genre. « Windows Metafile » (WMF) est un format d'images, comme GIF ou PNG... Ce format comporte une faille de sécurité : les images WMF peuvent embarquer du code arbitraire qui va s'exécuter avec les privilèges les plus élevés (Ring 0 - niveau SYSTEM).

Les niveaux de privilèges dans un système d'exploitation : ring0, ring1, ring2, ring3, ring 0, ring 1, ring 2, ring 3

Un cybercriminel va déployer des images alléchantes et prendre le contrôle total de tous les appareils Windows du monde qui n'ont pas appliqué le correctif à la faille de sécurité.

Les pirates utilisent des techniques (hook) permettant de masquer le code malveillant afin que les logiciels antivirus soient incapables de le reconnaître.

Le code embarqué dans une page WEB piégée peut être exécuté caché dans un iFrame invisible, passant ainsi inaperçu, même aux yeux d'utilisateurs expérimentés. L'iFrame peut être ouvert dans une machine virtuelle pour être invisible aux yeux de nombreux outils de sécurité.

|

Un drive-by installer (ou drive-by installation) est un événement similaire à Drive-by download. Il se réfère à l'installation plutôt qu'au téléchargement (même si parfois les deux termes sont utilisés de façon interchangeable). Un Drive-by download doit installer le parasite téléchargé, sinon cela ne sert à rien, donc, il se comporte comme un téléchargeur et un installeur.

Les sites de téléchargement sont coutumiers du drive-by installer, sous le nom de Downloader. Lorsque vous cliquez pour télécharger quelque chose, en réalité vous téléchargez un « downloader et installeur ». C'est lui qui va être analysé par l'antivirus et, bien entendu, il est propre. Une fois passée la barrière de l'antivirus, et classé dans les applications de confiance, le « downloader et installeur » va prendre en charge le téléchargement demandé, qui n'est plus identifié que par un code numérique intraçable par les antivirus, et va, simultanément, télécharger ce qu'il veut, silencieusement, à l'insu de tous et de tout. Absolument rien ne justifie l'utilisation d'un downloader (contrairement à ce qu'ils tentent de nous faire croire lorsqu'ils admettent en utiliser un, ce qui est généralement bien caché - liste des sites de téléchargement à éviter - toujours utiliser le site officiel de l'auteur d'un logiciel et jamais un site de téléchargement).

|

↑ [01]

Windows Metafile (Wikipedia) [Archive]

Windows Metafile (Wikipedia) [Archive]↑ [02]

Exploit SetAbortProc - exécution de code à distance Bulletin de sécurité Microsoft MS06-001 - Critique [Archive]

Exploit SetAbortProc - exécution de code à distance Bulletin de sécurité Microsoft MS06-001 - Critique [Archive]

Les encyclopédies |

|---|