Assiste.com

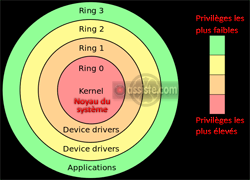

Ring 0 : niveau de privilège le plus élevé, réservé au noyau du Système d'Exploitation (SE). Les malveillances cherchent à disposer de ce privilège.

cr 01.04.2012 r+ 17.01.2025 r- 17.01.2025 Pierre Pinard. (Alertes et avis de sécurité au jour le jour)

| Sommaire (montrer / masquer) |

|---|

Les niveaux de privilèges dans un système d'exploitation : ring0, ring1, ring2, ring3, ring 0, ring 1, ring 2, ring 3

Le concept de protection d'un système d'exploitation en organisant ses fonctionnalités en « cercles de niveaux » remonte à 1964 avec Multics, un prédécesseur fortement sécurisé de la famille actuelle des systèmes d'exploitation UNIX. Les rings (cercles du pouvoir) étaient parmi ses concepts les plus révolutionnaires.

Le premier cercle, celui des privilèges les plus élevés, est celui dans lequel s'exécutent les fonctions les plus sensibles et stratégiques d'un système d'exploitation. Appelé « Ring 0 », il est quasiment inaccessible et constitue le cœur d'un système d'exploitation, chargé au démarrage du système.

Pour tenter d'accéder au « Ring 0 » et à ses fonctions privilégiées du cœur du système d'exploitation, des malveillances appelées « rootkit » sont utilisées. Leur nom est dérivé du nom de l'utilisateur de niveau le plus élevé, ROOT, sous les systèmes d'exploitation UNIX où les rootkits sont nés.

Il y a une dépendance au matériel pour implémenter une protection en cercles. Les processeurs des familles Intel ou AMD, dont sont faits les PC, le permettent et Windows est organisé en anneaux.

Lire : Rootkit.

|

Les encyclopédies |

|---|