Assiste.com

NoScript, gratuit, libre, open source, est une extension pour Firefox (et ses dérivés). Principe : tout est bloqué sauf ce que j'autorise (liste blanche).

cr 01.01.1999 r+ 22.10.2024 r- 22.10.2024 Pierre Pinard. (Alertes et avis de sécurité au jour le jour)

Dossier (collection) : Logiciels (logithèque) |

|---|

| Introduction Liste Malwarebytes et Kaspersky ou Emsisoft (incluant Bitdefender) |

| Sommaire (montrer / masquer) |

|---|

Sécurité informatique - Vie privée sur le Web - Neutralité d'Internet Carnets de voyage en terres truquées Bienvenue sur le Web |

« NoScript » (ou « NoScript Security Suite ») est une extension logicielle gratuite pour le navigateur Web Mozilla Firefox, SeaMonkey et tous les autres navigateurs Web basés sur Mozilla Firefox et Mozilla Suite, créée et gérée activement par Giorgio Maone, un développeur italien et membre du groupe de sécurité Mozilla.

« NoScript » n'autorise l’exécution des contenus Web actifs trouvés dans les pages Web visitées et basés sur les langages ou technologies JavaScript, Java, Flash, Silverlight et autres (dont les technologies en plug-in) que si le site Web qui héberge la page est approuvé par l’utilisateur (qui peut l’ajouter à une liste blanche personnelle).

« NoScript » propose également des contre-mesures spécifiques aux exploitations de failles de sécurité.

- NoScript est ce qui se fait de plus puissant en matière de blocage pur et simple de tout le contenu actif des pages Web visitées : les scripts (écrits dans le langage JavaScript, Java, Flash et autres technologies).

- NoScript bloque tout et vous offre la possibilité d'en laisser passer quelques uns. C'est le principe de la « liste blanche » (« tout est bloqué, sauf... »).

Il n'existe pas d'outil de sécurisation du navigateur Web et de la navigation Web plus puissant.

NoScript n'est pas quelque chose que l'on installe et que l'on oublie

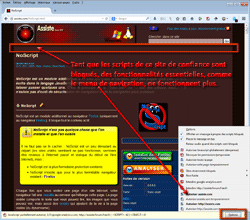

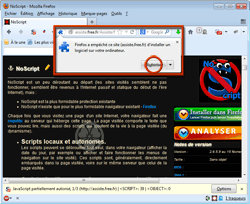

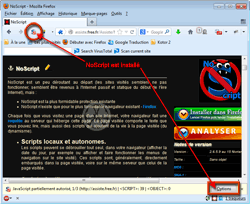

Il ne faut pas se le cacher : NoScript est un peu déroutant au départ (les sites visités semblent ne pas fonctionner, semblent être revenus à l'Internet passif et statique du début de l'ère du WWW), mais :

- NoScript est la plus formidable protection existante

- NoScript n'existe que pour le plus formidable navigateur existant - Firefox

Chaque fois que vous visitez une page d'un site Web, votre navigateur fait une requête au serveur qui héberge cette page (le problème de l'entête de la requête HTTP, qui est le cheval de Troie du Web et le pourvoyeur essentiel des clickstreams, n'est pas là). La page visitée comporte :

- Le texte que vous pouvez lire

- Des appels à d'autres objets comme :

- Les images que vous pouvez voir sur la page

- Les sons que vous pouvez entendre sur la page

- Les vidéos que vous pouvez regarder sur la page

- Les interactions avec vous (saisies dans une boîte de dialogue, dans des formulaires, ...)

- Les interactions avec d'autres (communications inter-visiteurs du site [Liste], commentaires sur les produits et service du site [Liste], etc.)

- Etc.

- Les images que vous pouvez voir sur la page

- Des bouts de programmes, appelés scripts, dans diverses technologies :

- Qui ajoutent de la vie à la page visitée (du dynamisme), de bonnes choses

- Qui ajoutent, souvent, et malheureusement, de bien moins bonnes choses, comme nous inonder de publicités (adwares)

- Qui ajoutent parfois d'horribles choses comme des publicités trompeuses ou mensongères (ingénierie sociale), des téléchargements à notre insu (drive-by download), des virus ou une prise de contrôle de l'ordinateur à distance (exploitation d'une faille de sécurité) avec transformation de l'ordinateur en zombie (25% des ordinateurs du monde le seraient !) et injection dans un botnet, ou prise en otage de toutes vos données et demande de rançon, etc.

- Qui ajoutent de la vie à la page visitée (du dynamisme), de bonnes choses

|

On peut classer les scripts en :

Scripts locaux et autonomes.

Les scripts peuvent se débrouiller tout seul, dans votre navigateur (afficher la date du jour, par exemple, ou afficher et faire fonctionner les menus de navigation sur le site visité). Ces scripts sont, généralement, directement embarqués dans la page visitée ou stockés sur le même serveur que celui de la page visitée.Scripts inutiles pour des ressources inutiles, servant à provoquer des requêtes dans le seul but de pratiquer le tracking et remplir les clickstreams.

Les scripts peuvent faire appel à des ressources qui se trouvent sur un serveur. Ce serveur peut être celui du site visité ou un tout autre serveur opéré par une société " tierce " :- Domaines de statistiques pour WebMasters

- Domaines de publicités et leurs serveurs

- Domaines de réseaux sociaux (boutons de socialisation) et leurs serveurs

- Domaines délivrant des ressources (formulaires de saisie, possibilité de commenter, livres d'or, formulaires de contact, musiques, vidéos, animations, jeux, etc. ...)

- Domaines offrant des gadgets

- Etc. ...

A cause de l'une des technologies sur lesquelles repose l'Internet, le mécanisme des requêtes, le problème se pose de la fuite de données personnelles vers de très nombreuses sociétés qui opèrent ces serveurs tiers. Il est donc indispensable de brider cette fuite en bloquant tous les appels à des serveurs tiers qui n'apportent rien de consistant à la page visitée. Lorsque je visite une page d'une recette de cuisine, ce qui m'importe est la recette elle-même, pas les 6 ou 10 insertions publicitaires, les boutons qui pullulent (J'aime, Google +1, Fesse de Bouc, Twitter...) qui encombrent et salissent la page visitée, opérées par 6 ou 10 sociétés qui espionnent, chacune en concurence avec les autres, mes moindres faits et gestes pour établir mes profils de comportement !

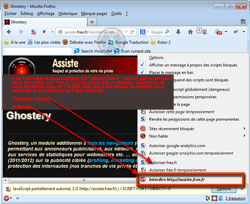

On notera que si les navigateurs peuvent être dotés d'outils anti-tracking (voir le tableau de protection des navigateurs, de la navigation et de la vie privée), ces outils ne filtrent qu'une toute petite partie de certains scripts, ceux des membres des organismes auxquels ils appartiennent (Evidon Better Advertising et son outil Ghostery ou Abine Do Not Track Me), et aucun autre. NoScript les bloque tous, connus ou inconnus.

- Domaines de statistiques pour WebMasters

Scripts dangereux (scripts d'attaque)

Le monde de la cybercriminalité développe d'innombrables sites très attractifs. Des centaines de milliers de sites sont spécialement écrits pour déployer des scripts d'attaque (dont de très nombreux sites de crack de logiciels, de pornographie, de " scandales people ", de piratage de films, séries TV et musiques etc. ...). Les scripts embarqués dans ces pages visitées vont tenter d'exploiter une faille de sécurité (elles sont innombrables dans les technologies comme Flash Player, Java, Microsoft ActiveX, Microsoft Internet Explorer, Microsoft SilverLight, Microsoft .Net, etc. ...). Dès qu'une faille est trouvée, (grace à l'utilisation de scanner de failles légitimes, gratuits ou commerciaux !), le cybercriminel s'engoufre dans l'ordinateur pour le piller (données privées comme les mots de passe, les identifications et authetifications sur les divers comptes (bancaires, etc. ...), les adresses eMail dans le carnet d'adresses, etc. ...) ou en prendre le contrôle (Zombification et injection dans un BotNet).

On estimait, fin 2012, que, sur les 2 milliards d'ordinateurs installés dans le monde (2 230 000 000 d'internautes fin 2011), 25% d'entre eux, soit 500 millions d'ordinateurs, sont zombifiés silencieusement, à l'insu de leurs propriétaires, et sont devenus des Zombies dans des BotNet (des réseaux de Zombies).

Le 21 janvier 2018, les statistiques Internet en temps réel estiment qu'il y a :

- 3.828.573.288 (3,8 milliards) d'utilisateurs de l'Internet (du Web)

- Il se vend 400.000 ordinateurs par jour.

- 68.000 sites Web sont hackés pour des tentatives d'opérations de fiching ou de zombifications ou d'attaques en DDoS.

Les Zombies (et les BotNets dans lequel ils se trouvent) sont utilisés pour :

- Lancer des attaques de type DDoS afin de faire « tomber » des sites civils, militaires, gouvernementaux, etc. (attaques politiques/économiques, y compris de pays contre pays).

- Lancer des attaques de type DDoS afin de faire « tomber » des sites de e-commerçants et faire des demandes de rançons.

- Déployer un virus.

- Lancer des spams.

- Lancer des attaques en Phishing.

- Etc.

L'internaute n'est pas victime de la zombification de son ordinateur, mais complice des attaques déployées, à cause de son laxisme à protéger l'accès à son ordinateur. L'internaute sera juridiquement recherché pour complicité passive. Les dispositions de la loi dite " Hadopi " reposent sur le même principe de négligence caractérisée, punissable de contraventions de cinquième classe pour :

- 1° Soit ne pas avoir mis en place un moyen de sécurisation de cet accès

- 2° Soit avoir manqué de diligence dans la mise en œuvre de ce moyen

Si votre ordinateur est utilisé pour lancer des attaques (DDoS, ...) ou des campagnes de spam..., en particulier parce que vous ne l'avez pas protégé avec un antivirus et un pare-feu, et vous n'avez pas durci votre navigation, vous pouvez être poursuivi : Risque juridique de complicité passive de l'internaute et condamnation.

Les scripts se trouvent, physiquement, embarqués dans la page Web visitée (souvent chiffrés (cryptés)), ou sur un serveur distant d'où il est appelé (on ne parle pas des scripts qui n'arrivent pas dans votre ordinateur mais sont exécutés côté serveur).

Un bon antivirus et un bon pare-feu vont détecter une partie des attaques de cette nature. NoScript va les bloquer toutes !

Certains serveurs de sites totalement légitimes (les serveurs de votre banque, les serveurs d'un site marchand légitime, etc. ...) peuvent avoir des failles de sécurité (langages PHP, SQL, logiciels serveurs, etc. ...). Les cybercriminels pénètrent alors ces serveurs et déploient des scripts cybercriminels dans tous les sites servis par ces serveurs.

Toutes ces technologies sont, par nature, capables de conduire des actions à l'intérieur de nos ordinateurs, actions que nous autorisons passivement par la simple ignorance de leurs existances et l'incapacité d'en comprendre le comportement. Ces exécutions reposent sur le confiance or, dans ce panier de crabes cybercriminel qu'est l'Internet, la confiance est la seule attitude qu'il ne faut jamais avoir (virus PEBCAK).

Ne donner pas l'autorisation d'accéder à un domaine dangereux (des dispositifs, dans votre navigateur, doivent être installés pour protégér votre navigation vers des sites de confiance uniquement - voir le tableau de protection des navigateurs, de la navigation et de la vie privée) et d'y exécuter des scripts dangereux.

On peut « s'amuser » à voir NoScript au travail en installant « Collusion » (voir la vidéo Collusion) et en le faisant fonctionner avec NoScript actif ou suspendu (Lancer Collusion ![]() Consulter une page Web et, dans NoScript, donner des « Persissions temporaires pour la page » (suspendre, pendant ce temps, les autres bloqueurs comme Do Not Track Me, Adblock Plus, Ghostery etc. ...)

Consulter une page Web et, dans NoScript, donner des « Persissions temporaires pour la page » (suspendre, pendant ce temps, les autres bloqueurs comme Do Not Track Me, Adblock Plus, Ghostery etc. ...) ![]() Regarder Collusion

Regarder Collusion ![]() Réinitialiser Collusion (clic sur « Reset »)

Réinitialiser Collusion (clic sur « Reset ») ![]() Rétablir les bloqueurs et, dans NoScript, supprimer les permissions temporaires

Rétablir les bloqueurs et, dans NoScript, supprimer les permissions temporaires ![]() Rafraîchir la même page

Rafraîchir la même page ![]() Regarder à nouveau Collusion et observer l'efficacité des bloqueurs.

Regarder à nouveau Collusion et observer l'efficacité des bloqueurs.

|

NoScript analyse tout le code reçu pour chaque page WEB visitée qui s'affiche dans le navigateur Firefox et en identifie les contenus actifs : les scripts.

Script ? Qu'est-ce que c'est ?

Les scripts sont des petits bouts de codes (des petits programmes), écrits le plus souvent avec le langage JavaScript, qui s'exécutent localement (dans votre navigateur, sur votre ordinateur) et permettent un certain " dynamisme " des pages Web visitées qui, sinon, seraient purement statiques.

Lire l'article scripts pour en savoir plus.

Lire l'article JavaScript pour savoir quelle est votre version actuelle de JavaScript et comment la mettre à jour (ce langage de programmation, comme tous les langages de programmation, peut être sujet à des failles de sécurité que les cybercriminels tentent, sans cesse, d'exploiter pour pénétrer tous les ordinateurs du monde. Par exemple, on estime que pour la seule attaque de type zombification, 25 % de tous les ordinateurs du monde sont injectés dans des botnets à l'insu de leurs propriétaires.

NoScript classe alors ces scripts par site (par serveur - par domaine) auxquels ils font appel. Il peut y en avoir des dizaines :

- Certains scripts, sur la page Web visitée, ne font appel à aucune ressource extérieure. Ils ne font appel à aucun domaine extérieur (à aucun domaine " tiers ", à aucun serveur " tiers "). Ils gèrent quelque chose, localement, sur la page Web visitée, comme une interaction avec l'utilisateur, une boîte de dialogue, le menu de navigation sur le site, etc. ...). Ces scripts sont classés au nom du domaine (du " site ") actuellement visité.

- Si le site visité est un site de confiance, il convient d'autoriser ces scripts à s'exécuter.

- Si le site visité n'est pas un site de confiance, il faut se méfier de ces scripts qui peuvent tenter d'exploiter une faille de sécurité pour implanter un virus ou un malware ou un PUP, etc.

- Certains autres scripts, sur la page Web visitée, font appel à des ressources extérieures, qui se trouvent sur d'autres serveurs (d'autres domaines) que celui du site Web visité. NoScript va afficher la liste de tous ces serveurs tiers.

- Si le serveur tiers est manifestement un serveur sur un domaine de confiance, il conviendra d'autoriser les scripts faisant appel à ce serveur à fonctionner. Cela peut être un serveur spécialisé contenant les données de type « documents média » du site visité (le site visité partage son contenu sur plusieurs serveurs pour équilibrer la charge de ses serveurs et répondre plus vite aux requêtes de ses visiteurs).

- Si le serveur tiers est manifestement un autre domaine (un autre site) que le site visité, il conviendra d'être prudent et de voir si la page « fonctionne » sans l'accès à ce serveur tiers. Si le serveur tiers porte un nom manifestement de régie publicitaire, il convient de le laisser bloqué.

Une fois installé, NoScript fait apparaître un bouton, en bas à droite de la fenêtre du navigateur, dès qu'une page est chargée. En cliquant sur ce bouton, la liste des domaines proposant des scripts dans cette page apparaît.

Si le site visité est connu et fiable, il faut, bien entendu, autoriser le site lui-même d'où provient la page consultée. Ceci ne se fera qu'une fois et le site sera mis en liste blanche une bonne fois pour toute.

Si la page que vous tentez de regarder est bloquée par votre antivirus ou par le dispositif anti-fraude de votre navigateur (Web de confiance - blocage par Google Safe Browsing ou Microsoft SmartScreen ou WOT ou SiteAdvisor ou Finjan...), il n'est pas question de l'autoriser.

L'attaque peut provenir du site lui-même, dont le Webmaster est un cybercriminel qui développe des sites très attractifs uniquement dans ce but (tels de très nombreux sites de hack, crack et pronographie...)

L'attaque peut provenir d'un cybercriminel qui a pénétré le serveur du site, compromettant le site regardé à l'insu de son Webmarter.

Ensuite, pour tous les autres domaines qui interviennent dans cette page, il faut essayer de comprendre ce qu'ils font là.

Ne nous voilons pas la façe : ceci n'est pas évident au premier coup d'oeil. NoScrip n'est pas un outil qui vous prend en charge. Il vous révèle le Web caché et vous devez en faire quelque chose.

Vous ne savez pas ce que font ces autres domaines dans votre page ! Mais vous maîtriserez très vite ce qu'il faut faire et acquièrerez des réflexes :

Certains domaines sont là pour balancer de la publicité. La quasi totalité de ces noms de domaines contiennent, dans leur nom, la syllabe " ad " (" publicité ", en anglais). Ces domaines ne sont jamais à autoriser car ils pratiquent le Tracking à outrance, en sus de balancer de la publicité - ils seront, de toutes manières, bloqués par un autre filtre : Adblock Plus, que vous aurez également installé, et par les outils anti-tracking comme Ghostery et Do Not Track Me, que vous aurez également installés (mais ces outils ne connaissent qu'une liste de ces domaines - beaucoup leur sont totalement inconnus - NoScript bloquera tous les autres).

Liste de quelques domaines publicitaires (régies, marketing...).

Certains domaines sont là pour compter les visiteurs du site car le Webmaster a plus ou moins besoin de savoir comment son site est visité (nombre de visiteurs, de quel pays, avec quel navigateur, parlant quelle langue, combien de temps ils restent, etc. ...). Il peut y avoir plusieurs domaines de statistiques sur le même site. Ces domaines ne sont jamais à autoriser car ils pratiquent le Tracking à outrance et une autre bonne raison de les bloquer est qu'il existe des outils gratuits de statistiques, ne pratiquant aucun Tracking. Ces domaines, signalés par NoScript, ne sont donc jamais à autoriser. Ils seront, de toutes manières, bloqués par les outils anti-tracking comme Ghostery et Do Not Track Me, que vous aurez également installés (mais ces outils ne connaissent qu'une liste de ces domaines - beaucoup leur sont totalement inconnus - NoScript bloquera tous les autres).

Liste de quelques domaines de statistiques pour Webmasters.

Certains domaines sont là pour afficher des Widgets que les Webmasters croient amusant de vous offrir en pensant que cela va ramener du monde sur leurs sites et va vous fidéliser. Ces widgets sont gratuits. Vous êtes-vous seulement demandé comment et pourquoi on vous offrait des trucs gratuits ? Quelle est la contrepartie, car il y a toujours une contrepartie ! Google est le spécialiste de widgets avec quelques 120 services et autant de produits qui dressent un véritable mur d'espionnage autour de vous. Ces domaines ne sont jamais à autoriser car ils pratiquent le Tracking à outrance. Ils seront, de toutes manières, bloqués par les outils anti-tracking comme Ghostery et Do Not Track Me, que vous aurez également installés (mais ces outils ne connaissent qu'une liste de ces domaines - beaucoup leur sont totalement inconnus - NoScript bloquera tous les autres).

Liste de quelques domaines de Widget.

Liste des produits et service de Google spécialisés dans l'espionnage des internautes.

Certains domaines sont là uniquement pour pratiquer du Tracking, telles les domaines d'analyses comportementales qui se situent en amont des domaines de marketing et de publicité. Ils n'apportent aucun service. Ces domaines, signalés par NoScript, ne sont donc jamais à autoriser. Ils seront, de toutes manières, bloqués par les outils anti-tracking comme Ghostery et Do Not Track Me, que vous aurez également installés (mais ces outils ne connaissent qu'une liste de ces domaines - beaucoup leur sont totalement inconnus - NoScript bloquera tous les autres).

Liste de domaines de Tracking

Liste de domaines portant atteinte à la vie privée

Certains domaines sont là pour attaquer l'ordinateur de l'Internaute, à l'insu de l'internaute, bien sûr.

|

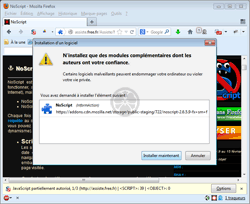

Lancer Firefox.

Allez directement à https://addons.mozilla.org/fr/firefox/addon/noscript/ ou

- Ouvrir le menu

- Allez dans « Modules complémentaires »

- Clic sur Catalogue

- Clic sur le bouton

- Saisir NoScript (formellement NoScript Security Suite) dans la boîte de recherche

Sur la page de NoScript, clic sur le bouton + Ajouter à Firefox

Accepter cette installation lors de l'alerte, normale, de Firefox

Vous devez redémarrer Firefox pour terminer l'installation de NoScript.

Désormais, aucune page WEB visitée ne peut exécuter de script (exécuter du code JavaScript, du code Java, du code Flash, du code ActiveX, etc. ...) sans votre autorisation.

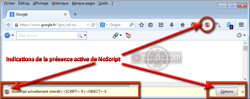

Il y a désormais, dans la barre d'outils de Firefox, généralement en haut et à droite de la barre d'adresse (sa position est personnalisable), un petit icône signalant la présence de l'extension NoScript. Il prend diverses formes selon ce que NoScript est en train de faire :

On remarquera aussi la présence, parfois (lorsque la page visitée contient des scripts), d'une ligne d'informations, en bas de la fenêtre du navigateur, signalant le nombre de scripts (et autres contenus actifs), bloqués ou non, et un bouton dont nous détaillerons l'usage plus bas.

Le principe de NoScript est celui de la liste blanche (tout est bloqué sauf) : tous les scripts à l'intérieur de la page visitée sont bloqués, sauf ceux que vous autorisez explicitement (d'une manière temporaire ou définitive). Ce blocage total augmente extraordinairement le niveau de sécurité de l'ordinateur, le niveau de protection du navigateur et de la navigation, et le niveau de protection de votre vie privée. Entre autre, NoScript agit :

- En empêchant l'exploitation des failles de sécurité, connues ou inconnues, dans Firefox et dans d'autres modules comme Flash (une technologie de vivualisation de contenus animés très largement utilisée mais très largement sujette à failles de sécurité).

- En bloquant tous les appels, par des scripts, à des serveurs tiers, donc en bloquant toutes les fuites par les " entêtes des requêtes HTTP ", en bloquant la communication des contenus des cookies et en bloquant les autres bavardages techniques entre serveurs.

|

Faire : Firefox Paramétrage de NoScript - Atteindre le paramétrage

Paramétrage de NoScript - Atteindre le paramétrage

Menu Outils (Comment faire apparaître la " Barre de menus " de Firefox ?)

Menu Outils (Comment faire apparaître la " Barre de menus " de Firefox ?)  Modules complétaires

Modules complétaires  Dans le volet de gauche, sélectionner " Extension "

Dans le volet de gauche, sélectionner " Extension "  Sur la ligne "NoScript", cliquer sur le bouton .

Sur la ligne "NoScript", cliquer sur le bouton .

Ou

En haut à gauche de la barre d'adresse, faire un clic avec n'importe quel bouton de la souris sur l'icône NoScript pour faire apparaître le menu de NoScript puis cliquez sur "Options".

Nous allons paramétrer NoScript. A très peu de choses près, les valeurs par défaut sont suffisantes.

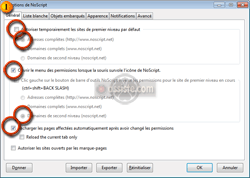

Autoriser temporairement les sites de premier niveau par défaut. NoScript - Paramétrage - Onglet Général

NoScript - Paramétrage - Onglet Général Vous devez laisser cette case décochée. Si elle était cochée, vous donneriez une autorisation temporaire à tous les domaines et sous-domaines sur un domaine de premier niveau, c'est-à-dire tous les .com ou tous les .fr ou tous les .org, ou tous les .ru etc. ... En conjonction avec l'affichage (et l'autorisation) de sites en " sous-domaine ", il ne doit pas être donné autorisation, par défaut, à tout le contenu actif d'un domaine, et encore moins d'un domaine de premier niveau dans sont entièreté, alors que seul un sous-domaine est autorisé. Voir la remarque développée à propos de l'onglet " Apparence ".

Vous devez laisser cette case décochée. Si elle était cochée, vous donneriez une autorisation temporaire à tous les domaines et sous-domaines sur un domaine de premier niveau, c'est-à-dire tous les .com ou tous les .fr ou tous les .org, ou tous les .ru etc. ... En conjonction avec l'affichage (et l'autorisation) de sites en " sous-domaine ", il ne doit pas être donné autorisation, par défaut, à tout le contenu actif d'un domaine, et encore moins d'un domaine de premier niveau dans sont entièreté, alors que seul un sous-domaine est autorisé. Voir la remarque développée à propos de l'onglet " Apparence ".Piqure de rappel :

Dans une adresse d'un site (prenons l'exemple de https://assiste.free.fr), il y a :

- http : c'est le protocole utilisé.

- assiste : " sous-domaine " du domaine free.fr - de nombreux sites sont ainsi hébergés en " sous-domaine ".

- free est le domaine sur lequel est herbergé le sous-domaine assiste.

- fr est le "domaine de premier niveau" ou " TLD - Top Level Domain " - Voir les listes des " TLD - Top Level Domain ".

Clic gauche sur le bouton de la barre d'outils NoScript inverse les permissions pour le site de premier niveau en cours

Cette option permet un "raccourci" pour autoriser / bloquer rapidement l'exécution des scripts sur un site. Il est recommandé de laisser cette case décochée et de cliquer sur le bouton afin de voir ce qui se passe. Si vous souhaitez utiliser ce raccourci, faites-le pour une cible précise (pour une adresse complète).

Ouvrir le menu des permissions lorsque la souris survole l'icône de NoScript

Cocher cette case et sélectionner " Domaine de second niveau ". Permet d'obtenir, sans faire un clic, une vue rapide de ce qui se passe sur la page affichée, simplement en promenant la souris au-dessus de l'icône de NoScript, dans la barre d'outils de Firefox.

Recharger les pages affectées automatiquement après avoir changé les permissions

Cochez cette case. Ceci vous évitera d'avoir à cliquer sur le bouton "Actualiser la page courante". La page actuellement affichée sera ré-affichée automatiquement en tenant compte de vos derniers paramétrages.

Autoriser les sites ouverts par les marque-pages

Cela dépend de la manière dont vous remplissez vos marque-pages (signets). Si vos marque-pages (signets) sont tous des sites de confiance, vous pouvez cocher cette case sinon la laisser décochée. Si vous autorisez les sites ouverts par les marque-pages, ceux-ci deviennent une seconde liste blanche.

Autoriser les sites globalement

Ne jamais cocher cette case (ou alors, autant désinstaller NoScript !).

Il faut considérer cette case comme un outil de test, équivalent à " désactiver NoScript ", pratique dans un seul cas : vérifier si un blocage dont on ne comprend pas l'origine provient de NoScript (mais seulement si on est sur un site fiable (de confiance), bien sûr).- http : c'est le protocole utilisé.

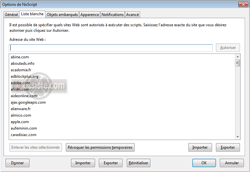

Liste de vos sites de confiance. Toutes les pages de tous ces sites sont autorisées à exécuter leurs scripts. Les boutons "Importer" et "Exporter" permettent de sauvegarder votre liste blanche ou d'en importer une (format texte). NoScript - Paramétrage - Onglet Liste blanche

NoScript - Paramétrage - Onglet Liste blanche

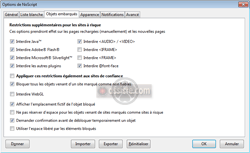

Outre les scripts de type JavaScript, NoScript permet aussi de bloquer les autres contenus actifs ( Java™, Silverlight™, Flash® et autres greffons (plugins) se trouvant sur les pages Web visitées (tous les sites Internet par défaut). NoScript - Paramétrage - Onglet Objets embarqués

NoScript - Paramétrage - Onglet Objets embarqués

Interdire Java

Java est bloqué par défaut (en plus de JavaScript qui est le fonctionnement principal de NoScript).

Interdire Adobe Flash

Adobe Flash® est une technologie complexe, en permanence en bute à des failles de sécurité. Il faut considérer un contenu en Flash comme un programme qui s'exécute dans le navigateur. De très nombreux contenus en Flash sont écrits par des cybercriminels et, bien entendu, ces contenus sont attractifs pour attirer le maximum d'internautes peu vigilants ! Il faut empêcher un contenu en Flash® de se lancer automatiquement et de risquer d'exploiter une faille de sécurité (en plus de consommer la bande passante). Vous autoriserez le fonctionnement d'une ressource Flash® au cas par cas.

Interdire Microsoft® SilverLight™

Microsoft® SilverLight™ est une technologie qui tente de se placer en concurrence d'Adobe Flash® . Comme elle, elle rencontre ses failles de sécurité. Encore confidentielle par rapport à Flash, il n'en demeure pas moins que des contenus en SilverLight sont écrits par des cybercriminels et, bien entendu, ces contenus sont attractifs pour attirer le maximum d'internautes peu vigilants ! Il faut considérer un contenu en SilverLight comme un programme qui s'exécute dans le navigateur. Il faut empêcher un contenu en SilverLight de se lancer automatiquement et de risquer d'exploiter une faille de sécurité (en plus de consommer la bande passante). A partir de la version 2.0 de SilverLight, on note une possibilité de fonctionnement d'un contenu SilverLight « out of browser » qui permet d’installer l’application sur la machine de l’utilisateur, en local, indépendamment du navigateur.

Plusieurs autres greffons (plugins) peuvent également être bloqués. Ceci ajoute, outre l'élément de sécurité, un élément de vitesse puisque les contenus média ne seront alors par téléchargés du tout, libérant ainsi votre bande passante Internet et accélérant considérablement la vitesse d'affichage des pages qui, en sus, apparaissent beaucoup plus "propres". Un gain substantiel est, par exemple, la suppression des musiques de fond dont nous affligent certains Webmasters fiers de leurs choix, très sûrs pour eux mais d'une nullité crasse pour les visiteurs que l'on transforme en auditeurs exaspérés.

Tout ce que vous trouvez ennuyeux peut ainsi être bloqué puis, si sur un site en particulier, il vous semble qu'une fonction manque, vous pouvez alors l'autoriser en l'introduisant dans votre liste blanche (et à condition que la case "Appliquer ces restrictions également aux sites de confiance" ne soit pas cochée).

Interdire <IFRAME>

Cette case devrait toujours être cochée. <IFRAME> est une possibilité, sur une page Web, de faire apparaître le contenu d'un autre site sur le sien comme si ce contenu était le sien et appartenait à la page courante - ce contenu peut être visible ou invisible (caché). Cette possibilité est massivement employée pour piéger des pages Web et faire exécuter sur une page un contenu actif (injection de code) venant d'ailleurs et tentant d'échapper aux contrôles effectués sur le site courant (sur l'URL courante - Web de confiance). Un échange de données peut également être établi entre les deux sites (Cross Site Scripting - XSS). <IFRAME> doit toujours être interdit.

Toutefois, si vous étendez le blocage des plugins aux sites dans votre liste blanche (case cochée "Appliquer ces restrictions également aux sites de confiance") et si vous utilisez l'option XSS (voir panneau "Avancé" - onglet "XSS"), cocher cette case <IFRAME> n'apporte pas grand chose de plus car vous êtes, à ce moment là, convenablement protégé contre les exploits basés sur la faille <IFRAME>.

Un exemple d'usage des <IFRAME> est donné par Assiste (assiste.free.fr). En bas de chaque page du site, un <IFRAME> ouvre sur le forum d'Assiste, qui est, physiquement, un autre site sur un autre serveur. Cela vous permet de commenter / compléter / corriger rapidement un article.

Demander confirmation avant de débloquer temporairement un objet

Vous pouvez cliquer sur une zone de l'écran contenant un script bloqué afin de le débloquer. L'objet reçoit alors une autorisation temporaire d'exécution. Cochez cette case de manière à ce que le lancement d'un tel script soit précédé d'une demande de confirmation.

Appliquer ces restrictions également aux sites de confiance

Selon ce que vous mettez dans votre liste blanche (votre liste de sites de confiance), vous pouvez :- Lorsque la case est décochée : appliquer toutes les restrictions ci-dessus à tous les sites sauf ceux de votre liste blanche. Dans ce cas, les sites de confiance sont "entièrement de confiance", pour leurs scripts comme pour leurs autres contenus actifs.

- Lorsque la case est cochée : appliquer toutes les restrictions ci-dessus à tous les sites, y compris ceux de votre liste blanche. Dans ce cas, les sites de confiance sont de confiance pour JavaScript et ne sont pas de confiance pour les restrictions supplémentaires exprimées.

Interdire WebGL

Concerne les contenus 3D s'appuyant sur OpenGL. Si votre matériel n'est pas concerné par la 3D, cocher cette case.

Afficher l'emplacement fictif de l'objet bloqué

C'est un choix " esthétique " et / ou rassurant (si vous avez besoin d'être rassuré) : Cochez cette case permet de voir qu'il manque quelque chose sur une page (un script bloqué à l'emplacement où apparaît le logo NoScript) et, également, de préserver la mise en page du site qui, sinon, peut être amené à exploiter l'espace libéré par le script bloqué. L'objet manquant est figuré, sur la page, par le logo semi transparent de NoScript.- Lorsque la case est décochée : appliquer toutes les restrictions ci-dessus à tous les sites sauf ceux de votre liste blanche. Dans ce cas, les sites de confiance sont "entièrement de confiance", pour leurs scripts comme pour leurs autres contenus actifs.

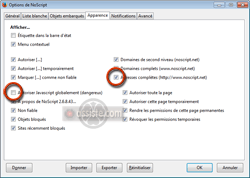

Ici est choisi ce qui va être affiché lorsque l'on clique sur le bouton , en bas à droite de la fenêtre du navigateur. NoScript - Paramétrage - Onglet Apparence

NoScript - Paramétrage - Onglet Apparence

Cocher la case "Adresse complète"

Ceci va permettre de faire apparaître, dans les propositions d'autorisations de NoScript, non seulement le domaine sur lequel la page consultée est hébergée, mais aussi le sous-domaine, s'il il en a un.

L'exemple suivant est flagrant et existe très souvent sur le Web : le site assiste.free.fr est hébergé chez free.fr (est hébergé sur le domaine free.fr). Assiste.free.fr est un " sous-domaine " du domaine free.fr. Or le domaine free.fr héberge, selon un chiffre publié vers 2007, plus de 110.000 sites (plus de 110.000 sous-domaines). Lors de recherches sur le Web, il n'est pas rare de tomber sur des sites hébergés chez free.fr. Il tombe sous le sens qu'il n'est pas question d'autoriser, aveuglément, tous les scripts de tous ces sous-domaines, à s'exécuter. Le paramétrage de NoScript doit toujours permettre de voir l'adresse complete (y compris le protocole utilisé).

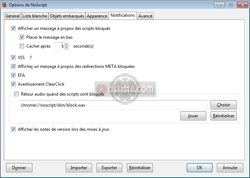

Ici est choisi la manière dont NoScript interagit avec vous. NoScript - Paramétrage - Onglet Notifications

NoScript - Paramétrage - Onglet Notifications

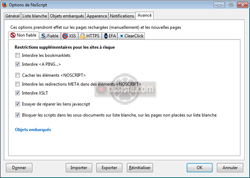

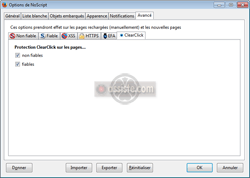

S'applique à tous les sites marqués "Non Fiables" dans votre liste de "Non Fiables" ainsi qu'à tous les nouveaux sites qui sont considérés comme "Non fiables" par défaut. NoScript - Paramétrage - Onglet Avancé - Non Fiable

NoScript - Paramétrage - Onglet Avancé - Non Fiable

Interdire les bookmarklets :

Les "bookmarklets" sont de petits scripts qui peuvent être inclus dans un lien (HTML ou marque-pages...)

Interdire <a ping...>

Instruction "ping" que l'on peut trouver dans certaines URL (dans certains liens) et servant de traceur pour comptabiliser les clics des visiteurs. J'invite ceux qui souhaitent savoir de quoi il s'agit à lire, par exemple, cette page.

Cacher les éléments <NOSCRIPT>

Un script JavaScript peut être prévu, par son développeur, pour afficher un contenu de remplacement lorsque JavaScript est désactivé chez le visiteur du site. Ce contenu est mis entre les balises <NoScript> et </NoScript> d'un script. Le contenu peut être un texte du genre "Ce site nécessite JavaScript pour fonctionner - Merci de l'activer". Ce peut aussi être n'importe quoi d'autre, au bon vouloir du webmaster, y compris une duplication complète de la page sans script (le webmaster développant alors son site pour ceux ayant JavaScript et pour ceux le refusant)... Vous pouvez donc demander à ce que ces contenus alternatifs ne soient pas utilisés en cochant cette case.

Interdire les "Web Bugs"

Les "Web Bugs" sont des images microscopiques et invisibles (images de 1 pixel transparent, par exemple) situées sur des serveurs tiers de tracking - elles servent à provoquer une Requête HTTP qui va faire fuire des informations de tracking vers un observateur inconnu espionnant nos moindres faits et gestes. Elles sont utilisées uniquement pour l'espionnage de votre navigation. Il est préférable de les désactiver. Pour en savoir plus, lire le Dossier Stop Tracking.

Interdire les redirections META dans des éléments <NOSCRIPT>

Ceci se trouve entre les balises <NoScript> et </NoScript> d'un script. Il s'agit de vous rediriger en utilisant une balise de redirection immédiate, généralement vers une page spéciale du site vous expliquant qu'il faut JavaScript pour pouvoir naviguer sur le site (mais le lien de redirection peut rediriger vers n'importe quel page du Web. Exemple :

<NoScript><META http-equiv="refresh" content="0";URL=/erreur_javascript.html"></NoScript>.

Vous pouvez donc demander à ne pas être redirigé.

Essayer de réparer les liens JavaScript

Lorsque des liens sont écrits avec du JavaScript et alors que NoScript bloque JavaScript pour ce site, il peut tenter de reconstruire des liens "normaux" en remplacement des liens en JavaScript.

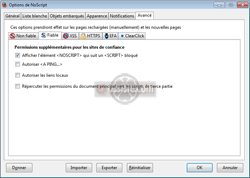

S'applique à tous les sites que vous avez inscrits dans votre liste blanche. NoScript - Paramétrage - Onglet Avancé - Fiable

NoScript - Paramétrage - Onglet Avancé - Fiable

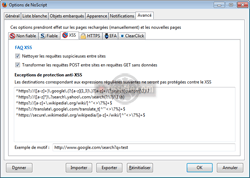

Gestion du Cross Script Scripting NoScript - Paramétrage - Onglet Avancé - XSS - Cross Script Scripting

NoScript - Paramétrage - Onglet Avancé - XSS - Cross Script Scripting

Ce paramétrage supprime le passage d'arguments dans les requêtes d'un site à un autre site. Des exceptions peuvent être spécifiées en utilisant des "expressions régulières" (une par ligne).

Faq XSS (anglais)

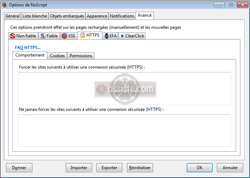

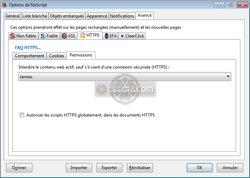

Faq HTTPS (anglais) NoScript - Paramétrage - Onglet Avancé - HTTPS

NoScript - Paramétrage - Onglet Avancé - HTTPS

Considérez, également, le petit utilitaire gratuit HTTPS Everywhere.

NoScript - Paramétrage - Onglet Avancé - HTTPS - Comportement

NoScript - Paramétrage - Onglet Avancé - HTTPS - Cookies

NoScript - Paramétrage - Onglet Avancé - HTTPS - Permissions

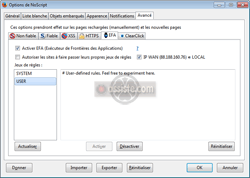

EFA (Exécuteur de Frontières des Applications) ou, en anglais, ABE (Application Boundaries Enforcer), et est une technologie contre les attaques CSRF et les attaques Internet vers intranet. NoScript - Paramétrage - Onglet Avancé - EFA (Exécuteur de Frontières des Applications) - ABE

NoScript - Paramétrage - Onglet Avancé - EFA (Exécuteur de Frontières des Applications) - ABE

Les attaques de type CSRF (Cross-Site Request Forgery) dites " sea-surfing " ou " XSRF ", utilisent l'utilisateur comme déclencheur, celui-ci devient complice sans en être conscient. L'attaque étant actionnée par l'utilisateur, un grand nombre de systèmes d'authentification sont contournés.

FAQ ABE (anglais)Note : EFA (ABE) et utilisation de Hosts pour bloquer des sites

Il est usuel d'exploiter le DNS local (Hosts), pour bloquer l'accès à certains domaines, en les redirigeant vers une adresse IP ne leur donnant pas accès à leurs ressources. L'usage, comme adresse IP, de 127.0.0.1, soit " moi même " (boucle locale - localhosts) donne de bons résultats. Le DNS local, Hosts, est prioritaire sur le DNS et l'usage de 127.0.0.1, qui est une adresse IP toujours valide, peut aussi être vu comme une attaque contre le DNS local. En cas d'activation d'EFA (ABE) dans NoScript, il est préférable d'utiliser, dans Hosts, pour bloquer certains donaines, une adresse réellement invalide, comme 255.255.255.0 (attention à bien conserver, dans hosts, la première ligne, 127.0.0.1 localhost).

Cross-site request forgery (français)

Cross-site request forgery (anglais)

ABE (anglais)

ABE Warnings Everywhere OMG (anglais) ! NoScript - Paramétrage - Onglet Avancé - ClearClick

NoScript - Paramétrage - Onglet Avancé - ClearClick

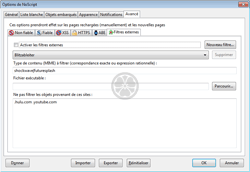

NoScript permet l'utilisation de filtres externes, en particulier le travail de Recurity Labs appelé " Paratonnerre " (Blitzableiter). NoScript - Paramétrage - Onglet Avancé - Filtres externes (Archives - N'existe plus)

NoScript - Paramétrage - Onglet Avancé - Filtres externes (Archives - N'existe plus)

05.04.2013 - Sachant que Flash utilise, depuis un certain temps, une sandbox, et que les pages du projet Blitzableiter sur le site Recurity Labs, ont été effacées (le projet n'existe plus), il ne semble pas utile d'activer ce filtre externe.

L'onglet Filtres externes a été retiré de NoScript. Peut-être réapparaitra-t-il un jour pour lier NoScript à d'autres filtres externes.

|

Non ! NoScript n'est pas un truc que l'on installe et que l'on oubli !

Après chargement d'une page sur un nouveau site, et si, manifestement, il manque des objets ou des comportements sur cette page, cliquer sur le bouton , en bas à droite de la fenêtre de Firefox, pour voir la liste des serveurs vers lesquels des scripts voudraient faire des appels. Si le bouton n'apparaît pas, c'est que la page visitée ne fait pas usage du moindre script, ce qui est rare, ou que les serveurs ont été, préalablement, autorisés.

Il est sans doute nécessaire d'autoriser le serveur de la page visitée elle-même sinon le comportement du site (ses menus de navigation sur le site etc. ...) risquent de ne pas fonctionner (mais, si le site est un site d'attaque, comme la plupart des sites de hack, de crack, de piratage, de pornagraphie, etc. ..., seul un antivirus peut bloquer ce type de script).

Il est sans doute nécessaire d'autoriser définitivement (d'une manière permanente et pour tous les sites visités), quelques serveurs que l'on sait pratiquer le tracking, mais qui sont incontournable, comme le serveur googleapis.com ou le serveur gstatic.com. Ces serveurs hébergent des scripts universels, mis à disposition des webmasters par Google, pour diverses fonctions sur les sites des webmasters. Si ces serveurs ne sont pas autorisés, le site visité risque de ne pas fonctionner ou de voir de nombreuses fonctions impossible à atteindre ou à activer.

Les autres serveurs vers lesquels la page visitée tente de faire des requêtes par des scripts, sont, à priori, à laisser bloqués.

Blocages de script au second niveau :

- Une toute petite partie des scripts bloqués par NoScript, ceux des membres adhérents à l'organisation Evidon Ghostery, soit 1370 serveurs lors de la dernière mise à jour de cet article (04.04.2013), et à peu près autant de scripts, sur des centaines de milliers de scripts et serveurs bloqués par NoScript, seront également bloqués, au second niveau, par l'outil spécifiquement anti-tracking, Ghostery, que vous devez installer.

- Une toute petite partie, marginale, de ces scripts, sera filtrée par Abine Do Not Track Me. qui peut intercepter ce que Ghostery ne voit pas (des trackers ne faisant pas partie des membres de l'organisation Evidon Ghostery.

- On peut bénéficier d'un blocage colatéral de certains scripts grace à un autre type de protection des navigateurs et de la navigation : Adblock Plus.

- Enfin, les services d'Opt-Out de la DAA et de la NAI, qui oeuvrent également dans le Stop Tracking, n'ont rien à voir avec les scripts. Ils agissent sur les cookies de tracking, c'est tout.

Les autorisations peuvent être temporaires ou permanantes.

Les serveurs tiers peuvent se dévoiler en plusieurs temps

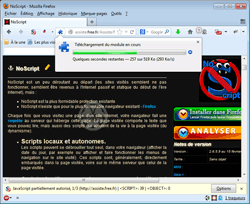

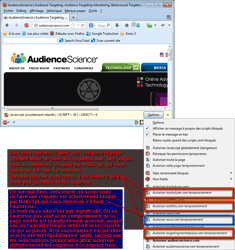

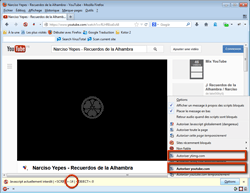

Le fait d'autoriser un serveur peut provoquer l'apparition de nouvelles demandes d'autorisations. Exemple avec Youtube :

Ici, dans un premier temps, on s'apperçoit que deux serveurs sont sollicités :

- Le serveur de youtube en lui-même, qu'il faut autoriser de manière permanente. Après cette autorisation, provoquer un rechargement de la page (rechargement automatique paramétré ici). On voit immédiatement que l'on ne voit toujours rien ! Pas d'image, pas de vidéo...

- Un second serveur, du nom de ytimg, est sollicité par cette page. On l'autorise et on recharge la page (normalement, on a paramétré le rechargement automatique après une modification des autorisations, ici). La vidéo et les immages apparaissent. C'est de ce second serveur que proviennent les vidéos, les images etc. ... Il faut donc l'autoriser de manière permanente.

NoScript - Autoriser Youtube - 1 (autoriser le serveur de Youtube et le serveur ytimg

Observer qu'il y a 14 scripts bloqués par NoScript

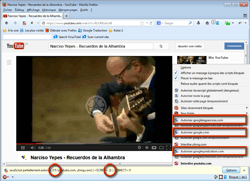

Après l'autorisation du serveur ytimg, sur le domaine de Youtube, trois nouveaux serveurs se dévoilent et le nombre de scripts vient de passer de 14 à 21. On peut voir, également, que 2 serveurs sur 5 sont autorisés, les deux autorisés à l'étape précédente. Les noms de 2 des 3 nouveaux serveurs sont suffisemment explicites pour ne pas les autoriser. Quant au serveur Google.com, il n'est pas nécessaire de l'autoriser, même si on utilise le moteur de recherche google.com

NoScript - Autoriser Youtube - 2 (laisser tous les autres serveurs bloqués - tous les autres scripts tentant de contacter ces autres serveurs)

Observer qu'il y a maintenant 21 scripts identifiés par NoScript

Seuls ceux faisant des requêtes aux deux serveurs autorisés sont actifs, tous les autres sont bloqués.

Autoriser un sous domaine mais pas le domaine en entier.

Prenons un exemple connu, puisque vous êtes dessus : le site http://assiste.free.fr

Que devez-vous autoriser, la première fois que vous venez sur ce site ? assiste.free.fr ou free.fr ?

" assiste " est un sous-domaine du domaine free.fr.

Vous devez autoriser, de manière permanente, " assiste.free.fr ". Si vous autorisiez " free.fr ", vous autoriseriez, par la même occasion, les plus de 100.000 sites hébergés en sous-domaines sur le domaine free.fr.

|

Vérifier si un site est un site de confiance (quelle est sa Web-Réputation) ?

Ce service de NoScript est en cours de développement. Pour l'instant il s'agit d'une fiche d'agrégation de Web-Réputations provenant d'autres services de même nature : WOT, McAfee SiteAdvisor® rating, Webmaster Tips Site Information (WMTips), Google Safe Browsing Diagnostic et hpHost Report (de Malwarebytes).

Vous pouvez y accéder de deux manières :

- Soit, lorsque le bouton de NoScript apparaît, en bas à droite de la fenêtre du navigateur, en faisant un clic avec le bouton du millieu de la souris sur ce bouton.

- Soit en utilisant le formulaire ci-après :

Service de Web-Réputation que NoScript propose (service en cours de développement - pour l'instant, il s'agit d'une fiche d'agrégation d'autres Web-Réputation).

|

Collection de dossiers : Les logithèques |

|---|