Assiste.com

Risque juridique de complicité passive de l'internaute : un ordinateur mal protégé (antivirus, pare-feu…) pénétré par un cybercriminel qui lance des attaques.

cr 01.04.2012 r+ 17.01.2025 r- 17.01.2025 Pierre Pinard. (Alertes et avis de sécurité au jour le jour)

| Sommaire (montrer / masquer) |

|---|

Un internaute, dont l'ordinateur, mal protégé ou pas mis à jour, et pénétré et contaminé par un cybercriminel (peu importe la méthode : hack, exploit, virus, etc.) qui va s'en servir pour accomplir des méfaits sur l'Internet, peut se trouver, à son insu, relais du cybercriminel et acteur dans une attaque (envoie de spam, escroquerie par phishing, attaque en DDoS d'un site gouvernemental, demande de rançon à une société pour qu'elle retrouve l'usage de son site, etc.). Son PC peut être transformé en zombie dans un botNet. L'internaute peut être poursuivi, juridiquement, et condamné pour son laxisme, sa passivité à protéger sa machine et les autres internautes - sa complicité passive.

Un ordinateur est un outil et nul ne peut utiliser un outil en se prévalent du fait qu'il n'en connaît pas le mode d'emploi.

Nul ne peut se prévaloir de son ignorance !

L'internaute qui participe à une activité illicite, comme les ventes multi-niveaux, les chaînes pyramidales etc. ... risque des condamnations sévères. Là, il ne s'agit pas de complicité passive mais de complcité active.

Un ordinateur est un outil. Vous avez lu le mode d'emploi de votre perceuse et vous l'entretenez. Mais votre ordinateur, qui est un outil autrement plus coûteux et complexe... vous ne l'entretenez pas et ne suivez pas une formation à son utilisation, un permi de PC !

- Les « virus » (terme générique pour désigner des centaines de formes de parasites informatiques) d'aujourd'hui n'ont plus rien à voir avec les « virus traditionnels » des années 1990. Ils sont totalement invisibles et n'ont strictement aucune activité apparente. Vous ne vous apercevez pas qu'ils sont là et votre PC donne l'impression de fonctionner parfaitement.

- Les failles de sécurité(erreurs dans le code des applications et du système d'exploitation) ouvrent des portes aux cybercriminels pour pénétrer votre machine.

Aujourd'hui, les vrais cybercriminels prennent le plus grand soin des machines attaquées dont ils ont besoin et se servent et ont 3 grands types d'attaques :

- Prise de contrôle et blocage du PC avec demande de rançon. Dans le cas le plus dangereux, les données sont cryptées et si la victime de paye pas, il n'y a plus d'accès aux données. Voir le dossier Ransomwares et Cryptowares. Le cybercriminel prend grand soin de la machine infectée afin que vous puissiez l'utiliser pour payer la rançon.

- Prise de contrôle du PC dans le cadre d'un réseau de machines zombies (un botnet) avec utilisation de la bande passante et de la puissance de calcul de l'ordinateur infecté à l'insu de son propriétaire. Le cybercriminel prend grand soin de la machine infectée, dont il a besoin en parfait état de fonctionnement. Il va même jusqu'à jouer les chevaliers blancs et à décontaminer la machine pour être dans un environnement bien propre.

- Ventes plus ou moins forcées de crapwares ou implantations de logiciels délivrant de la publicité (adwares et adwares intrusifs) devant aboutir à des ventes de tout et n'importe quoi ou implantation d'outils de tracking (espionnage) (barres d'outils, etc.) en vue d'exploiter ou de vendre des données privées permettant, entre autres, le profiling.

Dans tous les cas, il y a beaucoup d'argent en jeu et les machines attaquées ne doivent absolument pas être dégradées, au contraire.

Certains virus se comportent même en « chevalier blanc » et vont nettoyer votre machine de tous les autres virus « concurrents » car le cybercriminel n'a pas pénétré votre machine pour tout détruire sur son passage, au contraire. Le cybercriminel a besoin de votre machine en parfait état de fonctionnement pour lancer des attaques ou miner du bitcoin, s'en servir et se servir de votre bande passante !

Le problème est bien dans cette expression : « Le cybercriminel a besoin de votre machine pour lancer des attaques ! » (qu'il s'agisse d'attaques par bombardement de spam, d'attaques en DDoS, etc.).

Nul n'est censé ignorer la loi et sa responsabilité

Nul internaute, après avoir entendu les conseils du vendeur de son premier ordinateur, après avoir lu la presse, après avoir écouté la radio, après avoir regardé la télévision, après quelques premières heures de navigation sur le Web, etc. ne peut dire :

- Je ne savais pas qu'il fallait un antivirus

- Je ne savais pas qu'il fallait un anti-malware

- Je ne savais pas qu'il fallait un pare-feu

- Je ne savais pas qu'il fallait filtrer les scripts

- Je ne savais pas qu'il y avait un risque à télécharger tout et n'importe quoi

- Je ne savais pas qu'il y avait une face obscure de l'Internet et du WEB sur l'Internet

- Je ne savais pas qu'il fallait appliquer les correctifs aux failles de sécurité

- Etc.

L'ignorance n'est pas un refuge, un bonheur silencieux, c'est recevoir des coups sans savoir d'où ils viennent, sans même s'appercevoir que l'on reçois des coups et, pire, sans se rendre compte que l'on se sert de nos mains pour cogner les autres.

- Si vous ne prenez pas soin de votre ordinateur, il risque d'être pénétré par un cybercriminel qui va s'en servir pour accomplir des méfaits sur l'Internet par votre intermédiaire, peu importe que ce soit à votre insu.

- Si vous n'êtes pas, vous-même, un cybercriminel, vous êtes devenu un cyber-délinquant par votre faute, votre insouciance, votre j'm'en-foutisme, et vous risquez d'être poursuivi et condamné pour complicité passive.

Vous n'êtes pas une victime mais un complice !

Dans un jeu à la fraude 419, vous n'êtes pas une victime mais un complice

- La tentative de gagner de l'argent de manière anormale et facile, en particulier en se laissant manipuler (Ingénierie sociale), pour finir par aboutir à vous faire arnaquer (Fraude 419...), ne fait pas de vous une victime mais un complice. Nul ne peut se prévaloir de ses propres turpitudes.

- Dans une très bonne vidéo documentaire du 05.02.2013 - Aux prises avec la mafia de l'Internet, il y a, entre autre, une interview d'un femme condamnée pour complicité active de blanchiment d'argent après s'être fait piégée dans une opération d'Ingénierie Sociale.

Dans un jeu à la chaîne d'argent, vous n'êtes pas une victime mais un complice

L'inscription dans une chaîne d'argent, pour tenter de gagner de l'argent de manière anormale et facile (Chaînes pyramidales etc. ...), qui sont toutes des criminalités (des escroqueries), sur le Net ou ailleurs, fait de vous un cyber-délinquant complice dans une cyber-criminalité.

Si votre ordinateur est pénétré et lance des attaques alors que vous n'avez pas de pare-feu, vous n'êtes pas une victime mais un complice

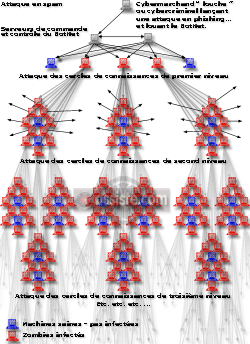

La transformation (zombification) de votre ordinateur en zombie injecté dans un BotNet (réseau de zombies) permet à un cybercriminel de :

- Lancer des attaques en Déni de service distribue (DDoS) pour faire tomber des sites gouvernementaux ou symboliques

- Faire tomber des sites de grandes sociétés commerciales et leur demander des rançons pour qu'elles retrouvent l'usage de leurs sites

- Lancer des milliards de spam embarquant, probablement, des outils d'infection d'autres ordinateurs, ou afin de permettre au cybercriminel d'étendre son BotNet, etc.

Tout ceci fait de vous un cyber-délinquant qui peut être poursuivi pour complicité passive dans des actions cybercriminelles. Vous pouvez être verbalisé pour négligence caractérisée.

- Lancer des attaques en Déni de service distribue (DDoS) pour faire tomber des sites gouvernementaux ou symboliques

Si votre ordinateur est pénétré et lance des attaques alors que des corrections de failles de sécurité n'ont pas été appliquées, vous n'êtes pas une victime mais un complice

Dito ci-dessus.

Le P2P fait de vous un complice de contrefaçon

L'introduction de votre ordinateur, en tant que « pair » dans un réseau de pair à pair (peer to peer - P2P - protocole Torrent...), si vous l'utilisez pour envoyer (uploader), télécharger (leech) ou partager (seed) des œuvres ou objets protégés par un droit d'auteur ou par un droit voisin (reproduction, représentation, mise à disposition ou communication au public), fait de vous un « complice de contrefaçon » et c'est à ce titre que les dispositifs Hadopi vous découvrent et permettent de lancer des poursuites judiciaires contre vous.

Hadopi - Décret instituant une Contravention de négligence caractérisée

Hadopi a frappé

Hadapi - Comment je me fais prendre

|

Oui ! Des jugements peuvent vous condamner à des peines pour complicité passive !

Les cybercriminels contrôlent des centaines de millions d'ordinateurs de particuliers, peut-être le votre à votre insu. On estime, fin 2012, que, sur les 2 milliards d'ordinateurs installés dans le monde (2 230 000 000 d'internautes fin 2011), 25% d'entre eux, soit 500 millions d'ordinateurs, sont zombifiés silencieusement, à l'insu de leurs propriétaires, et sont devenus des Zombies dans des BotNets (des réseaux de Zombies). Vers 2015, la firme de recherches IDC estime qu'il y aura 2,7 milliards d'utilisateurs de l'Internet.

Le Zombie, et le BotNet dans lequel il se trouve, sont utilisés pour lancer des attaques de type DDoS afin de faire « tomber » des sites civils, militaires, gouvernementaux, pour lancer des demandes de rançons contre des sites de e-commerçants, pour déployer un virus, pour lancer des spams, pour lancer des attaques en Phishing, etc.

L'internaute n'est pas victime de la zombification de son ordinateur, mais complice des attaques déployées, par son laxisme à protéger l'accès à son ordinateur, et sera juridiquement recherché pour complicité passive. Les dispositions de la loi dite « HADOPI » reposent sur le même principe de négligence caractérisée, punissable de contraventions de cinquième classe pour :

- Soit de ne pas avoir mis en place un moyen de sécurisation de cet accès

- Soit avoir manqué de diligence dans la mise en œuvre de ce moyen

On trouve cela page 7 dans le document de 54 pages :

Étude juridique

« La procédure de réponse graduée de la Hadopi »

Saisine du président de la Hadopi du 24 août 2017

M. Louis Dutheillet de Lamothe et Mme Bethânia Gaschet

Présentée le 14 décembre 2017

Simultanément, on voit, dans les forums, de plus en plus d'appels au secours d'internautes qui se prennent pour des victimes. Ils seront de plus en plus recherchés et punis pour leur négligence à entretenir leur ordinateur et à en faire une arme :

- Mon ordinateur envoie des e-mails tout seul ! Aidez-moi.

- Au secours, virus spammeur.

- J'ai une grande quantité de données envoyées sur Internet (environ 6mo/heure). Le Firewall XP est activé. L'antivirus est activé. Internet Explorer est arrêté. Outlook est arrêté. Comment puis-je savoir qui est en train de pomper des données sur ma machine.

- Je dois être la victime d'un vers. XP est à jour, Norton aussi, recherche de virus en ligne ! Rien n'y fait. Je pense que mon ordi sert de relais pour transmettre d'autres e-mails et j'en suis submergé (des fenêtres apparaissent continuellement en bas et à droite de l'écran jusqu'à n'y voir plus grand-chose).

- Bonjour à tous . Je viens de formater aujoudhui, mais j'ai hélas déjà un problème. Dès que je me connecte à l'Internet l'upload de mon modem adsl est bloqué à son maximum. Je ne sais pas d'où cela peut venir. J'ai d'abord pensé au lien avec svchost, mais mon UC n'est pas bloquée à 100%. Aidez-moi s'il vous plait.

- Etc.

|

- Janvier 2007

Dans une allocution de fin janvier 2007 à Davos, Vinton Cerf, l'un des pères fondateurs d'Internet, président de l'ICANN, et co-inventeur du protocole de communication Internet TCP/IP, déclare que le problème des botNet (réseaux cachés faits à partir de la prise de contrôle de millions d'ordinateurs (zombification et zombies) par un cybercriminel) serait désormais d'ordre pandémique : un quart de tous les ordinateurs connectés au réseau Internet (soit cent cinquante millions des six cent millions d'ordinateurs connectés à l'Internet en 2007, trois cents millions des 1,2 milliard d'ordinateurs connectés à l'Internet fin 2012) appartiendraient, avant leurs propriétaires légitimes, à des pirates qui en ont le contrôle total et les mettent en réseaux de robots (BotNets), pour cracher du spam à longueur de journée ou lancer des attaques en déni de service distribué (DDoS) contre des serveurs et demander des rançons à leurs propriétaires (les faire payer pour leur « protection », vieilles techniques des mafias dans le monde entier) ou encore pour lancer des arnaques bancaires, par spam, en phishing, et pour implanter des adwares (logiciels publicitaires) pour lesquels ils perçoivent une commission au nombre d'adwares implantés, etc. ... Il ne s'agit donc pas d'un simple problème technique de virus et de failles de sécurité, mais d'un problème de macro-économie planétaire. - Février 2011

Les dix premiers botNets représentent, à eux seuls, 57% des infections mondiales de PCs. Une étude de la société Pingdom, spécialisée dans les conseils et services Internet, donne le chiffre de 1,97 milliard d'utilisateurs dans le monde. Il y aurait donc, en 2010, plus d'un milliard d'ordinateurs utilisés, à l'insu de leurs propriétaires, dans un BotNet ! Que font les utilisateurs des mises à jour, pare-feu, application des corrections des failles de sécurité, etc. - Mars 2011

La progression des ordinateurs infectés, se retrouvant zombifiés et noyés dans un BotNet, est explosive. Le rapport Damballa pour le 1er semestre 2011 fait état, en Amérique du nord, de plus de 58% des ordinateurs zombifiés avec au moins 5 BotNets comportant chacun plus de 1 million de zombies. Microsoft, dans The Microsoft Securiry Chronicles du 03 mars 2011, fait état d'une progression de 654% des machines zombifiées entre début et fin 2010 ! - Fin 2012

Fin 2012, 300 millions des 1,2 milliard d'ordinateurs connectés à l'Internet, seraient des zombies dans des BotNets contrôlés par des maffieux, soit 25% des ordinateurs du monde contrôlés par des cybercriminels à l'insu de leurs propriétaires ! - Fin 2017

Le nombre d'internautes est de 4,05 milliards et le nombre d'ordinateurs personnels seraient de plus d'1 ordinateur personnel par internaute, soit plus de 4 milliards, dont 25% (plus d'1 milliard) seraient des zombies dans des BotNets.

Le coût du spam (spamming, pourriel, junk email...), qui a atteint, en 2004, plus de 70% de la correspondance mondiale ) émis sur Internet et son coût global en terme de gestion, de temps passé, de risques informatiques, de mise en oeuvre de moyens de protection, de charge des infrastructures (surfaces disques, cycles processeurs, bandes passantes etc. ...) aurait dépassé dix milliards de dollars en 2003, selon le cabinet Ferris Research.

Que se passe t'il sans antivirus ?

Sans Antivirus [2] (ou avec un antivirus mal réglé, pas à jour, ou en croyant que les Antivirus en ligne [10] suffisent) , sans pare-feu [3] (ou avec le pare-feu de Windows, qui n'est qu'un pare-feu entrant seulement) et sans avoir appliqué tous les Correctifs de sécurité, Patchs de sécurité, Mises à jour de sécurité, Bulletins de sécurité [9] sur votre système, vous avez toutes les chances d'être infesté, via un virus dans un e-mail ou par une page Web piégée ou un cheval de Troie [1].

Propagation du spam, du spam viral et des virus

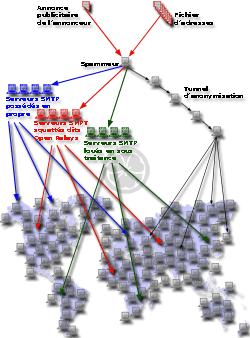

Le spam direct est propagé en utilisant une base de données d'adresses e-mail, parfois collectées en vrac avec des moisonneuses à adresses e-mail, parfois ciblées (exemples d'obtentions de ciblages : les fichiers commercialisés classant tous les français en diverses catégories), vers lesquelles il est envoyé, en utilisant les serveurs de messagerie du spammeur ou des serveurs de messagerie squattés.

Le spam viral et les virus progressent par grappes, de proche en proche, finissant par utiliser des myriades de petits PCs individuels, dont le vôtre, pour une propagation par contamination de proximités successives. Le spam viral est aveugle - tout le monde y passe - la propagation est fulgurante.

Spam viral et virus utilisent les mêmes mécanismes.

Si vous ne protégéez pas votre ordinateur, non seulement contre les virus, mais aussi contre le spam, votre complicité passive pourrait être recherchée juridiquement car votre ordinateur risque de servir à déployer des attaques à cause de votre laxisme. Dans une opération de spam, le spam ne sert pas uniquement à vous délivrer un message (achetez telle molécule pharmaceutique normalement interdite à la vente etc. ...) mais sert également au spammeur à faire grossir son réseau de diffusion de spam (le spam embarque un virus de zombification de votre ordinateur pour l'injecter dans un BotNet). Ces virus, qui vont vous rendre complice d'une cybercriminalité, arrivent dans votre ordinateur, à votre insu peut-être, mais nul ne peut ignorer qu'il faut installer un antivirus et un pare-feu, en utilisant, essentiellement, 3 voies :

- Soit par un Cheval de Troie (trojan) :

Vous avez installé une application quelconque (un logiciel gratuit...) piégée. Les réseaux de P2P, les sites à contenu particulier (pornographie, hacking, crack...) et la quasi-totalité des petits sites de download inconnus (et même de très connus) sont des nids à pièges de ce type. Les programmes et utilitaires (souvent inutiles) téléchargés sont utilisés en cheval de Troie [1] (trojan) pour faire pénétrer des implants hostiles dans nos ordinateurs. Une très grande majorité (la totalité) des utilisateurs de P2P, et de sites de téléchargements illégaux, ne passe jamais ces bombes potentielles aux scanners antivirus et aux scanners anti-trojans (Anti-trojans commerciaux et anti-trojans gratuits) [6] ou aux scanners anti-trojans en ligne [18] avant de les ouvrir. Le mécanisme est implanté instantanément. - Soit par l'ouverture d'un e-mail piégé :

C'est un eMail qui est utilisé comme cheval de Troie [1] (Trojan) pour importer le mécanisme hostile dans nos ordinateurs. Une très grande majorité des internautes ne possède ni antivirus (Antivirus commerciaux et antivirus gratuits) [2] ni pare-feu (firewalls) [3] ni anti-spam (qui peut agir, à la marge, en antivirus), et cette même majorité d'internautes insouciants ouvre tout ce qui se présente au courrier. Le mécanisme est implanté instantanément et se réplique immédiatement. - Soit par la visite d'une page (d'un site) piégée :

C'est un Contrôles ActiveX [4] ou l'exploitation d'une faille de sécurité [5] qui a permis l'importation du mécanisme qui rend l'internaute complice d'une cybercriminalité. Cette méthode est de plus en plus utilisée. Une très grande majorité des internautes ne possède ni Antivirus [6] pare-feu (firewalls) [3], et, point essentiel, n'a pratiqué aucun réglage de son navigateur (Protection du navigateur et de la navigation - Tous les réglages pour tous les navigateurs) ni n'a entretenu son ordinateur en appliquant, ce qui est obligatoire, tous les correctifs connus aux failles de sécurité. Le mécanisme est implanté instantanément par un téléchargement silencieux (Drive by Download).

Le virus en lui-même

Il n'est absolument pas destructif, bien au contraire. Le cybercriminel a besoin de votre machine en parfait état de fonctionnement et va même, quelquefois, se conduire en chevalier blanc et allant jusqu'à éliminer les virus concurrents et les mécanismes de spam concurrents. Cela étonne ? Non ! Les cybercriminels sont passés du stade de la recherche empirique, ou de la reconnaissance personnelle (leur ego), au stade industriel. Il n'y a aucune activité apparente sur un ordinateur infecté, sauf, parfois, une activité inexpliquée en communication (mais l'internaute à vite fait de l'expliquer par une mise à jour probable de la base de données de son antivirus, toutes les 10 ou 15 minutes, ou de son anti-malware, ou de Windows lui-même, etc.).

Le mécanisme à spam viral

Il est constitué du même mécanisme traditionnel de réplication des virus, un serveur SMTP autonome (un serveur de messagerie), appliqué aux spam, et augmenté d'un mécanisme de prise de contrôle à distance (vous avez entendu parler des RATs ?).

- Le mécanisme de réplication

Le spam viral, comme le virus, doit se répliquer en s'envoyant vers une grappe de destinataires constituée de toutes les adresses e-mail trouvées sur la machine infestée. La seule différence d'avec le virus est que le virus se réplique lui-même tandis que le spam viral réplique un texte tiers. Sa réplication est assurée ainsi, de proche en proche, de grappes en grappes, par contaminations successives. Pour se répliquer par voie d'e-mail il n'a d'autre alternative que d'utiliser un outil de messagerie. Vous pensez bien qu'il ne va pas utiliser votre Outlook ou votre Outlook Express pour s'envoyer, ce serait beaucoup trop lent, se verrait et laisserait des traces. Il a donc besoin d'un serveur de messagerie autonome, un serveur SMTP, qu'il implante à demeure. C'est le mécanisme qu'ont toujours employé les virus d'e-mail pour se répliquer.

Vous avez entendu parler de ces formidables attaques de janvier/février 2004 avec MyDoom (et cela continue avec MyDoom et avec d'autres, des « concurrents »). Elles ont servi à implanter des serveurs SMTP dans des centaines de milliers de machines dans le monde. Pourquoi ?- Parce que les spammeurs ont besoin de machines pour envoyer leurs spam.

- Les leurs sont blacklistées.

- Les serveurs de messageries squatables sont de moins en moins nombreux (les Open Relay - les serveurs de messagerie des grandes sociétés, mal configurés, mal protégés) et blacklistés également.

- Les leurs sont blacklistées.

- Parce que le spam est en augmentation délirante de 200 à 400 % depuis janvier 2004 (disons le tout net, depuis la mise en oeuvre de la loi CAN-Spam aux USA). Pourquoi ? Tout simplement parce que les internautes se protègent de mieux en mieux et que les spammeurs, qui "garantissent" des résultats à leurs clients, doivent "arroser" beaucoup plus large. Raison pour laquelle nous recevons en Europe des spams qui ne nous concernent pas du tout (rémunération du spammeur au clic ou au webbug).

- Parce que vous pensez bien que le spammeur ne va pas utiliser votre Outlook pour envoyer ses spams. Donc, il installe un serveur SMTP (un serveur de messagerie, minimaliste en l'occurrence) qui va envoyer ses courriers.

- Parce que les spammeurs ont besoin de machines pour envoyer leurs spam.

- Le mécanisme de prise d'ordres à distance

Le spam viral à besoin d'un autre outil dont le virus n'a pas besoin : un backdoor ou un RAT. Ceci permet au spammeur le ré-emploi, à plusieurs reprises, de son mécanisme de propagation. Il donne, à chaque campagne de spam, aux machines infestées et sous son contrôle, le texte d'un spam à propager, ce dont le virus n'a pas besoin puisqu'il se réplique lui-même. Peut-être vôtre ordinateur est-il dans ce cas. Si chacun des 450.000 PC possède un carnet d'adresse de 250 e-mail (plus toutes celles trouvées ailleurs dans l'ordinateur) dont 70% aboutissent à des machines non protégées, ce sont près de 80.000.000 (80 millions) de spam ou virus qui sont envoyés en quelques minutes.- Backdoor:

Un BackDoor [12] est implanté. Il va simplement maintenir une porte ouverte, ce qui constitue une faille de sécurité, permettant au spammeur, grâce à une autre faille de sécurité, d'un composant de Windows celle-là, d'entrer dans votre ordinateur. - RAT - Remote Administration Tool:

La partie "serveur" d'un outil de prise de contrôle à distance de votre ordinateur est implantée. L'autre partie, la partie "client", est installée chez celui qui vous attaque, le spammeur. Ce couple client/serveur est un Rats (Remote Administration Tools) [13].

- Backdoor:

Les failles de sécurité des composants Windows

Il ne suffit pas de passer un antivirus qui élimine le problème du virus. Il faut empêcher que cela ne recommence. Il faut aller régulièrement faire un Windows Update [14] afin d'obtenir et installer automatiquement tous les correctifs « critiques » aux failles de sécurité. D'autre part des utilitaires préventifs gratuits, comme Spywareblaster [16] et Spywareguard [17], doivent être utilisés.

Votre pare-feu

L'une des causes majeures de la prolifération des malveillances est l'absence de pare-feu (firewalls) [3] ! Sans pare-feu, vous avez 4 minutes pour survivre sur l'Internet ! C'est à cause, essentiellement, de ce laxisme, que la communauté des internautes souffre le martyr des spam et des virus. Notons qu'à minima, le pare-feu interne de Windows doit être activé. Si tous les ordinateurs étaient équipés d'un pare-feu sortant (pare-feu applicatif), ce qui pourrait être approché avec une bonne communication auprès des usagers, jamais le mécanisme implanté dans votre ordinateur n'aurait pu établir une connexion sortante sans vous en demander l'autorisation et il n'y aurait donc pas de prolifération, même après infestation.

L'usage d'un pare-feu est obligatoire. Windows comporte depuis Windows Vista, un pare-feu qui est toujours actif, même en présence d'un autre pare-feu (il y a d'autres raisons à cela que la simple protection des internautes et de l'Internet : l'espionnage que permettent tous les pare-feu qui voient absolument tout ce qui passe).

Conclusions

Pour ne plus être juridiquement complice, pratiquez, gratuitement :

|

Le débat qui a suivi ce film :

|

Risque juridique de complicité passive de l'internaute

Les encyclopédies |

|---|