Assiste.com

Sans pare-feu, vous n'avez que 4 minutes pour survivre sur l'Internet. Moins de temps que vous n'en auriez pour télécharger un patch de sécurité et l'appliquer.

cr 01.04.2012 r+ 22.10.2024 r- 22.10.2024 Pierre Pinard. (Alertes et avis de sécurité au jour le jour)

| Sommaire (montrer / masquer) |

|---|

Sécurité informatique - Vie privée - Neutralité |

Ne vous connectez pas à l'Internet avant d'avoir vérifié, dans le « centre de sécurité de Windows », que le pare-feu de Windows (celui qui est livré en standard par Microsoft), soit bien activé. Il s'appelle désormais Pare-feu Windows Defender et est identifié, dans les services de Windows, sous le nom mpssvc.

Activer le pare-feu Windows Defender.

Le pare-feu Windows Defender s'appelle mpssvc dans les services de Windows.

Même si ce n'est pas ce qui se fait de mieux, c'est déjà un commencement et il fait une partie du travail.

Le pare-feu de Windows est un pare-feu personnel, un pare-feu pour les versions de Windows tournant sur un appareil personnel.

Le pare-feu de Windows existe sous toutes les versions de Windows, à partir de Windows XP :

Ce pare-feu était connu sous le nom de « Pare-feu de connexion Internet » (« Internet Connection Firewall » ou « ICF ») sous :

Windows XP Édition familiale.

Windows XP Professionnel.

Windows XP Édition familiale Service Pack 1 (SP1).

Windows XP Professionnel SP1.

Sous les versions suivantes de Windows, ce pare-feu est appelé Pare-feu Windows (Windows Firewall) - C'est avec Windows XP SP2 qu'est apparu le « centre de sécurité de Windows ».

Lorsque vous démarrez Windows 10 pour la première fois :

Windows Defender (l'antivirus de la société Microsoft) est activé et protège votre PC. Ce n'est pas le meilleur antivirus sur le marché, tant s'en faut, mais il est gratuit et fait le job dans la limite de ses compétences. Il se désactive automatiquement si vous installez une autre application antivirus.

Le pare-feu Windows (le pare-feu de la société Microsoft) est activé et protège votre PC. Ce n'est pas le meilleur pare-feu sur le marché, tant s'en faut, mais il est gratuit et fait le job dans la limite de ses compétences. Il reste actif si vous installez un autre pare-feu (pour des raisons obscures : un pare-feu est profondément incrusté dans un système d'exploitation et voie tout ce qui entre et sort. En d'autres termes, tous les pare-feu sont de formidables outils d'espionnage).

Ne cherchez pas :

Il n'y a pas, dans Windows, d'équivalent au pare-feu d'origine trouvé dans Linux, IPTables (Netfilter). On peut parler de wipfw (Windows IP firewall), mais le paramétrage de cet outil n'est pas du tout à la portée de tous.

Les panoplies de logiciels de sécurité que les utilisateurs très avertis choisissaient, un par un (l'antivirus de l'un, le pare-feu d'un autre, l'antimalware d'un troisième, etc.), tendent à disparaître au profit de solutions « tout-en-un ». Des « suites » logicielles, comme Kaspersky Total Security, ou Bitdefender total Security sont de très bon choix.

Les autres solutions sont :

Un pare-feu "matériel" (solution onéreuse destinée au monde de l'entreprise)

Un PC sous Linux avec IPTables en frontal de votre PC (ou de votre réseau local, qu'il soit sous Windows, sous Linux ou hétérogène). Solution onéreuse et "volumineuse" + manipulation de IPTables même si une interface graphique existe)

Un modem routeur (plus cher qu'un pare-feu applicatif - masque votre adresse IP et vos ports - n'est pas la fonction première d'un modem - mises à jour à suivre fréquemment)

Sans pare-feu (firewall) et sans application des correctifs connus aux failles de sécurité, vous avez moins de 4 minutes pour survivre.

La durée moyenne du temps qui s'écoule entre le moment où un ordinateur se connecte à l'Internet et le moment où est détecté un scan de ses ports est mesurée à moins de 4 minutes. Si le scan de ports détecte un port ouvert et est le fait d'un cybercriminel, il se poursuit immédiatement par un scan de faille. Si l'ordinateur n'est pas à jour (il comporte donc des failles de sécurité), la/les failles de sécurité sont immédiatement exploitée(s).

Votre chance de survie sur le Web sans avoir installé un pare-feu (firewall) est donc infime. Au-delà de 4 minutes, votre ordinateur a de fortes chances d'être transformé en zombi, utilisé à votre insu pour des activités crapuleuses dans un botnet, vos données sont espionnées, modifiées, effacées, les informations vous concernant (personne physique ou morale), sont exploitées, revendues... Votre ordinateur peut être utilisé pour lancer des attaques contre d'autres ordinateurs et votre responsabilité juridique serait engagée - vous n'êtes pas une victime de l'attaque cybercriminelle - vous pouvez être poursuivi pour complicité à cause de votre négligence à protéger votre outil et l'avoir laissé accessible à quelqu'un d'autre (comme si vous aviez laissé traîner une arme, sans l'enfermer).

Mises à jour de Windows et des applications.

Microsoft et les éditeurs de logiciels publient sans arrêt des correctifs aux failles de sécurité. Mais, la version de Windows livrée avec votre ordinateur tout neuf a toujours plusieurs mois de retard dans l'application de ces correctifs. Suivre, immédiatement, tous les points de ce mémo à toujours avoir sous la main :

D'autre part, jeter un œil, chaque jour, aux publications des correctifs divers dans les applications de toutes marques :

|

Windows est un système ouvert, c'est sa force et sa faiblesse.

Pour des raisons historiques (critiquables ou défendables - là n'est pas le débat), Windows est un système ouvert par défaut (ce qui a énormément contribué à l'essor de la micro-informatique qui n'existerait pas du tout comme nous la connaissons aujourd'hui sans cela), beaucoup trop ouvert. Il convient impérativement d'installer un pare-feu (firewall) avant d'aller sur l'Internet rejoindre le WEB pour la première fois pour faire les premières mises à jour de sécurité. Les connexions rapides à l'Internet (ADSL, Câble, fibre optique, etc.) et les connexions de longues durées favorisent ces risques de pénétration à votre insu (déconnectez-vous chaque fois que vous n'en avez pas besoin en retirant le câble ethernet et en coupant la WiFi (avec son bouton physique WiFi On/Off sur l'ordinateur ou en activant le mode « avion »).

|

Le temps de télécharger un premier pare-feu, lors de votre première connexion, est supérieur au temps que mettra un pirate ou un parasite à pénétrer votre ordinateur. De très bons scanners de failles de sécurité, y compris dans le monde gratuit et Open Source, sont utilisés par les directeurs de la sécurité des systèmes d'informations, pour sécuriser leurs réseaux, mais les cybercriminels, les pirates et gangs maffieux du WEB utilisent les mêmes outils, à la recherche automatique de ports ouverts derrière lesquels un service faillible se trouve. Ces scans balayent plusieurs millions de ports et de services à la minute.

Toutefois, Windows à désormais un kit de sécurité plus ou moins complet selon les versions de Windows pare-feu livré en standard et, dans les paramètres de sécurité de Windows, il est toujours activé. On l'activera sur les adonc le pare-feu interne de Windows (qui est, sous Windows XP et Vista, un demi pare-feu (entrant (inbound)) uniquement, et un pare-feu complet dans les versions suivantes de Windows), le temps de télécharger un vrai pare-feu complet ainsi que les recommandations du Kit de sécurité puis on le désactivera pour laisser la place aux outils téléchargés une fois ceux-ci installés.

- Sans pare-feu (firewall), survie inférieure à 4 minutes !

4_minutes_pour_survivre.html - Moins de 4 minutes pour pénétrer et compromettre un ordinateur sans pare-feu (firewall)

http://www.avantgarde.com - Durée de survie très inférieure à 4 minutes sans pare-feu (firewall)

http://assiste.forum.free.fr - 20 minutes sur la toile suffisent pour être infecté

http://www.vulnerabilite.com/survival-time-actualite-20040823110657.html - Unpatched PCs compromised in 20 minutes

http://news.zdnet.com/2100-1009_22-5313402.html

http://www.news.com/2100-7349_3-5313402.html - After 15 minutes mydoom and bagel had probed the IP, and sasser had hit at 20 minutes

http://isc.sans.org/diary.html?storyid=238 - Survival Time for Unpatched Systems Cut by Half

http://it.slashdot.org/article.pl?sid=04/08/17/1347214&tid=172 - Amélioration : le temps de survie double et passe à 40 minutes !

http://blog.washingtonpost.com/securityfix/2005/06/windows_survival_time_on_the_r.html - Temps de survie inférieur à 16 minutes

http://www.crn.com/security/29107625 - Sans Institute - Internet Storm Center - ISC - Survival time

http://isc.sans.edu/survivaltime.html

Ce site fait un suivi et permet de générer des graphiques sur une période donnée pour des types d'attaques données. Le temps est mesuré entre le moment de l'ouverture d'une connexion et le moment de la détection d'un scan de ports. Si le système n'est pas protégé par un pare-feu et n'est pas totalement à jour de l'application de tous les correctifs connus aux failles de sécurités, et si la scan de ports est le fait d'un cybercriminel, l'ordinateur est pénétré, en moyenne, en 4 minutes.

|

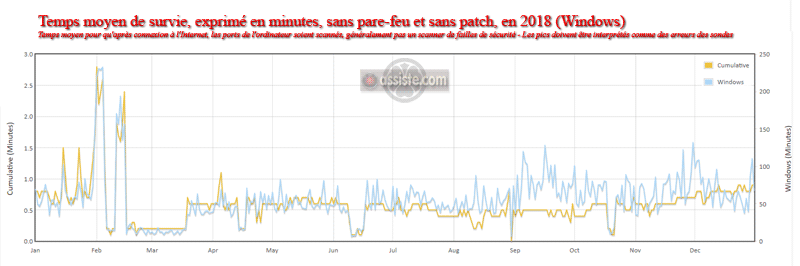

On observe que le temps moyen de survie d'un appareil sous Microsoft Windows ne s'améliore absolument pas, voire se dégrade malgré :

L'arrivée de Windows 7 le 21 juillet 2009 et son fonctionnement par défaut en mode de privilèges « utilisateur », sans l'utilisation systématique et imbécile des privilèges « administrateur » dans les versions précédentes de Windows.

L'usage de l'UAC (User Account Control [Contrôle de compte utilisateur]). Lire le document en français « Principe de Moindre Privilège ».

Ceci est dû à l'immense complexité des logiciels et de leurs grands nombres de failles de sécurité. Ceci est aussi dû à la baisse de vigilance des utilisateurs qui se croient à l'abri derrière un antivirus et un pare-feu, principalement ceux de Microsoft qui ne sont pas du tout à la hauteur de produits commerciaux comme Kaspersky.

La quasi-totalité de ces scans de ports est le fait de vers informatiques (worms) qui tentent de se propager ou de scanneurs de failles de sécurité.

Un système non patché (Windows Update pas à jour), sans pare-feu, et sans EMET (sous Microsoft Windows), est infecté dans cette moyenne de temps

La moyenne des délais entre le moment d'une connexion à l'Internet et le moment où un scan de ports est détecté, depuis 2003, est très inférieure au temps nécessaire pour télécharger un correctif à une faille de sécurité ou un utilitaire de sécurité. Avant de faire quoi que ce soit, et tant que vous n'avez pas de pare-feu, activer au moins le pare-feu de Windows :

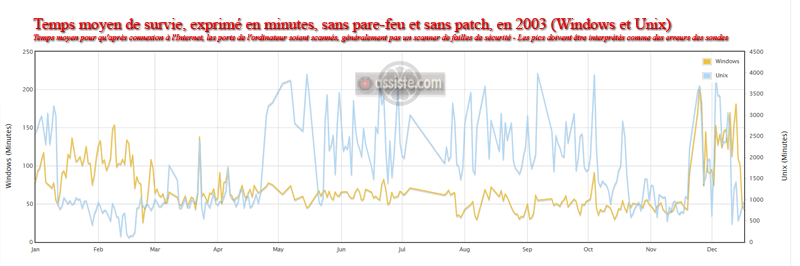

2003 - Scan de ports détecté en moyenne dès 5,0 à 15,0 minutes de connexion à l'Internet

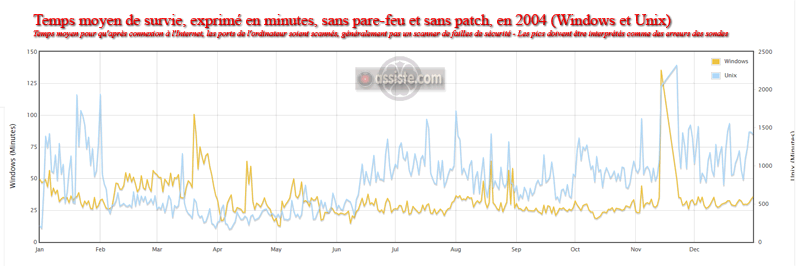

2004 - Scan de ports détecté en moyenne dès 2,5 à 04,5 minutes de connexion à l'Internet

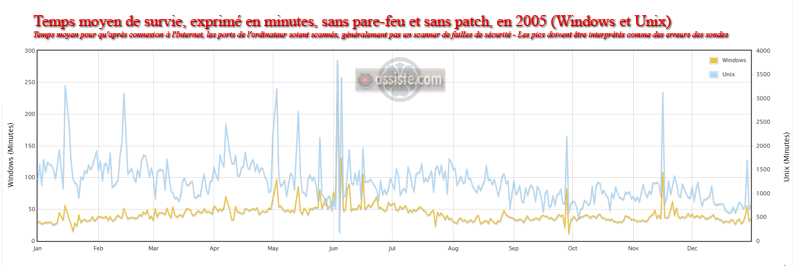

2005 - Scan de ports détecté en moyenne dès 2,0 à 07,5 minutes de connexion à l'Internet

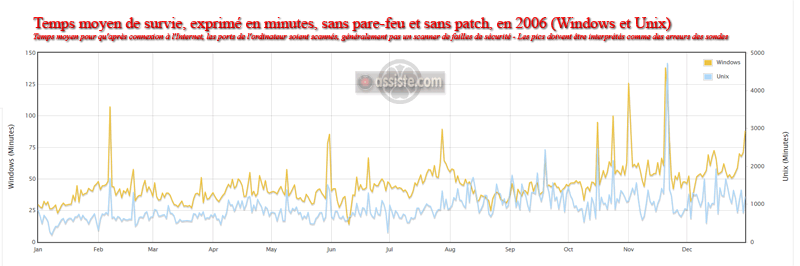

2006 - Scan de ports détecté en moyenne dès 3,0 à 05,0 minutes de connexion à l'Internet

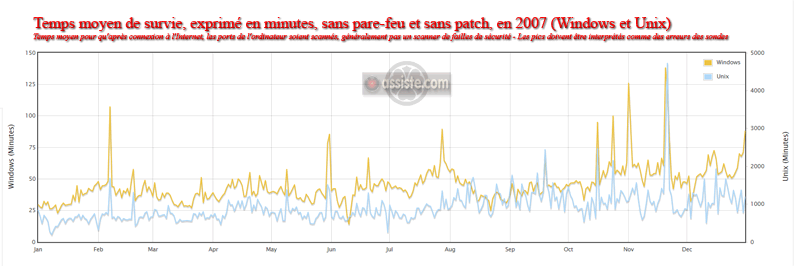

2007 - Scan de ports détecté en moyenne dès 0,5 à 06,0 minutes de connexion à l'Internet

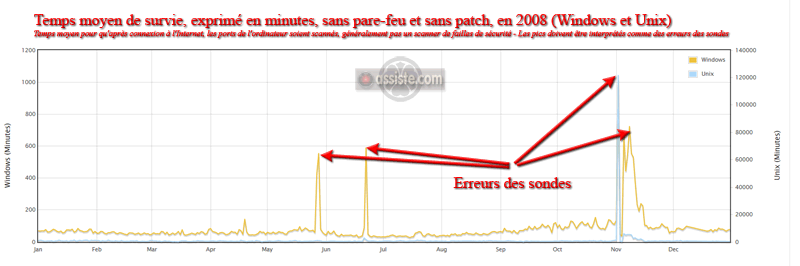

2008 - Scan de ports détecté en moyenne dès 2,0 à 07,5 minutes de connexion à l'Internet

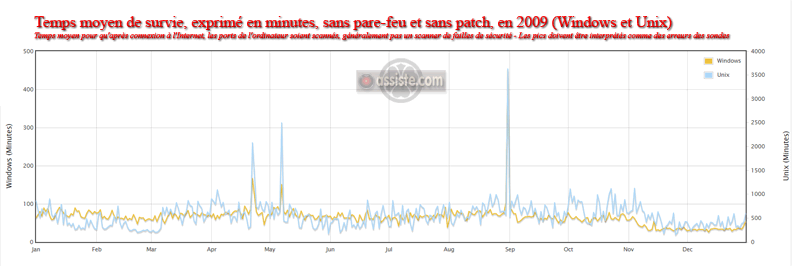

2009 - Scan de ports détecté en moyenne dès 3,5 à 05,0 minutes de connexion à l'Internet

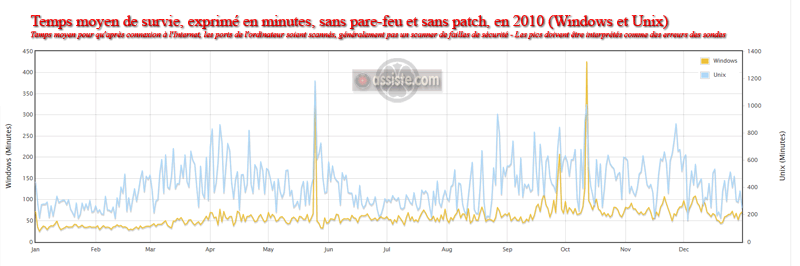

2010 - Scan de ports détecté en moyenne dès 2,5 à 06,5 minutes de connexion à l'Internet

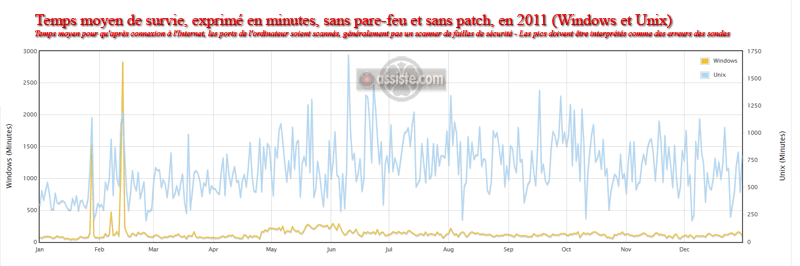

2011 - Scan de ports détecté en moyenne dès 5,5 à 09,0 minutes de connexion à l'Internet

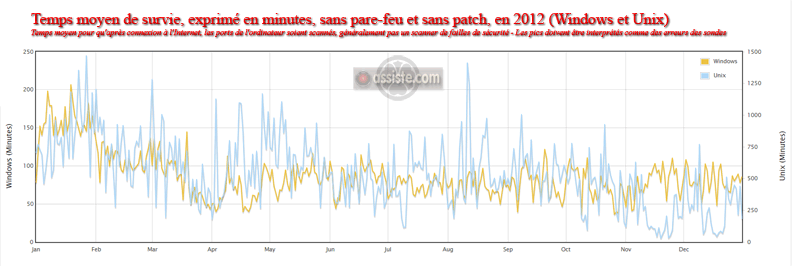

2012 - Scan de ports détecté en moyenne dès 3,5 à 06,0 minutes de connexion à l'Internet

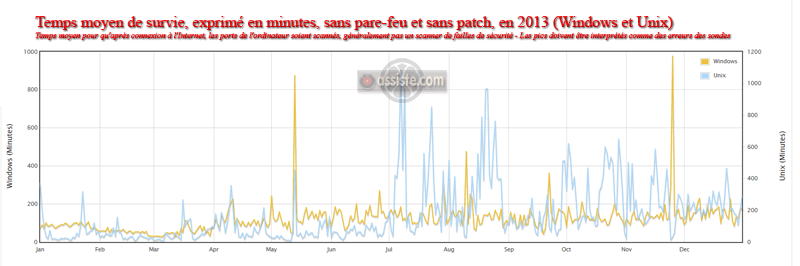

2013 - Scan de ports détecté en moyenne dès 0,5 à 04,0 minutes de connexion à l'Internet

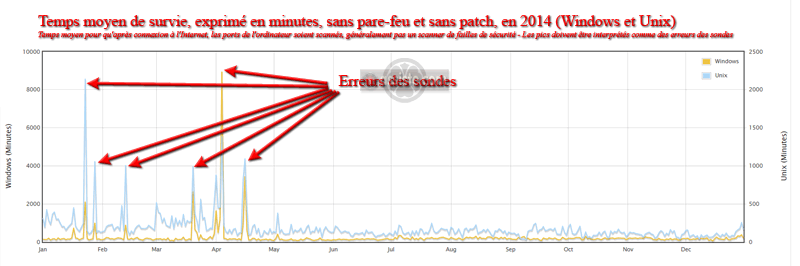

2014 - Scan de ports détecté en moyenne dès 0,5 à 05,0 minutes de connexion à l'Internet

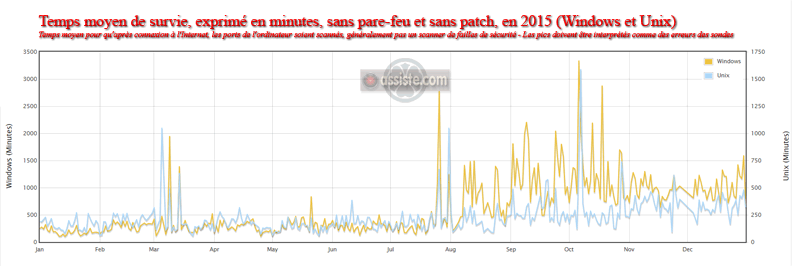

2015 - Scan de ports détecté en moyenne dès 0,5 à 05,0 minutes de connexion à l'Internet

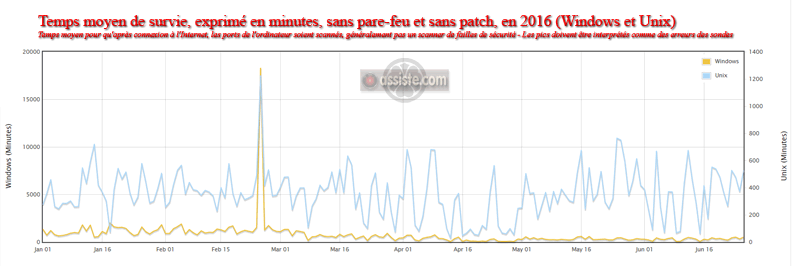

2016 - Scan de ports détecté en moyenne dès 0,5 à 99,0 minutes de connexion à l'Internet

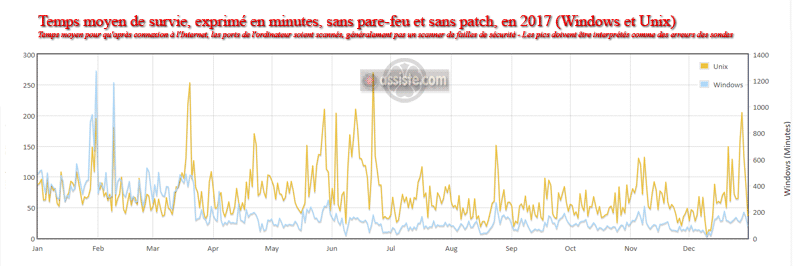

2017 - Scan de ports détecté en moyenne dès 0,5 à 50,0 minutes de connexion à l'Internet

Nota : sur les graphiques suivants, les pics sont des anomalies des sondes de mesure, sans signification.

Temps moyen de détection d'un scan de ports en 2004

L'année 2004 est l'année du début des notions de RootKits dans le monde Windows

et des attaques en zombification et constitution des botnet.

|

Ci-dessous, le tableau des ports (portes) surveillés et des applications à l’écoute derrière ces ports. Il y a 65536 ports de communication dans Windows, numérotés de 0 à 65535. Certains ports sont universellement utilisés, tous systèmes d’exploitation confondus, pour des applications (des services) universelles, même si nous nous intéressons à Windows sur cette page. Toutefois, si une application (un service) est plus souvent utilisé sur un système d'exploitation spécifique, ou si des tentatives d’exploitation de failles de sécurité (des attaques « actuellement actives » (« dans la nature » - « In the Wild » - « WildList »)) dans ce service visent un OS spécifique, ils seront classés, dans la colonne « Catégorie », sous le nom unique de l’OS principalement ciblé par l’attaque.

Par exemple, les serveurs « ssh » sont disponibles pour Windows et Unix. La plupart des scan « ssh » sont à la recherche de mots de passe faibles, et non pas de failles dans une implémentation particulière de « ssh ». Toutefois, la plupart des installations Unix active « ssh » par défaut, tandis que pour Windows, il s'agit d'un add-on fourni par une tierce partie. Les attaques « ssh » réussies concernent des exploits majoritairement, et de très loin, dirigés contre UNIX. En conséquence, le port 22 est attribué à «Unix» dans le tableau suivant. Les attributions de port peuvent changer au fil du temps.

Les catégories :

- Notées « Windows » - Ports spécifiquement utilisés par Windows : (partage de fichiers, par exemple)

- Notées « Unix » - Ports spécifiquement utilisés par Unix : (par exemple dns, ssh)

- Notées « Applications » - Applications (services) utilisées sur différents systèmes d'exploitation et dont les exploitations des vulnérabilités touchent tous les systèmes.

- Notées « P2P » - : rémanences « P2P » et autres faux positifs

- Backdoors : Ces ports sont fréquemment utilisés pour maintenir ouverts des portes dérobées (mais un système doit avoir été, préalablement, infecté par un cheval de Troie ou un vers ou un virus afin de devenir vulnérable.

| Port | Service | Nom | Catégorie |

|---|---|---|---|

| 21 | ftp | File Transfer [Control] | Application |

| 22 | ssh | SSH Remote Login Protocol | Unix |

| 25 | smtp | Simple Mail Transfer | Application |

| 42 | name | Host Name Server | Windows |

| 53 | domain | Domain Name Server | Unix |

| 80 | www | World Wide Web HTTP | Application |

| 111 | sunrpc | portmapper rpcbind | Unix |

| 113 | auth | ident tap Authentication Service | Application |

| 135 | epmap | DCE endpoint resolution | Windows |

| 137 | netbios-ns | NETBIOS Name Service | Windows |

| 138 | netbios-dgm | NETBIOS Datagram Service | Windows |

| 139 | netbios-ssn | NETBIOS Session Service | Windows |

| 443 | https | HTTP protocol over TLS SSL | Application |

| 445 | microsoft-ds | Win2k+ Server Message Block | Windows |

| 515 | printer | spooler | Unix |

| 1025 | win-rpc | Windows RPC | Windows |

| 1026 | win-rpc | Windows RPC | Windows |

| 1027 | icq | icq instant messanger | Windows |

| 1433 | ms-sql-s | Microsoft-SQL-Server | Windows |

| 1434 | ms-sql-m | Microsoft-SQL-Monitor | Windows |

| 2100 | amiganetfs | amiganetfs | Application |

| 2234 | directplay | DirectPlay | P2P |

| 2967 | ssc-agent | Symantec System Center | Windows |

| 3389 | ms-term-services | MS Terminal Services | Windows |

| 4444 | CrackDown | [trojan] CrackDown | Backdoor |

| 4662 | eDonkey2000 | eDonkey2000 Server Default Port | P2P |

| 4672 | eMule | eMule / eDonkey P2P Software | P2P |

| 5554 | sasser-ftp | [trojan] Sasser Worm FTP Server | Backdoor |

| 5900 | vnc | Virtual Network Computer | Application |

| 5901 | vnc-1 | Virtual Network Computer Display :1 | Application |

| 6129 | dameware | Dameware Remote Admin | Windows |

| 6346 | gnutella-svc | gnutella-svc | P2P |

| 6881 | bittorrent | Bit Torrent P2P | P2P |

| 7561 | emule | E-Mule P2P | P2P |

| 7571 | emule | E-Mule P2P | P2P |

| 9898 | dabber | [trojan] Dabber Worm backdoor | Backdoor |

| 10000 | BackupExec | Veritas Backup Exec | Windows |

| 11001 | metasys | Metasys | SCADA |

| 13722 | bpjava-msvc | BP Java MSVC Protocol | SCADA |

| 13724 | vnetd | Veritas Network Utility | SCADA |

| 13782 | bpcd | VERITAS NetBackup | SCADA |

| 13783 | vopied | VOPIED Protnocol | SCADA |

| 18000 | biimenu | Beckman Instruments Inc. | SCADA |

| 20000 | Millenium | [trojan] Millenium | SCADA |

| 44818 | rockwell-encap | Rockwell Encapsulation | SCADA |

| 45678 | eba | EBA PRISE | SCADA |

| 47808 | bacnet | Building Automation and Control Networks | SCADA |

|

SANS Institute (EN) : Temps moyen de survie entre des attaques sur une adresse IP cible

Ressources externes sur ce sujet

Les encyclopédies |

|---|