Assiste.com

L'expression « On-access » (au moment d'y accéder) est utilisée pour désigner l'un des comportements des outils de sécurité ( antivirus, antimalwares, etc.) qui fonctionnent en temps réel.

cr 01.04.2012 r+ 17.01.2025 r- 17.01.2025 Pierre Pinard. (Alertes et avis de sécurité au jour le jour)

| Sommaire (montrer / masquer) |

|---|

L'expression « On-access » est utilisée pour désigner l'un des comportements des outils de sécurité, antivirus, anti-spywares, pare-feu, proxy filtrant, contrôleurs d'intégrité et autres anti-malwares. Il s'agit de la capacité qu'a l'outil de sécurité informatique d'analyser un objet « à la volée » (« en temps réel », « in real time », « on the fly ») au moment même où la manipulation de cet objet est demandée et juste avant que celui-ci ne soit ouvert.

- Pour les antivirus et antimalwares, il s'agit d'analyser l'objet avec des technologies Réactive (à base de signatures) et/ou Proactive (à base d'analyses comportementales, dites heuristiques, dans une machine virtuelle).

- Pour les pare-feu ou les proxy filtrant il s'agit d'analyser un flux en temps réel.

- Pour les contrôleurs d'intégrité il s'agit de re-calculer la signature (MD5, SHA-1, SHA-256...) de l'objet et de la comparer à celle de référence.

Ce comportement a été longtemps le plus important des outils de sécurité avant que le comportement « On-execution », inventé, il semble, par « Malwarebytes », ne prennent le dessus par son intelligence.

Le comportement « On-access » s'interpose automatiquement entre une demande d'accès à une ressource, quelque soit le demandeur (système d'exploitation, navigateur Internet, courrielleur, un autre programme, le matériel détectant l'insertion d'un volume externe comme un CD ou une clé USB, l'utilisateur...) et l'ouverture proprement dite de cette ressource (l'ouverture d'un fichier de quelque type qu'il soit, l'ouverture d'une ressource sur le Web, l'ouverture d'un e-mail etc. ...). Cette interposition utilise un « hook (crochetage) » (en implantant un hooker). L'objet est analysé en temps réel, avant qu'il ne monte en mémoire.

Le comportement "On-access" est un comportement en haute priorité. Le processus reste inactif, en veille, dans un état d'attente, et est sollicité en temps réel « sur interruption » : les couches (les APIs) de Windows d'appels aux objets (fichiers...) sont crochetées (modifiées par implantation d'un « hook ») lors de l'installation d'un antivirus et les demandes d'accès, par appel aux APIs, sont détournées . Les objets de ces appels sont soumis aux analyses instantanées et les réponses sont passées aux APIs, avec autorisation ou refus d'obtempérer. L'outil d'analyse « On-access » retourne dans son état d'attente. L'utilisateur est alerté, généralement par une fenêtre de type « pop-up » lui donnant plus ou moins d'informations sur la raison du rejet. Il peut être demandé à l'utilisateur quelle décision prendre (ouvrir tout de même, mettre en zone de quarantaine pour analyse approfondie ultérieure, détruire l'objet s'il s'agit d'un fichier local, etc.).

Le comportement « On-demand » est de peu d'intérêt (par exemple : nous disposons d'une collection de milliers de parasites divers sur nos disques actuellement branchés, sans que cela ne gène en quoi que ce soit le fonctionnement de nos machines : une analyse "On-access" serait provoquée si nous demandions l'ouverture de l'un de ces fichiers sinon ils peuvent rester là sans aucune incidence. Seule une analyse "On-demand", balayant la totalité de nos partitions, les découvrirait. Tant qu'ils ne sont pas "ouverts" (installés - activés) ils sont totalement inoffensifs, raison pour laquelle les tests comparatifs "On-demand" n'ont aucune utilité - Voir notre article " Tests et comparatifs antivirus ".

Divers noms ou expressions sont synonymes de "On-access" :

- Analyse à la volée

- Analyse en temps réel

- Analyse sur accès

- Bouclier résident

- Analyse on the fly

- Analyse in real time

- Antivirus Real time scanning

- Antivirus on-access scanning

- Antivirus resident shield

- Etc.

D'autres noms ou expressions sont parfois utilisés mais avec beaucoup moins de bonheur :

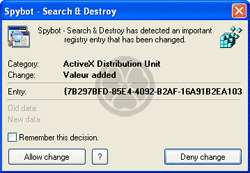

- BackGround Guard

Cette expression désigne normalement un fonctionnement "en arrière plan" d'un processus qui "tourne" sans arrêt, c'est-à-dire le fonctionnement en permanence et en basse priorité d'une tâche non "critique" et sans urgence, ce qui est exactement l'inverse du comportement "On-access". Ce comportement peut être rapproché des faux comportement en temps réel de certains outils, comme Spybot Search & Destroy (ancienne version) dont le fameux module présenté comme " temps réel ", appelé "Tea-Timer", est une " tâche de fond " qui tourne sans arrêt, consomme des ressources et détecte à posteriori des modifications, qu'elle signale alors, en demandant s'il faut restaurer la version initiale - la modification ayant bien eu lieu et n'ayant pas été empêchée (il s'agit, en réalité, d'un comportement " On-demand " pré-programmé qui s'exécute automatiquement toutes les 30 secondes ou 2 minutes etc. ... Cela n'a rien à voir avec le réel comportement " On-access ").

Le fameux module "Tea-Timer" de Spybot Search and Destroy - Un pseudo temps réel qui ne travaille pas du tout "On-access". - Auto-protect, autoprotect, auto-protection

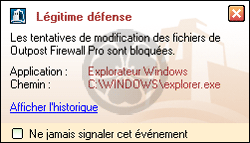

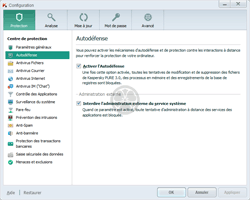

Ces expressions ne doivent désigner que la capacité qu'à un outil d'interdire qu'on le modifie. Cela n'a rien à voir avec la capacité d'analyser un objet tiers. Par exemple, la capture d'écran suivante est celle d'un comportement de type "Auto-protection" :

- Les analyses « On-demand » peuvent utiliser les trois technologies : Réactive, Proactive, Contrôle d'intégrité, mais c'est généralement l'analyse réactive qui est utilisée. Si le code est obfusqué (brouillé ou chiffé), une analyse de ce type ne verra rien. D'autre part, les analyses « On-demand » seules ne permettent pas de détecter les nouvelles menaces (leurs signatures ne sont pas encore connues).

- Les analyses « On-access » peuvent utiliser les trois technologies : Réactive, Proactive, Contrôle d'intégrité, mais c'est généralement l'analyse proactive qui est utilisée. Si le code est obfusqué (brouillé ou chiffé), une analyse de ce type ne verra rien.

- Les analyses « On-execution » utilisent la technologie Proactive de manière plus subtile. C'est du « On-access » intelligent. Au moment ou un objet tente de monter en mémoire pour s'exécuter, il est obligé de se dévoiler, même s'il était obfusqué (brouillé ou chiffé) avant, car, dans une sandbox (machine virtuelle), on verra ce qu'il fait ou tente de faire. En plus, avec l'ordonnanceur des processus (round-robin), il n'existe plus de risque de collision entre plusieurs antivirus simultanés.

Les analyses « On-demand » seules ne permettent pas de détecter si un code (un programme ou un script, etc.) a déjà été exécuté auparavant. Ce type d'analyse fait un état des lieux et signale la présence de menaces anciennes, qui ont probablement déjà été ouvertes (exécutées...) et ont, sans doute, déjà accompli leur oeuvre obscure. Typiquement, l'antivirus « On-demand » gratuit et open-source du monde Linux, porté sous Windows, ClamAV, et un truc gentillet mais n'offrant aucune protection active. Un véritable antivirus, au comportement « On-access », aurait probablement empêché la pénétration de cette menace ou, si elle avait réussi à pénétrer, en aurait empêché son ouverture/exécution.

Le comportement « On-demand » est de peu d'intérêt (par exemple : nous disposons d'une collection de milliers de parasites divers sur nos disques actuellement branchés, sans que cela ne gène en quoi que ce soit le fonctionnement de nos machines : une analyse "On-access" serait provoquée si nous demandions l'ouverture de l'un de ces fichiers sinon ils peuvent rester là sans aucune incidence. Seule une analyse "On-demand", balayant la totalité de nos partitions, les découvrirait. Tant qu'ils ne sont pas "ouverts" (installés - activés) ils sont totalement inoffensifs, raison pour laquelle les tests comparatifs "On-demand" n'ont aucune utilité - Voir notre article " Tests et comparatifs antivirus ".

Attention ! Tests comparatifs bidons d'antivirus !

Les tests comparatifs « On-demand » des antivirus, dans la presse et sur les sites Web, n'ont aucune signification !

Beaucoup de comparatifs antivirus sont conduits régulièrement par d'importants sites ou d'importantes revues. Ces tests font immédiatement couler beaucoup d'encre et drainent énormément de :

- visiteurs sur ces sites

- acheteurs de ces revues.

Mis à part ces capacités à faire parler d'eux, ces tests, conduits avec des procédures « On-demand », ont-ils le moindre intérêt, la moindre crédibilité ?

Crédibilité des tests et comparatifs des antivirus

|

Antivirus et antimalwares fonctionnant « On-access »

Les encyclopédies |

|---|