Assiste.com

VT Hash Check - VirusTotal Hash Check - Clic droit sur un fichier et hop ! Fiche de VirusTotal pour le hash de ce fichier. Génial ! Obligatoire !

cr 01.01.1999 r+ 22.10.2024 r- 22.10.2024 Pierre Pinard. (Alertes et avis de sécurité au jour le jour)

Dossier (collection) : Logiciels (logithèque) |

|---|

| Introduction Liste Malwarebytes et Kaspersky ou Emsisoft (incluant Bitdefender) |

| Sommaire (montrer / masquer) |

|---|

Attention - clé API VirusTotal obligatoire

A partir de la version 1.49 de VT Hash Check - VirusTotal Hash Check, une clé API VirusTotal est obligatoire lors de l'installation de VT Hash Check.

Pour l'obtenir, c'est très simple : allez sur le site VirusTotal.com et créez un compte. Un code (une clé) API vous est donné immédiatement. Copiez ce code et collez-le dans la boîte de dialogue lors de l'installation de VT Hash Check.

VT Hash Check = Chercher d'un clic, par le condensat (hashcode) MD5 ou SHA-1 ou SHA-256 (préférable) d'un fichier, dans la base de données de VirusTotal.

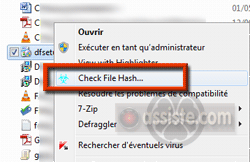

VT Hash Check est une microscopique tâche qui installe une option dans le menu contextuel de l'Explorateur Windows (cette option apparaît sous le nom de Check File Hash).

Après un clic droit > Check File Hash, VT Hash Check calcule le hashcode du fichier et l'envoie à VirusTotal

VT Hash Check - Utilisation

Dans l'explorateur de Windows, localisez le fichier dont vous souhaitez lancer gratuitement l'analyse instantanée par les antivirus du service multi-antivirus en ligne VirusTotal.

Sélectionnez le fichier et faites un clic droit sur le fichier.

Dans la fenêtre contextuelle qui s'ouvre, sélectionnez Check File Hash...Le fichier à analyser peut être bloqué par votre antivirus local qu'il vous faudrait désactiver un instant, sinon, même un clic droit, sans rien faire d'autre, peut (doit) faire réagir un bon antivirus. Rétablir, aussitôt après, l'antivirus.

Attention !

Un clic droit sur certains types de fichiers (.msi, par exemple), peut faire croire à l'ouverture du fichier (à son exécution si le fichier est exécutable). Vous pouvez poursuivre, le fichier ne sera pas exécuté.

VT Hash Check calcul le condensat (hashcode) du fichier, selon l'algorithme préférentiel que vous avez paramétré lors de l'installation de VT Hash Check (le temps de calcul d'un condensat SHA-256, bien que légèrement plus lent que MD5 ou SHA-1 (on est au niveau d'1 ou 2 secondes !), est recommandé car il élimine les risques de collisions).

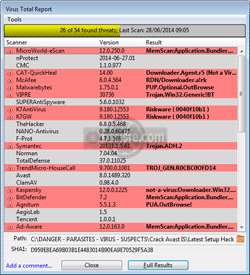

Si l'analyse de ce fichier (le contenu exact de ce fichier, indépendamment de son enveloppe (nom, extension)) a déjà été faite par VirusTotal, un petit tableau compact apparaît instantanément. Exemple :

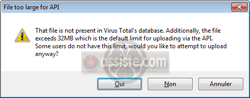

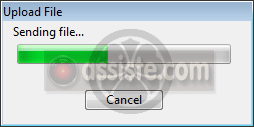

Si VirusTotal ne connait pas encore ce contenu, il est possible de l'envoyer immédiatement pour analyse. VT Hash Check utile l'API de VirusTotal donc vous devez avoir une clé (gratuite) à obtenir sur le site de VirusTotal (après avoir créé un compte). L'envoie est limité à des fichiers d'un maximum de 32 MO avec cette API.

Limites et contraintes du service VirusTotal

Limites de VirusTotal :

VirusTotal étant un service gratuit en ligne, il y a une limite à la taille des fichiers qui peuvent être envoyés à l'analyse : maximum de 64 MO. Donc il n'y a pas, dans la base de données de VirusTotal, de résultat d'analyse de fichiers de plus de 64 MO (un service de même nature, Metascan, a une limite à 80 MO).

- Nota :

Les cybercriminels, sachant cette limite, écrivent des malveillances gonflées juste à plus 80 MO pour empêcher l'utilisation des redoutables services VirusTotal et Metascan.

Clé de l'API VirusTotal (VirusTotal API Key) :

Lorsque VirusTotal n'a pas encore analysé un contenu (il n'y a pas de résultat d'analyse dans sa base de données), VT Hash Check permet de lancer l'envoie (l'upload) du fichier à VirusTotal pour analyse. Cette fonction de VT Hash Check utilise une API de VirusTotal pour laquelle vous devez, préalablement, disposer d'une clé d'accès (gratuite). Pour obtenir cette clé, il suffit d'aller sur le site de VirusTotal et de rejoindre la communauté VirusTotal puis, sur leur site, de se connecter sous ce compte. Cliquez alors sur votre identifiant et une page s'ouvre affichant, entre autre, votre clé API (à conserver strictement confidentielle).

Limite anti-de DoS (Denial of Service) :

Vous ne pouvez pas lancer plus de 4 consultations de la base de données de VirusTotal à la minute. Cette limite peut être supprimée pour certains utilisateurs, sur demande à l'équipe VirusTotal.

VT Hash Check est d'une simplicité enfantine et devrait être obligatoire sur toutes les bonnes machines bien entretenues.

Il y a de nombreuses petites fonctionnalités connexes comme :

- Clic pour laisser un commentaire sur la fiche du hash chez VirusTotal

- Double clic sur un résultat pour lancer une recherche Google

- Demande de ré-analyse

- Exporter le résultat d'analyse au format texte ou CSV ou JSON

- Analyse avec TrID - Véritable type d'un fichier

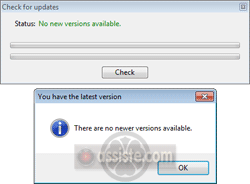

VT Hash Check dispose d'un mécanisme de mise à jour.

Licence VT Hash Check

Non-binding abstract:

You may:

- Use the software as it is intended to be used.

- Use the software in perverse and immoral ways.

- Use software released under this license in a commercial enterprise. Go nuts: install it twice on every PC and server in your company; sneak into your employee's homes late at night and install it three times on their home PCs.

- Distribute software under this license far and wide to all persons, places, things, and immaterial beings. If there's a gopher that might like the software, burn him a copy.

- Send me notes, ideas, complaints, love/hate mail and/or large sums of money.

- Enjoy tasty TexMex food.

You may not:

- Be an asshole.

- Claim the software as your own product.

- Sell the software or charge for access to it.

- Blame anyone but yourself if things blow up in your face.

- Make fun of my glasses.

Binding Software Licensing Agreement:

PROGRAM UTILITIES.

The program contains certain design, processing utilities, tools and other resources for use with Personal Computer Systems. All use of such materials is at your own risk. The use of this program is subject to the following additional license restrictions:

EXTENT OF LICENSE.

- You may download, use, and redistribute this program, free of charge, without limitation except for the following:

- You may not alter, change, damage, omit, or modify any part of the program.

- The readme.txt and License.txt files must be included, without change, with any copy of this program.

- You may not charge any fee or mandatory remuneration of any kind, nor restrict access based on lack of payment of the same, without providing a prominent and working hyperlink to the download page on the Boredom Software website.

- You may not include any additional media with the program which tends to indicate, imply, or otherwise cause an end user to believe that said media originated from Boredom Software or that Boredom Software endorses said media. This includes, but is not limited to, advertisements, pictures, software tools, and/or additional documentation. These additional media are not prohibited, but their provenance must be clear.

LIMITATION ON DAMAGES. IN NO EVENT WILL BOREDOM SOFTWARE OR THOSE PERSONS ASSOCIATED WITH BOREDOM SOFTWARE BE LIABLE FOR SPECIAL, INCIDENTAL OR CONSEQUENTIAL DAMAGES RESULTING FROM POSSESSION, USE OR MALFUNCTION OF THE PROGRAM OR PROGRAM UTILITIES, INCLUDING DAMAGES TO PROPERTY, LOSS OF GOODWILL, COMPUTER FAILURE OR MALFUNCTION AND, TO THE EXTENT PERMITTED BY LAW, DAMAGES FOR PERSONAL INJURIES, EVEN IF BOREDOM SOFTWARE HAS BEEN ADVISED OF THE POSSIBILITY OF SUCH DAMAGES. Use of the software or software utilities is entirely at your own risk; you acknowledge and accept this risk or you may not use the software or software utilities.

WARRANTY. No warranty, expressed or implied, exists including warranties of merchantability, fitness for a particular purpose, and non-infringement. The software, software utilities, and any accompanying materials and media are provided strictly "as is". To the maximum extent permitted by law, these and all other warranties are expressly disclaimed.

TERMINATION. Without prejudice to any other rights of Boredom Software, this Agreement will terminate automatically if you fail to comply with its terms and conditions. In such event, you must destroy all copies of the Program Utilities and all of its component parts.

INJUNCTION. Because Boredom Software would be irreparably damaged if the terms of this Agreement were not specifically enforced, you agree that Boredom Software shall be entitled, without bond, other security or proof of damages, to appropriate equitable remedies with respect to breaches of this Agreement, in addition to such other remedies as Boredom Software may otherwise have under applicable laws.

INDEMNITY. You agree to indemnify, defend and hold Boredom Software, its partners, licensees, affiliates, contractors, employees and agents harmless from all damages, losses and expenses arising directly or indirectly from your acts and omissions to act in using the Product pursuant to the terms of this Agreement.

MISCELLANEOUS. This Agreement represents the complete agreement concerning this license between the parties and supersedes all prior agreements and representations between them. It may be amended at any time by Boredom Software. Such amendments as may from time to time be issued take effect immediately after being published at http://www.boredomsoft.org/boredom-software-freeware-license.bs and apply to all media issued under previous versions of this license for all persons acquiring such media from that date. If any provision of this Agreement is held to be unenforceable for any reason, such provision shall be reformed only to the extent necessary to make it enforceable and the remaining provisions of this Agreement shall not be affected. This Agreement shall be construed under California law as such law is applied to agreements between California residents entered into and to be performed within California, except as governed by federal law and you consent to the exclusive jurisdiction of the state and federal courts in San Francisco, California.

If you have read this far then I commend you for your fortitude. You are entitled to one (1) free taco. Tacos may be claimed by walking up to me in a Taquería or other taco-serving establishment and requesting your free taco. Tacos have no cash value and may not be claimed except for in person as described above. You may request a burrito instead if you prefer burritos. Quesadillas are not an option. Ok, fine; you can have a quesadilla if you really want one. Or nachos.

Users who have need to use the software in a way which is not allowed under this license are encouraged to contact Boredom Software with their request.

If you have any questions concerning this license, you may contact Andrew Lambert.

Fichier "Lisez-moi" de VT Hash Check

VT Hash Check 1.47

Copyright ©2009-14 Boredom Software, All Rights Reserved

1. Purpose

The purpose of this program is to quickly check the MD5 (or SHA1) checksum of a given file against the checksum database of VirusTotal.com. If the checksum matches a file already scanned by VirusTotal.com then the results of 41 anti-virus scanners are shown.

2. Installing

To install the program, run the setup.exe file.

3. Using

As of version 0.85, you will need an API key from Virus Total to use VT Hash Check. If you prefer to not get an API key, then you must use an earlier version of the program. Earlier versions are not supported and won't have any bugs fixed in them. An API key is free with a Virus Total Community account (which is also free.) Sign up at: http://www.virustotal.com/vt-community/register.html

VT Hash Check will ask you for your API key the first time you run it. Alternatively, you can specify an API key on the command line using the 'api=' argument followed by your 64 character API key.

To use the program, once installed, simply right-click on any file in Windows Explorer and choose "Check Hash" from the context menu.

Settings may be modified by running the vthash.exe program directly (i.e. without arguments.) You may toggle SHA1/MD5 and edit your API key. VT Hash Check can also be configured to automatically save all scan results to a directory. You may specify the directory and the save format in the settings window.

4. Uninstalling

To uninstall, either click "Remove" from the Add/Remove Programs control panel applet or execute the uninstall.exe file from the program's installation directory.

5. Bugs & Issues

None known ATM, but they're there.

6. Misc Notes

Virus Total is a free service provided by Hispasec Sistemas (http://www.hispasec.com/), independent IT Security laboratory. Boredom Software is not affiliated with them in any way nor have they provided input or are even (likely) aware of the development of this application. Hence, they should not be contacted with support questions. They cannot help youwith this application.

VirusTotal, and this program by extension, is not substitute any antivirus software installed in a PC, as it only checks individual files on demand. It does not offer permanent protection for the user's system either.

Although the detection rate afforded by the use of multiple antivirus engines is far superior to that offered by just one product, these results DO NOT guarantee the harmlessness of a file.

This program is in compliance with the terms and conditions set forth on the VirusTotal.com website as of the date of this writing. However, you, the user, should review the Terms and Conditions at http://www.virustotal.com/privacy.html before using this program.

If you feel as though your computer might be afflicted by malicious software, there are a number of highly reputable, skilled, and free malware removal forums on the internet, such as:

www.bleepingcomputer.com/forums

www.forospyware.es (Spanish)

forums.malwarebytes.org

www.247fixes.com/forums

www.techsupportforum.com

7. Contact

Please send all queries to or use the online form at http://www.boredomsoft.org/contactus.bs.

|

Collection de dossiers : Les logithèques |

|---|

Télécharger et installez gratuitement

Télécharger et installez gratuitement