Assiste.com

RogueKiller : application Windows antivirus/antimalware. Version pour les particuliers gratuite. Autres versions pour entreprises et pour techniciens.

cr 01.01.1999 r+ 22.10.2024 r- 22.10.2024 Pierre Pinard. (Alertes et avis de sécurité au jour le jour)

Dossier (collection) : Logiciels (logithèque) |

|---|

| Introduction Liste Malwarebytes et Kaspersky ou Emsisoft (incluant Bitdefender) |

| Sommaire (montrer / masquer) |

|---|

RogueKiller est un programme informatique, dans l'environnement Microsoft Windows, de type « logiciel de sécurité » (analyse du système et élimination de malveillances de diverses natures).

RogueKiller fonctionne sous les systèmes d'exploitation Microsoft Windows XP, Vista, 7, 8, 8.1 et 10. Il est entièrement compatible avec les versions 32 bits et 64 bits de Windows.

RogueKiller est utilisé contre les malwares dont, entre autres, contre les crapwares (dont une sous-classe, celle des logiciels trompeurs, s'appelle « rogues », d'où le nom de RogueKiller).

Crapthèque ?

Les crapwares sont, essentiellement, les multitudes de faux logiciels de sécurité, faux antivirus, faux pare-feu, faux nettoyeurs, faux anti-spywares, Scarewares, Rogues, Fake, etc. ... Plus de 5700 d'entre eux sont répertoriés dans « La Crapthèque ».

RogueKiller analyse ET supprime les malveillances identifiées (dans toutes les versions de RogueKiller, y compris la version gratuite).

RogueKiller est très rapide car il ne balaye pas les fichiers ou les processus pour voir s'ils constituent une menace mais, au contraire, cherche directement si les traces des menaces qu'il connait, et dont il connait les modes d'implantation, sont présentes (RogueKiller est un scanner d'emplacements privilégiés uniquement - il n'analyse aucun des fichiers et ne l'a jamais fait).

Quelle version de RogueKiller télécharger ?

Il existe 3 versions de RogueKiller gratuit.

- Version « portable » (sans installeur) pour Windows 32 bits.

- Version « portable » (sans installeur) pour Windows 64 bits.

- Version universelle (avec installeur) pour Windows 32 bits et 64 bits.

Si vous ne savez pas ou avez des doutes, prenez la version universelle (32/64 bits avec installeur). A l'installation, cette version choisira automatiquement la bonne version de RogueKiller, en fonction de votre version de Windows. Les techniciens ont la possibilité d'installer les deux versions (32 bits et 64 bits) simultanément.

Aidez Tigzi

Le travail de création, maintenance, hébergement, assistance, etc. ... qu'exerce Tigzi (Julien Ascoet), l'auteur de RogueKiller, mérite rémunération, comme tout travail. Vous avez deux méthodes pour l'aider :

- Utiliser la version gratuite et faire une donation ici

- Acheter la version Premium (13€ pour le particulier)

Comparaison entre les versions de RogueKiller

Fonctionnalité | RogueKiller Gratuit | RogueKiller Premium pour particuliers | RogueKiller Premium pour techniciens de maintenance (field ingeneers) |

|---|---|---|---|

| Enregistrement requis - Type d'enregistrement | Persistant | Volatile | |

| Nombre de machines enregistrables par licence | 5 | Illimité | |

| Scanner d'analyse | |||

| Suppression des malveillances découvertes | |||

| Anti-Rootkit | |||

| Utilisation en ligne de commande possible | |||

| Support | Forum public | Privé, avec Tickets | Privé, avec Tickets |

| Mises à jour automatiques | Manuelle seulement | ||

| Personnalisation de l'analyse | |||

| Gestionnaire des rapports d'analyses et de suppressions | |||

| Gestionnaire des objets mis en quarantaine | |||

| Thèmes | |||

| Outils d'administration - Console d'administration d'un réseau local sur lequel RogueKiller est déployé | RogueKiller Admin | RogueKiller Admin | |

| Configuration portable (Génération d'un fichier de licence portable) | |||

| Interface personnalisable (logo de la société, etc. ...) Rebranding / Marque blanche |

|

Attention ! Ne pas redémarrez en mode sans échec avant de lancer RogueKiller.

RogueKiller n'est pas un scanner de fichiers. Il fait l'inverse : il analyse les emplacements d'où sont lancés des applications (vos raccourcis, par exemple, ainsi que les inombrables emplacements d'où peut être lancée une application - voir Emplacements utilisés dans le démarrage de Windows) et remonte aux fichiers contenant ces codes exécutables.

Compte tenu de son fonctionnement en analyseur (scanner) d'emplacements privilégiés et de processus actifs en mémoire, RogueKiller, contrairement aux autres analyseurs, doit être exécuté après un démarrage normal de Windows, sinon, certains emplacements privilégiés analysés seraient vides et certaines malveillances ne seraient pas débusquées.

On peut se rendre compte du iatus entre une « liste de démarrage standard » et un travail de recherche approfondi, comme RogueKiller le fait, en regardant la manière dont les outils standard de construction de cette liste (l'utilitaire MSConfig de Microsoft, par exemple) voient cette liste, et la manière dont Autoruns (SysInternals) voit cette même liste :

Plusieurs outils existent pour construire et montrer la Liste de démarrage de Windows. Ils ne donnent pas tous le même résultat. Ces logiciels vont construire des listes de démarrage de Windows assez différentes les unes des autres.

Exemples de constructions d'une liste de démarrage de Windows, sur la même machine, au même moment, par divers outils dédiés à cette tâche. Le nombre d'objets détectés est très différent d'un outil à l'autre :

| # | Utilitaire | Nombre d'objets | Commentaire |

|---|---|---|---|

| Revo Uninstaller | 5 objets | La version gratuite suffit. | |

| CCleaner | 6 objets | La version gratuite suffit. CCleaner est très prisé mais n'est pas très performant. | |

| Starter (CodeStuff) | 8 objets | Gratuit. Starter est sans doute le plus agréable à utiliser et est plus complet que le célèbre CCleaner. | |

| Spybot Search and Destroy | 15 objets | La version gratuite suffit. | |

| MSConfig | 21 objets | Utilitaire de Microsoft faisant partie de tous les Windows (gratuit). (6 objets actifs et les objets désactivés) - MSConfig est un composant natif de Windows, très simple d'emploi et ne nécessitant aucun téléchargement ni aucune installation. Il a une lecture assez complète du démarrage de Windows. C'est sans doute l'outil à privilégier pour tous les utilisateurs. Nota : sous Windows 8 et suivants (Windows 10), la fonction « Démarrage » de MSConfig a été déplacée dans le gestionnaire de tâches (accès direct par Ctrl + Maj + Echap ou, comme sous Windows 7, accès indirect par Ctrl + Alt + Suppr).  Clavier - appui simultané sur les 3 touches : Alt et Ctrl (ou Cntrl ou Control) et Suppr (ou Sup ou Delete) Si l'onglet « Démarrage » n'apparaît pas, cliquez sur « Plus de détails » et sélectionnez Démarrage. Cliquez sur l'onget démarrage. Par défaut, il manque deux informations utiles : le type de démarrage de l'objet et la commande servant à lancer l'objet : faire un clic droit sur l'un quelconque des titres des colonnes actuellement affichées et sélectionner les deux informations manquantes (deux nouveles colonnes sont créées). | |

| System Ninja | 36 objets | Gratuit. (5 objets actifs et les objets désactivés) - une bonne alternative à MSConfig. | |

| Autoruns (SysInternals) | 475 objets | Gratuit, très technique, à réserver aux utilisateurs très avancés. |

Donc RogueKiller a plus de chance de mettre la main sur un processus hostile lorsque le processus hostile est actif (monté en mémoire) que lorsqu'il reste caché et dormant. Pas de démarrage en mode sans échec pour lancer RogueKiller.

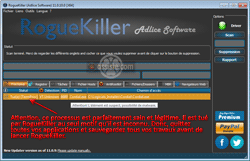

Attention : Principe de précaution qui tue ! Faux positifs possibles et arbitrages

Attention ! De par son design, RogueKiller peut mettre en évidence des processus totalement légitimes, mais qui s'exécutent avec des modes opératoires habituellement utilisés par des malveillances, ou sont, simplement inconnus. Ces résultats erronés sont connus sous le terme de « faux positifs ».

Tigzy a été amené à faire un choix entre :

« Faible détection ne provoquant aucun faux positif » ![]() « Détection quasi systématique provoquant quelques faux positifs »

« Détection quasi systématique provoquant quelques faux positifs »

Tigzy a fait le choix du niveau de détection le plus élevé. En contrepartie, il faut bien regarder les clés de registre détectées (dans l'onglet « registre ») et décocher celles que vous reconnaissez comme des programmes légitimes. En cas de doute ou d'hésitation, demandez une assistance. Ne tentez rien dont vous ne comprenez pas les tenants et les aboutissants. Une décision prise sans réflexion, au petit bonheur la chance, a toutes les chances de « planter » une application légitime, voire de planter l'ordinateur.

D'autre part, vous aideriez Tigzy et, par conséquent, la communauté, en faisant remonter vers Tigzy les faux positifs produits par RogueKiller. Après analyse, une modification du code de RogueKiller, et/ou de sa liste blanche, permettra, dans les versions suivantes, de ne plus produire ce faux positif.

Attention : certains processus actifs risquent d'être tués sans avertissement

Si la base de connaissances de RogueKiller ne connaît pas la version exacte (calcul du condensat du contenu) d'un logiciel actuellement actif (processus en cours d'exécution), RogueKiller envoie ce condensat à VirusTotal.

Si VirusTotal ne connaît pas ce condensat, RogueKiller demande l'autorisation d'envoyer le fichier du processus à l'analyse par VirusTotal.

Si VirusTotal n'arrive pas à être joint, ou s'il n'arrive pas à réceptionner le fichier (taille supérieure à 32 MO si vous n'avez pas de clé API de VirusTotal ou supérieure à 64 MO si vous avez une clé API VirusTotal) RogueKiller considère arbitrairement le processus comme malveillant et le tue, purement et simplement. Si vous avez des travaux en cours, ils sont perdus.

Si vous avez des travaux en cours, sauvegardez-les et fermez toutes vos applications avant de lancer RogueKiller.

Attention : RogueKiller n'est ni un antivirus, ni un outil temps réel

RogueKiller n'est pas un antivirus. Il ne cible qu'un jeu réduit de malveillances souvent ignorées par d'autres outils.

RogueKiller ne protège pas (n'empêche pas les contaminations). Ce n'est pas un produit temps réel (on-access). Il fonctionne à la demande (on-demand) pour décontaminer.

Si RogueKiller ne se lance pas ou est tué par un malware

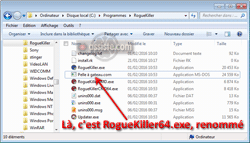

Certaines malveillances craignent RogueKiller et l'empêchent de se lancer, ou le tue. Si vous n'arrivez pas à exécuter le programme dont le fichier s'appelle RogueKiller64.exe ou RogueKiller32.exe, renommez ce fichier en ce qui vous passe par la tête, avec le suffixe .exe ou .com (Mickey.exe, Recette de pâte à crêpes.exe, winlogon.exe, tele.com, RogueKiller64.com, RogueKiller32.com, etc.).

S'il s'agit de la version installable, c'est le fichier RogueKiller32.exe ou RogueKiller64.exe, dans le répertoire par défaut C:\Program Files\RogueKiller, qu'il faut renommer.

RogueKiller - Si RogueKiller est bloqué par une malveillance,

tentez de renommer le processus (le nom du fichier contenant

RogueKiller (après installation s'il s'agit de la version installable)

|

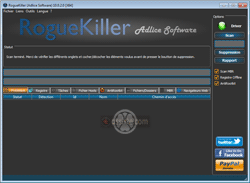

RogueKiller s'exécute en deux temps (deux phases) :

Phase 1 (PréScan)

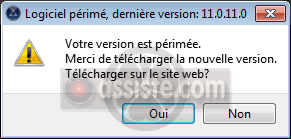

Dès le lancement de son exécution, RogueKiller vérifie s'il existe une nouvelle version et propose de la télécharger (fortement recommandé) ou de continuer avec la version actuelle (fortement déconseillé). Dans la version Premium, la mise à jour est automatique, sans sollicitation de l'utilisateur.

RogueKiller - La version actuelle est périmée, il est vivement recommandé de procéder à la mise à jour de RogueKiller

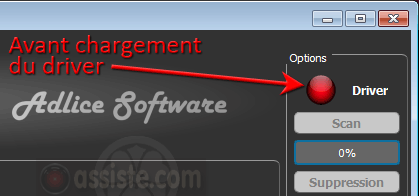

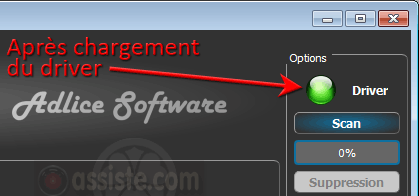

RogueKiller - Tant que ce logo est rouge, le pilote de RogueKiller n'est pas chargé et RogueKiller n'est pas prêt (c'est la phase de « PréScan »)Puis RogueKiller exécute une pré-analyse (un « PréScan »). Il analyse les processus en cours d'exécution et tue tous ceux reconnus comme étant malicieux (processus et services) ou hostiles à son exécution et à l'exécution d'autres logiciels de sécurité.

Durant cette phase, Le pilote de RogueKiller est enfin chargé en mémoire.

Le logo Driver, en haut à droite de la fenêtre de RogueKiller, ne vire au vert que lorsque le driver de RogueKiller est chargé en mémoire et actif.

RogueKiller - Lorsque ce logo est vert, le pilote de RogueKiller est chargé et RogueKiller est prêt (il attend votre ordre pour exécuter le « Scan »))Si, durant le « PréScan », des processus et/ou des services ont été tués, la liste apparaîtra, de manière informative, dans l'onglet Processus de RogueKiller.

A ce stade de l'exécution de RogueKiller, aucune action n'est encore effectuée.

Dans les versions « portables » de RogueKiller, à la fin de cette phase 1, et avant de passer à la phase 2, RogueKiller demande que soit accepté le contrat de licence EULA (End User Licence Agrement). S'il veut abandonner, l'utilisateur peut alors redémarrer son ordinateur sans que rien ne soit affecté par la phase 1, ou cliquer sur le bouton Scan et lancer la phase 2. (Dans la version installable de RogueKiller, le contrat doit être accepté dans l'installateur, avant l'installation).

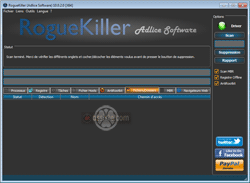

Phase 2 (Scan)

Après la pré-analyse (le pré-scan), on doit poursuivre avec une analyse (un scan) étendue, toujours par RogueKiller, en cliquant sur le bouton , ou laisser RogueKiller en suspend après sa phase 1 et lancer l'exécution d'autres outils de sécurité et décontamination qui n'auraient pas pu se lancer sans la phase 1 de RogueKiller.

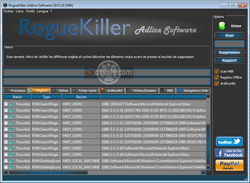

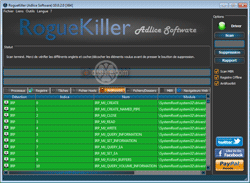

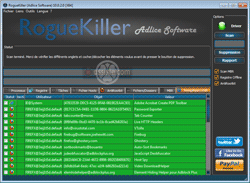

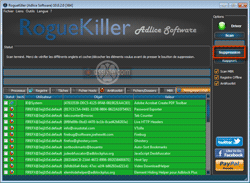

A l'issu de la phase 2, RogueKiller signale les malveillances qu'il a identifiées, classées sous plusieurs onglets, dans son interface graphique (Registre, Tâches, Fichier Hosts, AntiRootkit, Fichiers/Dossiers, MBR et Navigateurs Web).

RogueKiller, à votre demande, va détruire ces malveillances.

Attention à l'usage du bouton « Suppression »

Attention - le bouton supprime simultanément tout ce qui est coché dans tous les onglets (« Processus », « Registre », « Tâches », « Fichiers et Dossiers », « Navigateurs Web ».

Bien regarder ces onglets et cocher / décocher des cases avant de cliquer sur . Demandez de l'aide sur un forum d'entraide à la décontamination en cas de doute.

|

Cet onglet est purement informatif et indique les processus et les services que RogueKiller a stoppé (tué) durant la phase dite de « PréScan ».

Attention : Fermez toutes vos applications avant de lancer RogueKiller.

RogueKiller - Onglet Processus - Un processus inconnu est tué par mesure de précaution, bien qu'il soit parfaitement sain et légitime - Risque de perte de travaux en cours

|

|

|

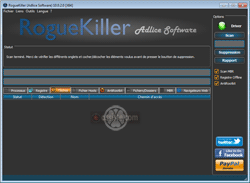

Votre fichier Hosts, qui est un DNS local (un serveur de noms de domaine - lire Hosts et DNS - Un peu d'histoire), peut contenir des altérations vous empêchant d'atteindre certains sites, en bloquant totalement l'accès à certains sites ou en redirigeant vers d'autres sites à la place de ceux recherchés. Hosts peut aussi contenir, selon les outils de sécurisation de la navigation que vous avez installés, des dizaines de milliers de noms de domaines totalement hostiles et qu'il faut bloquer. S'il s'avère que votre fichier hosts est pollué, cliquez sur le bouton qui remettra votre fichier hosts dans son état d'origine (vide sauf la ligne 127.0.0.1 localhosts qui est obligatoire sous les versions de Windows antérieures à Vista et implicite dans les versions suivantes de Windows). Vous pourrez, ensuite, réinstaller les listes hosts de blocage légitimes, si vous en aviez.

Contenus par défaut du fichier hosts

- Hosts par défaut pour Windows 7

# Copyright (c) 1993-2006 Microsoft Corp. # # This is a sample HOSTS file used by Microsoft TCP/IP for Windows. # # This file contains the mappings of IP addresses to host names. Each # entry should be kept on an individual line. The IP address should # be placed in the first column followed by the corresponding host name. # The IP address and the host name should be separated by at least one # space. # # Additionally, comments (such as these) may be inserted on individual # lines or following the machine name denoted by a '#' symbol. # # For example: # # 102.54.94.97 rhino.acme.com # source server # 38.25.63.10 x.acme.com # x client host # localhost name resolution is handle within DNS itself. # 127.0.0.1 localhost # ::1 localhost

- Hosts par défaut pour Windows Vista

# Copyright (c) 1993-2006 Microsoft Corp. # # This is a sample HOSTS file used by Microsoft TCP/IP for Windows. # # This file contains the mappings of IP addresses to host names. Each # entry should be kept on an individual line. The IP address should # be placed in the first column followed by the corresponding host name. # The IP address and the host name should be separated by at least one # space. # # Additionally, comments (such as these) may be inserted on individual # lines or following the machine name denoted by a '#' symbol. # # For example: # # 102.54.94.97 rhino.acme.com # source server # 38.25.63.10 x.acme.com # x client host 127.0.0.1 localhost ::1 localhost

- Hosts par défaut pour Windows Server 2008

# Copyright (c) 1993-2006 Microsoft Corp. # # This is a sample HOSTS file used by Microsoft TCP/IP for Windows. # # This file contains the mappings of IP addresses to host names. Each # entry should be kept on an individual line. The IP address should # be placed in the first column followed by the corresponding host name. # The IP address and the host name should be separated by at least one # space. # # Additionally, comments (such as these) may be inserted on individual # lines or following the machine name denoted by a '#' symbol. # # For example: # # 102.54.94.97 rhino.acme.com # source server # 38.25.63.10 x.acme.com # x client host 127.0.0.1 localhost ::1 localhost

- Hosts par défaut pour Windows XP

# Copyright (c) 1993-1999 Microsoft Corp. # # This is a sample HOSTS file used by Microsoft TCP/IP for Windows. # # This file contains the mappings of IP addresses to host names. Each # entry should be kept on an individual line. The IP address should # be placed in the first column followed by the corresponding host name. # The IP address and the host name should be separated by at least one # space. # # Additionally, comments (such as these) may be inserted on individual # lines or following the machine name denoted by a '#' symbol. # # For example: # # 102.54.94.97 rhino.acme.com # source server # 38.25.63.10 x.acme.com # x client host 127.0.0.1 localhost

- Hosts par défaut pour Windows Server 2003

# Copyright (c) 1993-1999 Microsoft Corp. # # This is a sample HOSTS file used by Microsoft TCP/IP for Windows. # # This file contains the mappings of IP addresses to host names. Each # entry should be kept on an individual line. The IP address should # be placed in the first column followed by the corresponding host name. # The IP address and the host name should be separated by at least one # space. # # Additionally, comments (such as these) may be inserted on individual # lines or following the machine name denoted by a '#' symbol. # # For example: # # 102.54.94.97 rhino.acme.com # source server # 38.25.63.10 x.acme.com # x client host 127.0.0.1 localhost

- Hosts par défaut pour Windows 8 et 8.1

# Copyright (c) 1993-2006 Microsoft Corp. # # This is a sample HOSTS file used by Microsoft TCP/IP for Windows. # # This file contains the mappings of IP addresses to host names. Each # entry should be kept on an individual line. The IP address should # be placed in the first column followed by the corresponding host name. # The IP address and the host name should be separated by at least one # space. # # Additionally, comments (such as these) may be inserted on individual # lines or following the machine name denoted by a '#' symbol. # # For example: # # 102.54.94.97 rhino.acme.com # source server # 38.25.63.10 x.acme.com # x client host # localhost name resolution is handle within DNS itself. # 127.0.0.1 localhost # ::1 localhost

- Hosts par défaut pour Windows 10

# Copyright (c) 1993-2006 Microsoft Corp. # # This is a sample HOSTS file used by Microsoft TCP/IP for Windows. # # This file contains the mappings of IP addresses to host names. Each # entry should be kept on an individual line. The IP address should # be placed in the first column followed by the corresponding host name. # The IP address and the host name should be separated by at least one # space. # # Additionally, comments (such as these) may be inserted on individual # lines or following the machine name denoted by a '#' symbol. # # For example: # # 102.54.94.97 rhino.acme.com # source server # 38.25.63.10 x.acme.com # x client host # localhost name resolution is handle within DNS itself. # 127.0.0.1 localhost # ::1 localhost

|

Cet onglet fait apparaître les dispositifs de crochetage (hook) existants. Ceux sur fond vert sont légitimes. Ceux sur fond orange sont suspicieux. Vous ne pouvez rien supprimer de ce qui apparaît ici. Reportez-vous vers un forum d'entraide et de décontamination.

|

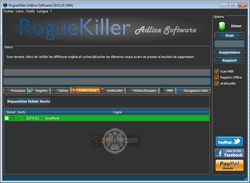

RogueKiller effectue une lecture du MBR (Master Boot Record) du disque système (et des autres disques s'il y en a, y compris les cartes SD/MMC). Les informations non conventionnelles qui pourraient s'y trouver peuvent vous être demandées par un analyste (helper) qui vous assiste, sur un forum d'entraide.

Le démarrage d'un ordinateur se passe toujours en trois temps.

- Lors de la mise sous tension, le premier programme à s'exécuter et un micro programme, le BIOS (UEFI), codé dans une mémoire non effaçable (une ROM) sur la carte mère.

- Après quelques tests et vérifications, le BIOS (UEFI) lance un second programme, le BootStrap, qui se trouve toujours piste 0, secteur 0 et 1, du disque système, dans une zone du disque de démarrage (disque désigné dans le BIOS (UEFI)), appelée MBR (Master Boot Record). Le MBR contient également la table des partitions avec les informations de taille et de localisation des différentes partitions logiques du volume physique.

- Le BootStrap va, à son tout, lancer le système d'exploitation lui-même. Il peut y avoir une étape intermédiaire additionnelle si le système est multiboot (par exemple, Windows et Linux sont installés). Le BootStrap vous demande alors sur quel système démarrer.

Ces malveillances s'appellent des BootKits (ou Virus de Boot). C'est le cas des malveillances TDSS, MaxSST ou Stoned, qui modifient soit le code du BootStrap pour lancer leurs propres composants, soit la table des partitions pour booter sur une partition fantôme.

RogueKiller permet de détecter et supprimer lesBootKits (ou Virus de Boot), même lorsqu'ils masquent leur présence. Plusieurs indicateurs montrent la légitimité d'un MBR :

- Le BootStrap est connu, et légitime.

- La lecture à différents niveaux d’abstraction retourne les mêmes résultats (ce qui signifie que le MBR n'est pas masqué).

Voici des exemples donnés par Tigzy :

Bootsrap sain et légitime (Windows XP)

La lecture User, LL1 et LL2 renvoient les mêmes résultats.

¤¤¤ MBR Verif: ¤¤¤+++++ PhysicalDrive0: VBOX HARDDISK +++++

--- User ---

[MBR] c708b764ca9daa4f8f33e4e8b3b517da

[BSP] f4eb87199eee8a432bb482bb55118447 : Windows XP MBR Code

Partition table:

0 - [ACTIVE] NTFS (0x07) [VISIBLE] Offset (sectors): 63 | Size: 4086 Mo

User = LL1 ... OK!

User = LL2 ... OK!

MBR infecté par MaxSST

Voici un exemple de rapport présentant un MBR infecté. Le bootsrap (BSP) est légitime (Windows 7), mais la méthode LL1 renvoit quelque chose de différent. Enfin et surtout, il existe une partition fantôme masqué par le rootkit (MaxSST).

+++++ PhysicalDrive0: Hitachi HDS721032CLA362 +++++

--- User ---

[MBR] a1e2c1a0c1fb3db806dcbb65fdbf8384

[BSP] 0dc0d942fc9152dc059c7e021d2ad3db : Windows 7 MBR Code

Partition table:

0 - [ACTIVE] NTFS (0x07) [VISIBLE] Offset (sectors): 2048 | Size: 100 Mo

1 - [XXXXXX] NTFS (0x07) [VISIBLE] Offset (sectors): 206848 | Size: 305129 Mo

User != LL1 ... KO!

--- LL1 ---

[MBR] 501fcd9f60449033a7b892d424337896

[BSP] 0dc0d942fc9152dc059c7e021d2ad3db : Windows 7 MBR Code [possible maxSST in 2!]

Partition table:

0 - [XXXXXX] NTFS (0x07) [VISIBLE] Offset (sectors): 2048 | Size: 100 Mo

1 - [XXXXXX] NTFS (0x07) [VISIBLE] Offset (sectors): 206848 | Size: 305129 Mo

2 - [ACTIVE] NTFS (0x17) [HIDDEN!] Offset (sectors): 625113088 | Size: 10 Mo

MBR infecté par MaxSST

Voici un autre exemple de rapport présentant un MBR infecté. Le bootsrap (BSP) est infecté avec le rootkit MaxSST.

¤¤¤ MBR Check: ¤¤¤+++++ PhysicalDrive0: ST9500325AS +++++

--- User ---

[MBR] 318e94ac5cf893f8e2ed0643494e74<wbr>0e

[BSP] 07a9005ccf77d28c668138e4d4a42d<wbr>65 : MaxSS MBR Code!

Partition table:

0 - [XXXXXX] FAT32-LBA (0x1c) [HIDDEN!] Offset (sectors): 2048 | Size: 13000 Mo

1 - [ACTIVE] NTFS (0x07) [VISIBLE] Offset (sectors): 26626048 | Size: 119235 Mo

2 - [XXXXXX] EXTEN-LBA (0x0f) [VISIBLE] Offset (sectors): 270819328 | Size: 344703 Mo

User = LL1 ... OK!

User = LL2 ... OK!

Cet onglet fait apparaître les dispositifs de crochetage (hook) existants. Ceux sur fond vert sont légitimes. Ceux sur fond orange sont suspicieux.

En principe, tout cocher.

RogueKiller - Suppression / Correction des malveillances et autres problèmes suggérés. Après avoir sélectionné (après avoir coché les cases), en tout ou partie, les objets que vous souhaitez supprimer/corriger, parmi ceux suggérés par RogueKiller dans les points 2 à 8 ci-dessus, cliquez sur le bouton . Tant que vous n'avez pas cliqué sur ce bouton, RogueKiller n'a rien modifié dans votre ordinateur.

RogueKiller est capable d'analyser et supprimer les clés de registre pointant vers des ressources malicieuses, mais aussi les processus malicieux qui s'inscrivent en taches planifiées afin d'être lancés régulièrement, les dossiers de démarrage automatique et les emplacements de fichiers suspects ou connus.

RogueKiller dispose d'une interface graphique qui permet de choisir facilement les modes à utiliser, et décocher d'éventuels faux positifs avant suppression.

RogueKiller détecte certains rootkits et leurs méthodes de contournement comme les hooks SSDT, Shadow SSDT, IRP, les processus cachés, les clés de registre cachées et les détournements du Master boot Record (MBR).

RogueKiller permet aussi de rétablir un accès internet fonctionnel dans certains cas comme le détournement de configuration DNS, la mise en place d'un Proxy malicieux, ou un détournement de l'utilisation du fichier Hosts.

RogueKiller permet de récupérer l'intégralité des fichiers / dossiers / raccourcis masqués par certains crapwares (appelés « rogues », d'où le nom de RogueKiller ) de type « Fake HDD » (System Check, System Restore, System Fix, .etc. ..).

Le 15.06.2013, Tigzy (Julien ASCOET) enregistre le nom de domaine adlice.com et met en place une enseigne commerciale : Adlice Software. Peu après, RogueKiller change de logo pour adopter une apparence plus... sérieuse, plus... professionnelle.

RogueKiller - Ancien logo de RogueKiller

Dossier (collection) : Hijack, Hijacker, Hijacking |

|---|

Hijack Vocabulaire Autres classes soutenues par hijacker Outils avec demande d'assistance Outils automatiques Nettoyage des raccourcis Gestion de la liste de démarrage |

Collection de dossiers : Les logithèques |

|---|

RogueKiller Premium

RogueKiller Premium