Assiste.com

Faux positif - sécurité informatique / analyse antivirus, etc. Un faux positif est une erreur consistant à détecter quelque chose qui n'aurait pas dû l'être.

cr 07.06.2004 r+ 22.10.2024 r- 22.10.2024 Pierre Pinard. (Alertes et avis de sécurité au jour le jour)

| Sommaire (montrer / masquer) |

|---|

En informatique, et dans le monde numérique, tous les outils, mécanismes ou algorithmes faisant une analyse sécuritaire de quelque chose doivent produire une classification de l'objet analysé, en choisissant entre deux états : bon (sans danger) ou mauvais (dangereux), avec une éventuelle gradation de ces classements.

En informatique, un faux positif est la déclaration d'un outil d'analyse (antivirus, anti-spywares, anti-trojans, anti-adwares, pare-feu, filtres anti-spam, outils d'e-réputation humaine (par crowdsourcing), e-réputation robotisée, de Web-Réputation, etc., tous les outils faisant une analyse de quelque chose) qui voit un risque, un parasite, une malveillance, etc. là où il ne devrait rien voir. Sa réaction déclare l'objet analysé comme problématique, voire dangereux, alors qu'il est totalement sain et inoffensif.

Les analyses se basent sur des connaissances certaines (base de données d'empreintes vérifiées, condensats, etc.) ou quantifiées (sandboxing - liste des sandbox gratuits en ligne), ce qui permet de classer l'objet avec une relative certitude :

Sauf erreur dans la base de signatures, auquel cas, un faux positif peut être produit

Sauf objet « bon » ayant une empreinte identique à un objet « mauvais », auquel cas l'outil d'analyse doit choisir une autre empreinte pour identifier l'objet « mauvais ») ou un autre algorithme de calcul d'empreinte (MD5, SHA-1, SHA-256, etc).

Les analyses se basent également sur des critères moins « certains », comme le comportement des objets inconnus. Le comportement d'un objet est analysé en l'activant (en le faisant s'exécuter) dans un environnement virtuel (une machine virtuelle ou un sandbox). Là, la décision que prend l'outil d'analyse peut être trompée par le comportement apparent de l'objet analysé. Par exemple :

Un outil de sécurité informatique et de décontamination inconnu, mais fiable et de confiance, qui va nettoyer le Registre Windows, en supprimant des clés, et qui va détruire des fichiers contenant des malwares, a un comportement qui peut paraître suspect à une analyse automatisée. L'outil d'analyse va le déclarer « dangereux ». C'est un faux positif. Pour éviter cela, après analyse approfondie par des humains, il sera introduit dans une liste blanche (ceci indépendamment du fait que jamais aucun outil de nettoyage du Registre ne doit être utilisé. Lire :

Nettoyage et défragmentation du Registre Windows

Guerre des nettoyeurs et défragmenteurs du registre Windows

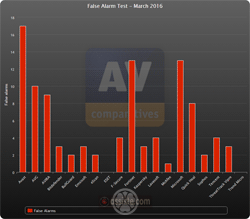

Le faux positif est très préjudiciable au logiciel analysé et donne une mauvaise image à l'outil d'analyse utilisé. D'ailleurs, dans nos tableaux de comparatifs antivirus, l'un des critères de comparaison est le taux de faux positifs.

|

Les encyclopédies |

|---|