Assiste.com

Kaspersky CleanAutoRun : Nettoyage des associations d'ouverture des types de fichiers (suppression des attaques par hijack).

cr 23.08.2020 r+ 22.10.2024 r- 22.10.2024 Pierre Pinard. (Alertes et avis de sécurité au jour le jour)

Dossier (collection) : Logiciels (logithèque) |

|---|

| Introduction Liste Malwarebytes et Kaspersky ou Emsisoft (incluant Bitdefender) |

| Sommaire (montrer / masquer) |

|---|

Dans le monde Microsoft, les noms des fichiers sont constitués d’une chaîne de caractères quelconques (le nom du fichier), et d’une extension de quelques caractères. Cette extension fut longtemps limitée à 3 caractères maximum, mais ce n’est plus le cas désormais.

L’extension « .exe » est utilisée pour signaler au système d’exploitation que le fichier est de type « exécutable » : c’est un programme, une application. De nombreuses autres extensions sont également du type exécutable – voir :

Liste des extensions de fichiers exécutables (donc, dangereuses).

Comment voir les extensions de fichiers (qui sont masquées par défaut).

L’association entre une extension de fichier et le mode de comportement que le système d’exploitation, Microsoft Windows, doit avoir, est stockée dans le Registre Windows. Par exemple :

Un fichier en .exe doit être ouvert en exécution

Un fichier en .doc doit être ouvert avec le lancement du logiciel de traitement de texte Word

Un fichier en .txt doit être ouvert avec le lancement du bloc-notes de Windows

Un fichier en .scr doit être ouvert en mode exécution (c’est un écran de veille qui est un programme, donc présentant un risque)

Etc.

Certains malwares modifient ces associations de fichier (ainsi, d’ailleurs, que les raccourcis de lancement – les paramètres se trouvant derrière les icônes ou tuiles de lancement des applications) et font en sorte que toute tentative d’ouverture d’un type de fichiers se solde toujours par l’exécution de tout autre chose, ou soit toujours précédée de l’exécution d’une fonction malveillante, etc. Ces modifications de vos réglages s’appellent des « usurpations » ou, en anglais, des « hijack » ou « hijacker ».

L’association du comportement de Microsoft Windows avec les fichiers en .exe est la plus sensible puisque tout ce qui se lance en exécution, ou presque tout, est en .exe. C’est donc cette association qui est essentiellement visée par les cybercriminels, qui la modifient.

Une extension de fichier unique peut avoir plusieurs associations pour effectuer plusieurs actions. Ainsi, un fichier avec l'extension .jpeg peut être associée à plusieurs commandes, de sorte que :

La demande d’ouverture ouvre le fichier .jpeg dans une visionneuse d'images

La demande de modification ouvre le fichier .jpeg avec Photoshop

La demande d’Impression ouvre le fichier .jpeg avec une application d’impression d’image.

Etc.

Afin de rétablir l'association du comportement de Microsoft Windows avec les fichiers .exe, il faut entrer dans la maintenance de plusieurs clés du Registre Windows et de leurs valeurs. C’est une opération assez rébarbative.

Kaspersky Lab, l’éditeur du célèbre antivirus éponyme, a développé un utilitaire spécial, gratuit, nommé CleanAutoRun, qu’il suffit de lancer et d’attendre la fin de son exécution.

|

Télécharger CleanAutoRun

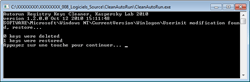

Lancer CleanAutoRun - dure quelques secondes et se ferme automatiquement

Éventuellement, faire une copie d'écran car, dès l'appui sur la moindre touche, la fenêtre d'invite de commande dans laquelle s'est affiché le résultat de l'exécution de CleanAutoRun disparaît.

C'est tout.

|

SOFTWARE\Classes - les valeurs par défaut pour les clés ".exe", ".bat", ".cmd", ".com", ".pif" sont restaurées. Ainsi, les associations pour les fichiers exécutables sont restaurées.

SOFTWARE\Microsoft\Windows NT\CurrentVersion\Image File Execution Options – les clés empêchant un processus du Kaspersky Lab (par exemple avp.exe) de démarrer sont supprimées. Toutes les clés faisant référence à des fichiers n'existant pas sont également détruites.

SOFTWARE\Microsoft\Windows NT\CurrentVersion\Winlogon – les valeurs par défaut pour les composants "Shell", "Userinit" et "System" sont restaurées.

|

CleanAutoRun peut être utilisé en ligne de commande avec les paramètres suivants :

CleanAutoRun -n key name, indique la clé qui doit être détruite dans la hiérarchie SOFTWARE\Microsoft\Windows NT\CurrentVersion\Image File Execution Options. Par exemple : CleanAutoRun -n virus.exe.

CleanAutoRun -f executable file name of malware, indique le malware qui s'auto-défini comme une option de debug dans la clé Image File Execution Options. Par exemple : CleanAutoRun -f Your_PC_Protector.exe.

CleanAutoRun -y. Dans ce cas, vous n'avez aucune action à effectuer pour terminer l'exécution de CleanAutoRun (fermeture de la fenêtre d'invite de commande). Après la fin du processus, le journal CleanAutorun 1.1_xx.xx.xxxx_xx.xx.xx_log apparaîtra à la racine du disque système par défaut.

|

|

Collection de dossiers : Les logithèques |

|---|