Assiste.com

| |

TDSS.ab est un malware

TDSS.ab : malware (logiciels spécialement conçus pour perturber, endommager ou obtenir un accès non autorisé à un système informatique).

19.10.2022 : Pierre Pinard.

Dossier (collection) : Malwares |

|---|

| Introduction Liste Malwarebytes et Kaspersky ou Emsisoft (incluant Bitdefender) |

| Sommaire (montrer / masquer) |

|---|

Une malveillance (un malware) est un logiciel spécialement conçu pour perturber, endommager ou obtenir un accès non autorisé à un système informatique.

| Annonce |

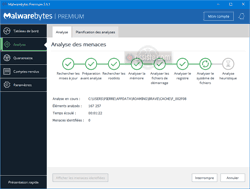

Vous découvrez la présence de TDSS.ab à l'occasion de l'exécution d'un antivirus ou d'un antimalware ou d'un outil spécifique gratuit comme :

- Antivirus/Antimalware

- Malwarebytes (MBAM) - gratuit (vivement recommandé)

- Kaspersky Antivirus Free - gratuit (vivement recommandé)

- Bitdefender Antivirus Free Edition - gratuit

- Bitdefender Home Scanner - gratuit

- Emsisoft Emergency Kit - gratuit

- Panda Free Antivirus - gratuit

- ESET Online Scanner - gratuit

- McAfee Stinger - gratuit

- Kaspersky TDSSKiller - gratuit

- Kaspersky Virus Removal Tool (KVRT) - gratuit

- Avast free antivirus (Avast Antivirus Gratuit) - gratuit

- Avira free antivirus - gratuit

- Avira free security suite - gratuit

- AVG free antivirus - gratuit

- Microsoft Security Essentials - gratuit

- F-Secure Online Scanner - gratuit

- McAfee Security Scan Plus - gratuit

- Norton Security Scan - gratuit

- Etc.

- Outils

Lorsqu'un objet [*] identifié sous le nom de TDSS.ab est découvert dans un appareil fonctionnant sous le système d'exploitation Microsoft Windows, il convient de le supprimer.

[*] L'objet peut être constitué de multiples occurences de fichiers, services, clés du registre, valeurs de clés, DLLs, répertoires, etc.

| Annonce |

Utilisez la version gratuite de Malwarebytes

Utilizez la procédure gratuite de décontamination anti-malwares

| Annonce |

Il est tout de même plus simple et plus sûr d'empêcher la contamination que de se laisser contaminer sous prétexte de microéconomie d'un bon outil de sécurité, puis de se battre pour décontaminer (sans compter qu'il est définitivement impossible de revenir en arrière à propos des données privées, photos, documents... volés et diffusés dans des bases de données inconnues à travers le monde).

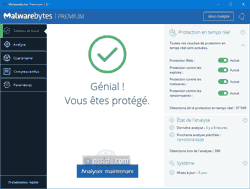

Utilisez la version Premium de Malwarebytes

Equipez-vous, dès le premier jour, d'un kit de sécurité de confiance comme :

ou

Emsisoft (incluant Bitdefender).

| Annonce |

| Annonce |

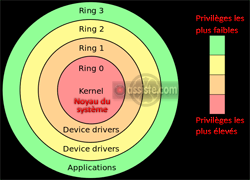

Toutes les variantes de TDSS sont des « rootkits ».

Rootkit est un nom générique donné à des dispositifs logiciels, malicieux dans le cas de TDSS, arrivant à s'implanter dans un ordinateur avec les privilèges les plus élevés (« Ring 0 » dans Windows) du système d'exploitation.

Les Rootkit s'installent au niveau « racine » du système (dans son noyau), grace, historiquement, aux privilèges de l'utilisateur « root » (le compte utilisateur avec les niveaux de privilèges les plus élevés dans le monde Unix où les Rootkit sont nés), d'où leur nom.

Les Rootkit disposent alors de tous les moyens pour se rendre totalement furtifs et indétectables (« crochetage » (« hook - hooker - hooking ») du système de fichiers empêchant d'être vu, etc.).

| Annonce |

Dossier (collection) : Le Droit et la Plainte |

|---|

Où, quand, comment porter plainte Risque juridique de complicité de l'Internaute Porter plainte lorsque vous êtes victime de : Phishing Les textes protégeant la vie privée et les données à caractère personnel Droit - Charte sur la Publicité Ciblée et la Protection des internautes |