Assiste.com

| |

Stop tracking par le service de com Zippyshare Widget

Zippyshare Widget : acteurs d'un tracking (espionnage) effréné des internautes du monde. Vous connaissent mieux que vous ne vous connaissez vous-mêmes.

27.04.2023 : Pierre Pinard.

Dossier (collection) : Stop tracking (filtrage de sites) |

|---|

| Introduction Liste Malwarebytes et Kaspersky ou Emsisoft (incluant Bitdefender) |

Présentation de Zippyshare Widget selon leurs propres mots

URL de présentation : Aucun (ou pas identifié ou site non disponible en français ou en anglais)

Appartenance à un groupe

Aucun (ou pas identifié)Mentions légales, clauses et conditions (juridique)

Mentions légales (about) : Aucune (ou pas identifiée) - ces clauses sont obligatoires. Elles identifient juridiquement la société derrière un site Web (on ne contracte pas avec un site Web, qui n'est que du vent, mais avec une société, personne physique ou morale, inscrite officiellement sur des registres comme, en France et Europe, les SIREN, SIRET, APE, RCS, LEI, RM, TVA).

Termes : Aucun (ou pas trouvés)

Conditions générales de vente (CGV) : Aucune (ou pas trouvée)

Conditions générales d'utilisation (CGU) : Aucune (ou pas trouvée)

Gestion de la vie privée (RGPD/GDPR ou Opt-In/Opt-Out) : Aucune (ou pas trouvée)

Accès à mes données personnelles : Aucun (ou pas trouvé)

Nationalité du domaine (juridiction opposable en cas de litige et risques) : Aucune (ou pas trouvée) (utiliser les services de Whois)

Se rendre sur le site :

Affiliations (Alliances industrielles)

| Annonce |

Le tracking est une atteinte à la vie privée. Il peut être défini comme l'enregistrement et la rétention d'informations portant sur les actions et habitudes d'une personne physique à travers l'espace, le cyberespace et le temps.

Chaque fois que vous visitez une page Web ou voyez objet Web, l'URL est conservée par une nébuleuse d'observateurs, y compris de manière cachée grâce à des Web-Bug.

Ces observateurs pratiquent :

Pour eux-mêmes

Ou achètent ces données à d'autres observateurs

Ou sont vendeurs de ces données à d'autres observateurs

Ils construisent votre clickstream personnelle depuis des années, depuis la première fois que vous vous êtes connecté à l'Internet.

Chaque page que vous visitez a un contenu qui est l'un de vos centres d'intérêt et votre clickstream en est la somme. Ils servent à vous profiler. Chaque page visitée contient également une foule de mécanismes offerts aux webmasters. vers des outils gratuits (statistiques, réseaux sociaux, communications, etc.). Ces mécanismes obligent votre navigateur à faire des requêtes HTTP vers une foule de serveurs tiers. Or :

Les « requêtes HTTP » sont le « cheval de Troie » |

Chaque requête envoie des informations privées à chacun de ces serveurs de l'ombre, dont l'URL de la page courante et l'URL de la page précédente (le referrer), ainsi qu'un moyen horizontal de votre identification sur le domaine de premièr niveau et tous les domaines tiers (« Cross-Origin Identifier »), moyen qui est, de moins en moins, un cookie. Réduire le tracking, c'est bloquer toutes les requêtes inutiles.

Il en découle votre profilage et analyse comportementale.

| Annonce |

Stop tracking(espionnage) - Stop profiling(analyse comportementale) | ||||||||||

|---|---|---|---|---|---|---|---|---|---|---|

Outil | Anti-pub (1) | Anti-track (2) | Anti-mal (3) | Anti-vir (4) | Anti-XSS (5) | Anti-CDN (6) | Payant | Navigateurs supportés | La méthode fait regresser le Web gratuit | Recommandé ou Déconseillé |

| Ad Muncher | Oui | Oui | Oui | Tous | Déconseillé Code plus mis à jour depuis fin 2014 | |||||

| Adaware Ad-Aware - polémiques | Oui | Oui | Oui | Oui | Déconseillé Détournement crapuleux de Ad-Aware | |||||

| Ad-Aware Ad-Aware - polémiques | Oui | Oui | Oui | N'existe plus depuis le 18 janvier 2011 | ||||||

| Adblock Créé le 03/09/2012. Inspiré (copié) de Adblock Plus. | Oui | Oui | Oui | Non | Chrome Edge Opera K-Meleon Safari Internet Explorer Yandex browser iOS Android | Non (Liste blanche préconfigurée commercialement) | Déconseillé (machine à cash) Préférer uBlock Origin ou, mieux, Adguard. | |||

| Adblock Edge | N'existe plus depuis juin 2015 | |||||||||

| Adblock Plus Créé le 09/06/2006. Inspiré (copié) du Adblock originel de 2002, par Henrik Aasted Sorensen (plus ancienne trace le 06/12/2002). | Oui | Oui | Oui | Non | Chrome Edge Opera K-Meleon Safari Internet Explorer iOS Android | Non (Liste blanche préconfigurée commercialement) | Déconseillé (machine à cash) Préférer uBlock Origin ou, mieux, Adguard. | |||

| AdBlocker Ultimate (application pour Windows) | Oui | Oui | Oui | Oui (30 jours gratuits) | Tous | Oui (Pas de liste blanche préconfigurée [acceptables] ni de liste blanche personnelle) | Recommandé, mais payant et tue le Web gratuit. | |||

| AdBlocker Ultimate (add-on pour navigateurs Web, Android et iOS) | Oui | Oui | Oui | Non | Firefox Chrome Edge Opera K-Meleon Safari Internet Explorer Yandex browser iOS Android | Oui (Pas de liste blanche préconfigurée [acceptables] ni de liste blanche personnelle) | Recommandé | |||

| Adfender (application pour Windows) | Oui | Oui | Oui | Oui (14 jours gratuits) | Tous | Non | Déconseillé (Agit en proxy) | |||

| Ad-free time! | Oui | Oui | Tous | Oui (Bloque les serveurs publicitaires au niveau de leur propre serveur DNS) | Déconseillé (Serveur DNS et principe de tracking par les serveurs DNS) | |||||

| Adguard (Adguard Adblocker) Version Premium (application Windows et Mac) | Oui | Oui | Oui | Oui (14 jours gratuits) | Tous | Non | Recommandé mais payant | |||

| Adguard (Adguard Adblocker) (add-on pour navigateurs Web) | Oui | Oui | Oui | Non | Firefox Chrome Edge Opera K-Meleon Safari Internet Explorer Yandex browser Windows Mac iOS Android | Non (Pas de liste blanche préconfigurée, mais liste blanche personnelle possible) | Recommandé | |||

| Decentraleyes | Oui | Oui | Non | Recommandé (obligatoire) | ||||||

| Ghostery | Oui | Oui | Non | Firefox Chrome Edge Opera K-Meleon Safari Internet Explorer Cliqz iOS Android | Recommandé | |||||

| NoScript Security Suite | Oui | Oui | Non | Non | Recommandé (pour utilisateurs avancés) | |||||

| Privacy Badger (par EFF Technologists) | Oui | Non | Recommandé (obligatoire) | |||||||

| uBlock (n'est pas uBlock Origin) | Interdit | |||||||||

| uBlock Origin | Oui | Oui | Non | Firefox Chrome Edge Opera K-Meleon Safari Internet Explorer Yandex browser iOS Android | Oui (Pas de liste blanche préconfigurée [acceptables] ni de liste blanche personnelle) | Recommandé, mais tue le Web gratuit. | ||||

| µBlock (uBlock) (racheté par Adblock Plus) | Oui | Oui | Non | Non | Déconseillé (et n'existe plus) | |||||

| RGPD (GDPR) | Oui | Non | Obligation légale entrée en vigueur le 25 mai 2018 imposée à toutes les organisations, numériques ou non, Européennes. Imposée également, par extraterritorialité, à toute organisation dans le monde qui stocke des données de citoyens résidents en Europe. | |||||||

Stop Tracking - Notes :

Les annotations de couleur verte indiquent un avis favorable.

Les annotations de couleur rouge indiquent un avis défavorable.

- Il n'est pas recommandé d'installer plusieurs bloqueurs de type add-on pour navigateurs Web.

Comportement anti-adwares (blocage des publicités, avec ou sans listes blanches préconfigurées et/ou liste blanche personnelle de l'utilisateur).

Comportement anti-tracking des anti-adwares (conséquence du blocage des publicités, mais le tracking [espionnage] utilise bien d'autres technologies, trucs et astuces imparables qui s'exécutent côté serveur. Il est même envisagé l'abandon des cookies côté internaute (client), car il y a bien d'autres méthodes côté serveur où personne ne pourra intervenir pour filtrer/supprimer ces données volées, sauf à instaurer des textes de Loi incontournables et des sanctions totalement dissuasives, y compris dans les paradis fiscaux et la totalité des pays du monde, avec extraterritorialité).

Le comportement anti-malware des anti-adwares n'a rien à voir avec la présence d'un antivirus, ni avec la présence de bases de signatures, mais avec la simple consultation de listes noires publiques.

Le comportement antivirus d'un anti-adware ne provient jamais du développement d'un antivirus par l'éditeur de l'anti-adware, mais de la signature d'un contrat de licence avec un véritable éditeur d'un véritable antivirus.

Le Cross-site scripting (XSS) est un type d'exploitation de vulnérabilités numériques (faille de sécurité) généralement rencontrées avec les navigateurs Web.

Historique des alertes et avis de sécurité sur Microsoft Edge.

Historique des alertes et avis de sécurité sur Google Chrome.

Historique des alertes et avis de sécurité sur Mozilla Firefox.

Historique des alertes et avis de sécurité sur Internet Explorer.

Historique des alertes et avis de sécurité sur Apple Safari.

Opéra ne communique jamais sur ses failles.

Les CDN sont des appropriations, par certains grands opérateurs sur le Web, de codes exécutables divers dans tous les domaines, développés et distribués gratuitement par des passionnés oeuvrant pour la communauté. L'idée est d'agréger certains de ces codes sur un unique serveur puissant et fiable au lieu de les laisser éparpillés sur de petits serveurs dans le monde entier, serveurs risquant de tomber en panne ou de disparaitre, mettant tous ces sites et leurs visiteurs en péril.

En tant que développeur de sites ou service Web, pas besoin de chercher où se trouve des codes de fonctions (des programmes informatiques) astucieux à utiliser pour mes propres sites ou services Web, voire même de découvrir des fonctions que je ne connaissais pas.

En tant qu'internaute, pas besoin à mon ordinateur et ma connexion de contacter plusieurs serveurs si tous les codes sont groupés sur très peu de gros serveurs.

Mais ces super serveurs deviennent de super centralisateurs / agrégateurs au service de nombreux sites ou services Web recevant de très nombreux internautes et s'érigent donc en supers centres de tracking (espionnage). La solution pour empêcher totalement leurs trackings est de les rendre totalement inutiles avec Decentraleyes.

01 Installer le navigateur Firefox (gratuit)

Firefox, le navigateur Web le plus rapide, le plus agréable, le seul réellement et intégralement open source, et le plus protecteur de la vie privée.

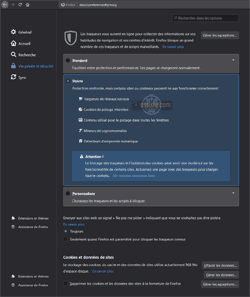

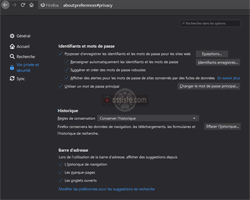

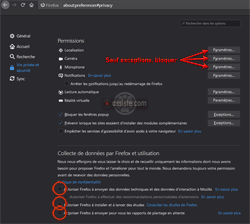

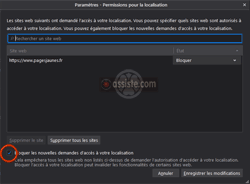

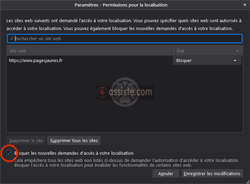

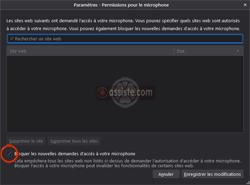

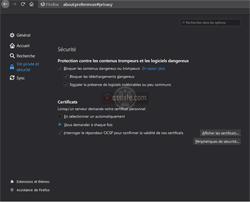

02 Paramétrer la « Vie privée » de Firefox (gratuit)

Par défaut, Firefox utilise les paramètres de protection de la vie privée les plus durs. Il n'y a rien à faire. Si vous voulez voir cela : Ouvrir le menu

Options

Options  Vie privée et sécurité

Vie privée et sécurité03 Installer Privacy Badger (gratuit)

Dans Firefox, installez l'outil antitracking de la puissante et crainte EFF.

04 Installer Ghostery (gratuit)

Dans Firefox, installez l'outil antitracking Ghostery.

05 Installer Decentraleyes (gratuit)

Dans Firefox, installez l'outil antitracking Decentraleyes.

06 Installer Disconnect (gratuit)

Disconnect permet de bloquer le tracking d'une large liste de trackers. Il n'est plus utile de l'installer dans Firefox qui utilise désormais, nativement, cette liste.

Par curiosité, vous pouvez lire :

07 Installer NoScript (gratuit)

08 Installer Adguard - bloqueur de publicités (gratuit)

Adguard bloque les publicités et le tracking. Gratuit.

09 Paramètres avancés de vie privée (privacy) dans Firefox (gratuit)

| Annonce |

Les trackers sont ceux qui surveillent les internautes et collectent les données privées, officiellement pour l'efficacité du message publicitaire.

La publicité numérique pense que le tracking est indispensable pour vous délivrer des publicités adaptées à votre personnalité calculée et à vos actions et mouvements en temps réel. Les régies publicitaires collectent donc toutes vos données et en achètent aux autres trackers. Le commerce des données représente un marché qui se calcule en milliards d'US$. Il s'agit de vous connaître intimement, mieux que vous ne vous connaissez vous-même, mieux que votre mère ne vous connaît, y compris dans la recherche de terroristes ou le vol de brevets, etc.

Comment découvrir et identifier les trackers ? Cela ne provient pas d'une analyse qu'exercerait un scanner, comme le ferait un antivirus ou un antimalware (encore que Lightbeam [ex Collusion] le fasse). C'est l'inverse et c'est beaucoup plus simple pour plusieurs raisons :

- Les trackers s'autorégulent et se regroupent en « alliances »

En 1999, la FTC, élaborant des normes d'autoréglementation en matière de publicité en ligne, demande aux régies publicitaires dans le monde numérique de s’organiser et s’autoréguler.

La publicité étant le modèle économique vital du WEB, sont particulièrement mis en doute comme risquant de se retourner contre les régies publicitaires et contre le monde explosant du WEB et de l’économie numérique :

La publicité comportementale basée sur le suivi, la surveillance et ses atteintes à la vie privée considérée comme non éthique.

Les méthodes publicitaires (publicités trompeuses et mensongères, pop-up, pop-over, pop-under, pop-up slider, formats dimensionnels, etc.)

Une dizaine de régies publicitaires énormes se regroupent :

24/7 Media (racheté par WPP plc en 2007)

AdForce (racheté par CMGI en 1999)

AdKnowledge (initialement FocaLink, le premier ad server au monde [17 juillet 1995], renommé SmartBanner puis AdKnowledge, racheté par CMGI en 1999)

Adsmart (racheté le 20.01.2000 par Engage dont l'actionnaire principal est CMGI)

DoubleClick (racheté par Google le 13 avril 2007)

Engage (actionnaire principal : CMGI)

Flycast (racheté le 20.01.2000 par Engage dont l'actionnaire principal est CMGI)

MatchLogic (actif, mais aucune information). Créée en 1997, à une époque où les insertions publicitaires sur les pages des sites WEB sont basées à 90% sur le contenu de la page visitée, MatchLogic prône la collecte de données et la publicité ciblée (basée sur les centres d’intérêt) : le profiling (Informations sur vous et vos centres d’intérêt : MatchLogic s’apprête à construire une base de données géante pour des publicités ciblées).

NetGravity (une division de DoubleClic, racheté par Google le 13 avril 2007)

Real Media

Elles fondent la NAI, la première « alliance » de régies publicitaires (il y en a désormais une trentaine [en 2020]). Elles cherchent à faire preuve de bonnes intentions face à la montée en tension des internautes et l'explosion des outils de blocage pur et simple de toutes les publicités, afin de sauver leur métier. Il faut préserver la valeur de la publicité en ligne tout en protégeant la vie privée des internautes et des consommateurs.

La NAI élabore un ensemble de principes, négociés avec la FTC et avalisés par celle-ci. Ces principes sont publiés en juillet 2000.

En mai 2001, la NAI développe un script d’Opt-Out unique, d’une simplicité enfantine pour l’internaute qui peut, en une fois, rejeter le tracking de toutes les régies membres de l'« alliance » NAI.

Depuis, toutes les « alliance » utilisent le script de la NAI qui liste les membres de l'« alliance » qui l'utilise. C'est ainsi que nous avons une première liste de trackers. Assiste a produit un tableau de synthèse des Opt-Out des cookies de tracking de toutes les régies publicitaires membres d'une « alliance », lien vers leur « alliance » et lien vers l'outil d'Opt-Out utilisé.

- Charte - Publicité ciblée et protection des internautes

Le 30 septembre 2010, une charte « Publicité ciblée et protection des internautes » a été signée entre le gouvernement français et l’Union française du Marketing direct – UFMD, donnant à l'internaute, par un Opt-Out, le droit de sortir du tracking. Cette charte suggère des mécanismes d’organisation collective des professionnels (pas seulement les publicistes) permettant aux internautes d'exprimer des souhaits et aux professionnels de respecter ces souhaits. Cela a donné naissance à :

Ghostery, un outil de mise en conformité des trackers avec la Loi, y compris ceux qui n'œuvrent pas dans la publicité. Mais Ghostery, à l'époque, était dans le giron de la régie publicitaire Evidon Better Advertising, une société d'intelligence économique (espionnage) dans le monde de la publicité, ce que nous avons dénoncé immédiatement et que personne n'avait vu. En réalité, Ghostery était plutôt un outil de protection des trackers en les mettant en conformité avec la nouvelle loi, la protection des internautes n'étant qu'un effet collatéral (et Ghostery exerçait une surveillance !). Depuis le 15 février 2017, Ghostery a été acheté par Cliqz (navigateur Web respectant la vie privée de ses utilisateurs et un moteur de recherche également respectueux de la vie privée et disposant de son propre index) dans lequel la Fondation Mozilla, éditrice de Firefox, a des participations depuis le 23 août 2016. Ghostery devient open source et en licence libre (MPL 2.0) le 7 mars 2018.

Au renforcement et la multiplication des « alliances ».

C'est ainsi que nous avons une seconde liste de trackers.

- Promulgation du règlement RGPD (GDPR)

Le 25 mai 2018 entre en vigueur le RGPD (GDPR) qui inverse les rôles : l'internaute n'a plus à être traqué, le découvrir par hasard (très peu d'internautes ont connaissance de cette face cachée du WEB) et demander à en sortir par un Opt-Out (ils sont encore moins nombreux à savoir qu'ils PEUVENT et DOIVENT en sortir et que des outils existent pour cela). Le RGPD instaure l'information éclairée de l'internaute et l'usage obligatoire du pricipe de l'Opt-In. Tant que l'internaute n'a pas donné son accord par un Opt-In, il reste, par défaut, en Opt-Out. Tous les sites WEB du monde susceptibles d'être visités par un résident d'un pays de l'Union européenne sont obligés de se plier à ce règlement, sous peine de sanctions financières exorbitantes et dissuasives. Cela a donné naissance :

À l'avertissement, sur chaque site Web dans lequel on entre pour la première fois, de l'existence d'une gestion des Cookies que l'on peut tous refuser (autrement dit, refuser le tracking) en 1 seconde et 2 à 3 clics.

Sauf chez quelques très grands sites

Sauf chez quelques très grands sites à la Google qui produisent une méthodologie les mettant en règle avec le RGPD (GDPR), mais s'étalant sur des dizaines de pages et des dizaines de milliers de mots totalement incompréhensibles, avec des liens se renvoyant l'un sur l'autre, d'où l'internaute ne s'en sortira jamais, même après des dizaines de jours passés dessus.

En fait, il suffit de regarder notre tableau de synthèse.

À un mécanisme d'Opt-Out supra national (européen) : EDAA (tous les autres continuant d'exister)

C'est ainsi que nous avons une troisième liste de trackers.

- Utilisateurs de micro-images invisibles et de boutons

Toutes les utilisations de micro-images invisibles (les web-bugs) ou scriptsJava, et les petites images inutiles (les boutons des réseaux sociaux, les boutons de vote type « J’aime », « +1 », « Partager », etc.) ont pour unique objectif de provoquer une requête HTTP qui agit en cheval de Troie transportant, dans l'entête de la requête HTTP, des données privées. Elles sont également exploitées, pour les mêmes raisons, dans les newsletters et les campagnes d'e-mails.

Identifier tous les liens sortants, avec, par exemple, un pare-feu, permet d'identifier tous ces trackers cachés.

Il existait un détecteur (pas bloqueur), Bugnosis, mais il n'existe plus depuis le 08 mars 2009 et ne fonctionnait qu'avec Internet Explorer.

Il y a GlassWire : moniteur réseau, moniteur sécurité et pare-feu.

C'est ainsi que nous avons une quatrième source de trackers.

Rappel :

Les sociétés qui figurent dans ces outils de protection de la vie privée le sont :

Parce qu'elles sont des sociétés de tracking

Parce qu'elles le reconnaissent

Parce qu'elles s'y inscrivent elles-mêmes, non pas pour nous protéger, ce qui est simplement un effet collatéral, mais pour se mettre à l'abri des poursuites judiciaires et financières dissuasives qu'elles encourent.

| Annonce |

Vous êtes observé ?Observez qui vous observent ! |

Lightbeam permet de traquer les traqueurs |

Lightbeam fut développé pour Firefox par la Fondation Mozilla sur la base de Collusion, un outil expérimental développé par Atul Varna.

La Fondation a abandonné Lightbeam à partir de la version 70 de Firefox (22 octobre 2019), Firefox incluant désormais des dispositifs renforcés de protection de la vie privée et de blocage du tracking (voir les réglages de Firefox en Stop-tracking). Le code source de Lightbeam est public (open source) et la Fondation encourage à ce qu'il en soit fait des forks.

Un développeur allemand, Princiya, qui travaille sur Lightbeam depuis 2017, développe Lightbeam 3, toujours en open source, sur GitHub.

Lightbeam 3 est gratuit et permet de suivre, graphiquement et en temps réel, dans le navigateur Firefox, quels sont les sites et serveurs qui vous pistent, voir ce qui se passe dans votre dos, dans le Web, à ce stade secret (et parfois malveillant).

Contrairement à Collusion puis à Lightbeam, qui ne servaient qu'à voir sans protéger, Lightbeam 3 permet de bloquer tout (publicités et tracking sous-jacent, sans distinction), ce qui pose d'ailleurs un grave problème (la publicité est le modèle économique du Web et c'est le tracking sous-jacent qui doit être totalement bloqué/filtré au lieu de conduire les sites Web à passer à un modèle payant ou à disparaître).

Ce que vous faites FAIT ce que vous êtesCe que vous faites EST ce que vous êtesCe que vous êtes ne regarde que vous - Personne d'autre |

| Annonce |

| Dossier | Liste des trackers |

|---|---|

| Annonce |

Les réseaux sociaux placent des traqueurs sur les sites web, sous divers prétextes, afin de savoir et suivre ce que vous faites, ce à quoi vous vous intéressez, ce que vous lisez, écoutez, regardez... sur le Web, que vous soyez membre ou non du réseau social. Ils le font avec tout ce qui peut provoquer une requête HTTP (script, boutons « J’aime », « +1 », « Partager », etc.) et agit comme un Web Bug. Si vous êtes déjà membre du réseau social, cela lui permet d’en savoir plus sur vous que ce que vous partagez sur votre profil en ligne.

Notez que Facebook possède une nébuleuse d'autres réseaux sociaux comme Instagram, WhatsApp et Messenger.

| Annonce |

Les cookies, propres à chaque domaine (site), sont utilisés pour divers stockages d'informations dont un identifiant, homogène d’un domaine à un autre (cookies intersite), ce qui permet de reconnaître un internaute où qu’il aille.

Mais les cookies sont tellement combattus qu’ils ne servent plus à rien et représentent un combat d’arrière-garde des CNIL (Cookies - Le combat d'arrière-garde des CNIL). Il peut alors être fait usage de cookies persistants comme les Evercookie (Cookies permanents - cookies persistants).

Avec les données transmises dans les requêtes HTTP, vous êtes cerné.

Bloquer les cookies des site tiers (domaine tiers - serveur tiers) dans les pages visitées ne bloque pas la publicité (d'ailleurs le but n'est pas de bloquer la publicité qui est vitale pour le Web, mais la surveillance (tracking)). Google a annoncé envisager de ne plus utiliser de cookies (il y a tant d'autres méthodes de surveillances et collectes des données privées, surtout lorsque l'on est l'auteur et propriétaire de choses comme plusieurs systèmes d'exploitation : Google Chrome OS, Chromium OS, Google Fuchsia, Androïd, Androïd TV, Lepton, Wear OS..., tous outils du premier cercle du pouvoir.

| Annonce |

Le calcul d'empreinte (fingerprinting) de votre appareil et de ses contenus significatifs, dont votre navigateur Web, donne un identifiant qui n'a pas besoin d'être stocké dans un cookie que les internautes vont s'empresser de détruire ou un cookie persistant. Le calcul est refait en quelques millisecondes chaque fois que vous entrez sur une page Web et donne (presque) toujours le même résultat. On se fiche du fait que les utilisateurs détruisent ou non les cookies qui n'ont plus aucun intérêt (un combat d'arrière garde).

Cela permet d'identifier (anonymement) un utilisateur et de suivre ses déplacements partout où il va sur le Web (à partir du même appareil et pour les sites qui utilisent cette technologie de calcul d'empreinte).

Le « Canvas fingerprinting », par exemple, est l'une des nombreuses techniques d'empreinte numérique d'un appareil.

Le « Canvas fingerprinting » utilise le composant « canvas » de HTML5. Ce composant permet de générer dynamiquement une image bitmap (sans l'afficher dans ce cas) d'une ligne de texte ou d'un graphique 3D qui est ensuite converti en un jeton numérique (votre identifiant) par un calcul de type Hashcode (Fonction de hachage). D'infimes variations dans les composants de tous les appareils de même marque et modèle (carte graphique et son pilote paramétré, navigateur [et tout ce qu'il identifie dans votre appareil] et système d'exploitation [et toutes vos installations, vos paramétrages et personnalisations]) provoquent des variations dans l'image générée (la même ligne de texte ou la même image 3D générée avec le composant « canvas » de HTML5 ne donnera quasiment jamais le même identifiant sur un appareil ou sur un autre). On tient donc un identifiant, votre identifiant (un « jeton numérique »).

S'il y a unicité de l'empreinte, l'internaute peut être suivi par cette empreinte sur tous les sites qu'il visite et qui utilisent ce calcul d'empreinte. Son profiling est possible aisément.

Le « Canvas fingerprinting » a reçu une large couverture médiatique en 2014 après que des chercheurs de l'Université de Princeton et de l'Université KU Leuven l'aient décrite dans leur article « Le Web n'oublie jamais ». Mais le « Canvas fingerprinting » seul ne donne pas un identifiant toujours identique avec le même appareil : l'utilisateur peut avoir modifié quelque chose (bien que « Canvas fingerprinting » s'efforce d'ignorer tout ce qui est trop succeptible d'être « bricolé » par les utilisateurs et les outils d'anonymisation). Il faut atteindre une unicité de l'empreinte pour identifier un internaute sans risque d'erreur (collisions ou évaporations).

Le fingerprinting utilise donc tout un panel d'empreintes. L'outil le plus utilisé est Fingerprint.js qui, en version « pro », annonce une précision de 99,5%. Il est probable que le projet AdID de Google, qui cherche à ne plus utiliser les cookies, soit de type fingerprinting.

Le calcul d'empreinte (fingerprinting) de votre appareil et de ses contenus significatifs, dont votre navigateur Web, donne un identifiant qui n'a pas besoin d'être stocké dans un cookie que les internautes vont s'empresser de détruire ou un cookie persistant. Le calcul est refait en quelques millisecondes chaque fois que vous entrez sur une page Web et donne (presque) toujours le même résultat. On se fiche du fait que les utilisateurs détruisent ou non les cookies qui n'ont plus aucun intérêt (un combat d'arrière garde).

Cela permet d'identifier (anonymement) un utilisateur et de suivre ses déplacements partout où il va sur le Web (à partir du même appareil et pour les sites qui utilisent cette technologie de calcul d'empreinte).

Le « Canvas fingerprinting », par exemple, est l'une des nombreuses techniques d'empreinte numérique d'un appareil.

Le « Canvas fingerprinting » utilise le composant « canvas » de HTML5. Ce composant permet de générer dynamiquement une image bitmap (sans l'afficher dans ce cas) d'une ligne de texte ou d'un graphique 3D qui est ensuite converti en un jeton numérique (votre identifiant) par un calcul de type Hashcode (Fonction de hachage). D'infimes variations dans les composants de tous les appareils de même marque et modèle (carte graphique et son pilote paramétré, navigateur [et tout ce qu'il identifie dans votre appareil] et système d'exploitation [et toutes vos installations, vos paramétrages et personnalisations]) provoquent des variations dans l'image générée (la même ligne de texte ou la même image 3D générée avec le composant « canvas » de HTML5 ne donnera quasiment jamais le même identifiant sur un appareil ou sur un autre). On tient donc un identifiant, votre identifiant (un « jeton numérique »).

S'il y a unicité de l'empreinte, l'internaute peut être suivi par cette empreinte sur tous les sites qu'il visite et qui utilisent ce calcul d'empreinte. Son profiling est possible aisément.

Le « Canvas fingerprinting » a reçu une large couverture médiatique en 2014 après que des chercheurs de l'Université de Princeton et de l'Université KU Leuven l'aient décrite dans leur article « Le Web n'oublie jamais ». Mais le « Canvas fingerprinting » seul ne donne pas un identifiant toujours identique avec le même appareil : l'utilisateur peut avoir modifié quelque chose (bien que « Canvas fingerprinting » s'efforce d'ignorer tout ce qui est trop succeptible d'être « bricolé » par les utilisateurs et les outils d'anonymisation). Il faut atteindre une unicité de l'empreinte pour identifier un internaute sans risque d'erreur (collisions ou évaporations).

Le fingerprinting utilise donc tout un panel d'empreintes. L'outil le plus utilisé est Fingerprint.js qui, en version « pro », annonce une précision de 99,5%. Il est probable que le projet AdID de Google, qui cherche à ne plus utiliser les cookies, soit de type fingerprinting.

Le calcul d’empreinte (fingerprinting) de votre appareil et de ses contenus significatifs, dont votre navigateur Web, donne un identifiant qui n’a pas besoin d’être stocké dans un cookie que les internautes vont s'empresser de détruire ou un cookie persistant. Le calcul est refait en quelques millisecondes chaque fois que vous entrez sur une page Web et donne (presque) toujours le même résultat. On se fiche du fait que les utilisateurs détruisent ou non les cookies qui n’ont plus aucun intérêt (un combat d’arrière garde).

Cela permet d'identifier (anonymement) un utilisateur et de suivre ses déplacements partout où il va sur le Web (à partir du même appareil et pour les sites qui utilisent cette technologie de calcul d'empreinte).

Le « Canvas fingerprinting », par exemple, est l'une des nombreuses techniques d'empreinte numérique d'un appareil.

Le « Canvas fingerprinting » utilise le composant « canvas » de HTML5. Ce composant permet de générer dynamiquement une image bitmap (sans l'afficher dans ce cas) d’une ligne de texte ou d'un graphique 3D qui est ensuite converti en un jeton numérique (votre identifiant) par un calcul de type Hashcode (Fonction de hachage). D'infimes variations dans les composants de tous les appareils de même marque et modèle (carte graphique et son pilote paramétré, navigateur [et tout ce qu'il identifie dans votre appareil] et système d’exploitation [et toutes vos installations, vos paramétrages et personnalisations]) provoquent des variations dans l'image générée (la même ligne de texte ou la même image 3D générée avec le composant « canvas » de HTML5 ne donnera quasiment jamais le même identifiant sur un appareil ou sur un autre). On tient donc un identifiant, votre identifiant (un « jeton numérique ».

S’il y a unicité de l’empreinte, l’internaute peut être suivi par cette empreinte sur tous les sites qu’il visite et qui utilisent ce calcul d’empreinte. Son profiling est possible aisément.

Le « Canvas fingerprinting » a reçu une large couverture médiatique en 2014 après que des chercheurs de l'Université de Princeton et de l'Université KU Leuven l'aient décrite dans leur article « Le Web n'oublie jamais ». Mais le « Canvas fingerprinting » seul ne donne pas un identifiant toujours identique avec le même appareil : l'utilisateur peut avoir modifié quelque chose (bien que « Canvas fingerprinting » s'efforce d'ignorer tout ce qui est trop succeptible d'être « bricolé » par les utilisateurs et les outils d'anonymisation). Il faut atteindre une unicité de l'empreinte pour identifier un internaute sans risque d'erreur (collisions ou évaporations).

Le fingerprinting utilise donc tout un panel d’empreintes. L’outil le plus utilisé est Fingerprint.js qui, en version « pro », annonce une précision de 99,5%.

| Annonce |

Cookies techniques

Les cookies techniques sont nécessaires au fonctionnement technique des sites Web. Les cookies techniques ne peuvent généralement pas être désactivés, cependant, ils sont automatiquement supprimés lorsque vous quittez le site Web.

Cookies d'authentification

Les cookies d'authentification ne sont déposés qu'à votre demande lorsque vous souhaitez mémoriser vos identifiants afin d'être identifié/authentifié automatiquement chaque fois que vous revenez sur un site nécessitant une authentification.

Cookies de performance et de suivi

Les cookies de performance et de suivi permettent d'améliorer le fonctionnement des sites Web afin que le webmaster soit en mesure de vous offrir la meilleure expérience de navigation possible. Ils servent aussi à établir des statistiques sur votre usage du site et faciliter le support technique lors d'incidents.

Cookies Google Analytics

Google Analytics (et Google JSAPI Stats Collection, Google Trusted Stores, Google Website Optimizer) est un service gratuit de mesures d'audience et statistiques pour webmasters (comme des centaines d'autres outils de statistiques pour webmasters) qui permet de générer des statistiques de fréquentation utiles aux webmasters pour l'amélioration de leurs sites et permet à Google (et son principe d'encerclement) de tracker tous les visiteurs des sites Web dans lesquels il est présent (une très grande majorité des sites Web du monde - près de 2 milliards en mai 2020).

Cookies tiers

Les cookies tiers sont les cookies de sites tiers (serveurs tiers) intervenant dans les pages du site Web principal (le site de premier niveau) et permettant de faire fonctionner des services tiers destinés à améliorer l'expérience de navigation et de relation client des visiteurs du site. Chaque serveur tiers dépose, entre autres, un cookie identifiant l'utilisateur (par exemple avec un mécanisme de fingerprinting - voir § précédant) afin de le retrouver/reconnaître sur tous les sites où il va.

Cookies publicitaires

Les régies publicitaires utilisent des cookies afin de mesurer vos interactions avec les publicités de leurs clients (les annonceurs dont elles gèrent les messages publicitaires et, surtout, leurs budgets publicitaires. Ces cookies servent à comptabiliser :

Le nombre de publicités affichées dans les espaces publicitaires que vendent les sites Web aux régies publicitaires

Le nombre d'affichages pour un utilisateur particulier

Le nombre d'affichages d'une publicité particulière (cookie de capping) afin d'éviter qu'un internaute ne voie plus de 2 ou 3 fois la même publicité par jour

Le nombre de « clics » sur chaque publicité

Les actions ultérieures effectuées sur les pages auxquelles mènent ces publicités

Cookies techniques

Les cookies techniques sont nécessaires au fonctionnement technique des sites Web. Les cookies techniques ne peuvent généralement pas être désactivés, cependant, ils sont automatiquement supprimés lorsque vous quittez le site Web.

Cookies d'authentification

Les cookies d'authentification ne sont déposés qu'à votre demande lorsque vous souhaitez mémoriser vos identifiants afin d'être identifié/authentifié automatiquement chaque fois que vous revenez sur un site nécessitant une authentification.

Cookies de performance et de suivi

Les cookies de performance et de suivi permettent d'améliorer le fonctionnement des sites Web afin que le webmaster soit en mesure de vous offrir la meilleure expérience de navigation possible. Ils servent aussi à établir des statistiques sur votre usage du site et faciliter le support technique lors d'incidents.

Cookies Google Analytics

Google Analytics (et Google JSAPI Stats Collection, Google Trusted Stores, Google Website Optimizer) est un service gratuit de mesures d'audience et statistiques pour webmasters (comme des centaines d'autres outils de statistiques pour webmasters) qui permet de générer des statistiques de fréquentation utiles aux webmasters pour l'amélioration de leurs sites et permet à Google (et son principe d'encerclement) de tracker tous les visiteurs des sites Web dans lesquels il est présent (une très grande majorité des sites Web du monde - près de 2 milliards en mai 2020).

Cookies tiers

Les cookies tiers sont les cookies de sites tiers (serveurs tiers) intervenant dans les pages du site Web principal (le site de premier niveau) et permettant de faire fonctionner des services tiers destinés à améliorer l’expérience de navigation et de relation client des visiteurs du site. Chaque serveur tiers dépose, entre autres, un cookie identifiant l'utilisateur (par exemple avec un mécanisme de fingerprinting - voir § précédant) afin de le retrouver/reconnaître sur tous les sites où il va.

Cookies publicitaires

Les régies publicitaires utilisent des cookies afin de mesurer vos interactions avec les publicités de leurs clients (les annonceurs dont elles gèrent les messages publicitaires et, surtout, leurs budgets publicitaires. Ces cookies servent à comptabiliser :

Le nombre de publicités affichées dans les espaces publicitaires que vendent les sites Web aux régies publicitaires

Le nombre d’affichages pour un utilisateur particulier

Le nombre d'affichages d'une publicité particulière (cookie de capping) afin d'éviter qu'un internaute ne voie plus de 2 ou 3 fois la même publicité par jour

Le nombre de « clics » sur chaque publicité

Les actions ultérieures effectuées sur les pages auxquelles mènent ces publicités

| Annonce |

- Zippyshare Widget avec Qwant

- Zippyshare Widget avec DuckDuckGo

- Zippyshare Widget avec StartPage

- Zippyshare Widget avec Google

- Zippyshare Widget avec Bing

- Zippyshare Widget avec Yandex

- Zippyshare Widget avec Yahoo!

- Zippyshare Widget avec Baidu

- Zippyshare Widget avec Qwant

- Zippyshare Widget avec DuckDuckGo

- Zippyshare Widget avec StartPage

- Zippyshare Widget avec Google

- Zippyshare Widget avec Bing

- Zippyshare Widget avec Yandex

- Zippyshare Widget avec Yahoo!

- Zippyshare Widget avec Baidu

Recherches dans Assiste.com

Recherches sur le Web - Zippyshare+Widget avec Qwant

- Zippyshare+Widget avec DuckDuckGo

- Zippyshare+Widget avec StartPage

- Zippyshare+Widget avec Google

- Zippyshare+Widget avec Bing

- Zippyshare+Widget avec Yandex

- Zippyshare+Widget avec Yahoo!

- Zippyshare+Widget avec Baidu

- Zippyshare+Widget avec Qwant

- Zippyshare+Widget avec DuckDuckGo

- Zippyshare+Widget avec StartPage

- Zippyshare+Widget avec Google

- Zippyshare+Widget avec Bing

- Zippyshare+Widget avec Yandex

- Zippyshare+Widget avec Yahoo!

- Zippyshare+Widget avec Baidu

Recherches dans Assiste.com

Recherches sur le Web - Profiling+de+chaque+internaute avec Qwant

- Profiling+de+chaque+internaute avec DuckDuckGo

- Profiling+de+chaque+internaute avec StartPage

- Profiling+de+chaque+internaute avec Google

- Profiling+de+chaque+internaute avec Bing

- Profiling+de+chaque+internaute avec Yandex

- Profiling+de+chaque+internaute avec Yahoo!

- Profiling+de+chaque+internaute avec Baidu

- Profiling+de+chaque+internaute avec Qwant

- Profiling+de+chaque+internaute avec DuckDuckGo

- Profiling+de+chaque+internaute avec StartPage

- Profiling+de+chaque+internaute avec Google

- Profiling+de+chaque+internaute avec Bing

- Profiling+de+chaque+internaute avec Yandex

- Profiling+de+chaque+internaute avec Yahoo!

- Profiling+de+chaque+internaute avec Baidu

Recherches dans Assiste.com

Recherches sur le Web - Collecte+de+données+sur+le+Web avec Qwant

- Collecte+de+données+sur+le+Web avec DuckDuckGo

- Collecte+de+données+sur+le+Web avec StartPage

- Collecte+de+données+sur+le+Web avec Google

- Collecte+de+données+sur+le+Web avec Bing

- Collecte+de+données+sur+le+Web avec Yandex

- Collecte+de+données+sur+le+Web avec Yahoo!

- Collecte+de+données+sur+le+Web avec Baidu

- Collecte+de+données+sur+le+Web avec Qwant

- Collecte+de+données+sur+le+Web avec DuckDuckGo

- Collecte+de+données+sur+le+Web avec StartPage

- Collecte+de+données+sur+le+Web avec Google

- Collecte+de+données+sur+le+Web avec Bing

- Collecte+de+données+sur+le+Web avec Yandex

- Collecte+de+données+sur+le+Web avec Yahoo!

- Collecte+de+données+sur+le+Web avec Baidu

Recherches dans Assiste.com | Recherches sur le Web | |

|---|---|---|