Assiste.com

Crypto-ransomware TeslaCrypt v3 : crypter/décrypter

TeslaCrypt v3 : crypto-ransomware chiffrant les fichiers utilisateur puis demandant le paiement d'une rançon pour communiquer le moyen de les déchiffrer.

cr 24.12.2015 r+ 08.11.2023 r- 16.02.2024 Pierre Pinard.

Dossier (collection) : Cryptowares (ransomwares, crypto-ransomwares) |

|---|

| Introduction Liste Malwarebytes et Kaspersky ou Emsisoft (incluant Bitdefender) |

| Sommaire (montrer / masquer) |

|---|

Ransomware TeslaCrypt v3

TeslaCrypt v3 est un crypto-ransomware, une forme particulière de ransomware agissant en cryptoware en chiffrant/cryptant tous vos fichiers (sauf les fichiers de Windows afin de vous permettre de démarer l'ordinateur et de payer la rançon demandée).

Attention - innombrables tromperies sur le Web à propos de TeslaCrypt v3

Lorsque vous cherchez TeslaCrypt v3 sur le Web, vous trouvez des milliers de propositions, commerciales évidemment, pour acheter, très cher, un truc douteux et inconnu qui prétend supprimer TeslaCrypt v3, sans jamais dire que :

Cela ne sert strictement à rien : vos fichiers cryptés restent cryptés.

Le crypto-ransomware s'est souvent déjà auto-détruit après son ravage et ses algorithmes et autres traces n'existent plus sur l'appareil contaminé.

Attention

Si vous disposez de sauvegardes, NE LES BRANCHEZ PAS tant que le « crypto-ransomware TeslaCrypt v3 » est présent sinon il va se précipiter dessus et les crypter à leur tour.

Ne comptez pas sur les copies de sécurité faites par Windows (les « sauvegardes des versions précédentes des fichiers »), si vous les avez paramétrées, car les crypto-ransomwares les détruisent.

Certains fichiers d'informations du « crypto-ransomware TeslaCrypt v3 » ne doivent pas être détruits, car ils contiennent des données qui sont absolument nécessaires pour décrypter les fichiers

Certains cybercriminels craignent que leur code ne soit échantillonné rapidement et :

analysé par les anti-malwares qui vont se mettre à détecter la malveillance et la bloquer en temps réel alors que le cybercriminel compte poursuivre le déploiement de son attaque au moins quelques jours.

analysé par des chercheurs en sécurité qui pourraient, avec une ingénierie inverse (Reverse engineering), trouver un moyen de décrypter (gratuitement) les fichiers des victimes.

Ils font tout pour retarder de quelques heures à quelques jours l'analyse de leur code. La solution, lorsqu'elle est choisie, est simple : le « crypto-ransomware » s'auto-détruit afin de ne laisser aucune trace (sauf les clés, cryptées et indécryptables, nécessaires au déchiffrement si la victime paye la rançon.)

Pour décontaminer votre ordinateur, utilisez l'un ou l'autre de ces deux outils :

Hors de ces deux logiciels recommandés, et celles des antivirus ayant pignon sur rue (toujours utiliser leur site officiel), attention à toutes les autres offres qui sont des virus ou des cybercriminalités !

Autres noms

Les noms des crypto-ransomwares sont donnés soit en trouvant un nom dans le code, donc un nom donné par le cybercriminel lui-même à son programme, soit en utilisant les noms des extensions de fichiers ajoutées ou les noms des adresses de contact. Comme chaque crypto-ransomwares connaît de nombreuses variantes durant sa courte existence, il peut être connu sous de nombreux noms.

Bitman, TeslaCrypt, Alpha CryptBitman, TeslaCrypt, Alpha Crypt

Plateformes ciblées

Windows

Date d'apparition :

01/02/2015

Détails techniques :

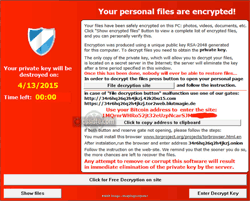

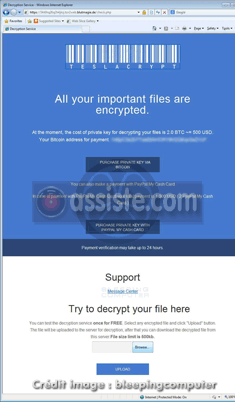

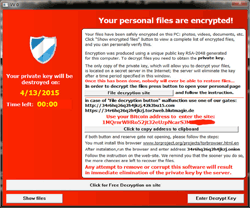

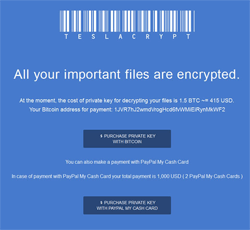

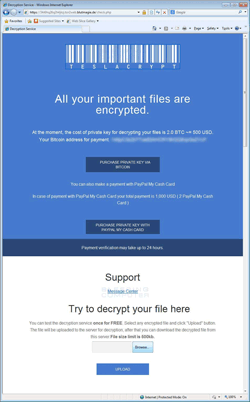

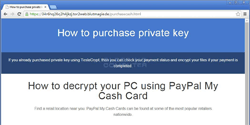

Visuels d'identification :

Informations laissées par le cybercriminel (noms des fichiers d'instructions) :

- Fichiers texte : HELP_TO_DECRYPT_YOUR_FILES.txt ou HELP_RESTORE_FILES.txt

- Fichiers image : HELP_TO_DECRYPT_YOUR_FILES.bmp ou HELP_RESTORE_FILES.bmp

Montant de la rançon demandée :

1.5 Bitcoin (environ 415 US$ au moment des faits) ou 1.000 $ par PayPal My Cash Card.Algorithmes de chiffrement (cryptage) utilisés :

Les fichiers sont cryptés avec l'algorithme AES et la clé de déchiffrement est cryptée avec l'algorithme RSA-2048.

Analyse VirusTotal d'un échantillon :

Types de fichiers chiffrés (cryptés) :

Tous les fichiers utilisateurs des types suivants sont chiffrés (cryptés) de manière irréversible sans la clé de déchiffrement qu'il faut acheter auprès du cybercriminel en payant une rançon.

Cette attaque détruit également les copies de sécurité faites par Windows (les « Shadow Copy » aussi connues sous les noms de « Volume Snapshot Service », « Volume Shadow Copy Service », « VSS » ou « Versions précédentes » dans les propriétés des fichiers) si tant est qu'elles soient activées, ce qui n'est jamais le cas par défaut et dont la procédure de mise en œuvre est totalement inconnue des utilisateurs (et la restauration n'est possible, nativement, qu'avec les versions « Pro » de Windows !

Sauvegardes des fichiers par Windows - Shadow Copy - Versions précédentes des fichiers.sql, .mp4, .7z, .rar, .m4a, .wma, .avi, .wmv, .csv, .d3dbsp, .zip, .sie, .sum, .ibank, .t13, .t12, .qdf, .gdb, .tax, .pkpass, .bc6, .bc7, .bkp, .qic, .bkf, .sidn, .sidd, .mddata, .itl, .itdb, .icxs, .hvpl, .hplg, .hkdb, .mdbackup, .syncdb, .gho, .cas, .svg, .map, .wmo, .itm, .sb, .fos, .mov, .vdf, .ztmp, .sis, .sid, .ncf, .menu, .layout, .dmp, .blob, .esm, .vcf, .vtf, .dazip, .fpk, .mlx, .kf, .iwd, .vpk, .tor, .psk, .rim, .w3x, .fsh, .ntl, .arch00, .lvl, .snx, .cfr, .ff, .vpp_pc, .lrf, .m2, .mcmeta, .vfs0, .mpqge, .kdb, .db0, .dba, .rofl, .hkx, .bar, .upk, .das, .iwi, .litemod, .asset, .forge, .ltx, .bsa, .apk, .re4, .sav, .lbf, .slm, .bik, .epk, .rgss3a, .pak, .big, wallet, .wotreplay, .xxx, .desc, .py, .m3u, .flv, .js, .css, .rb, .png, .jpeg, .txt, .p7c, .p7b, .p12, .pfx, .pem, .crt, .cer, .der, .x3f, .srw, .pef, .ptx, .r3d, .rw2, .rwl, .raw, .raf, .orf, .nrw, .mrwref, .mef, .erf, .kdc, .dcr, .cr2, .crw, .bay, .sr2, .srf, .arw, .3fr, .dng, .jpe, .jpg, .cdr, .indd, .ai, .eps, .pdf, .pdd, .psd, .dbf, .mdf, .wb2, .rtf, .wpd, .dxg, .xf, .dwg, .pst, .accdb, .mdb, .pptm, .pptx, .ppt, .xlk, .xlsb, .xlsm, .xlsx, .xls, .wps, .docm, .docx, .doc, .odb, .odc, .odm, .odp, .ods, .odt.

TeslaCrypt (et Alpha Crypt, son successeur) est également le premier à cibler, en plus, tous les fichiers des jeux vidéo tels que RPG Maker, Call of Duty, Dragon Age, StarCraft, MineCraft, World of Warcraft, Diablo, Fallout 3, Half Life 2, Skyrim, Day Z, League of Legends, World of Tanks, Steam, et bien d'autres. On ne sait pas si les accros aux jeux vidéo sont de meilleurs payeurs de rançons que les autres types de victimes.

Formes des modifications des noms des fichiers (extensions ou préfixes ajoutés, chiffrement) :

Version 1 et 2

- .mp3

- .micro

- .xxx

- .ttt

Version 3 et 4

- .ECC

- .VVV

- .CCC

- .ZZZ

- .AAA

- .ABC

- .XYZ

La dernière version de TeslaCrypt ne renomme pas les fichiers cryptés.

Moyens de contact indiqués :

Note(s) :

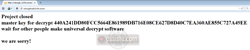

18.05.2016 : Solution de déchiffrement de TeslaCrypt et Alpha Crypt.

Les cybercriminels ayant développé TeslaCrypt mettent un terme à leur ransomwareTeslaCrypt (et passent à un autre ransomware). À la surprise générale, répondant à une question d'ESET, ils donnent la clé passe-partout de déchiffrement de tous les fichiers qui auraient put être cryptés avec TeslaCrypt dans le passé.

Si les victimes ont conservé leurs disques durs cryptés, après décontamination avec Malwarebytes de leur machines et disques durs cryptés, il est possible de récupérer tous les fichiers cryptés portant une extension .xxx, .ttt, .micro, .mp3 (ainsi que les fichiers cryptés sans extension).

Tous les éditeurs d'antivirus (ou presque) se sont alors lancés dans l'écriture et la mise à disposition gratuite d'un décrypteur de TeslaCrypt :

ESET TeslaCrypt Decryptor

Avast TeslaCrypt3 Decryptor

Avg TeslaCrypt3 Decryptor

Cisco - Talos TeslaCrypt Decryptor (Cisco a développé son décrypteur avec Andrea Allievi, Earl Carter & Emmanuel Tacheau)

McAfee TeslaCrypt Decryptor

Kaspersky TeslaCrypt Decryptor

TrendMicro Teslacrypt Decryptor

Talos - Intel TeslaCrypt DecryptorTeslaCrypt (et son petit frère Alpha Crypt) ciblent toutes les versions de Windows (Windows XP, Windows Vista, Windows 7, Windows 8 et Windows 10 au moment de l'écriture de cet article).

TeslaCrypt est apparu vers la fin de Février 2015 et Alpha Crypt vers la fin d'Avril 2015.

Lorsque vous êtes infecté par TeslaCrypt ou Alpha Crypt, ces « Cryptoware » analysent votre ordinateur, sur l'ensemble de vos lettres de lecteurs, à la recherche de vos fichiers de données. Windows lui-même et les applications sont ignorées de manière à ce que l'ordinateur puisse continuer à fonctionner afin d'aller sur Internet et payer la rançon. Les fichiers de données sont chiffrés (cryptés) en utilisant un chiffrement AES. Ils ne peuvent plus être ouverts sans être déchiffrés et il n'existe pas de solution de déchiffrement de l'AES (c'est un chiffrement dur et sûr).

Notons que le cybercriminel derrière TeslaCrypt et Alpha Crypt prétend utiliser une clé asymétrique RSA 2048. Dans la réalité, les fichiers chiffrés (en tout cas avec les premières versions de TeslaCrypt ou Alpha Crypt) le sont en AES symétrique. Mais au 2 décembre 2015, la version 8 de TeslaCrypt est apparue et on ne sait pas encore comment elle fonctionne. On ne sait pas, non plus, quelle est la dureté du chiffrement. Il n'est pas certain qu'il s'agisse d'un chiffrement utilisant une clé de 2048 bits car le cybercriminel a besoin que le chiffrement soit rapidement effectué afin de minimiser les chances d'être détecté avant la fin du chiffrement de tous les fichiers utilisateur.

Les fichiers chiffrés avec TeslaCrypt ou Alpha Crypt sont renommés avec un nouveau suffixe, toujours le même pour tous les fichiers chiffrés. Les suffixes utilisés pour les fichiers chiffrés sont variables : .ecc, .ezz, .exx, .xyz, .zzz, .aaa, .abc, .ccc, etc. ... En décembre 2015, on a vu apparaître le suffixe .vvv. Il existe une version de TeslaCrypt qui ne modifie pas les noms des fichiers.

Une fois le chiffrement terminé, TeslaCrypt ou Alpha Crypt affiche une application qui contient des instructions sur la façon de récupérer vos fichiers. Ces instructions incluent un lien vers un site de service de décryptage, derrière un réseau TOR (rendant le cybercriminel indétectable), qui vous informera du montant de la rançon, de la quantité de fichiers cryptés, et vous donnera des instructions sur la façon de payer. Le coût de la rançon commence à environ 500 $ (USD) et est payable par l'intermédiaire de Bitcoins. L'adresse Bitcoins que vous devez utiliser pour le paiement est différente pour chaque victime.

TeslaCrypt ou Alpha Crypt vous donne également un lien vers lequel vous pouvez vérifier que la clé de déchiffrement dont dispose le cybercriminel fonctionne bien : vous pouvez demandez, une seule fois, le déchiffrement d'un seul fichier (dont la taille doit être inférieure à 500 KO).

TeslaCrypt, comme Alpha Crypt, et comme tous les « Cryptowares », donne une date limite. Généralement, les cybercriminels exigent un paiement sous 2 ou 3 jours après quoi ils détruisent purement et simplement la clé de déchiffrement. Plus rien ni personne ne peut alors déchiffrer les fichiers, pas même le cybercriminel.

Il a existé, avec les toutes premières versions de TeslaCrypt ou Alpha Crypt, une possibilité de décrypter les fichiers gratuitement (un bug s'étant glissé dans le « Cryptoware » (la clé de déchiffrement était planquée dans l'ordinateur de la victime). Ce n'est plus le cas avec les dernières versions de TeslaCrypt ou Alpha Crypt. Toutefois, on ne désespère pas de trouver un moyen de déchiffrer gratuitement les fichiers chiffrés.

Conservez les fichiers chiffrés sans rien toucher

Si les fichiers chiffrés ont une importance vitale et que vous envisagez de payer le rançon, ou si vous ne voulez pas payer la rançon mais espérez un jour pouvoir déchiffrer les fichiers cryptés, il faut sauvegarder les disques sur lesquels des fichiers sont compromis, sans rien modifier.

COUPEZ TOUT - NE TOUCHEZ A RIEN

COUPEZ votre ordinateur !

Ne faites rien dessus.

Sortez le disque dur et faites en un clone sur un banc de copie de manière à avoir la possibilité, si un jour un outil de déchiffrement gratuit existe, de récupérer vos fichiers.

Si vous avez une copie de sécurité de vos fichiers, analysez votre disque de sécurité sur une autre machine, ne contenant aucune donnée sensible, et elle-même totalement fiable et analysée :

Procédure gratuite de décontamination anti-malwares, anti-crapwares, anti-adwares

En particulier, analysez avec Malwarebytes Anti-Malware (MBAM) et avec Hitman Pro (HitmanPro).En principe, ne jamais payer car cela encourage les cybercriminels mais, si vous êtes obligé de passer au paiement, NE DETRUISEZ AUCUN FICHIER, NE MODIFIEZ RIEN, NE TOUCHEZ PAS AUX SUFFIXES sur votre ordinateur, dans la mesure où la procédure de déchiffrement, après paiement de la rançon, risque d'avoir besoin de ses fichiers inscrits sur votre disque dur.

Si vous choisissez de payer, le déchiffrement de vos fichiers risque d'être très long, selon leur nombre et la machine (plusieurs heures...).

Comment je me fais infecter par TeslaCrypt ou Alpha Crypt

Ces attaques sont perpétrées, essentiellement, de deux manières :

- Pièce jointe d'un Email, or on sait que l'internaute " normal " clique d'abord pour ouvrir la pièce jointe et réfléchi (rarement et trop tard) après.

- Précédées d'un scan de failles de sécurité. Il existe des dizaines de scanners de failles de sécurité qui embarquent des centaines de signatures de failles à rechercher dans des dizaines d'applications dont les navigateurs Firefox, Microsoft Internet Explorer, Microsoft Edge, Opera, Google Chrome, Safari, K-Meleon, etc. ... ainsi que dans les technologies, dont, par exemple :

- Flash Player (quelle est ma version et Mise à jour)

- Silverlight (quelle est ma version et Mise à jour)

- Acrobat Reader (quelle est ma version et Mise à jour)

- Java (quelle est ma version et Mise à jour)

- ActiveX

- Etc. ...

Prévention :

- Le bon sens

- Les mises à jour officielles permanentes

- Les sauvegardes off-line et les copies de sécurité, dont Sauvegardes des fichiers par Windows - Versions précédentes des fichiers (Shadow Volume Copies)

- La lutte contre le virus PEBCAK (Virus Pebcak)

- La version gratuite (ou plus) de http://www.bleepingcomputer.com/forums/t/572146/cryptomonitor-stop-all-known-crypto-ransomware-before-it-encrypts-your-data/

- La version gratuite (ou plus) de Cryptoprevent Malware Prevention

Un espoir (sans trop d'espoir)

Les images écran qui permettent de reconnaître que vous êtes victime de TeslaCrypt.

- Il existe un outil de déchiffrement gratuit qui ne concerne que les fichiers chiffrés lorsqu'ils ont comme suffixe .ECC, EZZ et .EXX. Vous pouvez l'essayer avec vos propres fichiers chiffrés mais c'est probablement sans espoir

Télécharger http://download.bleepingcomputer.com/BloodDolly/TeslaDecoder.zip

Suivre ce fil de discussion à propos de cet outil :

http://www.bleepingcomputer.com/forums/t/576600/tesladecoder-released-to-decrypt-exx-ezz-ecc-files-encrypted-by-teslacrypt/ - Talos Security Intelligence and Research Group (Talos) (le groupe qui maintient les règles de Snort, ClamAV, SenderBase.org et SpamCop), a développé pour CISCO un outil gratuit à essayer :

https://github.com/vrtadmin/TeslaDecrypt/tree/master/Windows

ou

http://www.talosintel.com/teslacrypt_tool/

L'outil cherche un fichier qui serait nommé key.dat sur votre disque dur et, s'il en trouve un, il vous demande si vous voulez tenter de décrypter les fichiers d'un répertoire ou tous les fichiers.

Si l'outil ne trouve pas un fichier key.dat faites vous-même une recherche et, si vous en trouvez un, copiez-le dans le répertoire où vous avez installé TeslaDecrypt et relancez-le.

Lire http://blogs.cisco.com/security/talos/teslacrypt

Note – Sauvegardez les fichiers chiffrés avant d'essayer cet outil car, si cela ne fonctionne pas, il faut revenir aux fichiers chiffrés pour tenter autre chose (dont le paiement de la rançon).

Comme d'habitude, cette solution ayant été dévoilée (en avril 2015), le cybercriminel a certainement trouvé un correctif à son bug (il ne devrait plus y avoir de fichier key.dat. - Il semble que TeslaCrypt cible préférentiellement les machines sur lesquelles tournent certains jeux vidéo, comme :

- Assassin’s Creed

- Bioshock 2

- Call of Duty

- DayZ

- Diablo

- Dragon Age

- Dragon Age Origins

- EA Sports

- F.E.A.R. 2

- Fallout

- Jeux vidéo basés sur le moteur Unreal Engine 3

- League of Legends

- Les jeux créés avec le logiciel de création de jeux vidéo RPG Maker (utilisant, ou non, les scripts RGSS)

- Les jeux de la société Bethesda Softworks

- Minecraft

- Skyrim animation

- Stalker

- StarCraft

- Steam NCF Valve Pack

- Unity Scene

- Unreal 3

- World of Tanks

- World of Warcraft

Si la machine attaquée est juste une machine de jeux, sans fichiers de données personnelles, il est très probable que les fichiers perdus n'aient aucun intérêt et que l'on puisse totalement ignorer la demande de rançon, même si cela rend malade le joueur qui risque, dans certains cas, de perdre sa progression dans le jeu ou les bonus et objets accumulés. - Assassin’s Creed

- Flash Player (quelle est ma version et Mise à jour)

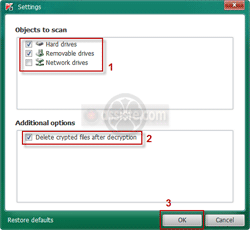

Les analystes de Kaspersky Lab ont utilisé cette clé principale pour mettre à jour leur outil RakhniDecryptor, conçu pour décrypter les fichiers endommagés par plusieurs types de crypto-ransomwares. Cette mise à jour a ajouté la prise en charge de TeslaCrypt v3 et TeslaCrypt v4.

Avant cette mise à jour, RakhniDecryptor aidait déjà les utilisateurs touchés par TeslaCrypt v1 et TeslaCrypt v2.

Les deux nouvelles versions TeslaCrypt v3 et TeslaCrypt v4sont détectées par Kaspersky Internet Security et d'autres produits antivirus de Kaspersky (Kapersky, Kaspersky antivirus, Kaspersky Internet Security Multi-Device, etc.) sous le nom de Trojan-Ransom.Win32.Bitman.

Si vous avez été victime de l'une des variantes de TeslaCrypt (v1, v2, v3, v4), utilisez l'outil Kaspersky RakhniDecryptor.

Annonce

RakhniDecryptor - Décrypteur gratuit de TeslaCrypt v3 par Kaspersky (MàJ du : 14/02/2018) - Tutoriel du décrypteur de TeslaCrypt v3

Ransomware File Decryptor - Décrypteur gratuit de TeslaCrypt v3 par Trend Micro (MàJ du : 19/04/2018) - Tutoriel du décrypteur de TeslaCrypt v3

TeslaCrypt Decryptor - Décrypteur gratuit de TeslaCrypt v3 par Talos (MàJ du : 08/05/2015)

AVG TeslaCrypt3 Decryptor - Décrypteur gratuit de TeslaCrypt v3 par AVG

Avast Decryptor - Décrypteur gratuit de TeslaCrypt v3 par Avast - Tutoriel du décrypteur de TeslaCrypt v3

TeslaCrypt Decryptor - Décrypteur gratuit de TeslaCrypt v3 par McAfee - Tutoriel du décrypteur de TeslaCrypt v3

TeslaCrypt Decryptor - Décrypteur gratuit de TeslaCrypt v3 par Cisco (MàJ du : Cisco« TeslaCrypt »

Recherche de l’existence, à ce jour, d’un décrypteur gratuit en utilisant les moteurs de recherche protégeant la vie privée (et Google pour comparaison).

Annonce

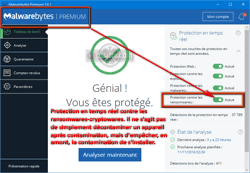

Il ne s'agit pas de décontaminer votre appareil après contamination en utilisant un outil faisant une analyse en temps différé (à la demande [« On-demand »]), mais d'empêcher sa contamination, en amont, avec un outil fonctionnant en temps réel (« On-access » ou, mieux, « On-execution »). Donc tous les outils de type antivirus monomoteurs gratuits en ligne ou antivirus multimoteurs gratuits en ligne ne sont strictement d'aucune utilité : ils arrivent trop tard, après la contamination. Seuls les outils temps réel protègent.

Il y a les outils habituels indispensables et incontournables comme Kaspersky ou BitDefender.

Il y a l'extraordinaire Malwarebytes Premium (ou Endpoint) qui peut être utilisé seul ou côte à côte avec l'un des deux précédents.

Malwarebytes Premium (ou Endpoint) pratique le mode « On-execution » (fonctionnement en temps réel en parfaite entente quel que soient les autres outils de sécurité installés).

Malwarebytes Premium (ou Endpoint) peut être utilisé à tout moment en mode à la demande (« On-demand ») pour lancer des analyses périodiques.

Malwarebytes - Paramétrage - Protection en temps réel (« Real time »)

de la navigation sur le Web, dont grâce à hphosts.

Malwarebytes - Paramétrage - Protection en temps réel (« Real time »)

contre les malveillances (malwares).

Malwarebytes - Paramétrage - Protection en temps réel (« Real time »)

contre les ransomwares et crypto-ransomwares (cryptowares).Annonce

Le terme le plus utilisé est ransomware. Certes, il y a demande de rançon, mais, avec la malveillance , il y a, également, bien autre chose : il y a chiffrement/cryptage des fichiers de données de l'utilisateur/la victime.

Des termes ou expressions divers, plus précis et explicites que ransomware, sont utilisés/utilisables :

est un « Crypto-ransomware » (ce terme est le meilleur, le plus explicite, le seul qui devrait être utilisé)

est un « Cryptoware »

est un « Ransomcrypt »

est un « Virus de chiffrement des données »

est un « Virus de chiffrement des fichiers »

est un « File-encrypting viruses »

est un « Data-encrypting viruses »

est un « Ransomware de chiffrement des données »

est un « Ransomware de chiffrement des fichiers »

est un « File-encrypting ransomware »

est un « Data-encrypting ransomware »

est un « Crypto-virus »

est un « Virus d'extorsion »

est un « Cryptovirus d'extorsion »

Annonce

Les ransomwares sont apparus longtemps avant les crypto-ransomwares. Les deux bloquent l'ordinateur et vous soumettent une demande de rançon pour vous permettre d'en retrouver l'usage.

Les ransomwares sont aisés à éradiquer sans aucune séquelle et l'ordinateur est facile à redémarrer. Ils bloquent l'ordinateur et affichent une demande de rançon sous un prétexte quelconque : « Gendarmerie : nous avons détecté des opérations illégales faites depuis cet ordinateur. Votre ordinateur est bloqué jusqu'à ce que vous payiez une amende de 300 €. Conditions de paiement ci-dessous. » D'ailleurs, un synonyme de ransomware est « Virus Gendarmerie ». Tous les bons antivirus temps réel (Kaspersky ou Bitdefender) et les bons antimalwares temps réel (Malwarebytes ou Emsisoft) les bloquent avant l'attaque et les éradiquent. Tous les forums d'entraide à la décontamination peuvent vous assister gracieusement.

Les crypto-ransomwares, c'est autre chose et le chiffrement des données est souvent incassable et dramatique. Les crypto-ransomwares chiffrent (cryptent) tous vos fichiers utilisateur, locaux, sur supports amovibles, dans les supports du réseau local et même déportés dans un cloud.

Chiffrement des fichiers réseau :

Les crypto-ransomwares chiffreront les fichiers de données sur les partages réseau uniquement si ces partages réseau sont mappés en tant que lettre de lecteur sur l'ordinateur infecté. S'ils ne sont pas mappés, les crypto-ransomwares ne chiffreront aucun fichier sur un partage réseau.

Il est fortement recommandé de sécuriser tous les partages ouverts en n'autorisant leur accès en écriture qu'uniquement aux « groupes d'utilisateurs » ou aux « utilisateurs » nécessitant ces accès et authentifiés. C'est un principe de sécurité fondamental.

Le chiffrement est effectué avec un ou plusieurs algorithmes de cryptographie dont il n'existe pas de solution pour les casser (RSA-2048, AES-256, RC4, etc.).

La clé de déchiffrement est chiffrée avec RSA-2048.

Pour obtenir la clé de déchiffrement, il faut payer immédiatement (quelques heures à quelques jours) une rançon (dans une cryptomonnaie comme le Bitcoin), qui augmente rapidement si certains délais ne sont pas respectés. À une échéance donnée (généralement 3 jours), la clé de déchiffrement est détruite et les fichiers sont définitivement perdus. Éradiquer le crypto-ransomware en lui-même est aisé (d'ailleurs, certains s'autosuppriment complètement après chiffrement des fichiers), mais il est toujours trop tard. Lorsque le crypto-ransomwares est révélé, il a déjà fait son œuvre.

Heureusement, parfois, les cybercriminels font des erreurs (bugs) dans leurs crypto-ransomwares (il n'existe pas de programme sans erreur [error free] et il n'en existera jamais). Des chercheurs arrivent alors à trouver des failles de sécurité, pour la bonne cause, dans les crypto-ransomwares et comprendre comment la clé de déchiffrement est calculée. Ils produisent alors un outil gratuit de déchiffrement (faire payer l'outil de déchiffrement serait se mettre au même niveau de demande de rançon que les cybercriminels). Ce n'est pas toujours possible, mais ce dossier donne la liste de tous les outils de déchiffrement gratuits existants.

Annonce

Aucun appareil, quel que soit le système d'exploitation utilisé, n'est épargné par les ransomwares et les cryptoransomwares. Tous sont ciblés. Windows fut le premier parce que le plus répandu donc le plus susceptible de faire un grand nombre de victimes, donc un gros paquet de rançons. Ce ne sont pas les systèmes d'exploitation qui sont cryptés. Ils doivent continuer à permettre aux appareils de fonctionner pour que le criminel et la victime puissent engager une conversation et permettre à la victime de payer la rançon. Ce sont les fichiers de la victime qui sont cryptés. La victime se retrouve avec une machine « comme neuve », avec son système d'exploitation et rien d'autre.

Windows

Les machines Windows sont la cible historique des cryptoransomwares.Android

Les machines Android se répandent comme une traînée de poudre et peuvent être piratées pour vous imposer des ransomwares. Par exemple, la caméra et le micro de votre appareil sont ouverts à votre insu et vous piège dans une situation où vous serez menacé de publication si vous ne payez pas une rançon (sextorsion, etc.). Toutefois, les ransomwares ne sont pas des cryptoransomwares. Or, dans vos terminaux Android (tablettes, smartphones...), il y a des fichiers de données (contacts [cercle de connaissances], messages, carnets de notes, images, photos, vidéos, musiques et autres fichiers audio, agenda, enregistrement de conversations y compris avec des avocats, notaires, politiques, religieux, chefs d'entreprises, textes rédactionnels, etc.). Il existe déjà des cryptoransomwares Android comme AnDROid ou Svpeng (utilisé en mai 2018 en ransomware simple, mais il comporte un mécanisme de cryptographie).OS X

Les machines OS X, d'Apple, sont ciblées par les cryptoransomwares (par exemple avec KeRanger ou Patcher).Linux

Les machines Linux sont ciblées par les cryptoransomwares (par exemple avec KillDisk). Linux n'est pas un système d'exploitation, mais un noyau de nombreux systèmes d'exploitation comme GNU/Linux, Debian, Ubuntu, Mandriva, Gentoo, Red Hat, Fedora, SUSE, Slackware, Arch Linux, etc.iOS

Les machines iOS, d'Apple, sur les smartphones iPhone et les tablettes iPad non jailbreakés, semblent indemnes (pour l'instant), tant que l'utilisateur charge ses applications depuis l'Apple Store (App Store) où un contrôle en amont semble efficace et empêche / bloque l'offre d'applications ne répondant pas aux mesures restrictives imposées par Apple. Les développeurs de ransomwares ou de cryptoransomwares qui souhaitent profiter du petit écosystème des terminaux Apple jailbreakés, doivent d'abord obtenir un certificat de développeur d'Apple, puis développer leur application, la signer avec leur certificat, développer le moyen de la distribuer aux victimes potentielles, et enfin les convaincre de l'ouvrir / l'installer. Le problème pour ces cybercriminels, dans ce scénario, est que leur marge de manœuvre est très réduite et qu'Apple peut facilement mettre un terme à leurs opérations simplement en révoquant leur certificat. Pour les cybercriminels tentés par IOS jailbreaké, la cible est très réduite et les risques d'inhibition de leur ransomwares ou cryptoransomwares très élevés, donc ils ont peu de perspectives d'extorsions.Objets connectés (Internet of Things [IoT] ou Internet des objets [IdO] ou Connectivité des Choses [CdC])

Les objets connectés, aussi faciles qu'ils soient à être pénétrés et contrôlés (caméras, réfrigérateurs, alarmes de sécurité, voitures, interphones, serrures, prises, détecteurs de fumée, luminaires, smartwatches, bracelets, capteurs d'activité, lunettes, casques, vêtements, bijoux, objets connectés de santé, balances, sondes météo, running, vélo, fitness, cordes à sauter, porte-clés, appareils photo, périphériques audio, drones, interrupteurs et boutons, GPS pour animaux, distributeurs de croquettes, etc.) ne comportent pas de fichiers utilisateur et ne sont pas concernés par les cryptoransomwares, mais ils servent de faille de sécurité et permettent de remonter à un ordinateur, derrière l'adresse IP de contact. Actuellement (mai 2018), leurs prises de contrôle servent plutôt à lancer des attaques de type DDoS.

Annonce

Comment se rendre compte de la présence d'un crypto-ransomware ? C'est très simple et toujours trop tard :

Vous avez fait pénétrer le crypto-ransomware et l'avez activé (pour l'une des raisons évoquées dans le paragraphe « Comment me suis-je fait avoir ? »).

Le crypto-ransomware a chiffré silencieusement et rapidement tous vos fichiers, ce dont vous ne vous rendez pas compte (sauf à chercher à ouvrir un fichier qui, par hasard, est déjà crypté. Le temps que vous cherchiez pourquoi le fichier n'est pas accessible, tous les autres fichiers sont cryptés).

Le crypto-ransomware bloque votre ordinateur (ou votre terminal) et affiche en gros caractères ce qui s'est passé et ce que vous devez faire (comment payer la rançon).

Si vous n'arrivez pas à comprendre que c'est vous l'erreur, achetez et installez Malwarebytes - version Premium (en temps réel).

Annonce

Le montant le plus courant tourne autour de 300 € (ramenés à une fraction d'une cryptomonaie, selon son cours de change au moment de l'attaque). On a vu un cryptoware ne demander que 30€. Les grandes entreprises et grandes organisations, lorsqu'elles sont ciblées spécifiquement, peuvent être rançonnées à coups de dizaines de milliers d'euros.

Le paiement doit se faire dans une cryptomonaie (en Bitcoin, mais il en existe d'autres). Les transactions en cryptomanaie sont beaucoup plus sûres que les transactions bancaires « normales » (BlockChain) et sont intraçables (on ne peut pas découvrir qui est le bénéficiaire).

Le cybercriminel exige, pour preuve du paiement, de voir plusieurs BlockChain traçant, de manière incorruptible, votre paiement de la rançon.

Le cryptoware KillDisk, sous Linux, demande 222 bitcoins soit la somme délirante de 147.984,10 € ou 172.951,68 US$ au cours du Bitcoin du 23 mai 2018 (en plus, les fichiers ne seront jamais déchiffrés/déchiffrables !)

Annonce

Payer la rançon ne garantit absolument pas que vous recevrez la clé de déchiffrement. D'après une étude de Kaspersky, 20% des victimes de crypto-ransomwares qui ont payé la rançon ne récupèrent jamais leurs fichiers.

Le pseudo crypto-ransomwares appelé Ranscam demande de payer une rançon pour obtenir une clé de déchiffrement alors qu'en réalité il a purement et simplement détruit tous les fichiers, sans aucun espoir de les récupérer.

Payer la rançon encourage les cybercriminels à poursuivre et accentuer les attaques par crypto-ransomwares. Payer la rançon consiste à participer à ce crime, même si vous êtes dans la peau de la victime.

20% des victimes de ransomwares (cryptowares) qui payent la rançon ne récupèrent jamais leurs fichiers ni l'usage de leur ordinateurNe payez la rançon que si vous n'avez absolument pas le choix (aucune sauvegarde, aucune perspective de déchiffrement gratuit dans un avenir compatible avec vos obligations, etc.). Une fois le paiement effectué et vérifié par le cybercriminel, vous entrez dans le cycle de déchiffrement qui peut être extrêmement long.

Annonce

Tourjours être très prudent, voire totalement craintif, lors de l'ouverture d'un fichier, quelle que soit son origine :

Spam par e-mail contenant une pièce jointe piégée. Dès que vous êtes convaincu (par ingénierie sociale) que la pièce jointe est importante à vos yeux (pseudo remboursement d'un trop-perçu, pseudo photo d'une personnalité nue, pseudo gain à une loterie, pseudo logiciel gratuit, etc.) et que vous l'ouvrez, l'attaque est installée et s'exécute immédiatement, silencieusement. Il s'agit de la faille de sécurité appelée PEBCAK.

Failles de sécurité exploitées automatiquement. Il y a des failles de sécurité dans tous les systèmes d'exploitation et dans toutes les applications installées, dont dans tous les navigateurs Web). Il n'existe pas de programme sans erreur. Vous devez impérativement :

Maintenir à jour la totalité des composants logiciels, système, applications et drivers (pilotes), dont tous vos logiciels de sécurité (si vous ne savez pas faire ou craignez de ne pas y penser, préférez paramétrer des mises à jour automatiques partout).

Laissez tous les filtres du Web (obligatoires) et votre pare-feu (obligatoire - sans pare-feu, vous avez 4 minutes pour survivre sur le Web) bloquer l'accès à tous les sites connus pour déployer des malveillances et tenter de piéger leurs visiteurs (sites aux apparences avenantes, mais développés par des cybercriminels ou sites totalement légitimes, mais hackés par des cybercriminels). Disposez de Malwarebytes Premium et bénéficiez de sa base de données hpHosts.

Bloquez la publicité à cause de :

Publicités mensongères, pouvant vous convaincre (ingénierie sociale) de faire quelque chose qui se révélera dramatique.

Publicités trompeuses pratiquant l'implantation directe (Drive-by download) ou proposant de fausses mises à jour.

Chevaux de Troie (trojan) transportant un piège.

Sources de téléchargements non officielles. Chaque fois que vous téléchargez un code exécutable (une application, un utilitaire, une extension [add-on ou plug-in], un économiseur d'écran, une image, un Codec, etc.), vous devez le faire exclusivement depuis le site officiel de l'auteur du code, puis analyser le téléchargement avec VirusTotal (plus de 60 antivirus simultanés) AVANT d'ouvrir le fichier. Utilisez VT Hash Check - VirusTotal Hash Check et VTZilla pour vous faciliter la vie.

Fichiers Torrent (logiciels piratés déployés en P2P). Les cybercriminels mettent en « partage » des ransomwares, et des cryptowares, sous des apparences attractives.

Sites de téléchargements gratuits

Escroquerie à l'assistance. Des escrocs pullulent sur le Web avec leurs numéros de téléphone. Ils vous offrent de décrypter vos fichiers - ils achètent la clé de décryptage et vous la revendent 100 ou 1000 fois plus cher.

Escroquerie à l'assistance (*)

« Nous avons été touchés par Al-Namrood 2.0 en décembre.

Tout aurait bien fonctionné si nous avions une structure de sauvegarde appropriée ... ou même si le type qui nous installe une structure de sauvegarde n'avait pas exécuté un décrypteur défectueux après avoir payé la rançon sans faire d'abord une bonne sauvegarde de l'état du système.

Puis il a reformaté les disques et réinstallé le système d'exploitation et a alors essayé de nous convaincre que nous avions besoin d'un système de reprise après sinistre de 10 000 $.

Apparemment, ce type fournit ces services depuis plus de 15 ans. »

Usenet : la fréquentation de cet ancêtre des forums de discussion (les groupes de discussion « Usenet ») est l'assurance de se faire contaminer dans cet espace du Web où se trouve une grande partie du Dark WEB. Usenet est très dangereux. N'y allez jamais.

Etc.

Annonce

Tout ce qui est du code exécutable est potentiellement dangereux, soit directement, soit par exploitation d'une faille de sécurité.

Il existe des inventaires constament à jour de faille de sécurité pas encore corrigées (inventaires publics et gratuits utilisés par les directeurs de la sécurité des systèmes d'information comme par les cybercriminels).

Il existe des listes de failles inconnues, sur le Web caché (Dark Web) où les cybercriminels peuvent « acheter » une faille et son mode d'emploi.

De nombreux formats d'images sont interprétés. Si un cybercriminel a connaissance d'une faille de sécurité dans l'interpréteur, il va cacher dans des images attrayantes de quoi provoquer l'exploitation de la faille. N'ouvrez jamais une photo inattendue en pièce jointe d'un e-mail !

Toutes les images animées utilisées en économiseur d'écran (les fichiers .SCR) sont des programmes exécutables et sont un des véhicules privilégiés des attaques.

Tous les scripts VBScript - Visual Basic Script (Visual Basic) ou JavaScript (extensions .vbs ou .js) sont du code interprété qui peut transporter un piège.

ActiveX, la technologie scélérate génératrice de failles de sécurité en flux continu, doit être totalement interdite. À partir de Windows 10 et du navigateur Edge, Microsoft l'a enfin abandonnée, mais elle peut encore être utilisée avec toutes les versions précédentes de Windows et toutes les versions d'Internet Explorer.

Tous les documents produits par des logiciels de bureautique (Pack Office Microsoft, Open Office, Apache Office, etc.), peuvent contenir des macro-commandes qui sont du code exécutable (en Visual Basic, etc.) pouvant transporter une attaque. Si, à l'ouverture de l'un de ces documents, il vous est demandé d'autoriser ou non l'exécution de macros, c'est que le document en contient. Soyez prudent, car une attaque en cryptoware ne pardonne pas.

Annonce

Protection en temps réel obligatoire (Malwarebytes Premium ou Endpoint recommandé)

Il ne s'agit pas de décontaminer votre ordinateur après contamination avec un outil faisant une analyse en temps différé (à la demande (« On-demand »)), mais d'empêcher sa contamination, en amont, avec un outil fonctionnant en temps réel.

Malwarebytes Premium (ou Malwarebytes Endpoint en entreprise) pratique le mode temps réel « On-execution » et sait être utilisé en mode à la demande (« On-demand ») pour lancer des analyses périodiques.

Malwarebytes - Paramétrage - Protection en temps réel (« Real time ») contre les ransomwares et crypto-ransomwaresMaintenir à jour son ordinateur. La moindre faille de sécurité dont le correctif n'est pas appliqué sera exploitée.

Le moindre retard à la mise à jour de l'antivirus, de l'antimalware et du système d'exploitation est une faute.

Achetez de la protection, cela vous coûtera infiniment moins cher que le paiement d'une rançon ou la perte définitive de toutes vos données et vous protégera en temps réel contre toutes les malveillances.

Toujours disposer d'un antivirus ou d'une suite de sécurité, à jour, extrêmement solide et réputé. Kaspersky ou Bitdefender sont les bons choix.

Toujours disposer d'un antimalware, à jour, extrêmement solide et réputé. Malwarebytes ou Emsisoft sont les bons choix.

Résistez à l'ingénierie sociale qui arrive à vous convaincre d'ouvrir un fichier ou d'ouvrir une pièce jointe d'un e-mail ou installer une fausse mise à jour d'une technologie, etc. N'ouvrez jamais une pièce jointe d'un e-mail : le fait qu'elle vienne d'un expéditeur connu n'a aucune valeur de confiance. Il n'existe pas de contre-mesure à PEBCAK.

Préparer son ordinateur dès le jour de son achat, avant même de se connecter à l'Internet. L'installation et l'activation d'un antivirus et d'un pare-feu sont une opération impérative avant la première connexion (sans pare-feu, vous avez 4 minutes pour survivre).

Alors que votre ordinateur est sain, toujours faire une sauvegarde sur un support externe et au moins un duplicata de cette sauvegarde sur un second support. Conservez ces sauvegardes ailleurs, non branchées (risques de vol, cambriolage, reconstruction des données avec votre assurance, etc.). Faites ces sauvegardes par copie intégrale, chaque jour, ou en utilisant un logiciel comme Cobian Backup (gratuit).

Ne jamais brancher une sauvegarde tant que l'ordinateur n'est pas totalement désinfecté sinon la sauvegarde sera immédiatement cryptée elle aussi et perdue.

À partir de Windows Vista, l'UAC doit obligatoirement être mis en place. Sous Windows XP, utilisez obligatoirement DropMyRights (DMR) et lisez le Principe de moindre privilège.

Ne jamais travailler sous un compte administratif. N'offrez pas à un cybercriminel de disposer de vos droits les plus élevés.

Toujours obliger l'explorateur Windows à afficher toutes les extensions de fichiers au lieu de les masquer .

Désactiver l'exécution des scripts par les navigateurs Web, c'est la porte ouverte privilégiée qu'utilisent les cybercriminels (vidéo). Le plus puissant outil est NoScript (pour Firefox [vivement conseillé] uniquement).

Faire du bloc-notes de Windows (Notepad) l'application par défaut pour l'ouverture des fichiers contenant des scripts (les fichiers .VBS et .JS). Les ouvrir sera anodin : ils seront ouverts sous forme de bêtes textes au lieu d'être exécutés.

Etc.

Lire : Les 10 commandements de la sécurité sur l'Internet (sur le Web)

Annonce

En cas d'attaque par un cryptoware (crypto-ransomware), ayez bien conscience que l'élimination du cryptoware (crypto-ransomware) ne décryptera pas vos fichiers qui resteront cryptés.

Ne téléchargez aucun outil qui se prétendrait décrypteur d'un cryptoware (ou autres anti-cryptowares/anti-ransomwares) s'il ne provient pas d'un site officiel donné dans ce dossier : liste des décrypteurs

Si votre ordinateur est bloqué avec demande de paiement, mais que vos fichiers ne sont pas chiffrés/cryptés, vous n'avez pas à faire à un cryptoware, mais à un simple ransomware formel (non cryptoware). Utilisez WindowsUnlocker (gratuit) qui supprimera le mécanisme de verrouillage (des clefs dans le Registre Windows) pour vous permettre de démarrer normalement sous votre Windows, puis procédez à la décontamination de votre ordinateur (avec l'aide éventuelle d'assistants sur un forum de décontamination). WindowsUnlocker peut également procéder à la décontamination.

Il existe quelques rares outils gratuits de décryptage. Voir la liste des décrypteurs.

Les cryptowares, contrairement aux ransomwares, vous permettent d'utiliser votre ordinateur, ne serait-ce que pour pouvoir aller sur le Web faire les démarches nécessaires pour acheter de la cryptomonaie et payer la rançon. Quant au cryptoware, toujours présent dans votre ordinateur, il a fini son travail de chiffrement de tous vos fichiers. Vous pouvez et devez l'éradiquer avec votre antimalware (Malwarebytes Free recommandé). Le cybercriminel s'en moque et ne s'y oppose généralement pas (voire a déjà auto-détruit son cryptoware afin qu'il ne soit pas échantillonné dans les antimalwares). Pour lui, vos fichiers sont cryptés et désormais indéchiffrables sans payer la rançon. Mais de branchez surtout pas vos disques de sauvegarde tant que votre machine n'est pas décontaminée. Il existe des antivirus gratuits comme Kaspersky Free, AVG Free, Bitdefender Free, Malwarebytes Free, etc.

Après décontamination, restaurez, si possible, vos fichiers :

À partir de vos sauvegardes (car, bien sûr, vous avez des sauvegardes !)

En utilisant un décrypteur gratuit, lorsqu'il existe, contre le cryptoware qui vous a attaqué. Ne jamais télécharger quoi que ce soit depuis un autre site que le site officiel indiqué par assiste.com, sinon vous avez de fortes chances de récolter une autre malveillance additionnelle.

En payant la rançon, mais vous êtes vivement encouragé à ne jamais payer de rançon : Payer ou ne pas payer la rançon là est la question

Ne répondez jamais aux offres d'assistance de sociétés ou individus qui prétendent décrypter vos fichiers. Il s'agit d'escrocs qui vont acheter la clé de déchiffrement auprès du cybercriminel et vous la revendre 100 ou 1000 fois plus cher.

Annonce

Les cybercriminels sont d'excellents informaticiens. Si vous avez été infecté par un cryptoware après la mise au point d'un décrypteur gratuit contre lui, il est fort probable que le cybercriminel a corrigé/modifié son cryptoware et que vous soyez victime d'une nouvelle variante. Il faut alors croiser les doigts et espérer qu'un nouveau décrypteur gratuit prenne en charge la nouvelle variante. En attendant, faites une copie de vos fichiers cryptés et mettez cette copie de côté.

Annonce

Vous ne pouvez pas vous rendre compte qu'un cryptoware est en train de chiffrer/crypter vos fichiers (sauf par hasard). Vous le saurez lorsqu'il aura fini son œuvre destructrice.

Si, par hasard, vous vous en rendez compte, et UNIQUEMENT SI VOUS AVEZ DES SAUVEGARDES À JOUR :

Coupez le courant immédiatement (arrachez la prise ou appuyez 8 secondes sur le bouton marche/arrêt de l'ordinateur). Ceci aura pour effet pervers d'empêcher l'écriture du buffer disque et donc, probablement, de rendre le disque inutilisable. Lire Cache disque et le risque dramatique.

Démonter le ou les disque(s) dur(s) contaminé(s).

L'insérer dans un boîtier externe, type USB.

Le brancher sur un autre ordinateur, parfaitement sain. ATTENTION : si ce disque est de type « disque système » (disque de démarrage), s'assurer que le BIOS de l'ordinateur sur lequel vous le branchez ne cherche pas à démarrer depuis autre chose que son disque interne (C:).

Cherchez à identifier le cryptoware utilisé avec les outils indiqués dans cette page.

Vous servir de l'antimalware de cet ordinateur (Malwarebytes recommandé) pour désinfecter le disque externe contaminé. ATTENTION : certains cryptowares requièrent la présence de certains de leurs fichiers pour pouvoir décrypter les fichiers.

Cherchez dans la liste des cryptowares si un décrypteur gratuit existe et utilisez-le.

Annonce

Ne jamais tenir compte des pseudo tests comparatifs d'antivirus et antimalwares faits par les sites et revues informatiques. Il n'existe que 3 ou 4 laboratoires crédibles de tests et comparatifs. Ils produisent des résultats comparatifs réguliers, en particulier en les confrontant à la WildList. Choisissez un antivirus (une suite de sécurité) et un antimalwareparmi ceux qui se maintiennent en tête de comparatifs de manière constante depuis des années (ne jamais tenir compte d'un outil qui fait un coup, une fois, hors une longue continuité).

Vous devez toujours disposer de deux outils en version complète (commerciale) en temps réel (on-access ou on-execution):

Une suite de sécurité antivirus. Au choix :

Une suite de sécurité antimalwares. Au choix :

Aucun antivirus ni aucun antimalware n'est efficace à 100%.

Il faut quelques heures aux antivirus et antimalwares pour identifier un nouveau malware, extraire ses « signatures » (recherche de motifs (patterns)) et mettre à jour les bases de signatures. Entre temps, les analyses heuristiques et comportementales (en machines virtuelles) peuvent détecter et bloquer un code douteux (bien que les malwares les plus avancés détectent l'utilisation d'une machines virtuelle assez simplement [chemins d'accès inhabituels] et cachent immédiatement leur comportement malsain pour ne pas être détectés).

Si vous avez un doute sur un fichier, faites-le analyser gratuitement et instantanément par plus de 60 antivirus simultanés avec VirusTotal. Aidez-vous de VT Hash Check et VTZilla.

Annonce

Oui et non.

Vous faites des sauvegardes (c'est obligatoire) :

Par vous-même

En utilisant un outil de sauvegarde comme le gratuit Cobian Backup

En utilisant Windows shadow copy

Tant que ces sauvegardes sont conservées en ligne (disque branché), même sur une autre machine du réseau local, un cryptoware chiffrera immédiatement toutes vos sauvegardes en même temps que vos originaux.

Les conseils d'utilisation de shadow copy, consistent à le paramétrer pour qu'il fasse des sauvegardes toutes les heures, autrement dit, pour que l'unité de sauvegarde soit conservée en ligne en permanence. Contre les crypto-ransomwares, ceci consiste à choisir le suicide comme solution de tranquillité ! C'est une solution définitive, certes, mais ce n'est sans doute pas LA solution !

Ne laissez jamais votre disque de sauvegarde branché. Surveillez vos sauvegardes et, dès qu'elles sont terminées, éjectez logiquement le périphérique puis déconnectez-le.

Ayez 4 disques durs externes de sauvegardes, conservés hors ligne, sur un principe comme celui-ci :

Un pour les jours pairs

Un pour les jours impairs

Un pour la sauvegarde intégrale de la semaine passée

Un pour la sauvegarde intégrale du mois passé

Après une attaque par un cryptoware, ne branchez pas vos sauvegardes pour tenter de récupérer vos fichiers tant que la machine n'est pas totalement décontaminée, sinon le cryptoware cryptera immédiatement vos sauvegardes.

Annonce

Attention aux milliers de sites Web qui prétendent nettoyer votre appareil de ce crypto-ransomware :

Vous pouvez identifier le crypto-ransomware dont vous êtes victime en utilisant le service id-ransomware ou en en déduisant son nom probable à partir de l'extension ajoutée à tous les fichiers désormais cryptés. Ceci vous permettra, dans notre fiche de description sur ce crypto-ransomware, de voir si un décrypteur gratuit existe, voire de lancer une recherche sur l’existence d’un décrypteur gratuit s’il en a été créé un depuis notre dernière mise à jour de notre fiche.

Si, avec le nom du crypto-ransomware (liste), vous lancez une recherche sur le Web, vous allez trouver, en premier, des dizaines de milliers de sites Web aux noms se ressemblant et proposant de supprimer le crypto-ransomware en question.

LA DESTRUCTION D'UN CRYPTO-RANSOMWARE NE DÉCRYPTE PAS LES FICHIERS CRYPTÉS !

Tous ces sites sont des satellites directs ou des sites de revendeurs d'une dizaine d'antimalwares sans envergure, mal classés, voire purement crapuleux. Ils utilisent une technique de SEO (Search Engine Optimization) de type spamdexing. Il s'agit de vendre un logiciel, mais à aucun moment de déchiffrer vos fichiers cryptés dont ils se fichent complètement (ils ne savent pas et ils ne peuvent pas les décrypter).

Première étape :

Ils proposent le téléchargement gratuit de leur logiciel qui va sans doute découvrir des menaces, mais pour désinfecter votre appareil, ils vous obligent à acheter leur logiciel.Seconde étape :

Vous entrez (ou non) en relation avec eux pour déclarer que vos fichiers sont toujours cryptés.Soit ils ne répondent pas,

Soit, totalement menteurs, ils disent que vous pouvez tenter de récupérer une partie de vos fichiers cryptés en version non cryptée en effectuant une restauration du système. Microsoft écrit en toutes lettres :

Restaurer à partir d'un point de restauration système

Cette option restaure votre PC à un point antérieur dans le temps, appelé « point de restauration système ». Des points de restauration sont générés lorsque vous installez une nouvelle application ou un nouveau pilote et lorsque vous créez un point de restauration manuel.

La restauration n’a pas d’incidence sur vos fichiers personnels, mais elle supprime les applications, les mises à jour et les pilotes installés après la création du point de restauration.

Soit ils disent d'utiliser une « Version précédente » des fichiers.

« Version précédente » des fichiers est une fonction qui n'existe que sous Windows 7. Sous Windows 7, avec la restauration du système, les sauvegardes s'effectuaient sur le même disque (encore faut-il que cette fonction soit connue et activée, ce qui n'est jamais le cas par défaut.). Un crash disque entrainerait la perte simultanée des fichiers originaux et de leurs sauvegardes.

Depuis Windows 8, cette fonction s'appelle « Historique des fichiers ». Elle est autonome (hors de la restauration système). Il s'agit d'un historique des fichiers maintenu par Windows (encore faut-il que cette fonction soit connue et activée, ce qui n'est jamais le cas par défaut.). Les sauvegardes s'effectuent, par défaut, toutes les heures et nécessitent la présence obligatoire d'un support externe (disque dur externe ou clé USB de grosse capacité ou volume réseau ou cloud).

Dans tous les cas, si un crypto-ransomware (liste) attaque les fichiers de l'utilisateur, les copies sont cryptées également ! Donc, les prétensions de ces aberrations sont purement mensongères.

Soit, s'ils ont un semblant d'honnêteté (ce à quoi il ne faut pas s'attendre), ils vous dirigent vers un décrypteur gratuit, s'il en existe un, développé par une toute petite poignée de spécialistes de très haut niveau, dont ils ne font évidemment pas du tout partie et que vous pouvez découvrir tout seul sans acheter leur salade.

Soit, s'ils ont un semblant d'honnêteté (ce à quoi il ne faut pas s'attendre), ils vous disent qu'il fallait faire des sauvegardes de vos fichiers et qu'il faut, maintenant, payer la rançon, ce qui est probablement déjà trop tard puisque, selon les cybercriminels, il n'est plus possible de récupérer ses fichiers cryptés après 3 jours, ou quelques fichiers cryptés sont totalement détruits chaque jour qui passe, etc.

Annonce