Assiste.com

Botnet Koobface : réseau de millions d'ordinateurs compromis et regroupés sous le commandement d'un pirate qui exploite la somme des puissances.

cr 01.04.2012 r+ 17.01.2025 r- 17.01.2025 Pierre Pinard. (Alertes et avis de sécurité au jour le jour)

| Sommaire (montrer / masquer) |

|---|

Rappel :

Les réseaux criminels de « calcul distribué » s'appellent des « botnets » (réseaux de « bots » (« robots »)) et chaque appareil (ordinateur) dans le réseau est appelé « zombies ». Les « zombies » sont des ordinateurs individuels utilisés frauduleusement, squattés à l'insu de leurs propriétaires. Un « botnet » peut être constitué de plus d'un million d'ordinateurs zombifiés.

Voir les articles :

Koobface (son nom est une anagramme de « Facebook ») était un ver (worm) multi-plate-forme, opéré par un groupe de cybercriminels que l'on a appelé « le gang Koobface », se propageant sur le Web et attaquant les plates-formes Microsoft Windows, Mac OS X et Linux.

Initialement, Koobface se contentait, si on peut dire, de cibler les utilisateurs des réseaux sociaux tels que Facebook, Skype, Yahoo Messenger, MySpace, Twitter, etc. ainsi que ceux des services de messagerie Gmail, Yahoo Mail et AOL Mail. Koobface pouvait également infecter tous les appareils d'un réseau local à partir du moment où l'un d'entre eux était infecté.

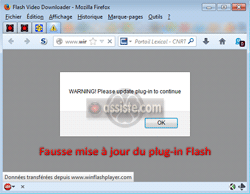

Lors de son apparition, en juillet 2008, le gang Koobface invitait, sur les réseaux sociaux, à regarder une vidéo drôle ou sexy. Ainsi attirée, la cible clique sur le lien. S'affiche alors une fenêtre lui demandant de mettre à jour le plug-in Adobe Flash.

Fausse mise à jour du plug-in Adobe Flash (autres exemples de fausses mises à jour du plug-in Flash)

Le téléchargement était, en réalité, le malware Koobface. Les ordinateurs infectés se sont mis à afficher des publicités pour de faux logiciels antivirus (rogues) et les résultats de recherche étaient modifiés à la volée et redirigés vers des spécialistes du marketing sans scrupules avec lesquels le gang Koobface avait des accords de rémunération.

l'une de leurs escroqueries consistait, avec de simples mécanismes publicitaires (fenêtres en pop-up), à afficher des messages trompeurs de type « support technique » avertissant l'utilisateur, non sans ironie, qu'il était victime d'une attaque Koobface et proposant une assistance technique (payante).

Pour déployer rapidement le ver Koobface, un Botnet était simultanément constitué qui a été nommé… Koobface ! C'était un Botnet de type peer-to-peer (P2P). La société de sécurité Kaspersky Labs a estimé que le Botnet Koobface avait zombifié entre 400 000 et 800 000 ordinateurs à son apogée, en 2010.

Le Botnet Koobface servait également à transporter et implanter diverses malveillances, à la demande d'autres cybercriminels. Les « propriétaires » du Botnet Koobface (« le gang Koobface ») se faisait payer à l'installation réussie (« pay-per-install malware ») et, probablement, à la location de leur Botnet.

Le ver Koobface :

- Usurpe (hijack) des résultats de recherches faites avec les moteurs de recherche pour les remplacer à la volée par des liens publicitaires économiquement rémunérateurs (utilisation de régies publicitaires sans aucun scrupule, faisant la promotion de virus, rogues, arnaques aux placements financiers, etc.

- Filtre (bloque) au niveau DNS l'accès à la plupart des sites de sécurité informatique (par modification du fichier hosts).

- Implante un proxy qui lui permet de surveiller tout le trafic entrant et sortant et d'intervenir dessus (dont modifier les contenus à la volée).

- A utilisé au moins une fois le malware Limbo qui ajoute à la volée des champs de saisie utiles aux cybercriminels dans des formulaires réels d'institutions bancaires réelles, aux fins de voler des identifiants et mots de passe.

Le Botnet Koobface a été détecté pour la première fois en décembre 2008, environ 5 mois après son entrée en activité, et une version plus puissante est parue en mars 2009.

Une étude de l' « Information Warfare Monitor » (IWM, une collaboration du groupe SecDev et du Citizen Lab de la Munk School of Global Affairs de l'Université de Toronto) a révélé que les exploitants de ce Botnet avaient généré des revenus de plus de 2 millions de dollars en 1 an, de juin 2009 à juin 2010.

Plusieurs variantes du ver (worm) ont été identifiées :

- Win32 / Koobface.gen! F

- Net-Worm.Win32.Koobface.a, qui attaque MySpace

- Net-Worm.Win32.Koobface.b, qui attaque Facebook

- WORM_KOOBFACE.DC, qui attaque Twitter

- W32 / Koobfa-Gen, qui attaque Facebook, MySpace, hi5, Bebo, Friendster, myYearbook, Tagged, Netlog, Badoo et fubar

- W32.Koobface.D

- OSX / Koobface.A, une version Mac qui se propage via des réseaux sociaux tels que Facebook, MySpace et Twitter

Démentiellement de Koobface :

En janvier 2012, le New York Times signalait que Facebook envisageait de partager des informations sur le gang Koobface et de révéler des noms de personnes qui, selon lui, en étaient les responsables.

Les enquêtes du chercheur allemand Jan Droemer et de l'Université de l'Alabama au Centre for Information Assurance et à Joint Forensics Research de Birmingham auraient permis de révéler l'identité des responsables.

Facebook a finalement révélé les noms des suspects derrière le ver Koobface le 17 janvier 2012 :

- Stanislav Avdeyko (pseudo leDed)

- Alexander Koltyshev (pseudo Floppy)

- Anton Korotchenko (pseudo KrotReal)

- Roman P. Koturbach (pseudo PoMuc)

- Svyatoslav E. Polichuck (pseudos PsViat et PsycoMan)

Ils sont basés à Saint-Pétersbourg, en Russie. Le groupe est parfois appelé Ali Baba & les 4 voleurs avec Stanislav Avdeyko comme leader.

L'enquête a également permis de connecter Avdeyko (20 ans plus âgé que les autres membres du gang) à un fameux malware actif en 2003 : CoolWebSearch. Ce malware avait connu un tel déploiement qu'il avait été à l'origine de nombreuses carrières de spécialistes de la sécurité et de la désinfection des ordinateurs (par exemple Merijn Bellekom).

Le démantèlement de Koobface est dû à l'acharnement de Facebook qui mit en place des mesures pour décontaminer ses utilisateurs et expliqua aux autres réseaux sociaux ciblés comment faire.

Par contre, les membres du gang ne furent jamais arrêtés, malgré les enquêtes et les renforcements législatifs, et vivent toujours en Russie, riches à millions.

Contenu partiellement issu de Wikipedia.

|

Ressources externes sur ce sujet

Les encyclopédies |

|---|