Assiste.com

Mots de passe : première protection des données qui doivent rester cachées contre les usurpations d'identité ou la révélation de données privées.

cr 01.04.2012 r+ 22.10.2024 r- 22.10.2024 Pierre Pinard. (Alertes et avis de sécurité au jour le jour)

| Sommaire (montrer / masquer) |

|---|

- Minimum de 12 caractères

- Au moins 1 chiffre

- Au moins 1 caractère en minuscule

- Au moins 1 caractère en majuscule

- Au moins 1 caractère spécial ($#§/\[]{}...)

- Au moins 1 caractère accentué (dans les langues où cela existe)

- Aucune chaîne contenue dans votre adresse électronique (ex. : si votre adresse électronique est aaaa@bbbb.com, « aaaa » ne doit pas faire partie du mot de passe)

- Aucun mot figurant dans un dictionnaire (dictionnaires de n'importe quelle langue du monde, incluant les noms communs et les noms propres, dictionnaire des prénoms, dictionnaire des patronymes, dictionnaire des noms propres, dictionnaire des noms d'animaux, noms de personnages de fiction ou de science fiction), ni ces mêmes mots écrits à l'envers

- Aucune date

- Aucun code ou numéro tel que numéro de Sécurité Sociale, plaque d'immatriculation de véhicule, etc. ...

- Aucun caractère répété (ex. : 55555)

- Aucune suite logique de caractères (ex : 123456)

Voir, par exemple, des exemples de mots de passe imbéciles

|

En traitement de l'information, le « mot de passe » est la première protection de données qui doivent rester cachées aux yeux de tous les autres. Le « mot de passe » protège contre les usurpations d'identité ou la révélation de données privées.

Si le demandeur identifié présente le bon mot de passe, il est habilité à accéder à la ressource. L'utilisation se fait avec un couple de données formant une clé :

- Identifiant du demandeur (Login - UserName - Adresse courriel) - Qui est le demandeur ?

- Mot de passe - Le demandeur prouve qu'il est qui il prétend être.

Derrière cette clé se trouve des données cachées/protégées.

Malheureusement, dès qu'une chose est cachée, elle excite et attise la curiosité/convoitise de tous ! Le « mot de passe » va donc être victime d'attaques en tous genres.

|

|

- Le même mot de passe sur des comptes différents. Ne jamais utiliser deux fois le même mot de passe !

- Mots de passe écrits dans un fichier. Jamais ! Si votre ordinateur est pénétré par un pirate, ou volé, vous perdez tout.

- Aides des navigateurs internet pour se souvenir des mots de passe. Si votre ordinateur est volé... A la rigueur, protéger cette zone par un mot de passe extrêmement solide mais, pour un voleur d'ordinateurs, les outils pour casser les mots de passe d'Internet Explorer, Firefox etc. ... sont légions.

- Mots appartenant à un dictionnaire. Jamais ! De quelque langue que ce soit (noms communs, propres, prénoms, patronymes, noms d'animaux, de fiction et science fiction... ni aucune des permutations de ces mots, ni initiales...) ni aucun de ces mots écrits à l'envers. Que des inventions de suites de caractères et symboles sans queue ni tête et impossibles à s'en souvenir.

- Codes propres à votre environnement (immatriculation de vos véhicules, dates...) Jamais !

- Mot de passe identique au login (identifiant ou "code utilisateur") Jamais

|

- Un bon mot de passe, on ne doit pas pouvoir s'en souvenir (sauf à utiliser un moyen mnémotechnique).

- On les notes dans un carnet conservé séparément (le carnet à spirales, au coffre ou au fond du tiroir).

- Avoir des mots de passe « durs » :

- De 14 caractères au moins

- Utilisant une combinaison de chiffres, de lettres majuscules et minuscules, de signes spéciaux et de caractères accentués lorsqu'ils existent dans la langue utilisée

- De 14 caractères au moins

- Avoir des mots de passe tenus secrets

- Avoir des mots de passe renouvelés (changés) tous les mois

- Sur les comptes « sensibles » on s'assure que le protocole sécurisé HTTPS est utilisé

- Avoir des mots de passe très différents pour chaque site « sensibles » et, éventuellement, un mot de passe unique avec un principe personnel de différenciation simple (préfixe et/ou suffixe, par exemple), pour tous les autres comptes.

- Avoir un pare-feu (Kaspersky Internet Security recommandé pour le particulier), un antivirus (Kaspersky Internet Security recommandé pour le particulier) et un anti-malware (Malwarebytes Premium recommandé pour le particulier), tous fonctionnant en temps réel et tous à jour.

|

Votre mot de passe (« mdp »; « password » en anglais, parfois écrit « passwd » et abrégé en « pwd ») est, dans un couple « Identifiant » + « Mot de passe », votre clé personnelle et confidentielle vous donnant accès et protégeant l'accès à une ressource à accès restreint.

- Identifiant du demandeur (Login - UserName) - Qui est le demandeur ?

- Mot de passe - Le demandeur prouve qu'il est qui il prétend être.

Ce couple, cette clé, permet au système de savoir à qui il a à faire et à ne donner accès qu'aux ressources auxquelles le demandeur à accès avec les manipulations auxquelles il a droit (par exemple « Lecture seule » ou « Lecture/Écriture » ou « Lecture/Écriture/Modification/Suppression », etc.

L'identification de celui qui accède à une ressource permet aussi de noter, dans des journaux de « traces », qui fait quoi, où, quand, comment. Ces historiques ont divers usages ultérieurs.

|

C'est bien gentil, tout ça, mais comment je fais, dans la pratique, avec mes centaines de compte sur des centaines de sites, blogs, forums, réseaux sociaux, administrations, eCommerce, etc., sachant que je ne dois pas utiliser le même mot de passe partout !

A propos des mots de passe que l'on croit sans grand intérêt :

Créer un compte, par exemple sur un forum de discussion, est obligatoire et permet au script du forum d'attribuer des propos à un membre et de savoir de quand date sa dernière visite, de manière à être capable de lui présenter les nouveaux messages depuis sa dernière date. Cette fonction est extrêmement utile, indispensable..., mais... des mots de passe sur 50 forums de recettes de cuisine, peuvent-ils être à peu près les mêmes partout, en introduisant une simple variante sur chaque compte.

Il faut être prudent, même avec ce type de mots de passe qui semblent, à priori, anodins. Ce type de mots de passe protège, dans cet exemple, au moins deux choses :

- Mes goûts et centres d'intérêts en matière culinaire, ce qui sera surveillé par des espions et utilisé en tracking, data-mining et profiling), à condition que le pseudo aussi soit différent et que l'adresse IP soit également masquée (par exemple en naviguant avec TOR et TOR Browsrer). On pourait parfaitement déduire de mes intérêts en matière culinaire quelles sont mes maladies, mes risques, mes défaillances, mes allergies, mes déviances, mes intérêts culturels, mes historiques ou projets de voyages, etc.

- L'usurpation de mon compte par une personne malveillante pourrait, sous ma signature, me prêter des propos racistes ou pédophiles ou cybercriminels ou diffamatoires ou homophobes ou sexistes ou xénophobe ou antisémites, etc. Ceci me vaudrait une dégradation de mon image publique (eRéputation - impossibilité de trouver un emploi, perte de mes amis, etc.), la radiation du forum par un modérateur et, probablement, des poursuites judiciaires contre lesquelles il sera très difficile de prouver que je suis la victime diabolisée et non pas l'auteur.

Francis Bacon en 1605

« Audaciter calomniare semper aliquid haeret »

(« Calomniez audacieusement, il en restera toujours quelque chose »)Dans « De dignitate et augmentis scientiarum » (« Du progrès et de la promotion des savoirs »), VIII, 2

Plus connu sous la forme « Médisez, médisez... il en restera toujours quelques chose », attribuée par erreur à Beaumarchais qui n'a jamais fait dire à Basile cette phrase, dans le Barbier de Séville.

Dans la pratique :

- Je dois gérer de nombreux mots de passe

Comme vous avez d'innombrables comptes sur d'innombrables sites Internet, vous êtes amenés à avoir plusieurs mots de passe.

Voir : Idées de simplification. - Je dois me souvenir de mes mots de passe

Vos mots de passe doivent être facile à retenir (dans certaines conditions car un bon mot de passe est un mot de passe impossible à retenir), par vous et vous seul.

Voir : Idées de moyens mnémotechniques pour se souvenir d'un mot de passe. - Et si mon patron me demande de lui donner mon mot de passe ?

Le mot de passe est quelque chose qui doit être maintenu secret : d'innombrables pièges pour vous conduire à les réveler vous sont tendus, dont la peur, l'intimidation etc. ... Même si la personne est devant vous et que vous la connaissez de longue date et êtes totalement en confiance, vous ne devez pas communiquer votre mot de passe. A la rigueur, demandez au directeur des services de sécurité de l'information de votre entreprise d'attribuer un droit au demandeur - c'est son rôle, pas le vôtre. Chez vous, personne ne doit connaître vos mots de passe, même pour un usage temporaire. Ne l'envoyez jamais, en clair, dans un SMS, un courriel (e-mail), sur un forum (Oui ! déjà vu !). Toutes ces tentatives relèvent d'une forme d'attaque.

Voir : Ingénierie sociale - Spam de Phishing - Sites de Phishing - Virus PEBCAK.... - Et si mon mot de passe n'est plus secret

Si votre mot de passe a été découvert, par inadvertance, ou malveillance, ou si vous avez simplement un doute, changez-le immédiatement. Changez tous vos mots de passe. - Qu'est-ce qu'un bon mot de passe ?

Aujourd'hui, compte tenue des progrès des outils de cassage des mots de passe (Tables Arc en ciel) et de la rapidité des ordinateurs, un bon mot de passe doit :- Avoir une longueur minimale de 14 caractères.

- Etre fait d'un mélange de majuscules / minusules / chiffres et signes spéciaux ou accentués.

- Il ne doit pas être identique ou proche ou dérivé de votre identifiant (login - UserName)

- Il ne doit pas être constitué de votre nom et/ou de votre prénom, ni de leurs initiales, ni d'aucun nom (patronyme) et/ou prénom existants - des dictionnaires de patronymes et de prénoms existent ainsi que des logiciels spécialisés pour attaquer toutes les combinaisons possibles de patronymes / prénoms. Dans le même ordre d'idée, aucun mot figurant dans un dictionnaire (noms communs ou noms propres ou noms d'animaux, pays, villes, régions, planètes...) ne doit être utilisé.

- Il ne doit pas être constitué des mots de passe standard des constructeurs.

- Il ne doit pas appartenir à des classes dont il est facile de tester l'intégralité des possibilités (plaques d'immatriculation des véhicules, dates...)

- Avoir une longueur minimale de 14 caractères.

|

Les « mots de passe » permettant l'accès à des sites Web sont conservés de manière cryptée (chiffrée), sous la forme d'un hashcode (condensat) sur les serveurs de ces sites. Les « mots de passe » ne sont jamais stockés en clair, ce serait trop dangereux, les hackers étant supérieurement intelligents, découvreurs de failles de sécurité et exploiteurs de ces failles (et même se protéger des employés des sites Web et des hébergeurs).

Comment découvrir les sites Web ne cryptant pas vos mots de passe. En faits, ce n'est quasiment pas possible. Les sites Web ne se prononcent jamais sur leurs pratiques laxistes.

L'un des moyens de s'assurer que le mot de passe, sur un service en ligne, est stocké de manière chiffrée, est de cliquer, lors de l'accès au formulaire de connexion à ce service, sur le bouton ou le lien « J'ai oublié mon mot de passe ». Un courriel vous est envoyé.

- Si ce courriel contient votre mot de passe, en clair, c'est qu'il n'est pas chiffré (crypté) sur le serveur car les procédures de chiffrement sont à sens unique et il n'est pas possible, sauf attaques spéciales couteuses en temps et en énergie, de remonter du chiffrage (le hashcode ou condensat) au mot de passe d'origine.

- Si ce courriel vous donne un nouveau mot de passe transitoire/temporaire et vous dit de l'utiliser une fois pour accéder à votre compte et vous créer un nouveau mot de passe, c'est que le sites Web utilise un système de chiffrement. Il n'est pas possible de retrouver votre ancien mot de passe oublié.

Mais... attention aux courriels de phishing. Aucun site Web, de quelque nature que ce soit, ne vous demandera JAMAIS de contrôles/vérifications/certifications/etc. de vos identifiant/mot de passe. Ce sont des tentatives de piratage/extorsion/usurpation.

|

Pour pouvoir être vérifié par une autorité (le site Web sur lequel vous vous identifiez...), le mot de passe que vous proposez en vous identifiant, en qualité de demandeur d'ouverture d'accès à une ressource personnelle, doit être comparé à celui de référence que vous avez déposé à la création de la ressource (la création de votre panneau de gestion de votre compte bancaire, de votre compte chez un e-commerçant ou votre fournisseur d'accès Internet, de votre profil sur un forum ou un réseau social, etc.).

Votre mot de passe d'origine étant stocké de manière cryptée et la réversibilité du chiffrement étant impossible (voir MD5, SHA-1, SHA-256, Collision, etc.), il n'y a qu'un seul moyen de comparer le MDP d'origine au MDP que vous saisissez : le mot de passe que vous saisissez doit, lui aussi, être chiffré avec le même algorithme et ce sont les hashcodes qui sont comparés.

Ils sont égaux, vous passez

Ils sont différents, vous êtes bloqué.

Généralement, vous pouvez recommencer 3 fois (vous avez le droit de faire 3 fois une erreur de mot de passe). Au-delà, vous êtes définitivement bloqué.

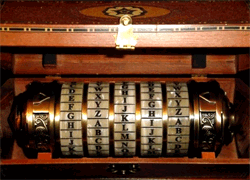

Document caché dans un cylindre à mot de passe - clé codée à 5 caractères alphabétiques - 11.881.376 combinaisons

Cryptex (paternité attribuée à Léonard de Vinci) - Exemplaire vu dans le film canular du « Da Vinci Code »

S'il est ouvert sans le bon mot de passe, une ampoule de liquide corrosif se brise et dégrade/efface le document secret.

Lors du transfert de votre mot de passe, depuis votre appareil vers le serveur du service sur lequel vous vous identifiez :

- Soit vous êtes en connexion non chiffrée (HTTP, etc.) et votre mot de passe transite en clair. Il peut être intercepté n'importe où etre vous et le serveur de destination, par exemple avec une bretelle sur votre connexion ou sur votre DSLAM ou avec un proxy ou chez votre FAI, etc.

- Soit vous êtes en connexion chiffrée (HTTPS, etc.) et la connexion est chifrée de bout en bout.

Donc à vous de vérifier que le site Web sur lequel vous vous connectez utilise bien le protocole HTTPS et, eventuellement, forcez le (si possible) en installant dans votre navigateur Web, (Firefox recommandé) HTTPS Everywhere.

Lire notre article : Hashcodes.

Lire notre article de synthèse : Formes d'Attaques sur les mots de passe.

Les principes de base sont :

- Surveiller l'utilisation du protocole HTTPS sur les sites sensibles

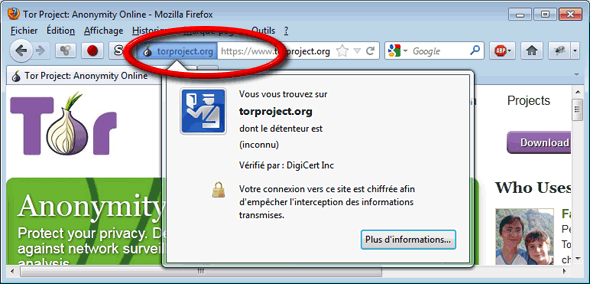

Avant de travailler à vous construire de « bons mots de passe », votre vigilance doit vous conduire à vérifier si, pour une ressource sensible comme une banque en ligne, un commerce électronique, etc., la communication est établie de manière sécurisée avec authentification. La communication doit utiliser un protocole de communication (HTTPS au lieu de HTTP) utilisant un chiffrement.

Le mot de passe qui va être envoyé, l'identifiant, le numéro de carte bancaire etc. ... sera chiffré (crypté) de bout en bout, dès sa sortie de votre appareil, avec un algorithme comme SSL ou TLS. Si quelqu'un tente de lire les « paquets » d'informations qui circulent sur le Web, avec un dispositif d'écoute (sniffer), il ne verra qu'un truc brouillé qui sera délicat/impossible à déchiffrer. HTTPS vous permet également de vérifier l'authenticité du site visité grâce à un certificat électronique d'authentification et voir les informations du certificat.

Navigateur Firefox (version 10) - Juste à côté de l'adresse Web qui commence par HTTPS, le nom réel du site (domaine) apparaît.

En cliquant dessus une première fois, on obtient un extrait du certificat.

En cliquant sur le bouton « Plus d'informations », comme son nom l'indique, on obtient toutes les informations du certificat.

Si le site visité utilise simplement le protocole HTTP, rien n'apparaît (ni le protocole ni le nom réel du site). Seule l'adresse Web apparaît. - HTTPS Everywhere

Il est possible d'installer HTTPS Everywhere. Cet outil force les sites ayant implémenté HTTPS à l'utiliser sur toutes les pages de leur site. - Changer souvent ses mots de passe

Pour vous protéger des attaques contre vos « mots de passe », vous devez en changer régulièrement. Une fois par mois est un bon rythme. Une bonne politique de sécurité en entreprise devrait obliger les employés à changer de mot de passe tous les mois. - Ne pas utiliser les mêmes mots de passe en zone sensibles et en zone faibles.

Il est évident qu'utiliser le même mot de passe sur un site sensible (protéger son compte sur une banque en ligne, qui se sert d'un protocole sécurisé...) et sur un site commun (un forum de discussion de recettes de cuisine, qui ne se sert d'aucune sécurité...), conduit à la fragilisation de la protection sur le site sensible. - Choisir un mot de passe « dur » et tenu secret

Avec la multiplication des outils d'attaque des « mots de passe » et la vulgarisation des « Tables Arc-en-ciel » (« Rainbow Tables ») distribuées gratuitement, un bon mot de passe doit ou ne doit pas...- Ils doivent avoir au minimum 14 caractères de long

- Ils doivent être constitués d'un mélange de chiffres, lettres majuscules et minuscules et signes spéciaux. Nous avons la chance, en français, de pouvoir ajouter la liste des caractères accentués. Le jeu de caractères que doit autoriser l'autorité est et doit être, au minimum et sans restriction, la liste exhaustive des caractères de la table ASCII dont le code est compris entre 33 et 126 inclus (octal 41 à 176; hexadécimal 21 à 7E; binaire 00100001 à 01111110), soit, :!"#$%&'()*+,-./0123456789:;<=>?@ABCDEFGHIJKLMNOPQRSTUVWXYZ[]^_`abcdefghijklmnopqrstuvwxyz{|}~

- Ils doivent, lorsque vous les composez au clavier, provoquer une gesticulation de vos mains telle qu'il sera difficile de « lire » par-dessus votre épaule

- Ils ne doivent pas être constitués de mots ou juxtaposition de mots pouvant se trouver dans un dictionnaire (dans toutes les langues) y compris à l'envers. Des dictionnaires exhaustifs existent, pour toutes les langues. Ces mots de passe seront cassés rapidement par des attaques par dictionnaire..

- Ils ne doivent pas être constitués de patronymes ni de prénoms ni de la juxtaposition des deux ni de la juxtaposition de l'un d'eux avec les initiales de l'autre ni de ces mêmes patronymes ou prénoms écrits à l'envers etc. ... de quelque pays que ce soit. Des dictionnaires exhaustifs de patronymes et de prénoms existent pour toutes les régions du globe et permettent des attaques par dictionnaire.

- Ils ne doivent pas être constitués d'informations que l'on peut trouver ou imaginer dans votre vie (date de naissance, de marriage, code de porte, noms ou initiales de vos ascendants, descendants, du chien, du chat, du poisson rouge, numéro du passeport, du permis de conduire, de la carte d'identité, immatriculation du véhicule, code postal de votre commune...)

- Ils ne doivent jamais être identiques au code d'identification (au login)

- Ils ne doivent jamais être identiques à ceux livrés d'origine avec certains ordinateurs, certains logiciels... Ceux là sont connus, répertoriés par marques et modèles d'appareils, publiés sur le Web et insérés en premier dans tous les outils casseurs de mots de passe.

Voir ici une petite liste de mots de passe par défaut utilisés par les constructeurs, en sortie d'usine de leurs appareils. Ne jamais les utiliser. - Ils ne doivent pas être stockés dans un fichier. Ne pas créer un document s'appelant, en toute simplicité, « Mes mots de passe » stocké dans le répertoire « Mes documents » !

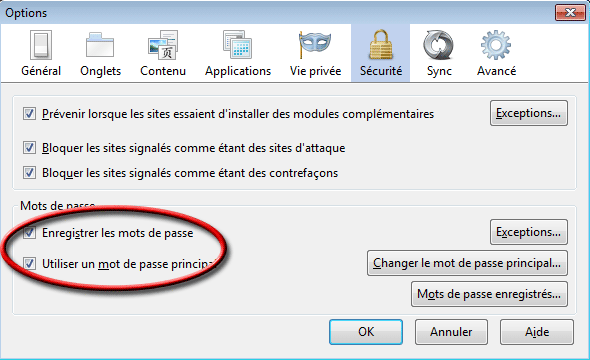

- Ils peuvent être stockés et retrouvés automatiquement par votre navigateur Web SI VOUS UTILISEZ UN MOT DE PASSE GLOBAL très dur pour protéger cette liste. Et, évidemment, si votre ordinateur est partagé avec d'autres utilisateurchaque foi Ainsi, le premier venu qui se présente devant votre ordinateur n'a même pas besoin de casser vos mots de passe - vous les lui offrez tous (avec l'historiques des pages visitées dont vos banques etc. ...!). Quittez votre navigateur dès que vous vous levez de votre chaise et protégez la fonction de mémoire des mots de passe de votre navigateur par un mot de passe très dur (par exemple, avec le navigateur recommandé « Firefox », utilisez : Outils > Options > Sécurité > Cochez la case « Utiliser un mot de passe principal » et changez ce mot de passe régulièrement.

Gestion des mots de passe dans Firefox - Ils ne doivent pas être notés sur votre écran ou votre clavier (sur un magnifique « Post-It » jaune fluo, bien visible !)

- Ils ne doivent pas être notés dans votre portefeuille ou dans un carnet rangé dans le tiroir ou ailleurs - on pourrait vous voler ou consulter ces documents et vos mots de passe avec eux.

- Ils doivent être changés régulièrement - tous les mois par exemple...

- Vous ne devez jamais les communiquer à quiconque et surtout pas à votre patron qui trouverait là une magnifique occasion de vous virer. Ne vous laissez jamais impressionner, même si vous croyez recevoir une injonction de communiquer votre mot de passe, par e-mail ou au téléphone, prétendument émanant de votre directeur informatique ou de votre patron... Refusez impérativement de répondre à ce type d'attaque (c'est de l'ingénierie sociale), d'autant plus qu'il pourrait ne pas s'agir d'une attaque mais de tester votre résistance qui, si elle est faible, peut conduire à votre licenciement.

Mais vous haïssez tous ces mots de passe, tous ces identifiants et tous ces sites qui vous obligent à créer un couple identifiant/mot de passe. Alors, vous utilisez le même couple partout, un truc simple et rapide de préférence. Comme ça, le jour où l'un d'eux est compromis, c'est l'ensemble de vos comptes qui sont compromis ! - Ils doivent avoir au minimum 14 caractères de long

- Choisir un mot de passe suffisamment lent à casser

Un bon mot de passe n'est pas celui qui est définitivement incassable. Cela n'existe probablement pas et n'existera jamais. Un bon mot de passe est celui qui va résister assez longtemps pour que ce qu'il protège n'ait plus besoin d'être protégé le jour où le mot de passe sera cassé : l'information sera tellement ancienne qu'elle aura perdu toute signification ou ne méritera plus de confidentialité. Donc on choisira un mot de passe dont la complexité est nécessaire et suffisante : ni trop ni trop peu.

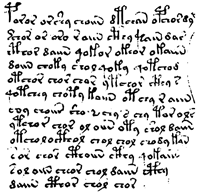

Manuscrit de Voynich, entre 1404 et 1438 - Toujours indéchiffré à ce jour (canular ou clé de déchriffrement perdue ?)

En 2004, la puissance de calcul des ordinateurs (processeurs et processeurs graphiques) permettait de dire qu'un mot de passe de 9 caractères était résistant. Aujourd'hui, avec la montée en puissance des processeurs, des processeurs graphiques, du « Calcul distribué » et des « Tables Arc en ciel » (« Rainbow Tables »), il faut passer à des mots de passe de 14 caractères pour résister assez longtemps aux attaques. - Calcul de la résistance des mots de passe (en 2004)

Des calculs ont été conduits pour estimer combien de temps il faudrait consacrer à une attaque de type « Force brute » sur un « chiffre clé » pour révéler le mot de passe d'origine. En utilisant un seul ordinateur pour attaquer le « chiffre clé », ces calculs sont très optimistes. Dans la réalité, les attaques utiliseraient un réseau de zombies (botnet) et disposeraient de centaines de milliers d'ordinateurs pour casser le « chiffre clé ». D'autre part, pour les faibles longueurs de mots de passe, les dictionnaires pour conduire des attaques par dictionnaires sont désormais établis et les attaques par « Tables Arc en ciel » (« Rainbow Tables ») donnent des résultats très rapidement. A celà il faut ajouter la montée en puissance des processeurs et d'utilisation, pour le calcul, des processeurs graphiques, extrêment rapides. Les temps « optimistes » donné par ces calculs doivent être divisés par 1000 ou 10000 !

Tableaux de calcul de la résistance moyenne des mots de passe aux attaques, selon divers critères. - Tous les mots de passe de moins de 10 caractères sont percés en moins d'une seconde

Aujourd'hui, avec les distributions d'outils gratuits s'appuyant des « Tables Arc en ciel » (« Rainbow Tables ») gratuites, les mots de passe de moins de 10 caractères, fondés sur des jeux de caractères réduits (pas de signes spéciaux et accentués...) sont tous percés en moins d'une seconde. - Il n'y a pas que la délinquence « intellectuelle » contre les « Mots de passe »

Les « Tables Arc en ciel » (« Rainbow Tables ») sont des constructions intellectuelles de cryptographes cherchant à démontrer l'inefficacité des chiffrements actuels. Ces « Tables Arc en ciel » (« Rainbow Tables ») complètes, dans divers algorithmes, pour divers jeux de caractères, pour les mots de passe de moins de 10 caractères, sont désormais toutes établies et, souvent, distribuées gratuitement ! Il n'en est pas de même pour des mots de passe plus longs. Construire une « Table Arc en ciel » (« Rainbow Table ») intégrale pour les mots de passe de 10 caractères va prendre plusieurs mois à plusieures années en utilisant des millions d'ordinateurs coopératifs (« Calcul distribué »). Il est évident qu'un attaquant ne patientera pas. Il emploiera d'autres méthodes plus expéditives comme le vol de mot de passe (password stealer), le keylogger, le spyware, etc. ... L'utilisation d'un mot de passe long et complexe ne suffit pas. Il faut garder son mot de passe secret, ne pas se faire avoir par de l'Ingénierie sociale, lutter contre le virus PEBCAK etc. ... Tout ce qui a été dit ci-dessus est indispensable.

L'une des méthodes est celle, mnémotechnique, de la phrase très personnelle dont on se souvient et dont on fait un mot de passe. Par exemple, prenons le début (les six premiers mots) de la phrase servant à se rappeler la valeur de ? (PI): « Que j'aime à faire connaître le nombre utile aux sages » (3,1415926535). Il y en a qui ont déjà décroché ? Comptez le nombre de lettres de chaque mot.

Conservons juste les initiales des 6 premiers mots soit « qjaafc ». Ceci est déjà un mot de passe difficile à trouver mais un peu court. Des programmes comme PWLInside ou Brutus ou LophtCrack le casseraient en quelques secondes. On peut donc le porter à 12 caractères en intercalant des chiffres. Pas n'importe lesquels. Utilisons le nombre de caractères de chaque mot soit que=3 j=1 aime=4 a=1 faire=5 connaître=9. Notre mot de passe devient q3j1a4a1f5c9. Ceci est un mot de passe solide, assez long à casser, impossible à deviner, impossible même de s'en souvenir, mais qui repose sur un moyen mnémotechnique simple. Essayez avec :

- Ma chienne s'appelle Nikita

- La belle de Cadix

- Deux et deux font quatre

- Etc.

Essayez de choisir des phrases qui sont liées à des événements personnels dont vous seul avez souvenance. Et si, de plus, la phrase est loufoque ou un non-sens, vous aurez plus de chance de la retenir et elle sera plus difficile à deviner, même par quelqu'un qui vous connaît très bien.

Autre astuce (de Vazkor - sur nos forums - une mise en oeuvre similaire avec l'outil automatique bookmarklet - voir l'encart « en savoir plus » ci-dessous) pour ne pas utiliser un même mot de passe sur différents forums de discussion : se créer un mot de passe pseudo-aléatoire de base, tel que RpKxFlQy et le faire précéder (ou suivre) de lettres ou initiales des noms des forums, pour créer des variantes.

Cela donnerait

- ASRpKxFlQy pour les forums d'Assiste

- CCRpKxFlQy pour Comment ça marche

- IPRpKxFlQy pour InfoPrat.

Le même principe est applicable pour des mots de passe de comptes courriel.

- YHRpKxFlQy pour un compte Yahoo

- TDRpKxFlQy pour un compte TeleDisnet

- etc. ...

Vazkor - sur nos forums a écrit :

Vous pouvez utiliser un générateur de mots de passe et en choisir un qui à l'heur de vous plaire, mais ce mot de passe sera complètement aléatoire et vous serez obligé de le noter quelque part, ce qui est une autre faille dans votre sécurité.

Si vous devez noter des mots de passe, faites le dans un carnet (pas sur des feuilles volantes) que vous rangez quelque part, de préférence pas à côté du PC (et sous clé si nécessaire). Profiter de ce même carnet pour y noter les coordonnées, login et mot de passe utilisés sur différents sites et les codes (les clés) des programmes que vous avez payé, tant que vous y êtes.

Certains programmes permettent de conserver vos mots de passe sur votre PC en les cryptant et en protégeant le tout par un seul mot de passe. C'est très bien, sauf si vous avez un crash et que vous n'y avez plus accès. Même une disquette peut être impossible à relire. Rien ne remplace donc le papier, le crayon et la gomme, ce qui permet de corriger/modifier/supprimer sans raturer.

Comment choisir un mot de passe à la fois solide mais facile à retenir ?

Vous savez sûrement que pour être solide un mot de passe doit être composé d'un minimum de 12 caractères et ne pas être facile à deviner ou trouver dans un dictionnaire. Donc pas de prénom, nom de famille, date de naissance qui ont un rapport avec vous. Pas de Admin, Dieu, Moi, etc.

Il vous faut créer un mot de passe qui ait tout à fait l'air aléatoire et utilise tout le jeu de caractères disponible sur votre clavier, donc des minuscules, majuscules, chiffres et caractères spéciaux/accentués.

Une attaque en force brute sera d'autant plus difficile (plus longue, voire impensable) que le mot de passe sera long et qu'il utilisera des caractères parmi tout le jeu étendu disponible sur votre clavier, surtout les caractères spéciaux ou accentués.

Avec six caractères:

- rien que des chiffres, 0 à 999.999 -> 1 million de possibilités (10^6). Statistiquement, après 10^6/2 soit 500 000 essais, votre mot de passe sera découvert, càd en quelques secondes sur un PC moderne.

- rien que des minuscules, aaaaaa à zzzzzz -> 26^6 possibilités ~ 309 millions

- en utilisant tous les caractères affichables facilement disponibles : 10 chiffres, 52 lettres, la quarantaine de signes de ponctuation et caractères spéciaux, cela fait plus de 100 caractères. Vous avez plus de 100^6 possibilités, plus de 1000 milliards (1.e+12)

Avec 14 caractères, cette dernière valeur passe à plus de 8.69e+50 possibilités !

Comment décider du nombre de caractères à utiliser ?

Vous n'avez pas besoin de la même solidité pour protéger votre compte sur un groupe de discussion ou sur un forum que pour protéger votre compte administrateur sur votre PC ou l'accès à votre banque en ligne. Disons que pour les forums, etc. huit caractères c'est plus que suffisant. Par contre, utilisez toujours 14 caractères ou plus pour votre compte administrateur ou votre compte bancaire.

Il n'est pas nécessaire de créer des mots de passe différents pour les forums, vous pouvez en avoir quelques-uns toujours les mêmes, que vous réservez à cet usage. Si vous ne savez plus lequel vous avez utilisé lors d'une inscription, il vous suffit de les essayer l'un après l'autre.

Comment créer un mot de passe solide mais très facile à retenir (et à retrouver en cas d'oubli partiel ?

Il existe plusieurs méthodes, mais celle que je préfère est la suivante.

- Choisir une phrase que vous ne risquez pas d'oublier : un souvenir d'enfance, un événement personnel, un ver ou une citation ou un non-sens total (plus c'est loufoque, mieux c'est).

- Prenez les premières lettres de tous les mots (éventuellement en négligeant les mots de moins de quatre caractères, autre que les verbes et les noms) et gardez la ponctuation existante. Par exemple :

Ne pas oublier de sortir les poubelles le mardi! -> Npodslplm! (10 caractères. C'est déjà bien!) - Maintenant nous allons le durcir en remplaçant des minuscules par des majuscules: prenons comme convention de mettre les initiales des noms communs en Majuscule, à la mode allemande -> NpodslPlM!

- Introduisons des chiffres et caractères spéciaux supplémentaires en jouant sur les ressemblances avec les lettres: o -> 0 (zéro), l -> 1, s ->$, g -> 9, etc. en ne remplaçant que la première occurrence de la lettre. (Utilisez toujours le même jeu d'équivalences que vous pouvez bien sûr afficher en clair à côté de votre PC, mémoriser dans un fichier texte...). NpodslPlM! donne facilement Np0d$1PlM! (Maintenant que vous l'avez, notez le dans votre petit carnet secret, par pure précaution, ou mettez le sur un bout de papier dans une enveloppe scellée et rangez le tout en lieu sûr.).

Si vous tenez à utiliser des mots de passe différents sur chaque forum, ajoutez les initiales du forum devant ou derrière votre mot de passe de base, qui deviendrait donc fAc-Np0d$1PlM! ou Np0d$1PlM!-fAc pour les forums d'Assiste.com. Vous avez maintenant obtenu sans problème un mot de passe extrêmement solide de 14 caractères. Même la NSA s'y casserait les dents.

Faites preuve d'imagination ! Comme phrase de base vous pouvez très bien utiliser l'adresse de vos beaux-parents que même vos proches ne connaissent sûrement pas :

Trucmuche, hôtel Georges V, 269 Av des Champs-Elysées, Paris donnerait directement T,hG5,269AdC-E,P

L'important est de n'utiliser que des choses faciles à retenir mais dont personne, même de votre entourage, ne peut deviner ou se souvenir ou comprendre.

Les outils d'attaques des « Mots de passe » sont innombrables :

- John le Ripper (gratuit / Open Source)

- Hash Suite

- Les logiciels s'appuyant sur des « Tables Arc en ciel » (« Rainbow tables »)

- Attaques sur mots de passe - Exemples - Liste de logiciels d'attaque par dictionnaire

- Attaques sur mots de passe - Exemples - Liste de Craqueurs de mots de passe

- Attaques sur mots de passe - Exemples - Liste de Capteurs de Mots de passe

- Attaques sur mots de passe - Exemples - Liste de Voleurs de Mots de passe (Password Stealer)

- Attaques sur mots de passe - Exemples - Liste de Keyloggers

Les encyclopédies |

|---|