Assiste.com

Login

En sécurité informatique, « login » désigne l'action de saisir des informations d'identification, d'authentification et d'autorisation afin d'être accepté sur un site ou service Web (généralement une paire d'informations : identifiant et mot de passe).

cr 01.01.2012 r+ 10.08.2021 r- 16.02.2024 Pierre Pinard. (Alertes et avis de sécurité au jour le jour)

Dossier (collection) : Encyclopédie |

|---|

| Introduction Liste Malwarebytes et Kaspersky ou Emsisoft (incluant Bitdefender) |

| Sommaire (montrer / masquer) |

|---|

Login a diverses acceptions dans divers domaines. Dans l'industrie informatique, il a également diverses acceptions. Ici, nous abordons l'aspect Sécurité informatique où Login est utilisé en tant qu'abréviation du verbe anglais To log in (pour Sign in - en français : se connecter avec authentification). Deux acceptions :

Login évoque l'action complète de se connecter en présentant une paire d'informations : son identifiant et son mot de passe.

Dans la paire « identifiant et mot de passe », un abus de langage a conduit à une transgression. « Le login », au lieu de désigner la transaction Identifiant + Mot de passe, est employé pour le seul nom (le pseudo [pseudonyme], l'identifiant d'emprunt masquant l'identification réelle qui ne doit jamais être révélée sur le Web) de celui qui se connecte.

On peut voir fleurir les expressions du type :

« Identifiez-vous en saisissant votre Login et votre Mot de passe ».

En français, l'expression correcte devrait être :

« Authentifiez-vous en saisissant votre Identifiant et votre Mot de passe ».

Login est un idiome anglais construit à partir de « log » (noter, enregistrer, tenir un journal) et « in » (dans, dedans - mot fréquemment utilisé en anglais, après un verbe, comme dans le verbe To log in).

En sécurité informatique, cet idiome désigne l'action de saisir des informations d'identification, d'authentification et d'autorisation (généralement la paire d'informations : identifiant et mot de passe). Cela va servir à authentifier le demandeur d'un accès à une ressource à accès restreint ou privé (ordinateur, session de travail sur un ordinateur, base de données privée, site Internet privé, service en ligne, banque, administrations, sécurité sociale, etc.).

Le Login est donc l'action de s'identifier et de s'authentifier.

Le Login a donné naissance, en franglais, au verbe Loguer (se Loguer).

Le Login doit être suivi, en quittant son poste de travail, même pour quelques secondes (aller aux toilettes ou à la machine à café...), d'une opération inverse, le Logout (la déconnexion) de manière à empêcher tout intrus d'utiliser les droits de la personne authentifiée.

Attaques concernant le couple login / mot de passe.

Les identifiants des Login, contrairement aux mots de passe, ne sont généralement pas chiffrés (cryptés). Ils sont simplement stockés en clair à côté du hashcode (chiffrage) du mot de passe (Chiffre clé - Condensat).

Il est donc vivement recommandé de ne pas utiliser votre nom/prénom réel, de manière à ce que l'attaquant ne puisse que difficilement faire le rapprochement entre l'identifiant et une personne physique réelle. Utilisez un pseudo (pseudonyme) totalement improbable (si vous n'avez pas d'idée, utilisez un générateur d'identifiants (pseudo)), impossible à deviner par quelqu'un cherchant à usurper vos droits d'accès. Pour empêcher toute attaque par numérisation de dictionnaires réels, cet identifiant ne doit appartenir à aucun dictionnaire d'une langue, aucun dictionnaire des prénoms, aucun dictionnaire des patronymes, aucun dictionnaire de noms d'animaux, etc.

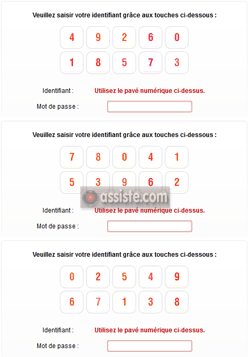

La procédure de login peut être plus complexe pour faire échouer certaines tentatives d'usurpation. Par exemple, la saisie de l'identifiant et du mot de passe peut être forcée sur un clavier virtuel, affiché à l'écran, afin de faire échouer les keyloggers écoutant les frappes au clavier.

La procédure peut répondre, lors d'une première authentification, voire lors d'un second essai, que le login est incorrect, décourageant ainsi la quasi-totalité des robots utilisant des bases de données d'identifiants / mots de passe volées (hack de sites internet).

L'utilisation d'un captcha tue les robots d'attaques des login.