Assiste.com

Command and Control (C&C) : les ordinateurs zombies, tous coordonnés en réseau formant un BotNet, sont sous le contrôle d'un logiciel « maître des robots ».

cr 01.04.2012 r+ 17.01.2025 r- 17.01.2025 Pierre Pinard. (Alertes et avis de sécurité au jour le jour)

| Sommaire (montrer / masquer) |

|---|

Les zombies exécutent un programme appelé bot (robot logiciel), très discret, invisible aux utilisateurs des appareils zombifiés et aux antivirus, dans le cadre d'un réseau d'appareils coordonnés appelé BotNet, sous le contrôle du « maître des robots », l'ordinateur exécutant le programme de « commande et contrôle » des bots (robots).

Selon la topologie des réseaux (BotNets) de machines zombifiées et coordonnées, il peut y avoir une ou des machines qui centralisent et pilotent les zombies constituant le BotNet : le/les machines « C&C » - « Command and Control ».

Les topologies des BotNets sont :

- BotNets à topologie en étoile (centralisé). Chaque BotNet de ce type est piloté par une unique machine de Commande et Contrôle (C&C).

- BotNets à topologie en étoile avec plusieurs machines de Commande et Contrôle (C&C). Simple variante des BotNets en étoile avec une redondance de C&C par mesure de sécurité (panne, machine éteinte, machine décontaminée, etc. ...) ou possibilité au « propriétaire » du BotNet de louer son BotNet par fractions à d'autres cybercriminels pour une opération ou un temps donné.

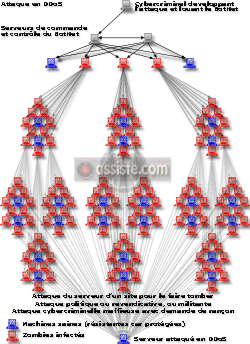

Fragments d'un BotNet hiérarchique, avec machines C&C commandant des grappes, utilisés en attaque d'une unique cible (attaque en DDoS)

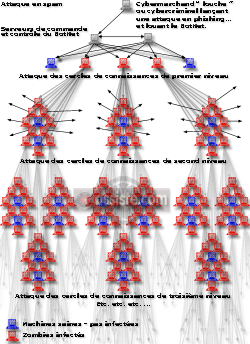

Fragments d'un BotNet hiérarchique, avec machines C&C commandant des grappes, utilisés en attaque d'une multitude de cibles (par exemple en spam) - BotNets à topologie hiérarchique. Cette hiérarchisation des zombies en grappes s'applique aux gros BotNets et permet de :

- Cloisonner le BotNet de manière à ce que, si une grappe, avec sa machine de Commande et Contrôle (C&C), est compromises (décontaminée...), il ne soit par permis de compromettre tout le BotNet ni de remonter à son opérateur (son « propriétaire »).

- Louer le BotNet de manière partielle et adaptée à la taille et aux besoins de puissance de chaque cybercriminel qui ne dispose pas de son BotNet personnel.

- BotNets non hiérarchisé, sans machine de Commande et Contrôle (C&C). Le BotNet se comporte comme un ensemble de zombies coopérant à une finalité dans un fonctionnement horizontal. Les communications entre les zombies sont de type P2P et utilisent des cannaux chiffrés (cryptés). Ces BotNets sont parfois appelés P2P BotNets.

Dans chaque réseau (BotNet) de machines zombifiées (pour un total d'environ 25% de tous les ordinateurs du monde, selon certaines sources (voir BotNet)), sauf dans les P2P BotNets, une machine sert à piloter tout ou partie des zombies du BotNet. Elle est appelée « Command and Control » (C&C). Cette machine C&C est une machine compromise parmi d'autres (ce n'est pas une machine appartenant au cybercriminel). Le cybercriminel ne se connecte à ses C&C qu'avec des tunels chiffrés et anonymes.

|

Command and Control (C&C) - Le maître des robots

Les encyclopédies |

|---|