Assiste.com

| |

Yomi Hunter : Sandbox gratuite en ligne

Yomi Hunter - Sandbox gratuite en ligne - Analyse comportementale d'un code exécutable ou interprétable dans un environnement isolé du système hôte.

29.01.2022 - Révision 29.01.2022 - Révision mineure 15.02.2022. Auteur : Pierre Pinard.

Dossier : Sandboxes gratuites en ligne |

|---|

| Introduction Liste Plan du site Malwarebytes et Kaspersky recommandés |

| Sommaire (montrer / masquer) |

|---|

Sandboxing avec Yomi Hunter - yoroi.company

Intérêt pour l'internaute

Intérêt pour l'internaute

Analyse d'un objet (fichier…) dans un sandbox (sandboxing), en cloud. Service gratuit, la société derrière ce sandbox ayant de très nombreuses activités payantes de recherches et décontaminations, dans de nombreux domaines. |

| Annonce |

Yomi Hunter - Analyse comportementale d'un objet numérique confiné dans un sandbox

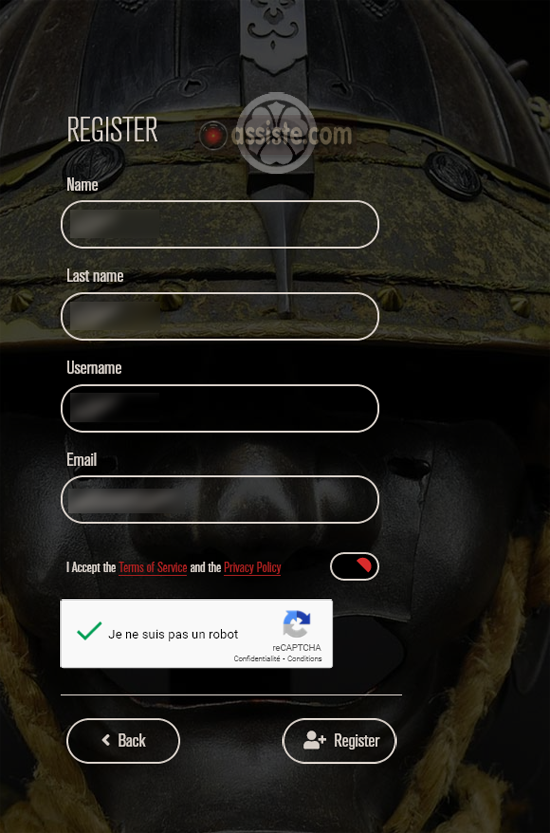

Pour utiliser le sandbox Yomi Hunter, il faut s'inscrire la première fois.

Yomi Hunter - Analyse comportementale d'un objet numérique confiné dans un sandbox

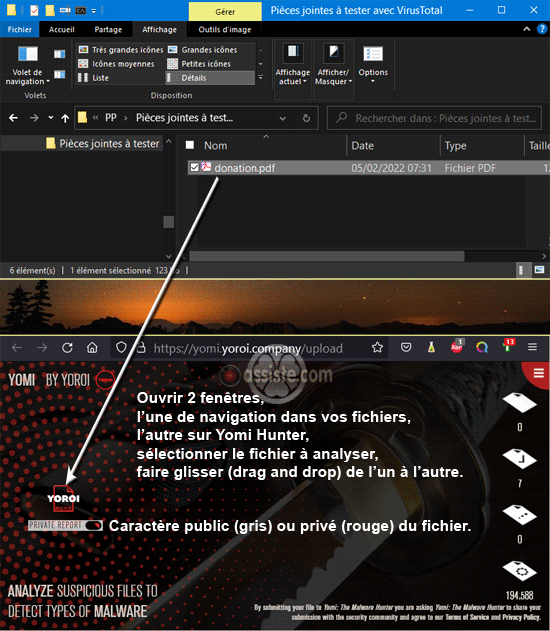

Ouvrez 2 fenêtres : l’une de navigation dans vos fichiers, l’autre sur Yomi Hunter.

Sélectionnez le fichier à analyser et faites glisser (drag and drop) de l’une à l’autre.

Confirmez le caractère public (gris) ou privé (rouge) du fichier,

le contenu du fichier « public » sera visible par tout le monde.

Les 4 icônes sur le bord droit indiquent le nombre d'objets :

en attente, en cours d'exécution, en analyse et rédaction des résultats, traités depuis de début de l'année.

Yomi Hunter - Analyse comportementale d'un objet numérique confiné dans un sandbox

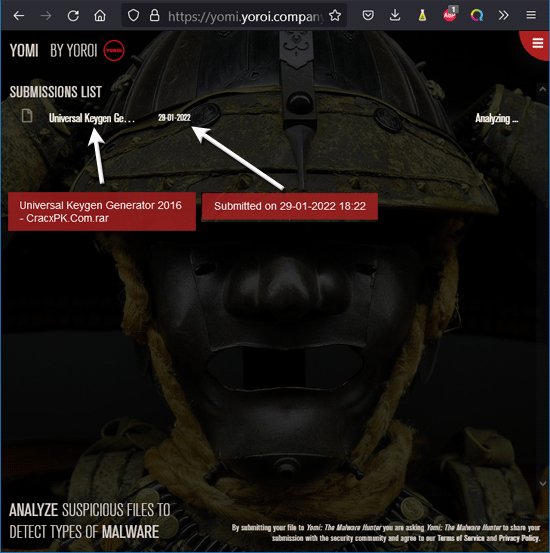

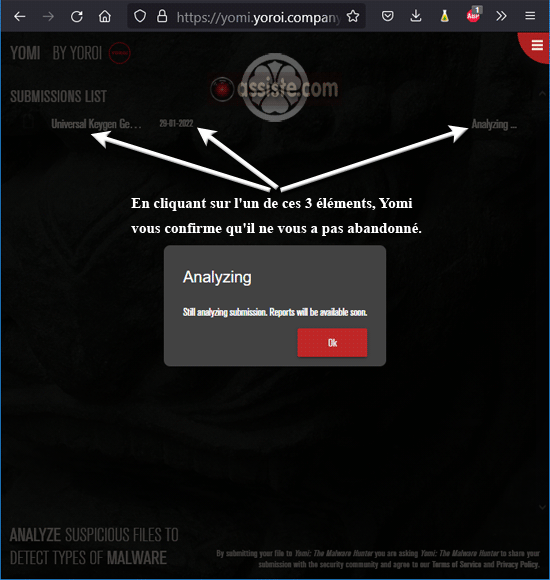

En fonction de la charge de travail du centre de calcul de Yoroi

sachant que VirusTotal et d'autres utilisent professionnellement Yomi,

le temps de réponse pour une demande d'évaluation gratuite d'un fichier

peut être très long (plusieurs heures).

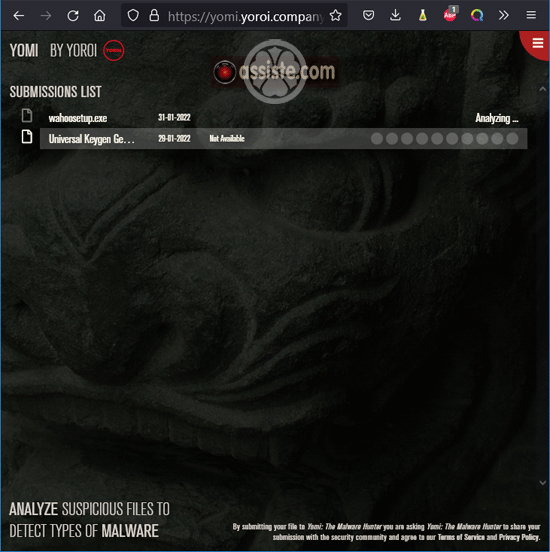

Yomi Hunter - Analyse comportementale d'un objet numérique confiné dans un sandbox

Toujours rien après 2,5 jours. Abandon et passage à

la demande d'analyse d'un autre fichier suspect.

Yomi Hunter - Analyse comportementale d'un objet numérique confiné dans un sandbox

L'analyse a démarré et est en cours.

Yomi Hunter - Analyse comportementale d'un objet numérique confiné dans un sandbox

Les dix spots indiquent le degré de dangerosité du code analysé, de zéro (tous gris) à dix (tous rouges).

Si la date de première analyse est celle de votre jour de soumission, c'est la 1re fois que Yomi analyse ce code.

Yomi Hunter - Analyse comportementale d'un objet numérique confiné dans un sandbox

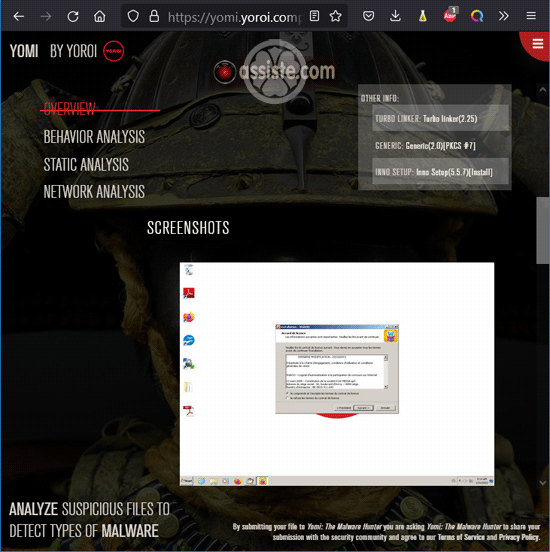

Si l'objet analysé affiche quelque chose, Yomi effectue des captures d'écrans.

Yomi Hunter - Analyse comportementale d'un objet numérique confiné dans un sandbox

Commandes (ici sous Windows) exécutées (analyse dynamique) par le code.

Yomi Hunter - Analyse comportementale d'un objet numérique confiné dans un sandbox

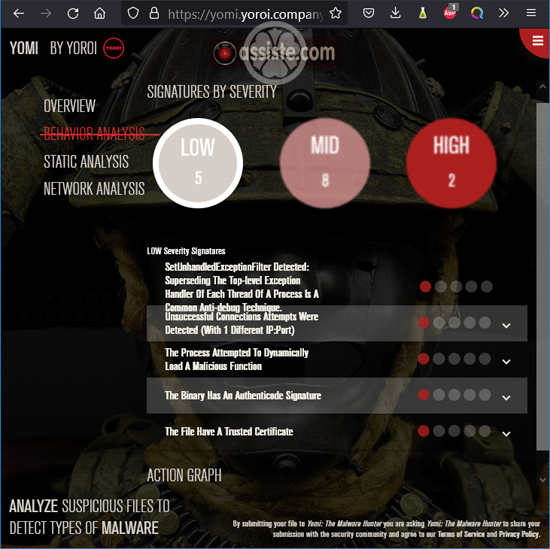

Analyse comportementale des actions dynamiques effectuées par le code analysé.

Yomi Hunter - Analyse comportementale d'un objet numérique confiné dans un sandbox

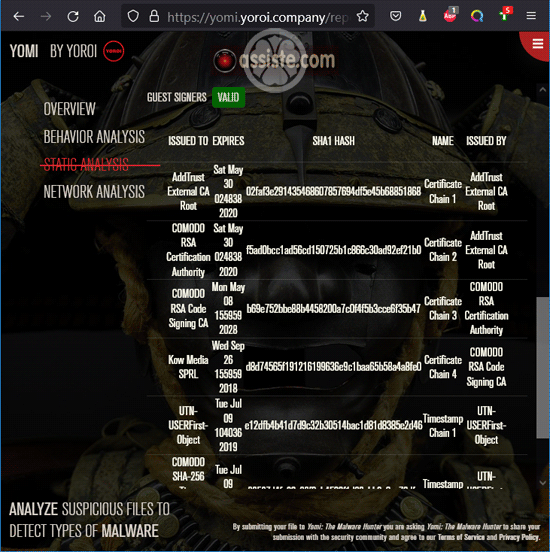

Analyse des actions statiques effectuées par le code analysé.

Yomi Hunter - Analyse comportementale d'un objet numérique confiné dans un sandbox

Analyse des actions statiques effectuées par le code analysé.

Yomi Hunter - Analyse comportementale d'un objet numérique confiné dans un sandbox

Interactions de l'objet analysé avec l'Internet.

Yomi Hunter - Analyse comportementale d'un objet numérique confiné dans un sandbox

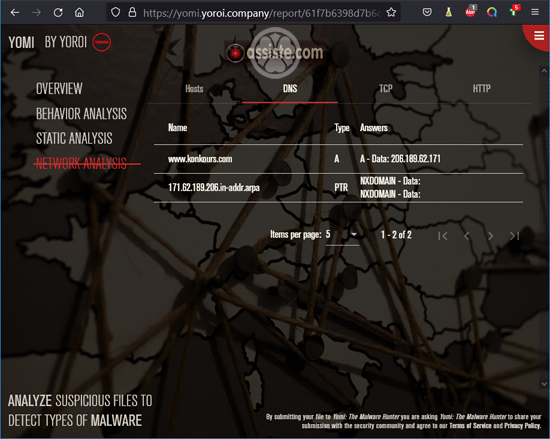

Interactions de l'objet analysé avec l'Internet.

Yomi Hunter - Analyse comportementale d'un objet numérique confiné dans un sandbox

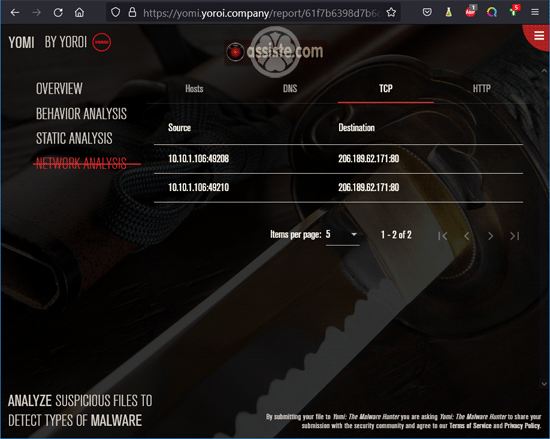

Interactions de l'objet analysé avec l'Internet.

Yomi Hunter - Analyse comportementale d'un objet numérique confiné dans un sandbox

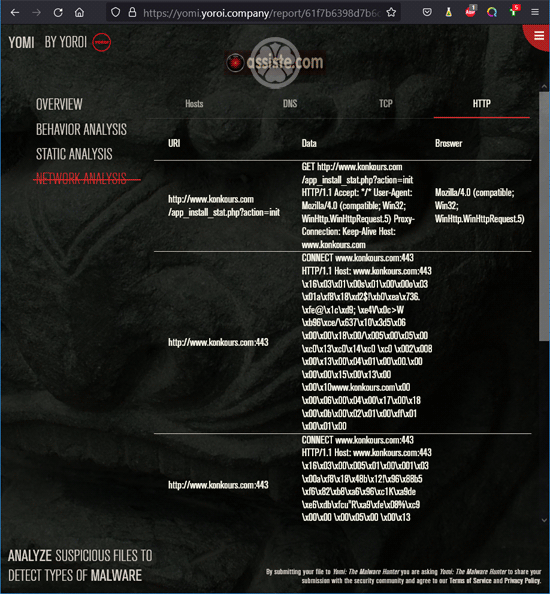

Interactions de l'objet analysé avec l'Internet.

| Annonce |

Les clauses et conditions d’un produit ou service sont celles dans la langue de la nationalité de l’éditeur (personne physique ou morale). Ces clauses sont contractuelles et s'imposent à vous, vous devez donc toujours les lire sans les accepter aveuglément. Les traductions qu'Assiste.com effectue n’ont aucune validité juridique et ne sont qu’un facilitateur pour nos lecteurs.

Avec leurs propres mots :

Bienvenue chez Yoroi et « Yomi: The Malware Hunter »

9 avril 2019

De nos jours, les logiciels malveillants représentent un outil puissant pour les cyberattaquants et les cybercriminels du monde entier. Avec plus de 856 millions d'échantillons distincts identifiés au cours de l'année dernière (2018), il s'agit sans aucun doute de l'un des principaux types de menaces auxquelles les entreprises et les organisations sont confrontées pour continuer à gérer leur entreprise sans perte de ressources, de temps, d'argent, d'actions et, enfin et surtout, de réputation et de clients.

Des décennies de coévolution contradictoire avec l'industrie antivirus ont conduit les menaces de logiciels malveillants à développer la capacité d'échapper à la détection, de contourner les limites de sécurité et de rester silencieux jusqu'au moment opportun. Libérant enfin leur comportement, les malveillances permettent alors aux pirates informatiques, aux cybercriminels et aux espions distants de voler des secrets, des données, des biens numériques et de l'argent, compromettant les processus commerciaux et même la vie humaine. Pour le plaisir et le profit.

Cette bataille contre les logiciels malveillants est énorme. Les tendances et l'évolution du marché ont montré qu'aucun fournisseur n'a le pouvoir de surmonter seul toutes ces menaces, mais la coopération des professionnels de la sécurité, des communautés d'information et de renseignement, des fournisseurs, des CERT et des CSIRT le peut.

Dans cet esprit, il y a quelques mois , « Yoroi » a décidé de soutenir activement cette cause en partageant des outils propriétaires pour aider la communauté Info-Sec à détecter, analyser et disséquer les menaces de logiciels malveillants, ouvrant au public le sandbox « Yomi » : la première analyse de logiciels malveillants entièrement italienne, étendant aujourd'hui l'accès à tous les utilisateurs de la communauté.(2018)

Le chasseur de logiciels malveillants

« Yomi » est un bac à sable contre les malveillances capable de digérer et de faire exploser des documents, des exécutables, des programmes d'installation et des scripts malveillants dans un environnement contrôlé, enregistrant silencieusement chaque action d'échantillonnage dans l'environnement d'analyse personnalisé conçu pour vaincre les techniques d'évasion, puis repérer et suivre le comportement malveillant caché par les attaquants.

Le moteur de malware de « Yomi » implémente une approche multianalyse capable d'exploiter à la fois l'analyse statique et l'analyse comportementale.

La section d'analyse statique comprend :

L'extraction de documents et de macrocodes

L'importation

Les dépendances

L'analyse de la chaîne de confiance

La section d'analyse comportementale comprend :

Reconnaître les actions malveillantes (ou suspectes) que le logiciel malveillant effectue en silence, donnant également un aperçu puissant sur la commande et le contrôle

L'exfiltration

Les activités de déplacement latéral sur le réseau.

Chaque analyse est rapportée dans une vue agrégée intuitive pour repérer les modèles intéressants en un coup d'œil.

Le moteur de détection comportementale est non seulement capable de détecter les actions anormales, suspectes ou malveillantes tentées lors de l'analyse, mais « Yomi » a également été conçu pour aider les analystes humains à comprendre la dynamique d'exécution du code malveillant, en donnant une visibilité détaillée du flux de contrôle et des interactions des logiciels malveillants (« Action Graph »). La technologie « Yomi » comprend de nombreux moteurs statiques et dynamiques afin d'éviter autant que possible l'évasion des logiciels malveillants.

« Yomi » peut analyser une grande variété de types de fichiers exécutables, allant de PE32 (natif ou .NET) à la fois en x86 et x86_64bit, des binaires Java, des scripts Powershell, des scripts JS ou VB, des fichiers Cabinet, des pages HTML, des documents PDF, des documents Office tels que PowerPoint, Excel ou Word (même les fichiers exécutables) et plusieurs formats d'archives compressées courants ou peu courants allant de ZIP, 7z, RAR, TAR, BZ2, jusqu'au format ACE. « Yomi » fournit un chemin d'analyse ad hoc pour chacune de ces familles de fichiers, en exploitant une pléthore d'outils de sécurité pour extraire autant d'informations que possible de chaque échantillon. Par exemple, les documents et les feuilles de calcul sont inspectés pour détecter le code de macro ou les exploits intégrés, en les extrayant du fichier d'origine. Au lieu de cela, les fichiers exécutables sont vérifiés de manière statique pour recueillir des informations contextuelles, puis instrumentés pour une analyse dynamique, ou également des fichiers Java, décompilés pour faciliter leur inspection manuelle.

Quoi qu'il en soit, restez à l'écoute, car nous prévoyons de publier de nombreuses fonctionnalités supplémentaires dans « Yomi: The Malware Hunter » dans les prochains mois.

Inspection HTTPS

Les adresses réseau, les domaines et les modèles sont l'un des types d'indicateurs les plus exploitables qu'une équipe de bleues peut exploiter pour détecter les activités malveillantes dans le périmètre du réseau. Leur pertinence peut également être appréciée lors des opérations de renseignement sur les menaces, où ils représentent certains des blocs de base nécessaires pour suivre les activités des acteurs menaçants.

Cependant, au fil des années, en raison de l'utilisation croissante du cryptage de bout en bout, les attaquants ont commencé à abuser des canaux protégés SSL pour éviter la détection, tirant parti de la visibilité limitée sur ces canaux pour échapper à l'IPS et aux proxys de nouvelle génération, leur permettant de contourner une importante partie des contrôles de sécurité périmétriques, laissant les victimes entre les mains de leur dernière ressource : les antivirus. Des technologies bien connues, même par les cybercriminels.

De plus, plusieurs analyses automatisées de logiciels malveillants ne sont pas équipées pour traiter les canaux cryptés, laissant l'effort d'inspection des communications aux analystes de la cybersécurité. Dans cet esprit, « Yoroi » a choisi de doter « Yomi: The Malware Hunter » de capacités d'inspection SSL, gratuitement. Une fonctionnalité de pointe généralement disponible uniquement dans les services premium (payants), permettant aux chasseurs de logiciels malveillants de la communauté d'analyser même les tunnels cryptés mis en place par le code malveillant, dévoilant ainsi leurs données cachées.

En fait, « Yomi » prend en charge la fonctionnalité « Man in the Middle », capable de forcer d'éventuels échantillons malveillants en cours d'analyse à transiter vers un proxySSL ad hoc, instrumenté pour enregistrer et analyser le trafic réseau en transit, donnant une visibilité sur le canal crypté aux chasseurs de logiciels malveillants.

Soumission de rapport privé

Presque tous les professionnels de la sécurité ne savent pas que tous les échantillons et toutes les analyses ne peuvent pas être partagés avec le public. Parfois, en particulier pendant les enquêtes APT, les rapports d'analyse ne peuvent pas être divulgués à la communauté, du moins pendant les phases initiales de l'analyse, ou, par exemple, lors de démontages ou d'enquêtes conjointes avec les forces de l'ordre, nécessitant généralement un certain degré de secret, au moins jusqu'à la fin des opérations.

« Yoroi » comprend intimement ce besoin de confidentialité venant de nombreux professionnels et a décidé de doter « Yomi » d'une fonctionnalité qui change la donne : la possibilité de choisir de NE PAS partager l'analyse avec la communauté, permettant à ses utilisateurs de demander des rapports privés pour les échantillons soumis. Cela signifie que l'échantillon et le rapport d'analyse ne seront pas non plus divulgués à la communauté. Une fonctionnalité souvent non disponible dans les outils gratuits.

Communauté et compétitions entre chercheurs

« Yomi: The Malware Hunter » n'est pas seulement un outil d'analyse automatisé disponible gratuitement, il est conçu pour engager la communauté et tirer parti de l'expérience des chasseurs, leur permettant de marquer les échantillons soumis avec des noms, des familles et des enrichissements contextuels que seul un analyste humain peut se permettre.

De plus, la communauté de « Yomi » aura la possibilité de participer à des concours de logiciels malveillants visant à repérer des menaces particulières ou à engager la communauté pour recueillir des données et discuter des tendances des logiciels malveillants repérés dans la nature.

Et oui, il y aura aussi une récompense spéciale pour les meilleurs contributeurs et participants aux concours ? ... Alors, essayez « Yomi: The Malware Hunter », rejoignez la communauté et commencez à chasser les malwares avec nous !

Si vous voulez essayer « Yomi: The Malware Hunter », veuillez vous inscrire ici.

| Annonce |

En théorie, sous le système d'exploitation Windows, seuls les fichiers dont l’extension est .exe sont susceptibles de contenir du code exécutable et environ 170 types de fichiers sont à risque.

Lorsqu'un fichier est envoyé en analyse dans un sandbox (un bac à sable), il est ouvert en appelant la fonction « CreateProcess », donc peu importe le nom du fichier et son extension, si son contenu est exécutable, il sera exécuté, même s'il se cache derrière un nom quelconque, même s'il s'appelle recettedecuisine.txt (extension txt).

| Annonce |

C'est le 04 septembre 2019 que la société Yoroi rend « Yomi : The Malware Hunter » public et gratuit. Juste un mois avant, le 05 août 2019, « Yomi : The Malware Hunter » avait été accepté par VirusTotal qui l'introduisait dans son panel de sandboxs (panel de sandboxs de VirusTotal).

| Annonce |