Assiste.com

Barres d'outils : Dispositifs trouvés dans tous les logiciels, sous diverses formes. Il en est des illégitimes ou hostiles à paramétrer ou supprimer.

cr 01.04.2012 r+ 17.01.2025 r- 17.01.2025 Pierre Pinard. (Alertes et avis de sécurité au jour le jour)

| Sommaire (montrer / masquer) |

|---|

Les Barres d'outils sont, en informatique, des composants logiciels dans l'interface graphique d'un programme hôte. Le principe de ce composant graphique est d'offrir des raccourcis, par de simples boutons à cliquer, icônes, listes déroulantes, zones de saisie ou cases à cocher, etc. ... à des fonctions normalement accessibles plus laborieusement, par des séquences de clics dans des menus, sous-menus, sous-sous-menus, etc.

Des Barres d'outils « légitimes », souvent personnalisables, existent un peu partout, dont, notamment, dans les traitements de textes, les tableurs, etc. Lorsque tous ces outils deviennent innombrables et peuvent être regroupés par nature, comme dans les logiciels riches de très nombreuses fonctions que sont, par exemple, Photoshop ou Dreamweaver, une forme tout à fait comparable aux Barres d'outils prend le nom de « Palettes flottantes » (ce sont des barres d'outils que l'utilisateur peut disposer où bon lui semble).

Un autre nom est employé, introduit par Microsoft pour ses Barres d'outils revisitées dans les versions 2007 et suivantes de toutes les applications Microsoft Office : le « Ruban » (partie de l'Interface utilisateur Microsoft Office Fluent). Cela peut être assimilé à des Barres d'outils par onglets.

En anglais, les Barres d'outils s'appellent des « Toolbars » et les rubans « Ribbons ».

Les Barres d'outils « légitimes » peuvent, si nécessaire, être masquées de l'interface.

Barre d'outils (Toolbars) de type Palettes flottantes (ici, une palette d'Adobe Photoshop et une palette d'Adobe Golive)

Barre d'outils (Toolbars) incrustée dans un navigateur - Module additionnel volontairement installé - Ici la barre d'outils du

CNRTL (Centre National de Ressources Textuelles et Lexicales), créé par le

CNRS (Centre National de la Recherche Scientifique)

Quelques exemples de barres d'outils :

| Nom | Date de création | Alias | Auteur |

|---|---|---|---|

| 2020Search | |||

| 7Search | |||

| Accoona | |||

| Active Shopper | |||

| AdRotator | |||

| ADS Plugins | |||

| AdShooter | |||

| Adult-Links | |||

| Alexa Toolbar | |||

| Altavista Toolbar | |||

| AltNet | |||

| AOL Toolbar | |||

| Ask Jeeves Desktop Search | |||

| Ask Jeeves Toolbar | |||

| AskBar | |||

| Browser Accelerator | |||

| BrowsingAdvisor | |||

| BrowsingEnhancer | |||

| BrowsingProgram | |||

| BrowsingSoftware | |||

| BrowsingTool | |||

| Bunny Surf | Gagnez de l'argent en surfant | ||

| BunnySurf | Gagnez de l'argent en surfant | ||

| Ca$hbarre | Gagnez de l'argent en surfant - Aucune clause de condition d'usage du site, de condition d'usage de la barre, de protection de la vie privée sur le site, de protection de la vie privée avec la barre installée… | ||

| Cash Bar | Gagnez de l'argent en surfant - Aucune clause de condition d'usage du site, de condition d'usage de la barre, de protection de la vie privée sur le site, de protection de la vie privée avec la barre installée… | ||

| Cash Barre | Gagnez de l'argent en surfant - Aucune clause de condition d'usage du site, de condition d'usage de la barre, de protection de la vie privée sur le site, de protection de la vie privée avec la barre installée… | ||

| CashBarr€ | Gagnez de l'argent en surfant - Aucune clause de condition d'usage du site, de condition d'usage de la barre, de protection de la vie privée sur le site, de protection de la vie privée avec la barre installée… | ||

| CashBarre | Gagnez de l'argent en surfant - Aucune clause de condition d'usage du site, de condition d'usage de la barre, de protection de la vie privée sur le site, de protection de la vie privée avec la barre installée… | ||

| Compete Toolbar | |||

| ContextAdvisor | |||

| ContextEnhancer | |||

| ContextProgram | |||

| ContextTool | |||

| Copernic Agent | |||

| Copernic Deskbar | |||

| Copernic Desktop Search | |||

| Copernic Meta Toolbar | |||

| Crawler Toolbar | |||

| CursorMania | Une version de My Web Search ToolBar - Ask Jeeves | ||

| Dave's Quick Search | Taskbar Toolbar Deskbar | ||

| Dealio Toolbar | |||

| DebugBar | |||

| Digimind barre | |||

| Dogpile Toolbar | |||

| DotCom Toolbar | |||

| EasyWWW | |||

| ECBarre | Gagnez de l'argent en surfant | ||

| ErrorsTool | |||

| Eurobarre | Gagnez de l'argent en surfant | ||

| EuroKiddies | Gagnez de l'argent en surfant | ||

| EZshopper | |||

| FastFinder | |||

| FBrowserAdvisor | |||

| FBrowsingAdvisor | |||

| FindWhateverNow | |||

| FunBuddyIcons | Une version de My Web Search ToolBar - Ask Jeeves | ||

| GamesBar | |||

| Girafa | |||

| Google Deskbar | |||

| Google desktop search | |||

| Google Toolbar | |||

| Groowe Search Toolbar | |||

| Himonney | Gagnez de l'argent en surfant | ||

| HistorySwatter | Une version de My Web Search ToolBar - Ask Jeeves | ||

| Hotbar | |||

| Hotbot Quick Search Deskbar | |||

| iLor search toolbar | |||

| iMesh Bar | Une version de My Web Search ToolBar - Ask Jeeves | ||

| InfoGrid Explorer Search Bar | |||

| InstaFinder | |||

| Instant Buzz | |||

| IntelligentAdvisor | |||

| ISTbar | |||

| Kartoolbar | |||

| Kazaa Lite Toolbar | |||

| KitBar | Gagnez de l'argent en surfant | ||

| Kitbar4dollars | |||

| KyuUbi Barre | |||

| KyuUbiBarre | Gagnez de l'argent en surfant | ||

| LinkMaker | |||

| MakeMeSearch | |||

| Mediabarre | |||

| Messenger Plus | |||

| Meta Eureka Toolbar | |||

| Mirar | |||

| MoneyCash4U | Gagnez de l'argent en surfant - (devenu Moneycashback) | ||

| Moneycashback | Gagnez de l'argent en surfant | ||

| Moneycashbarre | Gagnez de l'argent en surfant - Aucune clause de condition d'usage du site, de condition d'usage de la barre, de protection de la vie privée sur le site, de protection de la vie privée avec la barre installée… | ||

| Morpheus Toolbar | |||

| My Global Search Toolbar | Une version de My Web Search ToolBar - Ask Jeeves | ||

| My Mail Signature | Une version de My Web Search ToolBar - Ask Jeeves | ||

| My Mail Stationary | Une version de My Web Search ToolBar - Ask Jeeves | ||

| My Search Bar | Une version de My Web Search ToolBar - Ask Jeeves | ||

| My Way Search Assistant | Une version de My Web Search ToolBar - Ask Jeeves - pré-installée par Dell depuis novembre 2004) | ||

| My Way Speedbar | Une version de My Web Search ToolBar - Ask Jeeves | ||

| My Web Search Toolbar | Une version de My Web Search ToolBar - Ask Jeeves | ||

| MyFunCards | Une version de My Web Search ToolBar - Ask Jeeves | ||

| MyGlobalSearch | |||

| MyQuickSearch | |||

| MySearch | |||

| MyToolbar | |||

| MyWaySearch | |||

| MyWebSearch | |||

| NavExcel | |||

| Need2Find | |||

| Need2Find Toolbar | Une version de My Web Search ToolBar - Ask Jeeves | ||

| Needlesearch | |||

| NetCraft | |||

| P2P Networking | |||

| PageRevisor | |||

| Plaxo | |||

| PopSwatter | Une version de My Web Search ToolBar - Ask Jeeves | ||

| Popular Screensavers | Une version de My Web Search ToolBar - Ask Jeeves | ||

| Push toolbar | |||

| RX Toolbar | |||

| Search Settings | |||

| SearchEssistant | |||

| SearchForIt | |||

| SearchNugget | |||

| SearchStatus | Dans Firefox (Add On espion d'Alexa) | ||

| Seekmo | |||

| ShopNav | |||

| Shopper Report | |||

| ShopperReports | |||

| SideFind | |||

| SiteAdvisor | |||

| Slotchbar | |||

| SmartShopper | |||

| Smiley Central | Une version de My Web Search ToolBar - Ask Jeeves | ||

| Spam Blocker Utility | |||

| Starware | |||

| StatsTool | |||

| SurfAccuracy | |||

| Surfarama | |||

| Teoma Search Bar | |||

| TrustIn Bar | |||

| Try2Find | |||

| UCmore | |||

| UltraBar | |||

| Vivisimo Minibar | |||

| Vivisimo Toolbar | |||

| VoilaBar | |||

| VS Toolbar | |||

| VSAdd-in | |||

| WeatherBug BrowserBar | Une version de My Web Search ToolBar - Ask Jeeves | ||

| WeatherStudio | |||

| WhenU | |||

| WhenU Save | |||

| WinAble | |||

| Windows Desktop Search | Windows Vista | ||

| Wssclient | |||

| XXXToolbar | |||

| Yahoo! Compagnon | |||

| Yahoo! Desktop Search | |||

| YourSiteBar | |||

| Zango |

|

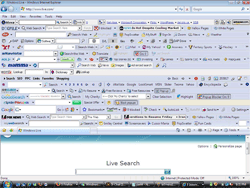

Trop de barres d'outils ! Des dizaines d'espions et plus de place pour travailler.

|

On ne parle que des Barres d'outils incrustées dans les navigateurs Web. Ce sont les seules qui posent un problème.

Les éditeurs de Barres d'outils se livrent à une véritable guerre pour occuper le terrain et tous les moyens sont bons pour y parvenir, depuis la rémunération des développeurs d'applications gratuites jusqu'à l'implantation de force.

Les Barres d'outils sont des composants logiciels (des programmes) accueillis à l'intérieur des navigateurs Web par un mécanisme prévu à cet effet (voir BHO (Browser Helper Object)). Le développement de ces mécanismes part de l'idée que de nombreux intervenants peuvent enrichir les navigateurs Web. Les Barres d'outils étaient donc censées apporter, initialement, de nouvelles fonctionnalités ou services, réputés utiles. Mais la réalité est bien différente :

Barres d'outils : ces inutilités qui vous veulent du mal

La totalité des fonctionnalités prétendument apportées par les Barres d'outils existent déjà et sont déjà accessibles, simplement, par les voies normales. Les fonctionnalités ou services des Barres d'outils ne sont ni nouveaux ni utiles.

Les Barres d'outils ne sont que des hypocrisies masquant une part importante du Web caché. Les Barres d'outils sont du code injecté dans les navigateurs Web, hostile, intrusif, espion, malicieux, infectieux, etc.

Les Barres d'outils sont développées de manière frénétique et tout le monde cherche à s'incruster dans les navigateurs Web. Mais pourquoi sont-elles des produits d'attaques, hostiles ? À cela, il y a deux raisons :

- Les Barres d'outils permettent le tracking aux fins de profiling. L'économie de l'Internet, son modèle économique, repose sur la publicité. Or, la publicité est plus efficace si elle sait, individuellement, qui est en face d'elle (GUID - Identificateur Unique - pour vous individualiser, détermination des désirs, des niveaux, des centres d'intérêt actuels, établissement des profils, etc.). Cela permet de se rapprocher des quatre règles de l'adage publicitaire :

Le publiciste et le besoin impérieux d'espionner

L'adage du publiciste (les quatre règles) est :

« Délivrer le bon message publicitaire, à la bonne personne, au bon moment, par le bon canal. »

Cela implique de parfaitement connaître la cible, donc de l'espionner. Or tout le modèle économique du Web gratuit repose sur la publicité, donc tout le Web n'est qu'un immense système d'espionnage (tracking, profiling, ciblage comportemental, marketing comportemental) auquel les 11 septembre 2001 aux USA et 7 janvier 2015 en France ont ajouté une couche de justification « légale », voire « démocratique », du recul de la notion de vie privée conduisant à Prism et compagnie (révélation de Snowden - NSA...).

Facebook ignore totalement la protection de la vie privée et est fait pour vous inciter à vous étaler publiquement, à avoir une vie publique. Le seul but de Facebook est de tout savoir de tout le monde et de parfaitement vous profiler. En septembre 2021, Facebook est en butte aux accusations d'une lanceuse d'alertes (Frances Haugen, ancienne ingénieure-chef de produit chez Facebook) qui déclare que Facebook est plus préoccupé par ses revenus que par la sécurité de ses utilisateurs. Elle avait fait fuiter des documents internes à Facebook au « Wall Street Journal » et a témoigné devant le Congrès américain le 5 octobre 2021).

L'espionnage de vos cercles de connaissances affine votre propre profil et Google, première régie publicitaire au monde, par la voix de son président Larry Page, a déclaré par écrit le 5 avril 2012 que connaître (découvrir et piller) vos cercles de connaissances est une nécessité.

Vous êtes même sollicité pour faire, vous-même, très précisément et totalement gratuitement (si, si !), votre profil (réseaux sociaux, sites de rencontres, etc.). Cela leur évite d'avoir à dépenser des fortunes en logiciels et techniciens très coûteux pour y parvenir, comme avec RIOT, le Google des vies privées ou le data mining ou la mise en place de TIA (tout capturer, tout savoir sur quelqu'un), etc.

On vous offre même gratuitement (si, si !) votre profil lorsque vous vous mettez tout nu en vous étalant dans des milliers de questionnaires à la Proust. Que croyez-vous qu'ils fassent de tout ce que vous révélez/avouez ?

Ils ne sont que trois au monde à être capables de développer un Système d'Exploitation et un navigateur Web : Microsoft, Apple et Google. Les Barres d'outils permettent, à tous ceux qui sont incapables d'occuper le premier cercle du pouvoir (incapables de développer et déployer un système d'exploitation et / ou un navigateur Web), d'être, malgré tout, présent dans ce pilier du premier cercle qu'est le navigateur Web de l'Internaute. Grace à cela, on ne peut pas être au plus près de l'Internaute. Les Barres d'outils pénètrent, par la grande porte, dans LE produit communiquant par excellence : le navigateur Web.

Des barres d'outils pour se faire de l'argent avec un moteur de recherche menteur

L'échange questions / réponses tournait autour du pourquoi de l'implantation de la barre d'outils « Crawler Toolbar » par l'installeur du crapware : Spyware Terminator, peu après que ce logiciel fut introduit dans la Crapthèque d'Assiste.com. Voici la justification de l'usage des barres d'outils, révélée (avouée) par l'administrateur de ce logiciel controversé.

Ceci se passait le mardi 10 juillet 2007, après à une longue polémique et prise de bec, où ils tentent de se défendre contre nos propos et répondent à nos questions (et celles du site Zebulon), ils finissent par s'énerver. En substance, cela peut se réduite à une question et une réponse :

« Pourquoi implantez-vous une barre d'outils chez les internautes ? »

« Pour que nous puissions nous faire de l'argent facilement, comme le font tous les autres, en les obligeant à passer par notre propre moteur de recherche. »

Ceci est extrait de ce fil de discussion (reproduction de l'intégralité de la réponse, en anglais, et détails de cet épisode houleux.).

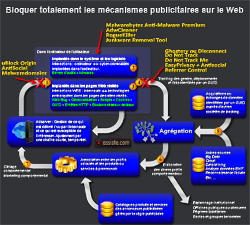

Les Barres d'outils, dans 99,999% des cas, sont adossées à des mécanismes publicitaires complexes :

Chaîne de la publicité sur le Web. Tracking, Profiling, Marketing comportemental, Marketing temps réelSi un Web Bug permet à une société de tracking de provoquer une requête, et donc de " bénéficier " de l'envoie naturel d'informations sur l'internaute, grâce à l'entête HTTP de la requête, la société qui opère un Web Bug ne peut le faire qu'avec les sites Internet avec lesquels elle a passé un accord. Par exemple :

Offres de statistiques (liste de sociétés de statistiques pour Webmasters) de fréquentation du site au webmaster du site, chaque " tag " de statistique agissant comme un Web Bug.

Offres de gestion des insertions publicitaires - Régies publicitaires (liste de Régies Publicitaires), chaque encart publicitaire agissant comme un Web Bug.

Offres gratuites de gadgets / Widget aux visiteurs du site (liste de sociétés de Widget), chaque Widget inséré dans le navigateur Web agissant comme un Web Bug.

Offres de gestion des données privées (listes de sociétés se mêlant de la vie privée des internautes), chaque service offert agissant comme un Web Bug.

Offres de rémunération des Webmasters qui insère le Web Bug d'une société de tracking pur (liste de sociétés de tracking pur).

Etc. ...

Toutes ces raisons rendent les « faibles » totalement fébriles et les poussent à développer, et déployer par tous les moyens, des Barres d'outils. Les « faibles » sont, ici, ceux qui n'ont pas la puissance et la notoriété suffisantes pour fournir les composants de base, obligatoires, les outils piliers du premier cercle.

Être un fournisseur de système d'exploitation et de navigateur Web n'est pas à la portée de tout le monde. Ils ne sont qu'une poignée à le faire dont Microsoft, Google et Apple. Google s'est lancé dans la course aux armements longtemps après les deux autres avec une stratégie meurtrière et un art de la guerre consommé.

Notes - les meurtres industriels programmés :

Le meurtre d'Internet Explorer par Google est programmé, dans une stratégie de développement industriel à long terme, en armant, dès décembre 2005, celui que Google manipule : La Fondation Mozilla et son fabuleux navigateur Firefox.

Première étape : Google dote gratuitement Firefox de Google Safe Browsing, et supporte financièrement la Fondation. Firefox prend de plus en plus de parts de marché, ringardise et tue Internet Explorer.

Seconde étape : maintenant que le soldat Firefox à bien été manipulé et a tué Internet Explorer, il faut l'arrêter dans son élan. Google cherche à tuer Firefox :

A coups de publicités mensongères (par exemple, faire croire que Google Chrome est open source ou qu'il est plus rapide). Ca, c'est tourné vers les utilisateurs.

A coups de coupes budgétaires : plus d'argent pour la Fondation Mozilla à partir de 2015, or la Fondation Mozilla dépendait à environ 85% de son budget des donnations de Google. Ca, c'est tourné vers le porte-monaie.

Google tient la Fondation Mozilla par la culotte et tue Firefox !

Il faut donc espionner les moindres faits et gestes de chaque internaute afin de le connaître mieux qu'il ne se connaît lui-même, mieux que sa mère ne le connaît. Il faut arriver à devancer ses désirs, à les susciter, prévoir ce qu'il va faire, prévoir ses déplacements etc. Il faut le surveiller, l'espionner.

Les Barres d'outils se placent en pilier du deuxième cercle du Tracking et du Profiling.

|

Les barres d'outils, à ajouter dans les navigateurs, sont proposées un peu partout :

- avec presque tout les logiciels gratuits que vous téléchargez

- sur des sites prétendant offrir un service

- Etc. ...

Elles sont, évidemment, vivement recommandées

- Par celui qui tente de vous les fourguer, car il est rémunéré, par l'auteur des Barres d'outils, au nombre de barres d'outils installées. Généralement, c'est un programme gratuit qui est utilisé, dont la procédure d'installation comporte, également, l'installation d'e Barres d'outils, avec force encouragements à le faire pour votre plus grand bien, etc. ... Si on peut comprendre que l'auteur d'un programme gratuit réellement utile, cherche à rémunérer son travail (toute peine mérite salaire), on peut, à juste titre, considérer que le programme gratuit agit en " Cheval de Troie " pour introduire une " charge utile ", presque toujours hostile, dans votre ordinateur. Toutefois, de nombreux logiciels gratuits ne présentent aucun intérêt (dont des milliers de petits jeux stupides) et ne sont développés que pour servir à déployer des hostilités auprès d'internautes fébriles d'installer tout ce qui se présente et est affublé du mot magique " Gratuit ".

- Par celui qui l'a développée (et qui paye des vecteurs, dont les développeurs de programmes gratuits), car elle va lui permettre de vous espionner (le tracking, c'est de l'espionnage). Si l'auteur des Barres d'outils paye pour que sa barre d'outils (toolbar), gratuite pour l'Internaute, soit installée, ce n'est pas pour rien.

Le gratuit, ça n'a pas de prix, mais ça a un coût :

Si le produit est gratuit, c'est que vous êtes le produit.

Si le service est gratuit, c'est que vous êtes le service.La gratuité n'existe pas, sur le Web. Tous les codes ou presque qu'il y a à télécharger gratuitement sont des outils de collecte, aux fins de monétisation, des données privées. Parmi ces codes, il y a, au premier plan, les barres d'outils, qui :

- Au premier degré, rémunèrent le propagateur de la barre d'outils (le développeur d'une application qui embarque, en bundle (produit lié), quelque chose à installer en même temps que son application)

- Au second degré, permettent à leurs auteurs de collecter les données de navigation (qui sont des données de comportement totalement privées) des internautes et de les monétiser en les vendant à qui les demandent dont à des sociétés de marketing dans le moins mauvais des cas, ou (spéculations ?) à des polices, agences de sécurité d'états ("RG (Renseignements Généraux)", Yahoo! et l'affaire Shi Tao), sectes, magouilleurs du Web, criminels organisés, etc..

Il faut se demander pourquoi il y a tant de dizaines de milliers d'acteurs du Web qui tentent de vous fourguer, « gratuitement », leurs barres d'outils. Où est le modèle économique ? D'où vient et où va l'argent ? Car rien n'est gratuit sur le Web. Il y a, quelque part, une source de revenus : c'est le débat, non tranché, entre publicité ciblée moyennant espionnage ou publicité non ciblée (quoique le RGPD à règlementé ce problème depuis le 25 mai 2018).

- Pour que les pubs soient efficaces, il faut qu'elles concernent vos goûts et désirs du moment, en temps réel.

- Pour connaître vos goûts et désirs en temps réel, il faut vous espionner en temps réel. C'est le Tracking et le Profiling.

- Pour pratiquer ces Tracking et Profiling, il faut être présent dans votre ordinateur et surveiller vos faits et gestes sur l'Internet.

- Pour être présent dans votre ordinateur, il faut vous fournir, lorsqu'on le peut , des outils de base (système d'exploitation, navigateur, moteur de recherche...). Mais, lorsque l'on n'est pas capable de développer et déployer des logiciels de base (en gros, lorsque l'on n'appartient pas au premier cercle du pouvoir, lorsque l'on ne s'appelle pas Google ou Microsoft ou Apple et les quelques nouveaux poids lourds du smartphone), on tente d'appartenir au deuxième cercle du pouvoir et on développe des barres d'outils que l'on incruste dans le travail de ceux du premier cercle.

Les barres d'outils sont des objets de pouvoir du deuxième cercle qui s'incrustent dans des objets de pouvoir du premier cercle. Voir le tableau :

Les cinq cercles du pouvoir et les pilliers qui les supportent.

- Au premier degré, rémunèrent le propagateur de la barre d'outils (le développeur d'une application qui embarque, en bundle (produit lié), quelque chose à installer en même temps que son application)

|

Les Barres d'outils ne présentent que des inconvénients (mis à part celle du « Trésor de la langue française »).

- Les Barres d'outils sont des composants logiciels qui s'exécutent, donc qui ralentissent globalement les performances.

- Les Barres d'outils sont des composants logiciels, comportant leurs erreurs et bugs, donc introduisant des risques de crash.

- Les Barres d'outils sont des composants logiciels, donc comportant leurs failles de sécurité (ou celles des technologies employées comme ActiveX, Java, etc. ...) qui permettent de pénétrer un ordinateur et d'en prendre le contrôle.

Vulnérabilité sur la barre d'outils Google

Vulnérabilité découverte dans la barre d'outils de Ask.com - Les Barres d'outils prennent de la place (de la surface) sur nos écrans et réduisent d'autant la surface utile à ce que nous sommes en train de consulter.

- Les Barres d'outils permettent d'accéder à un site ou service depuis n'importe quel site ou service sur lequel vous vous trouvez. Pratique, non ? Et bien, oui, bien sûr ! Pas pour vous, mais pour le site ou service en question qui reçoit ainsi, par l'entête HTTP naturel (le « Header » de la requête à son serveur), le nom (l'URL) de la page où vous êtes (le « Referer »).

- Des données de cookies et de saisie dans des formulaires peuvent être ajoutées à la requête. Des informations sur votre utilisation du navigateur, de ses filtres, des autres Barres d'outils...peuvent également être envoyées, comme l'heure, les fichiers téléchargés depuis l'Internet (nom du fichier et chemin d'accès peuvent être envoyées), les adresses de pages Web (URL) visitées sont envoyées automatiquement et systématiquement (elles font partie des "header" des requêtes naturelles sur le réseau des réseaux), et sont stockées avec des informations supplémentaires incluant la version du navigateur Web, la version du système d'exploitation, la version de divers modules additionnels installés, la langue du navigateur, la page Web correspondante ainsi que des informations sur l'éventuelle activation de l'Affichage de compatibilité pour le site Web. Un identificateur unique (GUID), généré par un script qu'exécute le navigateur, est également envoyé et stocké dans un cookie de tracking de manière à faire le lien entre un utilisateur unique et ses visites sur divers sites sur lesquels se retrouvent les mêmes services (les mêmes régies publicitaires sur des milliers de sites différents, les mêmes services de statistiques pour webmasters sur des milliers de sites différents, les mêmes boutons des réseaux de socialisation sur des milliers de sites différents, etc. ... permettent à chacun de suivre la totalité de vos mouvements et de les notés méticuleusement dans des bases de données infinies, puis de les analyser pour en déduire tous vos profils...).

Par exemple, si vous avez visité le site Web de recherche de Microsoft.com à l'adresse http://search.microsoft.com et que vous avez saisi la recherche « Paris », l'adresse complète http://search.microsoft.com/results.aspx?q=paris&qsc0=0&FORM=QBMH1&mkt=fr-FR sera envoyée. Les chaînes d'adresses peuvent involontairement contenir des informations personnelles mais ces informations, comme les autres informations envoyées, ne sont pas utilisées pour vous identifier, vous contacter ou à des fins publicitaires. Par ailleurs, Microsoft filtre les chaînes d'adresses pour tenter de supprimer les informations personnelles dans la mesure du possible. Lorsque vous utilisez Internet Explorer pour télécharger un programme, le filtre SmartScreen enverra les informations précédentes, ainsi que des informations à propos du programme téléchargé, telles qu'un identificateur de fichier (« hachage »), les résultats des outils anti-virus installés et les informations de certificat numérique du programme, le cas échéant.

Lorsque des déclarations du type « Ces informations collectées servent uniquement à analyser les performances et améliorer la qualité de nos produits et services », vous devez comprendre qu'il s'agit de vous profiler dans tous les domaines (« Ciblage comportemental ») pour améliorer, ouvertement, le bombardement publicitaire (« Marketing comportemental »), sans compter ce qui est fait de nos données et de nos autres profil dans le Web caché.

Ainsi, le « gentil » fournisseur de la barre d'outil connaît tout de vous.

|

Si toutes les barres d'outils servent à pratiquer le Tracking et le Profiling, certaines sont carément hostiles. Exemple :

| Analyse d'une barre d'outils (Bazookabar - Bazooka Toolbar) le 23.07.2013 Analyse | ||

|---|---|---|

| Antivirus | Résultat | Mise à jour |

| AVG | Generic.CAE | 20130723 |

| Agnitum | Adware.Bazookabar!T6REkfLII60 | 20130722 |

| AhnLab-V3 | Win-Spyware/BazookaBar.28672 | 20130722 |

| AntiVir | ADSPY/Bazookabar.B | 20130722 |

| Avast | Win32:Spyware-gen [Spy] | 20130723 |

| BitDefender | Adware.Bazookabar.B | 20130723 |

| DrWeb | Adware.Bazooka | 20130723 |

| ESET-NOD32 | Win32/Toolbar.Bazooka | 20130722 |

| Emsisoft | Adware.Bazookabar.B (B) | 20130723 |

| F-Secure | Adware.Bazookabar.B | 20130723 |

| Fortinet | Adware/Bazookabar | 20130723 |

| GData | Adware.Bazookabar.B | 20130723 |

| Ikarus | Virus.Win32.Spyware | 20130723 |

| McAfee | Adware-Bazookabar | 20130723 |

| McAfee-GW-Edition | Adware-Bazookabar | 20130723 |

| Microsoft | BrowserModifier:Win32/BazookaBar | 20130723 |

| PCTools | Adware.BazookaBar | 20130722 |

| Panda | Application/Bazookabar | 20130722 |

| Sophos | Bazooka Toolbar | 20130723 |

| Symantec | Trackware.Bazookabar | 20130723 |

| TrendMicro | Adware_BHOT_BazookaBar | 20130723 |

| TrendMicro-HouseCall | Adware_BHOT_BazookaBar | 20130723 |

| VIPRE | BazookaBar | 20130723 |

| nProtect | Adware.Bazookabar.B | 20130723 |

|

Pourquoi des barres d'outils partout, proposées par tout le monde ?

C'est l'histoire des cercles du pouvoirs.

Pour espionner les internautes, il faut être au plus près d'eux. Il n'y a pas plus près que le système d'exploitation, mais, là, ils ne sont qu'une toute petite poignée à savoir le faire. Ils s'appellent Microsoft avec Windows et Windows Mobile, Apple avec OS X et iOS, Google avec Google Chrome OS et Android, Samsung avec Tizen et la Fondation Mozilla avec Firefox OS (la Fondation Mozilla n'étant pas un adepte de tracking et de l'espionnage, loin s'en faut !). Pour pouvoir le faire rapidement et dans les appareils qui vont devenir les plus nombreux (smartphones, tablettes, etc. ...), Google a racheté Android. Ils ne sont donc que trois au monde du premier cercle du pouvoir (les autres systèmes d'exploitation, Linux, Unix, etc. ..., ne sont pas concernés par l'espionnage).

Faisant partie du système d'exploitation (Internet Explorer est mutualisé avec les composants de Windows), le navigateur Web est également un outil du premier cercle du pouvoir. Là aussi, ils ne sont qu'une toute petite poignée à savoir le faire. Ils s'appellent Microsoft avec Internet Explorer et Apple avec Safari. Là aussi, le troisième laron est entré dans la danse en exploitant rapidement un navigateur Web Open Source, Chromium, et en l'habillant de code propriétaire d'espionnage, pour faire Google Chrome. Là aussi, ils ne sont donc que trois au monde, les trois mêmes, du premier cercle du pouvoir (les autres navigateurs Web, Firefox et Opera, ne sont pas concernés par l'espionnage).

Lorsque l'on n'est pas capable de développer un système d'exploitation et un navigateur Web, il n'y a qu'un seul moyen de s'approcher de l'internaute pour l'espionner : s'incruster dans son navigateur avec une barre d'outils. Ils sont des des milliers à développer des barres d'outils. C'est tellement lucratif qu'ils payent les webmasters et les développeurs d'applications pour que ceux-ci fassent la promotion de leurs barres d'outils. Lorsque les les webmasters et les développeurs d'applications ont besoin d'argent, ils ne demandent pas à l'internaute son autorisation pour implanter quelque chose, il le fait de force, à l'insu de l'internaute.

|

Microsoft .NET Framework est un cadre de développement de Microsoft aidant au développement d'applications universelles, indépendantes du système d'exploitation dans lequel elles sont embarquées. Les fonctions de bas niveau, comme les fonctions réseau, ne sont plus développées dans les applications, mais font obligatoirement des appels paramétrés à une architecture de développement pivot (une charpente de développement) imposant des méthodes incontournables.

Cette notion s'est renforcée avec l'apparition, dans Windows 8, d'un exécutif Windows (Windows runtime) qui permet de développer des applications portables sur un panel de supports matériels cibles et non plus en fonction d'une version d'un système d'exploitation.

Les mêmes applications développées avec Visual Studio et .NET Framework fonctionnent sous :

Les ordinateurs sous systèmes d'exploitation Microsoft Windows

Les périphériques portables

Les produits collaboratifs Microsoft Surface Hub

Les serveurs

Le casque de réalité augmentée HoloLens

La XBoX

Microsoft .NET Framework est inclus dans Visual Studio.

Windows 10 est totalement pensé pour tourner sur toutes les plateformes matérielles et les applications sont produites pour être disponibles dans un unique magasin d'applications (Microsoft Store [Applications Windows - Boutique Microsoft]).

Un « Framework » est un « cadre de travail », un ensemble de composants logiciels permettant aux développeurs de développer des applications plus rapidement, plus sûrement, et à moindre coût.

|

Des barres d'outils pour se faire de l'argent avec un moteur de recherche menteur

L'échange questions / réponses tournait autour du pourquoi de l'implantation de la barre d'outils « Crawler Toolbar » par l'installeur du crapware : Spyware Terminator, peu après que ce logiciel fut introduit dans la Crapthèque d'Assiste.com. Voici la justification de l'usage des barres d'outils, révélée (avouée) par l'administrateur de ce logiciel controversé.

Ceci se passait le mardi 10 juillet 2007, après à une longue polémique et prise de bec, où ils tentent de se défendre contre nos propos et répondent à nos questions (et celles du site Zebulon), ils finissent par s'énerver. En substance, cela peut se réduite à une question et une réponse :

- « Pourquoi implantez-vous une barre d'outils chez les internautes ? »

- « Pour que nous puissions nous faire de l'argent facilement, comme le font tous les autres, en les obligeant à passer par notre propre moteur de recherche. »

Ceci est extrait de ce fil de discussion (reproduction de l'intégralité de la réponse, en anglais, et détails de cet épisode houleux.).

- L'étrange business des barres d'outils et autres programmes pénibles

- La toute première barre d'outils est apparue en 1973 sur le Xerox Alto

Barres d'outils (Toolbars) - c'est pas automatique !

Les encyclopédies |

|---|