Assiste.com

| |

Anubis : Sandbox gratuite en ligne

Anubis - Sandbox gratuite en ligne - Analyse comportementale d'un code exécutable ou interprétable dans un environnement isolé du système hôte.

18.06.2013 - Révision 15.02.2022 - Révision mineure 15.02.2022. Auteur : Pierre Pinard.

Dossier : Sandboxes gratuites en ligne |

|---|

| Introduction Liste Plan du site Malwarebytes et Kaspersky recommandés |

| Sommaire (montrer / masquer) |

|---|

Sandboxing avec Anubis - ucsb.edu

Intérêt pour l'internaute

Intérêt pour l'internaute

| Ce service n'existe plus

Analyse d'un objet (fichier…) dans un sandbox (sandboxing), en ligne, gratuitement iSecLab = International Secure Systems Lab. Anubis accepte des fichiers de 8 MO Max. Pas de caractères spéciaux, dont l'interprétation par un serveur pourrait être ambigüe, dans le nom du fichier. Tous les codes exécutables Windows sont acceptés ainsi que toutes les applications Androïd (fichiers APK valides avec les fichiers AndroidManifest.xml et classes.dex). Rapport possible aux formats HTML, XML, PDF ou Text. Possibilité de soumettre une URL et de recevoir un rapport sur la totalité de l'activité Internet de cette URL simulée dans Internet Explorer (donc avec analyse de l'activité ActiveX également). Astuce : répondre au Test de Turing (Captcha), optionnel, en bas de page. Cela rend votre analyse prioritaire dans la file d'attente. Il existe une version commerciale d'Anubis (https://www.lastline.com/). Si un exécutable est une application contenant des dépendances (DLLs, etc. ...), les envoyer en même temps (« auxiliary files ») - la taille totale de l'exécutable et de ses dépendances ne devant pas dépasser 8 MO. |

| Annonce |

Anubis - Analyse comportementale d'un objet numérique confiné dans un sandbox

Anubis : dieu funéraire de l'Égypte antique, maître des nécropoles

et protecteur des embaumeurs, probablement choisi comme logo

par iSecLab, car il représenterait, parmi d’autres significations obscures,

un charognard à la recherche, sur le Web, de malveillances à transformer en cadavres.

Anubis - Analyse comportementale d'un objet numérique confiné dans un sandbox

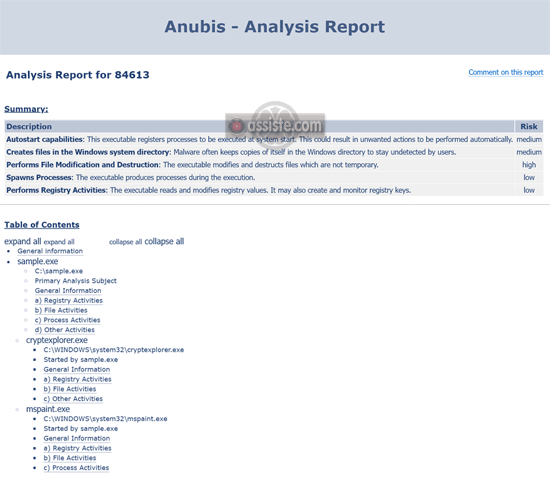

Analyse d'un rapport Anubis : table des matières

Anubis - Analyse comportementale d'un objet numérique confiné dans un sandbox

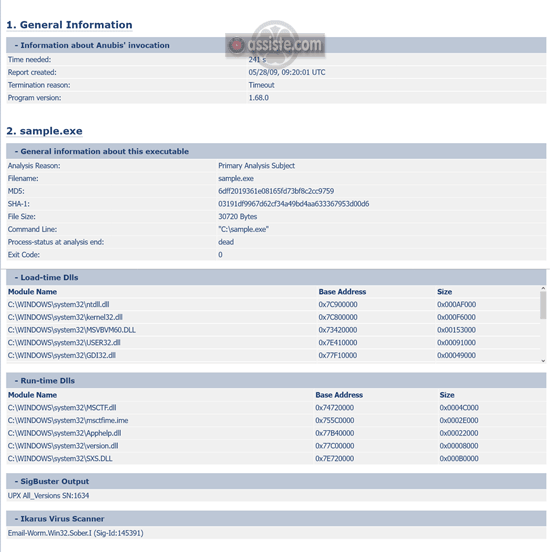

Informations générales sur le code analysé

Anubis - Analyse comportementale d'un objet numérique confiné dans un sandbox

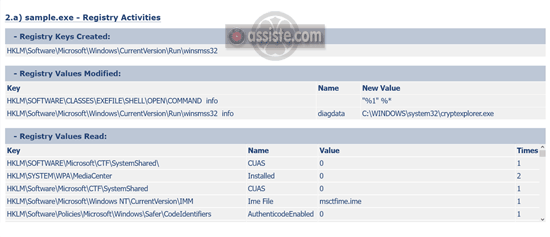

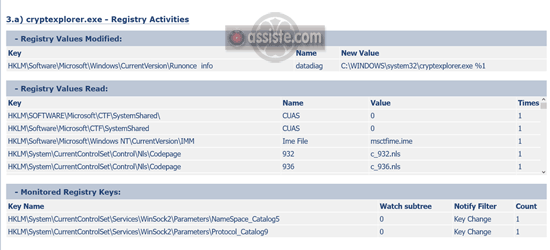

Informations sur les interactions du code analysé avec le Registre Windows :

Clés crées, valeurs modifiées, valeurs consultées.

Anubis - Analyse comportementale d'un objet numérique confiné dans un sandbox

Activités procédurales du code analysé

Anubis - Analyse comportementale d'un objet numérique confiné dans un sandbox

Activités procédurales du code analysé

Anubis - Analyse comportementale d'un objet numérique confiné dans un sandbox

Autres activités du code analysé

Anubis - Analyse comportementale d'un objet numérique confiné dans un sandbox

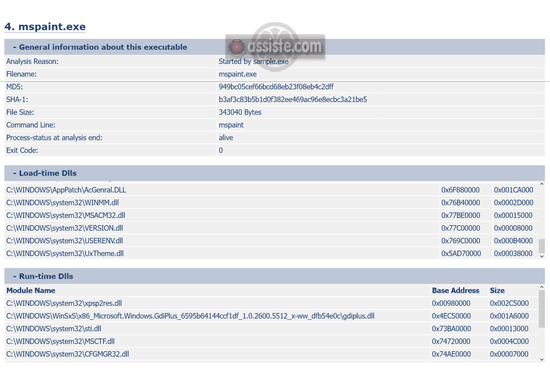

Analyse des activités d'un processus externe appelé par le processus analysé

Anubis -Analyse comportementale d'un objet numérique confiné dans un sandbox

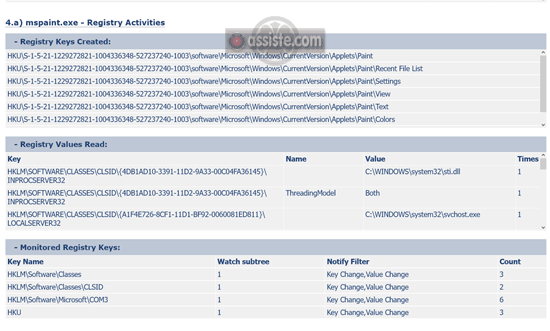

Informations sur les interactions du code externe analysé avec le Registre Windows :

Clés crées, valeurs modifiées, valeurs consultées/modifiées.

Anubis - Analyse comportementale d'un objet numérique confiné dans un sandbox

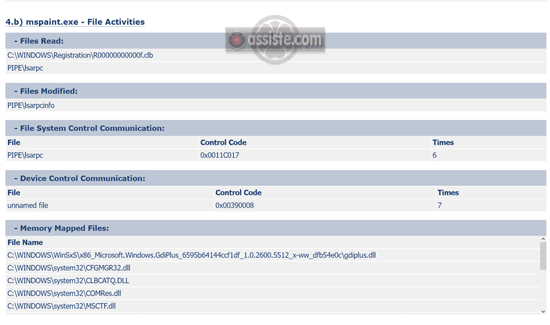

Informations sur les interactions du code externe analysé avec les fichiers de l'appareil :

Fichiers créés, fichiers lus, communications avec des périphériques, fichiers mappés en mémoire.

Anubis - Analyse comportementale d'un objet numérique confiné dans un sandbox

Autres informations à propos des activités du code externe analysé :

SEH - Structured Encryption Handling

Anubis - Analyse comportementale d'un objet numérique confiné dans un sandbox

Informations à propos d'un code exécutable appelé par le code analysé

Anubis - Analyse comportementale d'un objet numérique confiné dans un sandbox

Informations sur les interactions du code externe analysé avec le Registre Windows :

Clés crées, valeurs modifiées, valeurs consultées/modifiées.

Anubis -Analyse comportementale d'un objet numérique confiné dans un sandbox

Informations sur les interactions du code externe analysé avec les fichiers de l'appareil :

Fichiers créés, fichiers lus, communications avec des périphériques, fichiers mappés en mémoire.

Anubis - Analyse comportementale d'un objet numérique confiné dans un sandbox

Informations sur le code externe analysé :

Temps d'exécution.

Anubis est un sandbox (un bac à sable) gratuit, en ligne, analysant un fichier et retournant l'inventaire de ce que tente de faire ce code, lorsqu'il est exécutable.

Le fichier à analyser doit être soumis (envoyé) à Anubis. Si vous êtes derrière un serveur proxy de filtrage des virus, vous pouvez soumettre votre échantillon via SSL.

Le résultat de l'analyse peut être reçu par votre navigateur WEB (mais il faut parfois attendre longtemps) ou par email.

L'objet à analyser peut être un fichier exécutable, une archive d'exécutables, ou une URL.

L'objet à analyser doit être un fichier Windows exécutable (peu importe son extension .exe ou n'importe quoi) ou un fichier Android APK. Lorsqu'un fichier est envoyé à Anubis, il est ouvert en appelant la fonction « CreateProcess » donc peu importe le nom et l'extension du fichier : si son contenu est exécutable, il sera exécuté, même s'il se cache derrière un nom quelconque, même s'il s'appelle recettedecuisine.txt.

Anubis analysera également tout fichier qui contiendrait un binaire Android se présentant comme un paquet APK valide. Les fichiers APK seront installés dans un environnement virtuel Android et devront contenir, au moins, l'AndroidManifest.xml et les fichiers classes.dex.

Anubis tente d'analyser un programme appelé ntvdm.exe, pas le fichier que j'ai téléchargé. Pourquoi ?

Anubis s'attend à analyser un fichier exécutable, mais vous avez probablement soumis un fichier qu’il ne parvient pas à exécuter directement. Voici ce qui se passe : Windows (la version de Windows sur laquelle est implanté Anubis) remarque que le fichier n'est pas un exécutable valide et pense qu'il s'agit d'un ancien fichier exécutable de type DOS (ce sont des exécutables qui n'ont pas d’en-tête binaire). Dans Windows XP, cependant, les anciens fichiers DOS ne sont pas exécutés directement, ils sont injectés dans la machine virtuelle NT (New Technologie) du nom de ntvdm.exe. C'est pourquoi vous voyez Anubis analyser le processus ntvdm.exe.

Anubis : présentation

| Annonce |

Vendredi 25 mars 2016 : Anubis et Wepawet annoncent la fermeture de leurs services gratuits en ligne et la création d'une société commerciale (lastline.com) qui a elle-même été rachetée en juin 2020 par VMware.

Nous interrompons les services Anubis et Wepawet.

Malheureusement, nous ne disposons pas des ressources nécessaires pour gérer ces outils et les améliorer afin de les adapter à un paysage de logiciels malveillants en constante évolution.

Les créateurs d’Anubis et de Wepawet ont créé une société, Lastline, Inc., dont les produits offrent aux entreprises de toutes tailles des capacités d’analyse des logiciels malveillants et de contre-mesures.

Vous pouvez consulter les solutions proposées par Lastline, qui incluent à la fois des outils d’analyse des programmes malveillants et d’analyse des URL, à l’adresse www.lastline.com ou en envoyant un courrier électronique à info@lastline.com.

Nous prévoyons de poursuivre le développement et la maintenance d'Andrubis, notre bac à sable destiné à l'analyse d'applications Android. S'il vous plaît envoyez un courriel à andrubis@iseclab.org pour toute question ou consultez cette page plus tard pour des nouvelles !

Nous vous remercions tous d’être des utilisateurs fidèles de nos services et de nous avoir soutenus au cours de ces nombreuses années.

S'il vous plaît, venez nous parler à la prochaine conférence ! Vous pouvez nous trouver sur des sites universitaires tels que IEEE Security & Privacy, le NDSS, USENIX Security ou ACM CCS, ainsi que lors de conférences sectorielles telles que Blackhat, DEFCON ou RSA.

Si vous avez des questions, veuillez envoyer un courrier électronique à wepawet@cs.ucsb.edu ou anubis@cs.ucsb.edu.

Autre lien : http://anubis.iseclab.org.

| Annonce |

Les sandboxes Anubis et Wepawet avaient rejoint LASTLine le 26 mars 2016. Depuis, LASTLine fait partie de VMware (wikipedia français - machines virtuelles).

| Annonce |

Oui. [1] [2] [3] TTAnalyze est son prédécesseur (Anubis est le successeur de TTAnalyze). Il partage la même base de code mais a été amélioré dans tous les aspects. De plus, Anubis dispose d'une interface Web autour de celui-ci et fourni un service d'analyse de malware en ligne. Soumettez votre exécutable Windows et recevez un rapport d'analyse vous indiquant ce qu'il fait.

| Annonce |

En théorie, sous le système d'exploitation Windows, seuls les fichiers dont l’extension est .exe sont susceptibles de contenir du code exécutable et environ 170 types de fichiers sont à risque.

Lorsqu'un fichier est envoyé en analyse dans un sandbox (un bac à sable), il est ouvert en appelant la fonction « CreateProcess », donc peu importe le nom du fichier et son extension, si son contenu est exécutable, il sera exécuté, même s'il se cache derrière un nom quelconque, même s'il s'appelle recettedecuisine.txt (extension txt).

| Annonce |

↑ [1]

TTAnalyze : A Tool for Analyzing Malware (pdf - 12 pages - anglais - 2006) [Archive]

TTAnalyze : A Tool for Analyzing Malware (pdf - 12 pages - anglais - 2006) [Archive]↑ [2]

Master’s Thesis - TTAnalyze: A Tool for Analyzing Malware - Mémoire de maîtrise - TTAnalyze: un outil d'analyse des logiciels malveillants (12 décembre 2005 - Ulrich Bayer - 100 pages - PDF) [Archive]

Master’s Thesis - TTAnalyze: A Tool for Analyzing Malware - Mémoire de maîtrise - TTAnalyze: un outil d'analyse des logiciels malveillants (12 décembre 2005 - Ulrich Bayer - 100 pages - PDF) [Archive]↑ [3]

EXPOSURE: a Passive DNS Analysis Service to Detect and ReportMalicious Domains (PDF - 28 pages - pas daté mais probablement 2013 ou postérieur puisque la dernière référence citée est de 2013) [Archive]

EXPOSURE: a Passive DNS Analysis Service to Detect and ReportMalicious Domains (PDF - 28 pages - pas daté mais probablement 2013 ou postérieur puisque la dernière référence citée est de 2013) [Archive]