Assiste.com

Adware : tâches logicielles (applications ou scripts) chargées de gérer et afficher des publicités. Intrusives par destination, malveillantes par nécessité.

cr 01.04.2012 r+ 17.01.2025 r- 17.01.2025 Pierre Pinard. (Alertes et avis de sécurité au jour le jour)

| Sommaire (montrer / masquer) |

|---|

Adware est un terme de l'industrie informatique.

Adware : ce néologisme est un mot-valise (et contraction) construit par la fusion du mot anglais « advertising » (publicité) ou « advertise » (afficher) et du suffixe « ware » désignant un bien, une marchandise dont on fait un type. Dans l'industrie des logiciels, le rapprochement se fait avec « software » (« soft + ware »), désignant un objet « logiciel ».

|

Un « Adware » est un logiciel qui affiche des publicités servies par des régies publicitaires et qui transmet des renseignements sur les personnes (internautes) à ces régies publicitaires, leur permettant d'établir leurs profils et d'adapter les publicités servies à leurs personnalités.

Il y a 2 définitions pour « Adware » :

- Un « Adware » est un programme qui dirige des publicités, si possible ciblées, vers l'utilisateur d'un ordinateur, avec son consentement initial (consentement rarement éclairé - cas des drive-by download ou des cases à décocher lors d'un téléchargement ou d'une installation), ou sans son consentement.

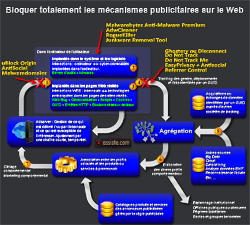

L'« Adware » est la partie installée sur les ordinateurs cibles d'un ensemble de moyens coopérant dont les autres composantes sont chez les régies publicitaires, incluant, par espionnage (surveillance, tracking), l'établissement des profils (profiling) , le ciblage comportemental et le marketing comportemental, le tout supporté par un réseau de serveurs distants appelés adservers (tout un mécanisme que l'on peut considérablement réduire et bloquer avec la Procédure gratuite de blocage total de la publicité sur le Web).

Chaîne de la publicité sur le Web et du Tracking, Profiling, Marketing comportemental, Marketing temps réel - Adware est un nom de classe de logiciels, donné parfois à tord, à des logiciels gratuits - (« freeware » ou « shareware » ou « gratuiciel ») - supportés (monétisés) par un peu de publicité (ou un mécanisme publicitaire) embarqué dans le logiciel gratuit.

Les termes exacts seraient, plutôt :- Software add-suported

- Logiciel supporté par la publicité

- Gratuiciel supporté par de la publicité

- Freeware add-supported

- Add-supported software

C'est le cas, par exemple, de l'excellent logiciel gratuit de captures d'écran et retouches d'images « 20/20 » (de byLight Technologies). Son auteur en tire une rémunération par l'incrustation de bannières publicitaires gérées par un « adware incorporé » à 20/20. Ce logiciel est alors, formellement, un « freeware » dont le créateur conserve la propriété intellectuelle (copyright) et ne réclame pas de droit d'usage. En contrepartie, il perçoit une compensation monétaire en insérant un (ou des) bandeau(x) publicitaires avec un « adware » dans son programme.

Plusieurs de ces logiciel supportés par la publicité n'ont pas besoin de fonctionner en ligne (c'est le cas de 20/20). Ils embarquent sur nos disques durs quelques bannières qui seront renouvelées lors de la prochaine mise à jour du logiciel.

Lorsqu'il s'agit d'un « poids lourd du gratuit » (un industriel du gratuit), avec toute une infrastructure industrielle et commerciale derrière, les revenus publicitaires se font avec de véritables « adwares » autonomes accompagnant l'installation du programme gratuit. L'exécution (la bonne santé) de l'« adwares » est surveillée par le logiciel gratuit qui cesse de fonctionner si l'utilisateur nettoie sa machine. C'est le cas de Go!Zilla lorsqu'il passe sous le contrôle d'« Radiate (Aureate Media) » en 1999. C'est aussi le cas de KaZaA, etc. Dans ces cas là, le freeware installe, en même temps qu'il s'installe (en nous le signalant parfois, mais, le plus souvent, à notre insu), des programmes de tierces parties dont des « adwares ». Il agit alors en cheval de Troie.

- Software add-suported

|

On ne confondra pas les Adwares, qui sont des programmes exécutables, avec les « scripts publicitaires » insérés par les Webmasters dans les pages Web de leurs sites (voir script). Avec les « scripts publicitaires », les webmasters se contentent de mettre à disposition d'une régie publicitaire une surface que la régie peut exploiter pour afficher des publicités (généralement en rapport avec le contenu de la page visitée ou, plus élaboré, en rapport avec le comportement de l'internaute sur le Web, donc en surveillant ses faits et gestes (tracking / profiling) afin de déterminer ses centres d'intérêt (Analyse comportementale) et prédire ses futurs désirs, les transformer en besoins, puis combler ces besoins (Marketing comportemental). Un « script publicitaire » n'est pas actif, c'est la régie publicitaire, distante, qui est active. Un « adware » est actif localement, dans l'ordinateur de l'utilisateur. Un « adware » est un programme (une application), un « script publicitaire » ne l'est pas.

Un « adware » est un parasite. Méthodes de diffusion des parasites :

Le Drive-by download

Accès physique à l'ordinateur.

La méthode la plus simple (mais valable pour les attaques de très haut niveau comme ce fut le cas pour l'attaque la plus sophistiquée du monde : StuxNet) reste, tout de même, d'accéder physiquement à la machine (vous-même, votre copain, votre copine, un employé, un technicien de surface, un détective privé, un parent, un enfant, un ami, le service de gardiennage, la maintenance technique etc. ...) et d'y installer le parasite. Ce n'est probablement pas le cas le plus fréquent pour les adwares mais ça l'est pour les keyloggers, les backdoors, les Remote Admin Tools etc. ... La personne qui accède à l'ordinateur peut même en être son utilisateur normal qui a été manipulé et installe tout à fait inconsciemment le parasite après avoir été convaincue qu'elle faisait tout à fait autre chose en insérant cette disquette, ce CD, ce DVD, cette clé USB (cas de StuxNet), etc. Il faut considérer cela comme une faille de sécurité (la première faille de sécurité, la plus importante, se trouve souvent entre la chaise et le clavier).

Abus de faiblesse

Un bon discours, un bon texte ou une démonstration trompeuse, toutes choses relevant de l'ingénierie sociale, vous a convaincu qu'un truc était absolument indispensable et que vous ne pouviez pas vivre sans. C'est ainsi que bon nombre de parasites sont installés alors que vous croyez installer, vous-même, par exemple, une simple nettoyeur du Registre Windows dont vous avez été convaincu de la nécessité. De nombreux utilitaires de sécurités crapuleux, dont plusieurs embarquent en sus des parasites (ils agissent en cheval de Troie), utilisent l'ingénierie sociale pour se déployer. Là aussi le problème est souvent entre la chaise et le clavier.

Usage d'un Cheval de Troie (ou trojan).

L'usage du Cheval de Troie pour installer un parasite est la méthode la plus répandue et c'est vous-même qui êtes allé chercher le vecteur (probablement un programme « gratuit » ou « freeware » ou « shareware ») de l'infection et avez procédé à son rapatriement (téléchargé ou copié depuis un CD-ROM, etc.) et à son installation. Par exemple, c'est vous-même qui installez KaZaA sur votre ordinateur : KaZaA ne vient pas tout seul s'installer. Mais KaZaA est le vecteur de très nombreux parasites dont un downloader permettant d'installer encore d'autres parasites dans un système pyramidal. C'est un Cheval de Troie. Cette nécessité d'installer le Cheval de Troie pour que soient installées les parasites contenus est importante car elle dénote bien qu'un Cheval de Troie doit être installé pour pouvoir lâcher sa « charge utile » (ou « charge active »). Il y a donc une faille des mesures et procédures de sécurité. Elles sont inefficaces ou l'agresseur possède une complicité à l'intérieur.

L'ouverture d'un courrier piégé

Spam ou non, vous ne devez jamais ouvrir un courrier dont vous ne connaissez pas l'expéditeur et vous ne devez jamais cliquer sur un lien dans un courrier, spam ou non. Un tel courrier piégé peut être assimilé à un cheval de Troie. Vous devez être équipé d'un anti-spam et d'un antivirus.

Usage d'un Fake ou Hoax

Il s'agit de faux ayant l'apparence du vrai. On les trouve surtout sur les réseaux de P2P où les parasites portent, simplement, le nom des programmes les plus convoités (un jeu...), des chansons les plus téléchargées etc. ... et dans le courrier électronique (spam ou non). Le phishing est de cette nature.

Usage d'une faille de sécurité.

Cas plus rares, le parasite est installé automatiquement depuis Internet, en exploitant des failles de sécurité. Techniques plus complexes comme le buffer-overflow et avec l'aide d'un downloader... Une technique consiste, par exemple, pour attaquer un système bien protégé, à utiliser un sniffer sur une liaison entre cet ordinateur et un ordinateur externe moins bien protégé auquel le premier fait appel régulièrement (par exemple transmissions quotidiennes depuis une filiale vers une maison mère). Le sniffer permet de repérer, dans les en-têtes, l'identité et le type des fichiers transmis régulièrement. Il suffit alors de faire passer le parasite pour l'un de ces fichiers sur la machine faillible pour infester la machine cible.

Usage de sites piégés.

Les sites piégés, (sites délibérément cybercriminels ou sites légitimes mais compromis par un cybercriminel qui a réussi à pénétrer son serveur - des listes dites " Listes hosts " peuvent être téléchargées gratuitement pour bloquer ces sites), que vous visitez, installent "à l'insu de votre plein gré", grâce à l'usage de contrôles ActiveX ou de script, des parasites de toutes natures. Ils profitent d'un certain laxisme de votre part dans le réglage de votre navigateur (lire at appliquer les recommandations du domument " Protection du navigateur, de la navigation et de la vie privée ") en ce qui concerne l'acceptation des ActiveX et des scripts. L'un des pièges pour conduire les scripts est l'usage d'images piégées dont les fameuses images invisibles, les Web Bugs.

Usage d'un binder (lieurs de merdes)

Le parasite est saucissonné (découpé) en un tas de petits bouts, éventuellement chiffrés (cryptés), chacun étant suffisamment anodin pour être indétectable. Le binder va éparpiller ces morceaux du parasite, devenu indétectable aux bases de signatures des antivirus et aux analyses heuristiques (et, par la force des choses, aux analyses comportementales dans des sandbox ou machines virtuelles, puisqu'il n'y a aucun comportement à ce stade) et les injecter dans un support (un logiciel légitime, désiré par de nombreux utilisateurs, qui va servir de véhicule : le cheval de Troie). Lors de l'installation du logiciel téléchargé, un dropper embarqué dans l'installeur du logiciel légitime va effectuer l'opération inverse : déchiffrer (décrypter) les morceaux éparpillés du parasite, les assembler, reconstituer le parasite et l'installer, tandis que le logiciel légitime qui a servi de cheval de Troie est également installé de son côté et poursui sa vie légitime séparément. Le problème, en amont, est que le binder, le dropper et les petits bouts du parasite ont pénétré le système. Il y a donc une faille de sécurité à chercher (côté humain, généralement, incluant l'autorisation qui serait donnée par un administrateur réseau à des employés d'une entreprise d'installer des logiciels sans passer par une simulation d'installation sur une machine dédiée au sandboxing).

|

Les adwares sont capables de fonctionner seuls, même si le programme ou le site qui a servi de véhicule n'est pas actif. Ils survivent également à une désinstallation du vecteur (Cheval de Troie ou Trojan) qui les a implantés. Ainsi, le fait de désinstaller KaZaA ne désinstalle absolument pas la foule d'adwares, spywares et autres implants malveillants qui viennent avec.

|

Les adwares prennent en charge la gestion de la publicités sur nos ordinateurs (comptage, affichage, statistiques, clics etc. ...). Ils sont au service des serveurs de publicités, les adservers, qui sont, physiquement, les réseaux d'ordinateurs distants propriétés des régies publicitaires. Par exemple, l'adware peut demander à l'adserver, toutes les 30 secondes, le renouvellement d'une bannière publicitaire pour remplacer le contenu affiché par un autre, en fonction de mon profil de consommateur. Il peut contrôler le capping des pop-up ou pop-over ou pop-under (nombre de fois que l'internaute voit une pop-up dans la journée ou sur la semaine etc. ...). Toutes les techniques de publicités sont touchées.

Les adwares sont, simultanément, des outils de tracking (une formle d'espionnage). Ils traquent vos moindres habitudes, faits et gestes de navigation ou hors navigation, pages et URL visitées, mots-clés utilisés, données saisies dans des formulaires, programmes utilisés, documents média vus ou écoutés etc. ... Il s'agit d'en déduire vos goûts et besoins du moment et dresser ainsi votre profil de consommateur pour vous servir " la bonne publicité, au bon moment, à la bonne personne, par le bon canal ". Ils rapportent ces informations volées aux adservers de la régie publicitaire qui maintient de gigantesques bases de données des profils de tout le monde. Elles sont consolidées par l'échange d'informations entre régies publicitaires et avec d'autres données obtenues grâce aux caisses enregistreuses des commerces, aux paiements par carte bancaire, à vos coups de téléphones, à vos abonnements etc. ... Bien entendu, toutes les techniques pour tenter de vous identifier personnellement sont mises en oeuvre, même si elles sont, purement et simplement, illégales.

Quelques adwares se permettent de hijacker des adwares concurrents sur votre propre ordinateur, remplaçant à la volée des publicités gérées par des confrères et néanmoins concurrents par les publicités de leurs propres clients : il s'agit de publicité intrusive.

Les Smart Links créent de la publicité là où il n'y en a pas même s'ils relèvent plus des spywares particulièrement intrusifs.

Les adwares ont aussi en charge de stocker (downloader) les publicités sur nos disques durs pour les resservir hors connexion.

|

Les adwares comportent des capacités de se mettre à jour qui leur permettent de télécharger et d'exécuter du code quelconque, incontrôlé et incontrôlable, sur nos machines, ce qui constitue l'introduction d'une faille de sécurité.

D'autre part, les publicités elles-mêmes sont parfois des manipulations trompeuses des internautes (de l'ingénierie sociale) et induisent des conduites aboutissant à la contamination de l'ordinateur. Par exemple, les publicités (oui ! de simples placards publicitaires) prétendant que votre version de Java est périmée et qu'il faut télécharger la nouvelle version (un virus est alors téléchargé et installé par l'utilisateur) ! Voir :

|

Les publicités sont montrées de diverses manières (et il en est inventé de nouvelles, sans arrêt, pour lutter contre les anti-adwares et éveiller notre attention).

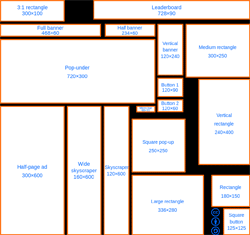

Les dimensions des bannières publicitaires portent chacune un nom et sont :

- Bannières et toutes leurs déclinaisons (skyscrapers, bandeaux etc. ...)

- Carrés, bilboard, 16/9

- Interstitiels et superstitiels

- Pop-up, pop-over et pop-under

- Pop-up sliders etc. ...

- Ticker

- etc. ...

Il existe d'autres formats publicitaires sur le Web, classés sous :

- Formats des publicités « Display standards » - Plusieurs formats

- Formats des publicités « Display standards + » - Plusieurs formats

- Formats des publicités « Display Kit d'extension rich média » - Plusieurs formats

- Formats des publicités « Display Nouveaux formats branding Rising Stars » - Plusieurs formats

- Formats des publicités « Vidéo » - Plusieurs formats

Voir le détail de ces standards (formats autorisés, poids autorisés, technologies autorisées, etc.) dans la page « Publicité sur le Web - Table des standards dimensionnels »

|

Dans la fenêtre d'un programme :

Dans un coin de la fenêtre du programme que vous utilisez. Le cas le plus fréquent est la bannière publicitaire mais aussi carrément dans la fenêtre du programme. Cydoor, par exemple, qui est livré en bundle avec de très nombreux programmes, se sert de la fenêtre même du produit logiciel comme d'une fenêtre d'un navigateur Internet, pour afficher des publicités y compris lorsque vous êtes hors connexion. Il déclare d'ailleurs froidement que l'utilisateur est plus souvent devant ses programmes que devant Internet et que ses pubs y ont donc un meilleur impact et sont vues plus souvent !

Dans les pages Web des sites Web :

Ces insertions publicitaires sont les plus connues, les plus nombreuses, les plus visibles et les plus vues. Ce ne sont normalement pas le fait d'adwares (les adwares sont des applications à part entière) mais de réservations d'espaces, dans les mises en page des sites Web, voulues pas les webmasters (la publicité est le modèle économique du Web) et mises à disposition de régies publicitaires qui les exploitent avec des scripts en javascript insérés dans le code HTML de ces pages Web. Ce sont des bannière publicitaire ainsi que quelques technologies connexes comme les « boîtes flottantes » (layers) dites « pop-up sliders », les pop-up, (tests de blocage), les pop-over, les pop-under, les interstitiels, etc. Les adwares (ces applications parasitaires qui se sont injectées dans un ordinateur et sont actives dès le démarrage de l'ordinateur), peuvent surveiller les insertions publicitaires « légitimes » dans les pages Web et substituer leurs propres insertions, au profit financier de l'auteur de l'adware. Il s'agit alors d'usurpations, de détournements, etc. Un dossier traite de ces publicités intrusives.

Exemple d'un site détectant la présence du bloqueur de publicités Adblock Plus, s'en offuscant (ce qui a particulièrement déplu aux visiteurs et a été supprimé depuis), et proposant une solution d'abonnement payant pour voir le site sans pub.Dans ses propres fenêtres :

Les adwares utilisent Les tristement fameuses Pop-up, pop-over et pop-under, etc., des fenêtres 100% publicitaires qui s'ouvrent par dessus la fenêtre que vous consultez, ou par derrière et que vous découvrez en quittant votre consultation, ou qui s'incrustent durant 20 à 30 secondes dans la fenêtre que vous tentiez de consulter et vous ne pouvez rien faire d'autre qu'attendre (pas de fermeture ou de contournement possible).

Dans les pages d'erreur 404 :

Depuis la nuit des temps (de l'hypertexte), les liens erronés (clic sur un lien dont la cible n'existe pas ou plus, peu importe la raison) provoquent l'affichage d'une page d'erreur dite erreur HTTP 404 :

soit sur l'initiative du navigateur (Internet Explorer ou Netscape par exemple)

soit sur l'initiative du webmaster qui a prévu le coup en développant son site

soit sur l'initiative de l'hébergeur du site (du serveur)

Si certaines erreurs 404 ne sont pas gérées par le webmaster du site visité, la page d'erreur standard générée à leur place est remplacée à la volée par une page publicitaire, dite POP 404. Les pages d'erreur 404 du Webmaster (du site) peuvent, elles, comporter toutes les autres formes de pub habituelles du site. Les pages d'erreur 404 à l'initiative du serveur (de l'hébergeur), lorsque le Webmaster n'a rien prévu, peuvent, elles, contenir toutes les formes de pub voulues par l'hébergeur, à commencer par une pub pour son propre service d'hébergement.

Dans les fenêtres de ses propres confrères et néanmoins concurrents :

Cette forme de publicité très agressive consiste, pour un publicitaire, à carrément prendre la place d'un autre publicitaire. Elle est classée à publicité intrusive et relève de l'espionnage industriel (sans vouloir prendre la défense des publicitaires et annonceurs lésés).

|

Chaîne de la publicité sur le Web. Tracking, Profiling, Marketing comportemental, Marketing temps réel

- Procédure de blocage total de la publicité sur le Web

- Décontamination 1 - Anti-malware

- Décontamination 2 - Antivirus

- Mises à jour périodiques d'un PC sous Windows

- Mises à jour de tous les plugins, chaque jour

- Nettoyages périodiques d'un PC sous Windows

- Protéger navigateur, la navigation et vie privée

Anti-adware préventif - Protection contre la publicité sur les sites visités et hors de la navigation Internet

- Ghostery

- AdBlock Plus

- AdBlock Edge

- Privacy Badger

- Le réglage anti-publicité de votre navigateur Web

- Le réglage anti-publicité de votre suite de sécurité

Anti-adware curatif - Malwarebytes Anti-Malware

- AdwCleaner

- Junkware Removal Tool (JRT)

Adware - Logiciels et mécanismes publicitaires

Les encyclopédies |

|---|