Assiste.com

La Manip - Procédure gratuite de décontamination sous Windows. Peut être utilisée en tout temps et toutes circonstances. Assez peu de choses vont lui résister.

cr 01.04.2012 r+ 17.01.2025 r- 17.01.2025 Pierre Pinard. (Alertes et avis de sécurité au jour le jour)

| Sommaire (montrer / masquer) |

|---|

Procédure standard de pré-décontamination antivirus d'un ordinateur sous Windows. Il s'agit d'une procédure légère et passe partout. Elle peut être employée en tout temps et toutes circonstances. Assez peu de choses vont lui résister et ce qui lui résiste relèvera, ensuite, d'une demande d'assistance sur un forum de confiance spécialisé.

Il s'agit d'une procédure standard, utilisable par tout le monde, sans connaissance particulière et sans assistance particulière, contre les contaminations classiques (Virus, Chevaux de Troie, Modifications intempestives des réglages (Hijack), Logiciels potentiellement indésirables (PUP - Faux logiciels), Adwares, Barres d'outils, Etc. ...).

Analyse seulement, sans décontaminer

Si vous ne comprenez pas ou avez un doute, ou si vous comprenez et suspectez une infection qui ne relève pas de cette procédure de décontamination (si vous suspectez la présence de rootkits, de cryptowares, d'infection du MBR (Master Boot Record), etc. ...), cette procédure doit être utilisée en analyse seule (sans procéder à la décontamination) pour confirmer les doutes, avant de demander de l'aide sur un forum spécialisé. Dans ces cas de figure, la personne qui va vous assister a besoin de savoir quel est l'ensemble de l'environnement et du contexte de l'infection. Cette procédure sert alors à vous permettre de préciser votre demande d'assistance.

Vous ne serez pas pris en charge si :

- Votre version de Windows est illégale

- Les journaux d'analyse font ressortir la présence de Cracks ou Keygen

- Un logiciel client de P2P est actif (sauf à affirmer que l'usage du client de P2P est légitime sur cette machine).

Liste des forums d'entraide, d'assistance et de décontamination où vous pouvez demander de l'aide.

La Manip - Avoir un pare-feu activé (et un seul)

Si vous n'avez pas de pare-feu, activez le pare-feu de Windows.

Pourquoi ?

Depuis 2003, nous tenons une page appelée « 4 minutes pour survivre ».

À ce jour, 3/30/2025, le temps moyen, entre le moment où un ordinateur se connecte à l'Internet, et le moment où ses ports sont balayés par un scanner extérieur (très probablement un scanner de failles), est toujours de quatre minutes. Si ce balayage (ce scan) est agressif et trouve un « port » de communication ouvert (dans Windows, il y a 65 536 ports), avec un « service » à l'écoute derrière, et que ce « service » est affecté d'une faille de sécurité, l'ordinateur est compromis (il est pénétré par un cybercriminel). Or il vous faut plus de quatre minutes, ne serait-ce que pour mettre à jour Windows et appliquer les correctifs connus aux failles de sécurité, ou pour télécharger un logiciel de sécurité. Vous n'avez donc même pas le temps de boucher les failles de sécurité. Il faut impérativement un pare-feu pour fermer tous les ports qui ne sont pas utiles et ne les ouvrir que sous la surveillance du pare-feu.

Vous pouvez avoir un pare-feu provenant de :

- Une suite de sécurité contenant un pare-feu :

- Un pare-feu autonome

- Outlook, Comodo, etc.

- Le pare-feu de Windows.

- Pour activer ou désactiver le Pare-feu Windows Defender, sélectionnez le Bouton Démarrer

sélectionnez Paramètres (

sélectionnez Paramètres ( )

)  Mise à jour et sécurité

Mise à jour et sécurité  Sécurité Windows

Sécurité Windows  Pare-feu et protection réseau. Choisissez un profil de réseau, puis sous Pare-feu Windows Defender, réglez le paramètre sur Activé ou Désactivé. Remarque : si votre appareil est connecté à un réseau (réseau d'entreprise...), des paramètres de stratégie réseau peuvent vous empêcher d'effectuer cette opération. Pour plus d'informations, contactez votre administrateur.

Pare-feu et protection réseau. Choisissez un profil de réseau, puis sous Pare-feu Windows Defender, réglez le paramètre sur Activé ou Désactivé. Remarque : si votre appareil est connecté à un réseau (réseau d'entreprise...), des paramètres de stratégie réseau peuvent vous empêcher d'effectuer cette opération. Pour plus d'informations, contactez votre administrateur.

- Pour activer ou désactiver le Pare-feu Windows Defender, sélectionnez le Bouton Démarrer

Comment savoir si vous avez un pare-feu et s'il est activé

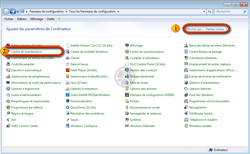

Pour savoir si vous avez un pare-feu et s'il est activé (Ceci est valable depuis Windows XP), faire :

Démarrer > Panneau de configuration > Petites icônes > Centre de maintenance

La fenêtre du Centre de maintenance s'ouvre. Déployer le paragraphe " Sécurité ".

La ligne " Pare-feu du réseau " indique si un pare-feu existe et est activé.

Un pare-feu doit être activé !

Si le centre de maintenance de Windows affiche qu'un pare-feu est activé, tout va bien, sinon, activez le pare-feu de Windows.

A la moindre connexion au Web sans pare-feu, vous avez 4 minutes pour survivre.

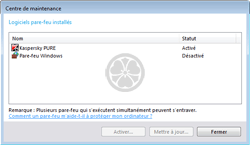

Un seul pare-feu doit être actif à la fois.

Un seul pare-feu doit être actif. Plusieurs pare-feu qui s'exécuteraient simultanément provoqueraient une situation de blocage.

Microsoft déclare : « Le Pare-feu Windows Defender doit toujours être activé même si un autre pare-feu est activé. »

C'est faux !

D'abord, Windows Defender n'est pas un pare-feu mais une solution antimalware disposant d'un module pare-feu.

Des arrangements techniques peuvent permettre de le faire « pseudo » fonctionner avec un autre pare-feu (firewall) en le déplaçant en SaaS - Logiciel à la demande (« Software as a service ») (dans un cloud), mais l'intérêt de Microsoft (et de tous les autres rapaces éditeurs de pare-feu (firewall) est l'espionnage/surveillance que permet un pare-feu (firewall) en étant au coeur même des mouvements sur l'Internet puisqu'on lui demande l'autorisation d'accès à quoi que ce soit (liens cliqués et toutes les autres requêtes HTTP invisibles qui sont le cheval de Troie des charges utiles que sont les entêtes HTTP).

Si le lien « Afficher les logiciels pare-feu installés » apparaît, cliquez dessus et assurez vous qu'un seul pare-feu est activé.

|

Précaution préliminaire contre la corruption de composants de Windows

|

- Télécharger CCleaner (Gratuit)

Remarque : CCleaner n'est pas, n'a jamais été et ne sera jamais un antivirus ou un antimalware, contrairement aux tombereaux de sotises lues à droite et à gauche. Il va servir uniquement à accélérer les analyses suivantes en supprimant tous les fichiers temporaires et en vidant les caches afin de ne pas perdre son temps à analyser des fichiers qui ont vocation à être détruits.

CCleaner - Télécharger l'un des deux antivirus gratuits suivants :

- Télécharger l'antivirus AVG (Gratuit)

AVG Antivirus Free - Télécharger l'antivirus Avira (Gratuit)

AVIRA Antivirus Free

La version de Windows installée sur mon ordinateur est-elle 32 bits ou 64 bits ?- Trend HouseCall 32 bits (tous navigateurs) (Gratuit)

Trend Housecall Launcher 32 bits - Trend HouseCall 64 bits (tous navigateurs) (Gratuit)

Trend Housecall Launcher64 bits

- Télécharger l'antivirus AVG (Gratuit)

- Télécharger Malwarebytes Anti Malware (MBAM) (Gratuit)

Malwarebytes AntiMalware (MBAM) - Télécharger AdwCleaner (Gratuit)

Si votre navigateur est " Internet Explorer " et que le filtre " Microsoft SmartScreen " est activé, une alerte erronée peut intervenir. Ne pas en tenir compte.

AdwCleaner

|

Nous allons utiliser CCleaner pour effacer tous les fichiers temporaires et vider les caches des navigateurs. Ici, ce n'est pas le gain de place qui nous interresse mais sa fonction colatérale : l'effacement de tous les fichiers se trouvant dans les « caches » des navigateurs et qui ont vocation à être détruits (il est donc inutile de perdre son temps à les analyser). Il y a, accessoirement, un risque qu'ils contiennent des parasites succeptibles d'être activés ou ré-activés après décontamination.

Que sont les " caches " des navigateurs ?

- Installez CCleaner (qui a été préalablement téléchargé)

- Lancez CCleaner.

- Si votre connexion internet est ouverte, CCleaner détectera immédiatement l'existence d'une nouvelle version éventuelle, et vous proposera de la télécharger. Ce n'est pas indispensable compte tenu de la fonction de CCleaner que nous allons utiliser.

- Paramétrez CCleaner en veillant à préserver vos paramètres de confort d'usage de WIndows

- Lancer l'analyse (attendre quelques minutes).

- Une fois l'analyse terminée, lancer le nettoyage

Mode d'emploi de CCleaner en nettoyage des fichiers temporaires

|

Facultatif. Utiliser Revo Uninstaller pour compléter le nettoyage fait lors du point ci-dessus avec CCleaner.

Revo Uninstaller ne devrait pas trouver grand chose et, probablement, rien présentant un risque.

Lancez-le (sous Windows XP, lancez-le sous un compte administratif, sous Windows Vista, Windows 7, Windows 8..., lancez-le sous un compte administratif mais avec demande d'élévation de privilèges : clic droit puis "Exécuter en tant qu'administrateur").

Clic sur l'icône "Outils".

Clic, dans le volet de gauche, sur "Nettoyeur de fichiers périmés".

Clic sur l'icône "Scan" et attendre quelques minutes.

Clic sur l'icône "Effacement".

|

Nous allons redémarrer Windows dans un mode particulier, dit " Sans échec ".

Le démarrage / redémarrage de Windows en mode « Sans échec » est un mode de fonctionnement de Windows dans lequel seul son noyau (le « kernel »), et les composants strictement minimums, sont chargés en mémoire, évitant ainsi le malfonctionnement éventuel d'autres composants de Windows, ainsi qu'un certain nombre de parasites qui cherchent à se lancer avec le démarrage de Windows et à perturber, tromper ou bloquer le fonctionnement des outils de sécurité. Les parasites non démarrés sont plus faciles à trouver, identifier et éradiquer, car une fois démarrés, ils peuvent chercher à se camoufler et, parce qu'ils sont démarrés, Windows va les « protéger » en empêchant leur destruction !

- Le « Mode sans échec » est le mode le plus sûr, en matière de sécurité informatique, de démarrage de Windows, tandis que le démarrage en « Mode normal » est celui de tous les risques et de tous les dangers. Mais ce « Mode sans échec » est un mode particulier, permettant ou facilitant certains travaux d'analyses et de diagnostics, ce n'est pas le mode normal de fonctionnement de Windows.

- Le « Mode sans échec » est une option de résolution des problèmes pour Windows. Seuls les fichiers et pilotes de base nécessaires à l'exécution de Windows démarrent. Les mots « Mode sans échec » apparaissent dans les coins de l'écran pour identifier le mode Windows que vous utilisez.

- Comme le « Mode sans échec » ne mobilise que très peu de composants de Windows, il est conseillé de l'utiliser pour des travaux de type :

- Suppression des fichiers temporaires

- Défragmentation, car de nombreux fichiers système ne sont pas utilisés à ce moment-là et peuvent être défragmentés tandis que lors d'un démarrage normal de Windows, ces fichiers sont ouverts par Windows de manière exclusive et ne peuvent pas l'être.

- Certains outils de sécurité et décontamination ont besoin de fonctionner dans le mode normal de Windows afin de traquer les malveillances qui tentent de s'activer (monter en mémoire pour être exécutées) et qui sont indécelables tant qu'elles ne cherchent pas à s'activer (fonctionnement « on-execution »). C'est le cas, par exemple, de Malwarebytes Anti-Malwares (MBAM) qui préfère fonctionner en mode normal.

Si besoin est, redémarrer votre ordinateur en mode « sans échec » avec prise en charge du réseau.

Comment démarrer / redémarrer Windows en mode « sans échec »

Les algorithmes de gestion de la mémoire virtuelle de Windows (le fichier pagefile.sys) optimisent le remplissage de ce fichier. Lorsqu'une application en cours d'exécution doit être éjectée momentanément de la RAM pour laisser de la place à une autre application, seules les données sur lesquelles vous travaillez, et les variables, sont envoyées dans la mémoire virtuelle (le fichier pagefile.sys). Le code en lui-même de l'application, invariable, se trouve déjà sur le disque dur, dans le fichier où vous avez installé l'application. C'est de là qu'elle sera recherchée / rechargée lorsqu'elle remontera en mémoire pour reprendre son tour d'exécution. C'est la raison pour laquelle Windows empêchera toujours de toucher aux fichiers des applications en cours d'exécution (Windows les ouvre avec un privilège d'accès exclusif).

Si l'application est un virus, elle « bénéficiera » de la même « protection » (virus vs malwares). C'est pourquoi les antivirus et antimalwares vous annonceront parfois, pour parfaire une décontamination (selon les virus ou parasites [parasitewares] trouvés), qu'ils ont besoin de redémarrer l'appareil. Dans la liste de redémarrage de Windows, l'antivirus ou antimalware a inscrit des travaux à faire en premier et va exécuter ces travaux de fin de décontamination avant de permettre le démarrage / redémarrage de tout le reste.

Pour lancer un antivirus ou antimalware, vous ne devez pas (s'il ne vous le demande pas expressement), quelle que soit la méthode, démarrer / redémarrer Windows en mode de diagnostic (dit mode « sans échec » - « Safe mode ») :

Les antivirus ou antimalwares cherchent à identifier certains virus non pas tels qu'ils sont enregistrés dans des fichiers disque (où ils peuvent masquer dynamiquement leur apparence), mais lorsque leur code exécutable monte en mémoire, au moment où ils vont chercher à s'exécuter (entrer en état « on-execution »). L'exécution est suspendue par l'antivirus ou l'antimalwares le temps que l'outil de sécurité analyse le code exécutable (ce qui est de l'ordre de quelques nanosecondes).

Le mode d'accès « on-execution » des outils de sécurité permet également :

De gagner du temps en n'analysant que ce qui cherche à s'exécuter, donc uniquement du code exécutable, au lieu d'analyser tout et n'importe quoi.

D'éviter le problème connu qui fait dire qu'il ne faut jamais avoir plus d'un antivirus ou antimalwares simultané. Cet ancien mode de fonctionnement des outils de sécurité, qui faisait intercepter, en mode exclusif, les fichiers tentant de s'ouvrir (« hook - hooker - hooking »), pour les analyser, pouvait provoquer des situations de blocages mutuels infinis entre plusieurs outils de sécurité intervenant simultanément sur le même fichier.

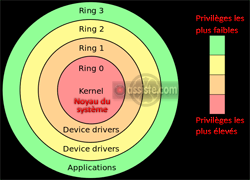

Accessoirement, vous pouvez lancer une seconde fois un antivirus ou antimalware à la demande (« on-demand »), en mode de diagnostic (mode « sans échec »), par acquit de conscience, mais certains antivirus le vérifient et refuseront de se lancer dans ce mode. Lorsque Windows est démarré en mode « sans échec », il est lancé dans une configuration minimum. Tout ce qui tente, habituellement, de s'activer et s'exécuter durant le démarrage de Windows, et qui ne fait pas partie du noyau minimum de Windows (le kernel), est ignoré (n'est pas lancé).

Seuls les malwares de classe « Root » (« Rootkit »), qui ont réussi à s'incruster dans le noyau de Windows (le kernel), ne peuvent être évités lors d'un démarré en mode « sans échec ». Ils font désormais partie du noyau de Windows et disposent des privilèges les plus élevés, ceux de Windows (« Ring 0 »).

Les niveaux de privilèges dans un système d'exploitation :

Ring0 (Ring 0), Ring1 (Ring 1), Ring2 (Ring 2), Ring3 (Ring 3)

Certains virus s'installent encore plus « haut » : dans le « bootstrap » du disque de démarrage (le « bootstrap » est exécuté avant le chargement de Windows), voire dans le BIOS qui est exécuté en tout premier, à la mise sous tension de l'appareil.

Les microprogrammes UEFI, qui remplacent les BIOS depuis 2012, sont suspectés de beaucoup d'intrusions franchement malveillantes et attentatoires à la vie privée et aux libertés individuelles dont :

Qui contrôle le BIOS / l'UEFI contrôle l'appareil

donc contrôle son utilisateur

|

Selon l'état dans lequel se trouve l'ordinateur, vous pouvez être empêché d'utiliser un antivirus ou un autre. Voici plusieurs solutions, sachant que :

Un seul antivirus en mode temps-réel !

Vous ne devez avoir qu'un seul antivirus installé et actif en temps réel (On-access) !

Vous pouvez avoir plus d'un antivirus installé, 40 ou 50 antivirus si cela vous chante, mais un seul doit fonctionner en temps réel (On-access) !

Si plus d'un antivirus est actif en temps réel (On-access), des situations de blocage mutuel définitif peuvent se produire !

- Analyse avec votre antivirus

Si vous avez un antivirus installé, tentez de le mettre à jour puis de l'utiliser en demandant une analyse complète dans le mode d'analyse le plus dur (cette analyse va prendre du temps, voire plusieurs heures sur une machine avec de gros disques et de très nombreux fichiers).

Détruisez tous les virus trouvés.

Vous pouvez exécuter ensuite le point 2 et même le point 3 ci-après (soit 3 analyses avec 3 antivirus différents). - Analyse avec l'un des deux antivirus gratuits suggérés

Ceci peut être fait en plus de l'éventuelle analyse 1 ci-dessus.

Désinstallez votre antivirus ou, si vous savez le faire, désactivez-le (arrêter sa fonction antivirus en temps réel) sans le désinstaller).

Installez l'un (et un seul) des deux antivirus suggérés (qui a été préalablement téléchargée)

Mettez-le à jour.

Analyser la totalité de la machine dans le mode d'analyse le plus dur (cette analyse va prendre du temps, voire plusieurs heures sur une machine avec de gros disques et de très nombreux fichiers).

Détruisez tous les virus trouvés.

Vous pouvez exécuter ensuite le point 3 ci-après. - Analyse avec l'une des deux versions de l'antivirus en ligne suggéré

Ceci peut être fait seul, ou en plus des éventuelles analyses 1 et/ou 2 ci-dessus.

Désinstallez l'antivirus actuellement installé (s'il y en a un d'installé) ou, si vous savez le faire, désactivez-le (arrêter sa fonction antivirus en temps réel) sans le désinstaller.

Installer la version 32bits ou 64bits de l'antivirus en ligne, selon votre version de Windows.

Analyser la totalité de la machine dans le mode d'analyse le plus dur (cette analyse va prendre du temps, voire plusieurs heures sur une machine avec de gros disques et de très nombreux fichiers).

Détruisez tous les virus trouvés.

|

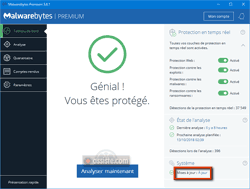

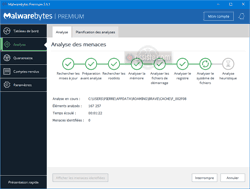

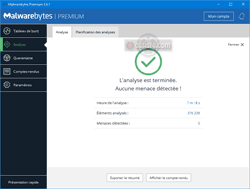

Installez Malwarebytes (qui a été préalablement téléchargé).

Re-démarrez l'ordinateur en mode normal (pas en mode sans échec). Malwarebytes préfère fonctionner en mode de démarrage normal et il va immédiatement chercher ses mises à jour (il faut donc une connexion réseau).

Lancez-le (sous Windows XP, lancez-le sous un compte administratif, sous Windows Vista et suivants lancez-le sous un compte administratif avec demande d'élévation de privilèges : clic droit ![]() « Exécuter en tant qu'administrateur »).

« Exécuter en tant qu'administrateur »).

Mettez-le à jour. Dans le volet de gauche, clic sur « Tableau de bord »

Tout à fait en bas du volet de droite, clic sur Clic sur « À jour ». Si une mise à jour existe, elle est téléchargée et installée. La version « Premium » de Malwarebytes effectue les mises à jour automatiquement.

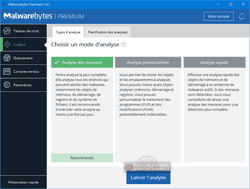

Tout à fait en bas du volet de droite, clic sur Clic sur « À jour ». Si une mise à jour existe, elle est téléchargée et installée. La version « Premium » de Malwarebytes effectue les mises à jour automatiquement.Choisir un mode d'analyse. Le mode « Analyse des menaces » est rapide (quelques minutes), mais si vous avez du temps, choisissez plutôt le mode « Analyse personnalisée » et paramétrez ce mode en cochant toutes les cases (à lancer plutôt juste avant d'aller vous coucher, car cela va durer plusieurs heures).

Laissez l'analyse se dérouler.

Si des « menaces » sont détectées, Malwarebytes attend vos ordres.

Cliquez sur le bouton « Afficher les résultats ». Un journal, plus ou moins long, affiche la liste des objets appartenant aux parasites trouvés. Tous ces objets sont sélectionnés ou non (prêts à être effacés ou non) selon vos paramétrages précédents. Vous pouvez vérifier cette liste, objet par objet, et cocher ou décocher certains objets. Normalement, vous ne devriez toucher à rien et accepter les propositions faites par Malwarebytes.

Cliquez sur le bouton « Effacer la sélection ».

Malwarebytes peut être amené à vous demander de redémarrer l'ordinateur.

|

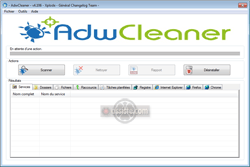

Utilisez AdwCleaner (qui a été préalablement téléchargé et qui est directement utilisable, sans phase d'installation).

Windows devrait, de préférence, être démarré / Redémarré en mode " Sans échec " (revoir le point 6 ci-dessus).

AdwCleaner doit être lancé alors que tous les navigateurs Web sont fermés (Firefox, Internet Explorer, Edge, Opera, Google Chrome, Safari, etc.)

Lancez AdwCleaner.

Attention au lancement d'AdwCleaner :

Sous Windows XP, double clic sur le fichier AdwCleaner téléchargé.

Sous Windows Vista, Windows 7, Windows 8, 8.1, 10, lancez AdwCleaner avec privilèges administratifs (Clic droit > Exécuter en tant qu'administrateur).

Comment exécuter un programme "en tant qu'administrateur" ?

La fenêtre d'accueil d'AdwCleaner s'affiche.

Cliquer sur le bouton "Suppression". AdwCleaner analyse votre système et supprime les parasites qu'il trouve.

Voir le mode d'emploi de AdwCleaner

Fin de la décontamination standard

A ce stade, la décontamination de base de la machine est terminée.

Il est possible d'utiliser un ou deux outils additionnels, en mode " Sans échec ", comme GMER et/ou en mode normal, comme RogueKiller. Ces outils peuvent être mis entre toutes les mains (en suivant les modes d'emploi).

Poursuivre avec les actions énumérées ci-après et prévenant les ré-infections.

Il s'agit d'appliquer tous les correctifs connus aux failles de sécurité de tous les produits Microsoft installés dans votre ordinateur.

Faire un Windows update et appliquer immédiatement, au moins, toutes les mises à jours dites « Critiques ».

Le mieux est de paramétrer Windows update pour des mises à jour automatiques de manière à ne plus avoir à s'en préoccuper. Un redémarrage de l'ordinateur est parfois nécessaire.

Il s'agit d'appliquer tous les correctifs connus aux failles de sécurité de tous les produits non Microsoft (et même de certains produits Microsoft) installés dans votre ordinateur.

Il existe de nombreux utilitaires, souvent gratuits, permettant de rechercher si des applications installées dans un ordinateur disposent de mises à jour, les téléchargent et les installent. Par exemple :

Ces outils recherchent :

- Des correctifs connus, et pas encore installés, aux failles de sécurité des logiciels installés.

- Des nouvelles versions de logiciels non Microsoft installés dans votre ordinateur

Vous avez ainsi la possibilité de mettre un grand nombre d'applications à jour. Ce travail est méticuleux, long, et nécessite parfois des interventions manuelles.

Un certain nombre de logiciels ne peuvent être mis à jour automatiquement. Il est donc nécessaire, de temps en temps (par exemple une fois par mois), de regarder s'il y a des mises à jour de ces logiciels et de les appliquer.

Bien lire les caractéristiques et restrictions de ces utilitaires de mises à jour. Certains sont manifestement dédiés aux anglophones et n'installent que les versions anglaises en écrasant vos versions françaises, d'autres n'installent que les paramètres par défaut et vous font perdre tous vos réglages, etc.

Protégez votre/vos navigateurs et votre navigation. Suivez cette procédure : Protection du navigateur de la navigation et de la vie privée.

La Manip - Procédure standard gratuire de décontamination

Les encyclopédies |

|---|