Assiste.com

Clients Torrent - Liste des clients Torrent (Liste des logiciels de P2P). Les clients / serveurs BitTorrent permettent le partage de fichiers dans une relation appelée Peer-to-Peer (P2P - Pair à Pair).

cr 22.06.2016 r+ 22.10.2024 r- 22.10.2024 Pierre Pinard. (Alertes et avis de sécurité au jour le jour)

Dossier (collection) : Termes de la scène Warez, DLL et P2P |

|---|

| Introduction Liste Malwarebytes et Kaspersky ou Emsisoft (incluant Bitdefender) |

| Sommaire (montrer / masquer) |

|---|

Liste des clients Torrent (Liste des logiciels de P2P).

Les clients / serveurs BitTorrent permettent le partage de fichiers dans une relation appelée Peer-to-Peer (P2P - Pair à Pair).

Lorsque vous avez besoin de télécharger ou de partager des fichiers avec d'autres, utilisant ce protocole, il vous faut installer un client Torrent, faisant également office de serveur. Il en existe plusieurs, au choix.

Attention : si vous souhaitez aller sur des trackers privés ou semi-privés, utilisant un ratio de partage, il est fréquemment conseillé de n'utiliser que certaines versions de ces clients P2P (tableau ci-dessous). Les autres versions, plus récentes, y compris et surtout les nouvelles versions, comporteraient des bugs, en particulier dans la gestion des quantités de données partagées (seedées), au détriment de votre ratio de partage. Toutefois, il ne nous est pas possible de cautionner ceci : les anciennes versions, par exemple la 2.2.1 conseillée un peu partout pour le client µTorrent, sont des versions plus du tout maintenues, donc dans lesquelles les failles de sécurité ne sont pas du tout recherchées et encore moins corrigées.

| Téléchargements pour : | ||||||

|---|---|---|---|---|---|---|

| Client Torrent |  Windows |  Linux |  Unix |  Mac/OS |  Android | Remarques |

| µTorrent | µTorrent (Windows 2000, XP, XP 64, Vista, Vista 64, 7, 7 64) Version souvent conseillée par les trackers : 2.2.1 à chercher sur oldapps.com | µTorrent pour Mac Version 1.5.13 conseillée | Est un Adware. Code propriétaire. | |||

| Vuze (Azureus) | Vuze | Vuze | Vuze | Vuze | Vuze | Code Open Source |

| BitTorrent | BitTorrent Version 6.4 conseillée | Etait libre jusqu'en version 5, licence propriétaire depuis. Ne pas utiliser la branche 7. Existe en version "Plus", commerciale. Attention à l'installeur piégé (barre d'outil ASK). Procédure de décontamination. | ||||

| Deluge | Deluge | Deluge | Deluge | Deluge | Code Open Source | |

| Transmission | TransmissionQT | TransmissionBT | TransmissionBT | Code Open Source | ||

| BitComet | BitComet | |||||

| qBittorrent | qBittorrent | qBittorrent | Code Open Source | |||

| tTorrent | tTorrent | |||||

Cliquez sur un lien Torrent, quelque part sur un tracker. Un petit fichier de " métadonnées ", dont le suffixe est .torrent, se charge dans un répertoire de votre choix, répertoire que vous avez désigné dans votre client Torrent.

Exemple, dans le client Vuze (Azureus) :

Vous désignez l'emplacement (le répertoire d'accueil) des fichiers .torrent par Vuze Outils

Outils  Options

Options  Fichiers

Fichiers  Torrents

Torrents  Nom de votre répertoire d'accueil des fichiers de métadonnées (les fichiers .torrents).

Nom de votre répertoire d'accueil des fichiers de métadonnées (les fichiers .torrents).

S'il n'est pas déjà en cours d'exécution, le client Torrent que vous avez installé se charge automatiquement. Il interprète le fichier de métadonnées et démarre le téléchargement de la ressource partagée (la release) que vous avez demandée.

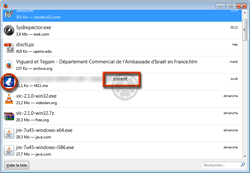

Par exemple, dans le navigateur Firefox (recommandé), le téléchargement du fichier de métadonnées apparaît comme ceci dans la liste des fichiers téléchargés (il doit être précédé de l'icône du client Torrent que vous utilisez et, sous Windows, le nom du fichier doit se terminer par le suffixe .torrent). Le type de fichiers .torrent doit être associé à votre client Torrent, ce qui se fait automatiquement lors de l'installation de votre client Torrent.

Si l'association entre les fichiers de métadonnées Torrent (les fichiers .torrent sous Windows) et votre client Torrent, n'est pas faite, l'ouverture du fichier de métadonnées, pour lancer le client Torrent puis le téléchargement de la ressource partagée choisie (la release d'un film, livre, logiciel, musique, etc. ...) ne se fait pas automatiquement. Dans ce cas, faites un clic droit (clic avec le bouton droit de la souris - ![]() ) sur le fichier de métadonnées

) sur le fichier de métadonnées ![]() sélectionnez « Ouvrir avec »

sélectionnez « Ouvrir avec » ![]() naviguez dans vos programmes

naviguez dans vos programmes ![]() sélectionnez votre client Torrent installé

sélectionnez votre client Torrent installé ![]() sélectionnez ce programme comme programme par défaut pour ouvrir les fichiers de métadonnées Torrent

sélectionnez ce programme comme programme par défaut pour ouvrir les fichiers de métadonnées Torrent ![]() validez).

validez).

Torrent - Téléchargement - Firefox (association entre fichiers de type .torrent et le client Vuze dont on voit l'icône)

Autres clients de P2P :

ABC (Licence libre)

Ares

Avarice

Bearflix

Bearshare

Bitche

BitComet

BitSpirit (en) (Licence propriétaire)

BitTornado (Licence libre)

BitTyrant (en) (Licence libre)

Blog Torrent (en) (Licence libre)

Calria

Code Red

Dashbar

DateManager

eMule

FlashGet (Licence propriétaire)

Free Download Manager (Licence libre)

FrostWire (Licence libre)

Gizmo

GotSmiley

Grokster

Hermes

KGet (Licence libre)

KTorrent (Licence libre)

LanOnInternet

LimeWire (Licence libre)

Meebo

Memoryup

Miro (Licence libre)

MLDonkey (Licence libre)

MonoTorrent (en) (Licence libre)

Morpheus

MS Blaster

MySpace Messaging

OneSwarm (Licence libre)

Opera (Licence propriétaire)

PidGin

Popcorn Time (Licence libre)

QQ

rTorrent (Licence libre)

Shareaza (Licence libre)

Sharetastic

Tixati (Licence propriétaire)

Tomato Torrent (en) (Licence libre)

Torrent Swapper (en) (Licence libre)

TorrentFlux (en) (Licence libre)

Tribler (Licence libre)

µTorrent

Xtorrent (Licence propriétaire)

Xunlei (Licence propriétaire)

Zultrax

|

La plupart des outils de sécurisation de vos appareils peuvent bloquer l’accès à un domaine (site Web) de partage (tracker P2P) et aux applications torrent (qBittorrent, Vuse, etc.).

La raison est qu’il est toujours dangereux, voire dramatique, de télécharger quelque chose de nouveau qui va être ouvert immédiatement (réflexe malheureusement habituel de l’utilisateur) alors que cet objet est encore inconnu des antivirus et antimalwares.

Les cybercriminels connaissent cette faille (virus PEBCAK) chez les utilisateurs et envahissent les domaines de partage avec des objets à télécharger attractifs, mais piégés, ou en hackant les communications avec ces domaines (par exemple en utilisant des proxys). Ils ont des chances de toucher en quelques heures un grand nombre de victimes avant que l’objet malveillant ne soit détecté et retiré du domaine de partage.

Après un téléchargement de quelque chose de nouveau, et si vous ne connaissez pas l’uploader de longue date, soumettez l’objet téléchargé, avant d’ouvrir cet objet :

Si vous avez une confiance certaine en l’uploadeur et en le domaine tracker de P2P, vous pouvez mettre, temporairement, le domaine de partage (le tracker P2P) et l’application torrent utilisée en liste blanche dans vos outils de sécurité.

Les outils de sécurité bloquent un domaine douteux par son adresse IP. Les trackers P2P sont très nombreux, beaucoup étant de petits domaines de particuliers hébergés sur des serveurs mutualisés entre de très nombreux domaines (des milliers à des dizaines de milliers de domaines sur la même adresse IP). Le blocage de l’adresse IP va entraîner le blocage de tous ces domaines, même si tous les autres n’ont rien à voir avec le P2P.

Lire ces documents :

[1] Warez site riddled with mobile malware - Crack, crack your smartphone's dead.

[2] A crawler-based study of spyware in the web.

[3] Monkey-Spider: Detecting malicious Web sites.

[4] Vanity, Cracks and Malware - Insights into the Anti-Copy Protection Ecosystem.

[5] Piracy Release Group has been spying on downloaders for 9 months.

Lire ces notes :

|

Un codec est un code exécutable d'encodage/décodage, dont de compression/décompression de flux numériques. Ce sont des programmes, avec tous les risques de virus et malveillances que cela permet (y compris les malwares, les ransomwares et les cryptowares).

Ne téléchargez et n'ouvrez que des releases faites avec des codecs connus et jamais avec des codecs exotiques ou nouveaux et présentés comme « merveilleux ».

Lire l'article :

|

↑

Warez site riddled with mobile malware - Crack, crack your smartphone's dead (The Register - 21.04.2005 - John Leyden) [Archive]

Warez site riddled with mobile malware - Crack, crack your smartphone's dead (The Register - 21.04.2005 - John Leyden) [Archive]↑

A crawler-based study of spyware in the web (cs.washington.edu - University of Washington - Department of Computer Science & Engineering - PDF 17 pages - Alexander Moshchuk, Tanya Bragin, Steven D. Gribble et Henry M. Levy - ce document n'est plus en ligne - l'étude date de 2005 - sa plus ancienne archive disponible remonte au 8 janvier 2013 et la plus récente au 4 mars 2016 - lire dans Archive) [Archive]

A crawler-based study of spyware in the web (cs.washington.edu - University of Washington - Department of Computer Science & Engineering - PDF 17 pages - Alexander Moshchuk, Tanya Bragin, Steven D. Gribble et Henry M. Levy - ce document n'est plus en ligne - l'étude date de 2005 - sa plus ancienne archive disponible remonte au 8 janvier 2013 et la plus récente au 4 mars 2016 - lire dans Archive) [Archive]↑

Monkey-Spider: Detecting malicious Web sites (University of Mannheim - Laboratory for Dependable Distributed Systems - Travail de présentation d'une thèse de Ali Ikinci le 2 mai 2007 - PDF 96 pages) [Archive]

Monkey-Spider: Detecting malicious Web sites (University of Mannheim - Laboratory for Dependable Distributed Systems - Travail de présentation d'une thèse de Ali Ikinci le 2 mai 2007 - PDF 96 pages) [Archive]↑

Vanity, Cracks and Malware - Insights into the Anti-Copy Protection Ecosystem (iseclab.org - PDF 12 pages - Markus Kammerstetter, Christian Platzer et Gilbert Wondracek - Université de technologie de Vienne, Autriche - Plus en ligne; copie disponible dans les archives du Web) [Archive]

Vanity, Cracks and Malware - Insights into the Anti-Copy Protection Ecosystem (iseclab.org - PDF 12 pages - Markus Kammerstetter, Christian Platzer et Gilbert Wondracek - Université de technologie de Vienne, Autriche - Plus en ligne; copie disponible dans les archives du Web) [Archive]↑

Piracy Release Group has been spying on downloaders for 9 months (torrentfreak.com - Andy Maxwell - 11 novembre 2013) [Archive]

Piracy Release Group has been spying on downloaders for 9 months (torrentfreak.com - Andy Maxwell - 11 novembre 2013) [Archive]

Collection de dossiers : Les encyclopédies |

|---|