Assiste.com

Rootkit : nom donné à des outils pour parasites informatiques arrivant à s'implanter avec privilèges en Ring 0 (niveau Root du système d'exploitation).

cr 01.01.2008 r+ 17.01.2025 r- 17.01.2025 Pierre Pinard. (Alertes et avis de sécurité au jour le jour)

| Sommaire (montrer / masquer) |

|---|

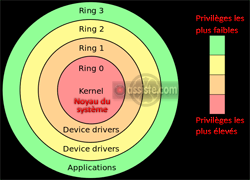

Rootkit est un nom générique donné à des dispositifs logiciels, la plupart du temps malicieux, arrivant à s'implanter dans un appareil (tous systèmes d'exploitation confondus) avec les privilèges les plus élevés (« Ring 0 » dans Windows) du système d'exploitation.

Les niveaux de privilèges dans un système d'exploitation :

ring0 (ring 0), ring1 (ring 1), ring2 (ring 2), ring3 (ring 3)

Définis par Kaspersky, les rootkits sont un programme ou une collection d'outils logiciels programmés pour masquer certains objets ou activités dans un système d'exploitation. En règle générale, les cybercriminels masquent les clés de registre servant à l'exécution automatique d'objets malveillants, ainsi que les fichiers, dossiers, processus dans la mémoire de l'ordinateur infecté et les activités réseau malveillantes. Ils peuvent empêcher la suppression de fichiers ou de clés de registre. Les rootkits eux-mêmes ne causent pas de dommages directs à l'ordinateur. Dans la très grande majorité des cas, ils sont utilisés en conjonction avec d'autres logiciels malveillants pour empêcher leur détection et maximiser le temps de séjour dans l'ordinateur de la victime.

Les Rootkits s'installent au niveau « racine » du système d'exploitation (dans son noyau), grâce, historiquement, aux privilèges de l'utilisateur « root » (le compte utilisateur avec les niveaux de privilèges les plus élevés dans le monde Unix où les Rootkits sont nés), d'où leur nom.

Les Rootkits disposent alors de tous les moyens pour se rendre totalement furtifs et indétectables (« crochetage » (« hook - hooker - hooking ») du système de fichiers empêchant d'être vu, etc.).

Exemples de comportement d'un RootKit :

Si un logiciel, que le Rootkit identifie comme étant un antivirus ou un logiciel de sécurité, tente d'accéder à l'un des objets du Rootkit, en en faisant la demande, par exemple, au système de fichiers, le Rootkit, qui intercepte toutes ces demandes (il crochète le système de fichiers [FAT ou NTFS sous Windows]) retourne une réponse disant que l'objet recherché n'existe pas.

Si un journal d'activité du système (log) fait ressortir une activité relevant du Rootkit (exploitation de la bande passante Internet, processus s'exécutant, etc.), le Rootkit falsifie les journaux d'activité.

Les Rootkit existent dans tous les mondes informatiques : Linux, Unix, Solaris, HP-UX, Mac OS X, Windows...

Certains logiciels, plus ou moins légitimes, utilisent des techniques de Rootkit, tels les émulateurs de disque (DAEMON Tools, Alcohol 120%, etc.).

Certains Rootkit sont développés pour suivre les DRM (les droits numériques) et identifier les pirates ou bloquer le fonctionnement des versions pirates de ressources soumises à des droits. Mark Russinovich, de SysInternals, avait découvert le fameux et controversé (fumeux) « Rootkit » de Sony (Sony le retirera rapidement).

La propagation (le déploiement) des Rootkit suit les mêmes chemins que le déploiement des virus et autres malveillances (exploitation de failles de sécurité, spams, logiciels quelconques (de jeux, crack, plug-ins prétendument spécifiques, fausses alertes de mises à jour, chevaux de Troie, etc.).

Les Rootkit sont très difficiles à détecter et à éradiquer. Ils ne sont pas du ressort des antivirus qui ne peuvent pas les voir - mais les antivirus les plus avancés disposent désormais d'antirootkit, soit développés en interne (machines virtuelles, sandbox, etc.), soit achetés à un développeur externe. Si, après une décontamination standard, un soupçon de contamination continue de peser sur une machine, l'utilisateur doit consulter un forum d'entraide spécialisé ayant des assistants (« helpers ») agréés.

Le virus Regin, considéré comme l'un des plus sophistiqués du monde, a pu fonctionner durant 10 ans (de 2003 à 2014) avant d'être découvert. L'un de ses composants est un rootkit (rootkit Regin - sous le nom de Rootkit.Win32.Regin).

L'internaute « normal » ne doit pas tenter de s'en sortir tout seul et ne doit absolument pas recopier une solution trouvée sur le Web (il s'agit probablement d'une attaque irréversible d'un cybercriminel, comme un crypto-ransomware, etc.). Les solutions provenant d'un forum d'entraide spécialisé sont :

Données à titre personnel.

Ne concernent qu'un ordinateur particulier.

D'un utilisateur particulier.

Contre une attaque particulière.

Dans un contexte particulier.

Seul un assistant agréé vous donnera une solution qui ne s'appliquera qu'à votre machine après vous avoir fait faire de nombreuses opérations préalables et vous avoir demandé de lui fournir de nombreux journaux d'analyses (logs) qu'il mettra un certain temps à décortiquer pour vous proposer une solution adaptée et strictement personnelle.

|

Le pare-feu est la première des mesures à mettre en oeuvre.

Ne jamais travailler sous un compte avec des privilèges administratif (Principe de Moindre Privilège). A partir de Windows Vista, même si vous vous identifiez sous un compte pouvant accéder aux privilèges d'administration du système, vous travaillez systématiquement avec des privilèges d'un utilisateur normal. Il faut demander une élévation de privilège.

|

Voir Carrier IQ.

|

Les encyclopédies |

|---|