Assiste.com

Requête HTTP : le protocole Hypertext Transfer Protocol (HTTP, HTTPS) permet au client (votre navigateur Web, etc.) de faire une requêtre aux serveurs.

cr 01.04.2012 r+ 17.01.2025 r- 17.01.2025 Pierre Pinard. (Alertes et avis de sécurité au jour le jour)

| Sommaire (montrer / masquer) |

|---|

Les « requêtes HTTP » sont le « cheval de Troie » |

Chaque fois :

Chaque fois que :

Vous cliquez sur un lien vers un appel à un objet, que ce lien soit sur un mot, une phrase, une image (tous ces liens sont des URL), pour activer l'objet.

Vous n'avez pas besoin de cliquer pour que l'objet soit sollicité, automatiquement (voyez l'usage des Web Bug).

Une « Requête HTTP » (une demande, une sollicitation) est faite au serveur (propriétaire ou tiers) hébergeant l'objet (le même serveur que celui de la page visitée ou un autre).

Chaque fois qu'un objet, une action, un service..., dans le contenu d'une page Web visitée, est sollicité automatiquement (sans clic de votre part sur la demande de l'objet) et se trouve ailleurs que sur le serveur du site Web visité (une image d'illustration, une publicité, un bouton [dont tous ceux des réseaux sociaux], une vidéo, un son, etc.) sans que vous ayez à cliquer quelque part, la « Requête HTTP » nécessaire pour récupérer cet objet est exécutée. Elle dirige vers le serveur (probablement un autre serveur, probablement ailleurs dans le monde, appartenant et étant opéré par on ne sait qui hébergeant cet objet [cette ressource]).

Chaque page Web que vous visitez est constituée de plusieurs textes et objets pouvant se trouver sur une nébuleuse de serveurs différents vers lesquels il y a autant de « Requête HTTP ».

Chaque appel à une ressource Web se fait par une « Requête HTTP » formelle, devant respecter les standards du Web. Ces standards obligent à contenir des informations plus ou moins nécessaires au fonctionnement de l'Internet et du Web, dont « quelle était la page précédente » (le « Referrer ») qui a conduit à la page actuelle (ce qui permet la construction de l'historique de tous vos déplacements sur le Web, depuis votre toute première connexion, sous la forme de « clickstream - chaîne de clics »).

En matière de protection de la vie privée sur l'Internet, et son sous-ensemble le Web, ce sont certaines de ces informations, dans l'entête de la « Requête HTTP », qui posent problème et participent à une forme d'espionnage de type « RG », contre 100% des internautes du monde, et pudiquement appelé « Tracking ».

Le « Tracking » est ce terme édulcoré signifiant « Surveillance et espionnage des vies privées ».

Lorsque vous souhaitez consulter une page Web (une page d'un site Web), vous cliquez sur un lien (ou vous saisissez vous-même ce lien dans la zone d'adresse de votre navigateur Web). Dans ces deux cas, vous provoquez une « Requête HTTP » envoyée par votre navigateur Web vers le serveur de la page souhaitée (la ressource sollicitée).

Lorsqu'une page s'affiche, elle est généralement constituée de nombreux objets provenant de nombreux serveurs tiers. L'affichage ou l'exécution (script) de chacun de ces objets, qu'ils soient visibles ou invisibles, oblige le navigateur à envoyer autant de " Requête HTTP ", vers autant de serveurs tiers, qu'il y a d'objets incrustés dans la page. Il est possible d'identifier et de bloquer une partie de ces serveurs (et donc de semer les sociétés qui nous espionnent) :

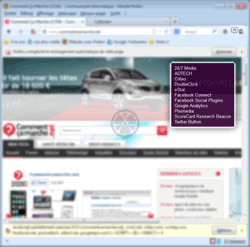

Exemple avec un site français : Comment ça marche

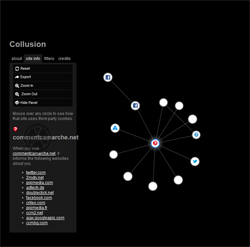

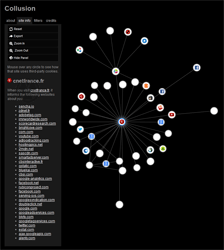

Avec l'outil « Ghostery », gratuit, créé pour répondre aux obligations légales imposées dans les pays démocratiques, dont les pays d'Europe et d'Amérique du Nord, on peut voir que cette page va chercher des objets sur 11 autres serveurs en plus du sien. L'outil « Ghostery » est l'un des outils de notre « Tableau de protection des navigateurs, de la navigation et de la vie privée ». |  Avec l'outil « Collusion », gratuit, il est possible de voir, graphiquement, avec qui communique le site visité. Chaque fois qu'une page du site, au centre du graphique, est affichée, elle oblige le navigateur utilisé à faire des requêtes à chacun des serveurs d'autres domaines (sites). Chaque Requête HTTP envoie des informations sur vous à chacune des sociétés qui opèrent ces serveurs. |

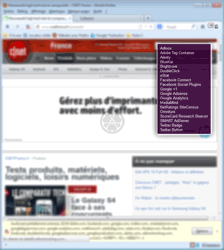

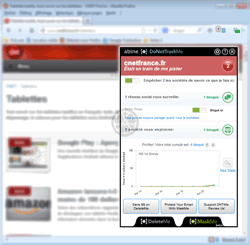

Exemple avec un site français : Cnet (C|Net) France

Avec l'outil « Ghostery », gratuit, créé pour répondre aux obligations légales imposées dans les pays démocratiques, dont les pays d'Europe et d'Amérique du Nord, on peut voir que cette page va chercher des objets sur 19 autres serveurs en plus du sien. L'outil « Ghostery » est l'un des outils de notre « Tableau de préparation des navigateurs ». |  Avec l'outil « Collusion », gratuit, il est possible de voir, graphiquement, avec qui communique le site visité. Chaque fois qu'une page du site, au centre du graphique, est affichée, elle oblige le navigateur utilisé à faire des requêtes à chacun des serveurs d'autres domaines (sites). Chaque Requête HTTP envoie des informations sur vous à chacune des sociétés qui opèrent ces serveurs. |

Outil gratuit DoNotTrackMe (Do Not Track Me) actif (avec l'outil « Ghostery » également actif et l'outil NoScript désactivé). On s'aperçoit que « Ghostery » ne tient pas compte des sociétés qui vous pistent, mais ne font pas partie de leur "Club Better Advertising". L'outil "DoNotTrackMe (Do Not Track Me)" est l'un des outils de notre « Tableau de préparation des navigateurs ». |  NoScript en action et interactions ! Même page qu'en haut à gauche, tous autres réglages du navigateur étant identiques par ailleurs. NoScript bloque tous les scripts (bloque les communications avec les serveurs tiers), que ce soit ceux des adhérents à Ghostery ou tous les autres, invisibles ici. Par contre, NoScript ne voit pas les objets qui ne sont pas manipulés par des scripts (les Web Bug). |

|

Voici ce qu'envoie votre navigateur Web, quel qu'il soit. Ceci est visible en temps réel en utilisant "Live HTTP Headers".

Le serveur du site visité et tous les serveurs tiers des objets figurant dans la page Web visitée récupèrent également d'autres informations, par exemple :

- Qui êtes-vous : données fournies par un bavardage entre serveurs, dont celui de votre fournisseur d'accès Internet.

- Qui êtes-vous : données fournies par une simple requête PHPInfor, du serveur tiers au serveur sur lequel vous êtes connecté chez votre fournisseur d'accès Internet

Analyse d'un Entête HTTP (HTTP Header)

- Contenu brut de l'entête d'une requête HTTP

Ici, c'est un clic sur un lien se trouvant sur une page du CNet (C|Net) pour se rendre sur une autre page du même site.

Contenu du cookie coupé en plusieurs lignes à cause des contraintes d'affichage.http://www.cnetfrance.fr/cartech/hyundai-ix-35-a-hydrogene-50000-euros-pour-la-version-grand-public-39787999.htmGET /cartech/hyundai-ix-35-a-hydrogene-50000-euros-pour-la-version-grand-public-39787999.htm HTTP/1.1

Host: www.cnetfrance.fr

User-Agent: Mozilla/5.0 (Windows NT 6.1; WOW64; rv:19.0) Gecko/20100101 Firefox/19.0

Accept: text/html,application/xhtml+xml,application/xml;q=0.9,*/*;q=0.8

Accept-Language: fr,fr-fr;q=0.8,en-us;q=0.5,en;q=0.3

Accept-Encoding: gzip, deflate

DNT: 1

Referer: http://www.cnetfrance.fr/produits/dell-xps-13-full-hd-39788156.htm

Cookie: bbproduction_lastvisit=1363885598; bbproduction_lastactivity=0; s_getNewRepeat=1363886306777-New;

s_lv_cnetfr=1363886306779; __utma=114781269.1340294670.1363885672.1363885672.1363885672.1;

__utmz=114781269.1363885672.1.1.utmcsr=(direct)|utmccn=(direct)|utmcmd=(none);

bwp2=960ae55a60deb4ff2739cc11da479c4f,15.4332736580731,v1; LDCLGFbrowser=0e82ddba-f5d6-4c84-96da-840136fe227d;

s_fid=22B508C8D2B2D196-234333110059C88A; s_vnum=1366478272913%26vn%3D1;

cnetfr%3Aproduction%3Asid=nluvbguaiqpcrss7gh3eu5jmh2;

RT=s=1363901815679&r=http%3A%2F%2Fwww.cnetfrance.fr%2Fproduits%2Fdell-xps-13-full-hd-39788156.htm

Connection: keep-aliveHTTP/1.1 200 OK

Date: Thu, 21 Mar 2013 21:35:48 GMT

Server: Apache

Expires: Thu, 19 Nov 1981 08:52:00 GMT

Cache-Control: no-store, no-cache, must-revalidate, post-check=0, pre-check=0

Pragma: no-cache

Vary: Accept-Encoding

Content-Length: 63852

Keep-Alive: timeout=20, max=45

Connection: Keep-Alive

Content-Type: text/html; charset=UTF-8 - Le même contenu, commenté, de l'entête d'une requête HTTP.

En rouge, ce qui pose problèmeLa ressource Web demandée par l'internaute

Lorsqu'une page Web est demandée (votre "clic" sur un lien...), le serveur de la page demandée reçoit une "requête" contenant des informations sur votre "requête". Que le serveur reçoive l'URL de la page demandée est logique et l'on ne peut y échapper (il faut bien dire au serveur quelle page on souhaite voir, même si cela lui permet de pister ma navigation et mes centres d'intérêt).

http://www.cnetfrance.fr/cartech/hyundai-ix-35-a-hydrogene-50000-euros-pour-la-version-grand-public-39787999.htm

Spécification du type de requête - La méthode GET demande la ressource brute (aucun traitement).

GET /cartech/hyundai-ix-35-a-hydrogene-50000-euros-pour-la-version-grand-public-39787999.htm HTTP/1.1

Le domaine de la ressource demandée par l'internaute

N'est réellement utile que si la ressource est sur un serveur mutualisé, hébergeant plusieurs domaines à la même adresse IP.

Host: www.cnetfrance.fr

Le navigateur utilisé par l'internaute.

Cette information était très utile aux temps où chaque éditeur d'un navigateur tentait d'imposer ses propres élucubrations et tentait d'élever ses bizarreries au rang de standards. Le serveur devait savoir à quel navigateur il avait à faire pour adapter ce qu'il envoyait aux incompatibilités du client. Aujourd'hui, les recommandations du W3C sont suivies et cette information n'a plus lieu d'être. Le serveur n'a pas à savoir quel navigateur j'utilise et certains petits outils d'anonymisation permettent d'effacer cette zone des entêtes HTTP, ou d'y inscrire une imbécilité sans queue ni tête.

User-Agent: Mozilla/5.0 (Windows NT 6.1; WOW64; rv:19.0) Gecko/20100101 Firefox/19.0

Ordre de préférence de l'internaute pour recevoir la réponse

Accept: text/html,application/xhtml+xml,application/xml;q=0.9,*/*;q=0.8

Ordre de préférence de langue de l'internaute pour recevoir la réponse

Accept-Language: fr,fr-fr;q=0.8,en-us;q=0.5,en;q=0.3

L'internaute (son navigateur) accepte la compression

Accept-Encoding: gzip, deflate

L'internaute a activé Do Not Track (Voir DNT)

DNT: 1

L'internaute venait de cette page lorsqu'il a demandé la nouvelle ressource (cela permet de pister l'internaute et de remonter toute sa navigation)

Pour des raisons historiques de mise au point et maintenance du réseau Internet, le serveur reçoit également l'URL de la page précédente (celle sur laquelle vous pouvez revenir en cliquant sur le bouton "Reculer d'une page"). Envoyer cette information était utile pour chercher d'où venaient les erreurs de fonctionnement du réseau, il y a 40 ou 50 ans. Elle n'est plus d'aucune utilité technique aujourd'hui, mais continue d'être envoyée. Il est donc possible, de "hop" en "hop", de suivre et reconstituer l'intégralité des déplacements de chaque internaute. Par lecture des contenus des pages visitées, puis analyse, des déductions diverses sont faites, appelées "Profils".

Referer: http://www.cnetfrance.fr/produits/dell-xps-13-full-hd-39788156.htm

Le contenu du cookie de tracking du domaine pour cet internaute (dont un Identificateur Unique - GUID)

Cookie: bbproduction_lastvisit=1363885598; bbproduction_lastactivity=0; s_getNewRepeat=1363886306777-New;

s_lv_cnetfr=1363886306779; __utma=114781269.1340294670.1363885672.1363885672.1363885672.1;

__utmz=114781269.1363885672.1.1.utmcsr=(direct)|utmccn=(direct)|utmcmd=(none);

bwp2=960ae55a60deb4ff2739cc11da479c4f,15.4332736580731,v1; LDCLGFbrowser=0e82ddba-f5d6-4c84-96da-840136fe227d;

s_fid=22B508C8D2B2D196-234333110059C88A; s_vnum=1366478272913%26vn%3D1;

cnetfr%3Aproduction%3Asid=nluvbguaiqpcrss7gh3eu5jmh2;

RT=s=1363901815679&r=http%3A%2F%2Fwww.cnetfrance.fr%2Fproduits%2Fdell-xps-13-full-hd-39788156.htm

Conserver une connexion persistante

(un code fantôme qui ne sert plus, mais est maintenu, au cas où l'on verrait passer du HTTP/1.0). Ce truc remonte à la RFC 1945 (en 1990).

Connection: keep-alive

________________________________

Réponse du serveur

________________________________

Réponse du serveur (Protocole et code de statut - La signification des Codes HTTP - Liste en français)

Le code 200 signifie que "tout va bien", mais ce pourrait être le code 403 (accès interdit) ou le code 404 (n'existe pas), etc.

HTTP/1.1 200 OK

Réponse du serveur (Horodatage de l'accusé de réception)

Date: Thu, 21 Mar 2013 21:35:48 GMT

Réponse du serveur (Nature du serveur)

Server: Apache

Réponse du serveur (Expiration de la ressource (obsolescence) après qui, ne plus la garder en cache)

Une telle date fait en sorte que la ressource est toujours considérée comme obsolète, donc jamais conservée en cache.

Expires: Thu, 19 Nov 1981 08:52:00 GMT

Réponse du serveur (Coment utiliser le cache)

Ici, la ressource doit être entièrement rechargée, ce qui gonfle les compteurs de visites de la page, force les "hits" des publicités et les oblige à être mises à jour.

Cache-Control: no-store, no-cache, must-revalidate, post-check=0, pre-check=0

Réponse du serveur (Coment utiliser le cache)

Pragma: no-cache

Réponse du serveur (Si utilisation du cache, informations sur la forme du contenu du cache)

Vary: Accept-Encoding

Réponse du serveur (Longueur, en octets, du message envoyé)

Content-Length: 63852

Keep-Alive: timeout=20, max=45

Connection: Keep-Alive

Réponse du serveur (Encodage utilisé)

Avec Content-Type, le serveur dit à votre navigateur quel est le type du fichier envoyé (ici, c'est "text/html" - d’autres fichiers pourraient être d'autres types comme "text/plain", "text/css", "image/png", etc.).

Avec Content-Type, le serveur dit également à votre navigateur quel est l’encodage des caractères utilisé (ici "UTF-8").

Content-Type: text/html; charset=UTF-8

|

Vous êtes observé ?Observez qui vous observent ! |

Lightbeam permet de traquer les traqueurs |

Lightbeam fut développé pour Firefox par la Fondation Mozilla sur la base de Collusion, un outil expérimental développé par Atul Varna.

La Fondation a abandonné Lightbeam à partir de la version 70 de Firefox (22 octobre 2019), Firefox incluant désormais des dispositifs renforcés de protection de la vie privée et de blocage du tracking (voir les réglages de Firefox en Stop-tracking). Le code source de Lightbeam est public (open source) et la Fondation encourage à ce qu'il en soit fait des forks.

Un développeur allemand, Princiya, qui travaille sur Lightbeam depuis 2017, développe Lightbeam 3, toujours en open source, sur GitHub.

Lightbeam 3 est gratuit et permet de suivre, graphiquement et en temps réel, dans le navigateur Firefox, quels sont les sites et serveurs qui vous pistent, voir ce qui se passe dans votre dos, dans le Web, à ce stade secret (et parfois malveillant).

Contrairement à Collusion puis à Lightbeam, qui ne servaient qu'à voir sans protéger, Lightbeam 3 permet de bloquer tout (publicités et tracking sous-jacent, sans distinction), ce qui pose d'ailleurs un grave problème (la publicité est le modèle économique du Web et c'est le tracking sous-jacent qui doit être totalement bloqué/filtré au lieu de conduire les sites Web à passer à un modèle payant ou à disparaître).

Ce que vous faites FAIT ce que vous êtesCe que vous faites EST ce que vous êtesCe que vous êtes ne regarde que vous - Personne d'autre |

|

Requête HTTP (relation « client » à « serveur »)

Ressources externes sur ce sujet

Les encyclopédies |

|---|