Assiste.com

ActiveX : technologie propriétaire de Microsoft pour introduire de l'intelligence dans Internet, comme Java. Microsoft reconnaît le pouvoir de nuisance d'ActiveX.

cr 18.06.2013 r+ 17.01.2025 r- 17.01.2025 Pierre Pinard. (Alertes et avis de sécurité au jour le jour)

| Sommaire (montrer / masquer) |

|---|

ActiveX est enfin abandonné par Microsoft

Avec le lancement de Windows 10 (présenté le 30 septembre 2014 et disponible depuis le 29 juillet 2015) et du navigateur Web Edge, Microsoft abandonne enfin sa technologie scélérate ActiveX.

ActiveX est une technologie propriétaire, de Microsoft, servant à introduire de l'intelligence dans Internet, à la manière de Java de Sun et, plus généralement, à empaqueter du code exécutable (écrit dans n'importe quel autre langage de programmation et langage de gestion de bases de données Microsoft) et à le distribuer (dont sur le Web avec les pages Web).

De tels programmes sont appelés « Contrôles ActiveX » et peuvent tout faire sur un ordinateur dès qu'ils sont autorisés à s'exécuter, sans aucune restriction.

Cette technologie pose deux problèmes rédhibitoires :

- Elle est complètement hors des standards du Web (c'est une technologie propriétaire à Microsoft et rejetée par l'organisme de gouvernance des standards du Web, le W3C).

- Elle est complètement hors de contrôle et permet à n'importe qui d'écrire un site Web avec des pages piégées pour faire absolument tout et n'importe quoi sur n'importe quel PC qui visiterait ce site (vous êtes incités à aller sur ces sites avec des « campagnes de promotion » par Spam ou par Hijacking de votre navigateur vous forçant à visiter les sites piégés en question).

Cette technologie sert, notamment, à implanter des Adwares, des Spywares, des BHOs (barres d'outils), afficher des Pop-ups, de fausses mises à jour automatiques, des RATs (Remote Administration Tools), des faux scanners de sécurité (faux antivirus, faux antispywares : rogues), des Hijackers, des Dialers, et tout et n'importe quoi, y compris écrire sur les disques, etc. C'est la plaie universelle !

Cette technologie permettant de tout faire a été adoptée très rapidement par les services informatiques et les informaticiens. De grands comptes, incluant les administrations (faire sa déclaration de revenus en ligne, par exemple) ont utilisé cette technologie lors de son lancement. Même des auteurs de solutions de sécurité, comme Patrick Kolla dans son Spybot Search and Distroy (ancienne version), ont plongé dans cette technologie et se sont réveillé totalement étonnés devant la levée de boucliers des utilisateurs un peu avertis. Depuis, cette technologie a été abandonnée à peu près partout, tous les internautes la bloquant. Les sites poursuivant l'usage de cette technologie, comme certaines banques, ont été conduits à suivre une procédure abracadabrantesque de certification mise en place par Microsoft.

ActiveX - Même Microsoft a peur d'ActiveX

- ActiveX : Ces étapes peuvent augmenter le risque de sécurité et rendre votre ordinateur ou votre réseau plus vulnérable aux attaques d'utilisateurs malintentionnés ou de logiciels nuisibles tels que les virus.

- ActiveX : Avant de procéder à ces modifications, nous vous recommandons d'évaluer les risques associés à l'implémentation de ce processus dans votre environnement propre.

- ActiveX : Si vous décidez d'implémenter ce processus, prenez toutes les mesures nécessaires pour protéger votre système.

- ActiveX : Nous vous recommandons d'utiliser ce processus uniquement si vous en avez vraiment besoin.

- ActiveX : Vous pouvez avoir configuré des paramètres afin de renforcer la sécurité de votre ordinateur. Dans ce cas, restaurez les valeurs d'origine de ces paramètres ActiveX après avoir installé le contrôle ActiveX WGA.

- ActiveX : Certains programmes tiers aident à fournir des mesures de sécurité qui bloquent le contenu ActiveX. Si vous exécutez une ou plusieurs de ces applications, vous devez les configurer de façon à accepter le contrôle ActiveX WGA ou les désactiver de manière temporaire. Une fois les modifications de configuration apportées, vous pouvez installer le contrôle ActiveX WGA. Important La désactivation des logiciels de sécurité peut rendre votre ordinateur vulnérable à des risques de sécurité. Avant de désactiver ou de supprimer un logiciel de sécurité, assurez-vous que vous êtes conscient des risques impliqués. La désactivation de l'application tierce constitue une solution à court terme qui permet d'installer le contrôle ActiveX WGA. Toutefois, une fois ces étapes terminées, nous vous recommandons vivement de réactiver l'application tierce.

Recommandation de Microsoft si vous êtes contraint d'utiliser un " contrôle " ActiveX

Microsoft recommande, lorsqu'un site vous contraint d'utiliser la technologie ActiveX :- Côté émetteur du contrôle ActiveX

- Faire certifier ses contrôles ActiveX

Certains sites utilisent la technologie ActiveX, car elle est très permissive (on peut faire ce que l'on veut sur l'ordinateur de l'internaute). C'est le cas des banques, par exemple, dont le panneau de gestion des comptes à distance, par l'internaute, utilise la technologie ActiveX. Microsoft recommande à ces sites de faire certifier leurs " contrôles " ActiveX par un organisme de certification. Il s'agit d'une démarche abracadabrantesque et falsifiable (possibilité de s'ériger en organisme de certification et de produire ses propres certificats, ce qui est invérifiable au niveau de l'utilisateur, même avancé). Ces certifications sont de moins en moins suivies car onéreuses et devant être perpétuellement renouvelées (à la moindre modification du code du programme, aux échéances de la certification, etc. ...).

- Faire certifier ses contrôles ActiveX

- Côté Internaute :

- L'internaute doit aller dans les paramètres de sécurité d'Internet Explorer et durcir celui-ci en choisissant une configuration de sécurité renforcée. L'internaute lambda ne sait même pas de quoi on parle ici ! Cette configuration réduit, sans les supprimer, les expositions à des risques sécuritaires.

- En contrepartie de la réduction de l'exposition aux risques sécuritaires d'ActiveX, il devient nécessaire, pour se connecter à un site Web requérant cette technologie, d'ajouter ce site Web à la « zone de confiance de sites approuvés » dans Internet Explorer.

- L'internaute doit aller dans les paramètres de sécurité d'Internet Explorer et durcir celui-ci en choisissant une configuration de sécurité renforcée. L'internaute lambda ne sait même pas de quoi on parle ici ! Cette configuration réduit, sans les supprimer, les expositions à des risques sécuritaires.

Dans Internet Explorer 7, Microsoft reconnaît le pouvoir de nuisance d'ActiveX et restreint l'installation des contrôles ActiveX sous un compte administrateur. Sous Windows Vista et Windows 7, les privilèges natifs d'un utilisateur, même administrateur, sont ceux d'un "compte limité" (« Principe de moindre privilège » - PDF, français, 47 pages, Assiste) - l'administrateur doit dire explicitement qu'il souhaite, momentanément, utiliser ses privilèges administratifs pour l'exécution d'une tâche particulière et il reste en privilèges limités pour toutes les autres tâches qu'il exécute simultanément).

Dans Microsoft Office, Microsoft recommande également d'être très prudent avec ActiveX :

Enable or disable ActiveX settings in Office files (archivé)

État des lieux en septembre 2007 - 89% des failles dans les plugins sont dues à ActiveX

Dans son Rapport sur l'insécurité au 1er semestre 2007 ("Symantec Internet Security Threat Report Volume XII: September, 2007"), Symantec met en garde les internautes contre les plug-ins (plugiciels) qu'ils ajoutent à leurs navigateurs Internet. La plupart des plugins spécifiques pour jouer (lire) une ressource audio ou vidéo sur un site sont des chevaux de Troie. Si une ressource ne peut pas être jouée avec un lecteur standard, en provenance de son site officiel (par exemple le plugin Flash), c'est que la ressource a été écrite spécifiquement pour déployer une attaque. En sus, les plugins légitimes eux-mêmes sont sujets à failles de sécurité (Mise à jour de tous les plugins pour tous les navigateurs).

Dans cette étude, qui porte sur le premier semestre 2007, Symantec révèle avoir identifié 237 failles dans les plugins qu'elle a testés, ce qui représente une considérable augmentation (+31%) de la faillibilité des logiciels par rapport au second semestre 2006 où « seulement » 108 failles avaient été trouvées. On peut lire, en bas de la page 6 de ce rapport :

Symantec : 89% des failles de sécurité sont dues à la technologie ActiveX

During the first half of 2007, 89 percent of plug-in vulnerabilities disclosed affected ActiveX® components for Internet Explorer

Durant la première moitié de 2007, 89% des failles de sécurité découvertes affectent des composants ActiveX® pour Internet Explorer

|

C'est à partir de mars 1996 que Microsoft annonce, à grands renforts de publicités, un truc nouveau et révolutionnaire : un ensemble d'outils pour Internet - la Technologie ActiveX (techniquement appelée COM - « Component Object Model »). Dans la réalité, ce n'est qu'une nouvelle version, la troisième génération, de la technologie OCX / OLE que Microsoft avait déjà mis au point antérieurement, à une époque où cette société affichait un mépris total pour Internet (on se rappelle que Bill Gates, le Président fondateur de Microsoft et homme le plus riche du monde, avait déclaré « Internet, ça ne marchera jamais ! »).

- ActiveX est une bibliothèque de composants (de « routines ») utilisables par tous les logiciels Windows (tels qu'un navigateur Web), quel que soit le langage utilisé et quelle que soit la société qui a développé ce programme, afin de permettre à ces programmes d'exécuter arbitrairement d'autres programmes à l'intérieur d'eux-mêmes. Cette technologie, comme OLE auparavant, est pensée pour permettre à ces programmes de communiquer entre eux.

- La mise à disposition de ces routines, les fameux contrôles ActiveX, toutes faites, augmente considérablement la vitesse de production des applications, les rend plus petites et, accessoirement, augmente la fiabilité (la même routine étant utilisée et donc débuguée par des centaines de développeurs). Entendre par « fiabilité » la capacité du contrôle à répondre à une attente - ce qui n'a rien à voir avec la sécurité - par exemple un contrôle ActiveX chargé de faire l'inventaire des mots de passe sur une machine cible peut-être fiable à 100% car il est capable, sans erreur, de piller tous les mots de passe qu'il cible. On peut dire que cette fiabilité introduit une perte totale de sécurité.

- L'écriture de ces contrôles ActiveX, qui n'ont aucune limite d'accès aux ressources matérielles, aux logiciels implantés sur un ordinateur, et aux données qui y sont stockées, permet de produire des applications beaucoup plus puissantes qu'avec de simples scripts.

|

ActiveX est une technologie propriétaire (Microsoft) qui ne fonctionne qu'avec Internet Explorer et uniquement sous Windows (encore que... voir plus bas la pondération de ce propos) donc il est recommandé aux Webmasters de ne jamais l'utiliser s'ils souhaitent avoir un site compatible avec tous les navigateurs (dont Opera, et, surtout, Firefox, le navigateur de référence que tout le monde commence à utiliser en remplacement définitif d'Internet Explorer) et avec tous les systèmes d'exploitation (Mac OS, Linux, Unix, Mainframes etc. ...). Le W3C, l'organisme unifiant et normalisant, entre autres, les langages du Web, ne reconnaît absolument pas ActiveX.

|

- ActiveX est développé par Microsoft, essentiellement pour contrecarrer la domination planétaire de Java de Sun, l'éternel ennemi, "Sun Microsystems". Il est impensable, dans la culture Microsoft, qu'un autre puisse avoir une part du gâteau ! Évidemment, lorsque l'on se jette dans ce genre de guerre commerciale, il faut en faire plus que le concurrent, donc Microsoft s'est lancé dans une débauche de surenchères et a introduit dans ActiveX des possibilités qui, pour des raisons de sécurité, n'ont jamais été introduites dans Java. En particulier, ActiveX donne accès à la totalité des fichiers et ressources auxquels vous avez accès, c'est-à-dire à la totalité des fichiers, programmes et routines système de votre machine avec les mêmes droits administratifs que vous (sous les versions de Windows inférieures à Windows Vista, voir "DropMyRights").

Dans sa description succincte d'ActiveX, sur cette page, Microsoft dit en toutes lettres :

« L'un des principaux avantages des contrôles ActiveX par rapport aux programmes Java et aux plug-ins Netscape est la possibilité de les utiliser dans des programmes écrits dans de nombreux langages de programmation, y compris tous les langages de programmation et de base de données Microsoft."

Et continue en tentant de présenter cette technologie comme un surensemble de Java et Javascript : »

« Les scripts ActiveX prennent en charge la plupart des langages de script courants, y compris Microsoft Visual Basic Script et JavaScript. Les scripts ActiveX peuvent être utilisés pour intégrer le comportement de plusieurs contrôles ActiveX ou programmes Java à partir du navigateur ou serveur Web, étendant ainsi leurs fonctionnalités. » - Pour compenser ce manque total de sécurité, Microsoft a mis en place un système abracadabrantesque et falsifiable de certifications. Certains contrôles ActiveX sont soumis, par leurs auteurs, à des organismes certificateurs et ces certificats numériques sont vérifiés lors du flux entrant (à l'arrivée d'un contrôle ActiveX dans votre ordinateur). Ces certifications sont longues à obtenir et coûteuses et ne facilitent pas la maintenance. Il y a donc 2 types de contrôles ActiveX, les « certifiés » et les « non certifiés », mais :

- Les certificats peuvent être contournés ou falsifiés.

- Il semble également que les organismes certificateurs laissent passer et donnent leurs certificats numériques à des contrôles ActiveX qui ne sont pas exempts de codes malveillants. (Est-ce qu'il suffit de les acheter ?)

- Les utilisateurs, las, incrédules et exaspérés devant les milliers d'interruptions d'Internet Explorer lorsque celui-ci les avertit des arrivées de contrôles ActiveX non certifiés ou de certificats périmés, désactivent la gestion des certificats.

- Les certificats peuvent être contournés ou falsifiés.

|

- Si vous n'avez pas modifié les réglages d'origine, les contrôles ActiveX s'implantent dans votre ordinateur en silence, à votre insu, s'installent, et s'exécutent. Leurs fonctionnalités deviennent réutilisables et/ou se mettent en veille permanente. Que demander de mieux pour les crapules du Net soucieuses de prendre le contrôle de nos ordinateurs et/ou de nos fichiers et données ?

- Les contrôles ActiveX doivent être vus comme des programmes ayant les droits les plus élevés sur un ordinateur.

|

Devant la levée de boucliers, et pour faire perdurer la technologie ActiveX contre Java, Microsoft introduit plusieurs mesures :

- Certification - Signature digitale des contrôles ActiveX tentant de s'installer (fichiers .cab (cabinet) et fichiers exécutables).

- Les contrôles ActiveX doivent obligatoirement se déclarer et être sécurisés

- Réglages des paramètres de sécurité par défaut rigoureuse

- Internet Explorer doit maintenir une liste noire des « Contrôles ActiveX » hostiles

|

Si l'on met de côté le problème de la brevetabilité des logiciels, brevetabilité sur laquelle cette page n'a pas vocation à s'étendre, Microsoft a été condamné à retirer d'Internet Explorer l'automatisme de lancement des plug-in par ses « Contrôles ActiveX ». Cette décision de justice s'appuie sur la violation, par Microsoft, d'un brevet appartenant à la société Eolas et à l'Université de Californie. Ce brevet porte sur l'interopérabilité entre un flux Internet et une application installée sur le poste client (votre PC) recevant ce flux. La simple réception du flux, embarqué dans une page web normale (les balises <object>, <embed> et <applet>), déclenche l'activation automatique du programme (le plug-in) installé sur l'ordinateur pour "exécuter" ce flux entrant. La notion de plug-in imprègne complètement l'Internet (et pas uniquement Internet Explorer mais tous les navigateurs et tous les sites) et cette décision pourrait conduire à des révisions déchirantes de tout l'Internet (tous les sites utilisant l'une quelconque des technologies comme Flash, Adobe Acrobat Reader, RealOne, RealVideo, Windows Media Player, Applets Java, Quicktime et tout ce qui est de type "Rich Media" sont visés !). La décision de justice ne condamne que Microsoft et ses « Contrôles ActiveX » mais les conséquences sont incalculables et concernent directement tous les navigateurs et tous les contenus.

Rappel des faits : en 1999, la société américaine Eolas et l'Université de Californie intentent un procès à Microsoft pour violation d'un brevet (US Patent 5 838 906) qu'ils ont déposé en 1998 (par Mike Doyle, ancien chercheur à l'Université de Californie et dirigeant de la société Eolas Technologies). Mais Microsoft reçoit l'aide du W3C qui s'émeut de la mise à mal des concepts de plug-in qu'il a validé (c'est la crédibilité du W3C qui entre en jeu) et fait état de publications antérieures à celles de Mike Doyle. L'affaire est encore en cours.

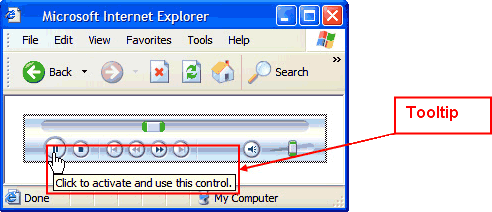

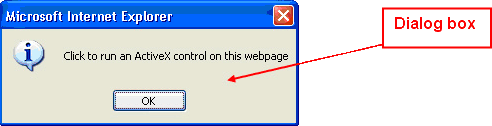

Quoi qu'il en soit, Microsoft publie donc, en mars 2006, un "correctif" qui contourne le brevet Eolas et inhibe, dans Internet Explorer (mise à jour pour IE 6 sous Win XP SP2 et Win Server 2003 SP1), l'activation automatique des plug-in par ses « Contrôles ActiveX », ceci afin de ne pas avoir à payer des royalties à la société Eolas, en sus de sa condamnation à payer 521 millions de dollars d'amende. Ceci impacte sur toutes les applications utilisant le moteur de rendu d'Internet Explorer, soit :

- Windows Explorer

- Internet Explorer

- MSN Explorer

- AOL® Explorer

- AOL® 8.0

- AOL® 9.0

- CompuServe 2000

- AIM®

- NetCaptor

- Browse3D

- Macromedia Dreamweaver

- Macromedia Contribute

- Netscape® 8 (lorsqu'il utilise Internet Explorer comme moteur de rendu)

- OutLook Express

- OutLook

- ... On ajoutera à cette liste tous les "skins" d'Internet Explorer

Diverses boîtes s'affichent désormais demandant à l'utilisateur d'activer manuellement le plug-in. Par exemple :

|

Il faut peut-être pondérer les propos répétant à qui veut l'entendre que les « Contrôles ActiveX » ne fonctionnent qu'avec Internet Explorer :

- ActiveX plug-in pour Netscape :

http://www.esker.com/esker_com/downloads/active_x/index.html - ActiveX plug-in pour Mozilla Firefox :

Il a existé, un bref instant, un plug-in qui permettait d'exécuter des « Contrôles ActiveX » dans Firefox. N'en parlons pas. Il a été désactivé (interdit) dès la version 1.5 de Firefox, le 17 mai 2003 ! Ca n'a pas traîné.

Vérification du 27.06.2016 : On trouve des traces de vieilles solutions abracadabrantesques sur le Web, pour de très vielles versions de Firefox : de l'archéologie du Web. - ActiveX plug-in pour Opera :

La société MeadCo a développé un plug-in appelé Neptune, gratuit, qui héberge le contrôle WebBrowser de Microsoft. Cela signifie que le moteur d'Internet Explorer peut être utilisé dans Opera, ce qui rend possible le lancement et l'utilisation d'éléments ActiveX. Notez que cela fonctionne uniquement sur Windows, et que les mêmes mesures de sécurité doivent être prises que lorsque vous lancez des éléments ActiveX dans Internet Explorer. L'utilisation de Neptune dans Opera revient à lancer Internet Explorer dans une fenêtre d'Opera.En ce qui concerne la société Opera Software AS, elle déclare que son produit Opera ne supporte pas ActiveX ni VBScript et que ces technologies ne sont pas sur la liste des futures caractéristiques d'Opera pour 3 raisons:

- Opera Software AS a l'intention de ne supporter que les standards Internet ouverts tels que recommandés et décrits par le W3C ou d'autres organisations, ce que ni ActiveX ni VBScript, produits propriétaires sous licence Microsoft, ne sont. En sus, ActiveX est une technologie propriétaire de Microsoft pour les systèmes d'exploitation Windows et n'est pas disponible sous d'autres systèmes d'exploitation.

- Une autre raison pour Opera Software AS est très simple : il n'y a pas assez de demandeurs de cette technologie sur le marché pour garantir la couverture du coût d'implémentation de celle-ci.

- Au surplus, des rapports constants mettent en avant la question de la sécurité dans ActiveX. Il est prouvé qu'ActiveX a de sérieux problèmes de sécurité, certains clamant purement et simplement que le problème est une complète perte de sécurité. Dito pour VBScript.

- Opera Software AS a l'intention de ne supporter que les standards Internet ouverts tels que recommandés et décrits par le W3C ou d'autres organisations, ce que ni ActiveX ni VBScript, produits propriétaires sous licence Microsoft, ne sont. En sus, ActiveX est une technologie propriétaire de Microsoft pour les systèmes d'exploitation Windows et n'est pas disponible sous d'autres systèmes d'exploitation.

- ActiveX plug-in pour Mainframe :

La Société ICOM, par exemple, a développé Winsurf Mainframe Access (WMA), une gamme de composants d'émulation ActiveX et Java dans des architectures Intranet/Extranet (offre Web-to-Host). Winsurf Mainframe Access (WMA) est une solution de connectivité Web-to-Host qui intègre les technologies Internet pour accéder en mode émulation aux sites centraux IBM, Unix, DEC, Bull et serveur Vidéotex, depuis un navigateur ou directement sous Windows.

|

| Nom | Date de création | Alias | Auteur |

|---|---|---|---|

| AxNTFileSecurity | 16 October 1999 | Belcaf | |

| AxNTRegSecurity | 11 November 1999 | Belcaf | |

| AxNTService | 13 September 1999 | Belcaf | |

| Delfile1.Cab | 08 February 1998 | ||

| Delfile2.Cab | 07 January 1998 | ||

| Exploder 1.b.3 | 29 February 2000 | Fred McLain | |

| File Backup | 21 July 2000 | ||

| IEsl.Cab | 13 January 1998 | ||

| Multi.Cab | 08 February 1998 | ||

| Passgrab.Cab | 13 January 1998 | ||

| Readfile.Cab | 08 February 1998 | ||

| Reboot.Cab | 08 February 1998 | ||

| Rename | 13 January 1998 |

Utilisez un navigateur qui ne supporte pas du tout la technologie ActiveX (et qui ne supporte, d'ailleurs, que les standards de l'Internet et du Web) : Firefox.

Faites pression sur les webmasters et développeurs pour qu'ils utilisent les technologies standard (Java...) au lieu d'ActiveX. Cela fonctionne. Les anciens peuvent, par exemple, se souvenir que Patrick Kolla avait développé, au début de son SpyBot Search and Destroy, une fonction utilisant ActiveX. Devant la levée de protestation, il a changé urgemment son fusil d'épaule.

Utilisez un antivirus

Exécuter la procédure de protection de votre navigateur et de votre navigation (réglages et modules additionnels aux divers navigateurs).

Dans ses articles :

« Comment configurer les technologies de protection réseau de Windows XP SP2 dans un environnement de PME/PMI »

« Comment configurer les technologies de protection réseau Windows XP SP2 dans un environnement Active Directory »

Microsoft recommande d'activer le blocage des demandes d'installation de contrôles ActiveX au sein des processus Internet Explorer pour tous les processus.

Internet Explorer a été retiré le 15 juin 2022 et n'existe plus.

ActiveX : technologie Microsoft d'introduction d'intelligence

Ressources externes sur ce sujet

Les encyclopédies |

|---|