Assiste.com

Certificat électronique d'authentification : certification qu'un code est bien identique à l'original et que l'émeteur est bien celui qu'il prétend être.

cr 01.04.2012 r+ 17.01.2025 r- 17.01.2025 Pierre Pinard. (Alertes et avis de sécurité au jour le jour)

| Sommaire (montrer / masquer) |

|---|

Le rôle des certificats numériques (signatures numériques) augmente rapidement sur les ordinateurs personnels, les réseaux et sur Internet (le Web).

Utilisé dans bien des domaines, nous regarderons le certificat numérique (la signature numérique), ici, lorsqu'il sert à certifier que l'auteur/éditeur d'un logiciel est bien celui qu'il prétend être et non pas un usurpateur. L'authentification confirme une identité. C'est le Certificat électronique d'authentification. qui certifie que le logiciel téléchargé provient bien de son auteur certifié et non pas d'une copie quelconque qui peut être modifiée (piégée).

Le certificat numérique (la signature numérique) ne sert absolument pas à certifier qu'un logiciel téléchargé est sain (un virus peut parfaitement être certifié (signé numériquement), et ils le sont souvent pour passer au travers de cette couche de vérification de l'authenticité de l'auteur.

|

Le certificat certifie l'origine du code, pas sa finalité.

La certificat électronique d'authentification certifie numériquement que :

Le code reçu est conforme au code d'origine (peu importe que le code d'origine soit honnête ou criminel)

L'émetteur est bien celui qu'il prétend être (peu importe qu'il s'agisse d'un auteur honnête ou d'un cybercriminel)

|

Un certificat s'obtient en en faisant la demande, payante, auprès d'une « autorité de certification » s'achète et ne certifie pas la finalité du code, mais son origine, rien d'autre. En plus :

Les certificats peuvent être frauduleux ou compromis.

Les sociétés qui délivrent les certificats sont des sociétés commerciales dont certaines, bien qu'ayant réussi à obtenir le titre d'« autorité de certification » auprès d'organismes gouvernementaux, se préoccupent d'encaisser l'argent sans rien vérifier (de véritables sociétés maffieuses et cybercriminelles).

La certification (le certificat numérique) s'obtient auprès une « autorité de certification », qui est censée être une autorité de confiance. Il s'agit d'une démarche payante et bien des petits logiciels intéressants et gratuits sont développés par des particuliers qui ne peuvent se permettre d'acheter un certificat numérique (qui, en plus, doit être renouvelé tous les ans).

Comme la délivrance de certificats numériques est une opération commerciale (et du fric récurant puisqu'obligatoirement renouvelée tous les ans), les autorités de certification ne sont pas toujours « de confiance » (renouvellements automatiques sans aucune vérification, etc.).

Bien que les certificats puissent être utilisés avec peu sinon aucune intervention de la part de l'utilisateur, il peut également s'avérer important de voir et de comprendre le contenu du certificat, et de gérer leur utilisation. Vous pouvez accomplir ces objectifs à l'aide du composant logiciel enfichable Certificats.

|

Un certificat numérique n'est pas, en principe, falsifiable. Pourtant, de nombreux cas existent. Deux exemples célèbres :

Stuxnet

En 2009/2010, Stuxnet a, à la fois, un mode utilisateur et un mode nécessitant des privilèges noyau (Ring 0, capacité de Rootkit) sous Windows. Ses pilotes de périphériques ont été signés numériquement avec les clés privées de deux certificats qui ont été volés (les certificats Verisign de Realtek Semiconductor Corps et JMicron Technology Corp, toutes deux situées au parc scientifique de Hsinchu à Taiwan). Les signatures des pilotes (drivers) ont permis l'installation réussie et silencieuse de ces pilotes, dans le noyau de Windows (Ring 0), sans interaction avec l'utilisateur qui n'en a pas été informé. Ces pilotes (drivers) sont donc restés inaperçus pendant une période relativement longue. Les deux certificats compromis ont été révoqués par VeriSign, mais trop tard. Les 1000 centrifugeuses nucléaires acquises secrètement par l'Iran, malgré l'embargo, ont été physiquement détruites par le virus qui a augmenté la vitesse limite de rotation sans que l'utilisateur ne puisse s'en apercevoir sur ses écrans de contrôle, provoquant leurs destructions et, parfois, leurs explosions.CCleaner

Le 12 septembre 2017, la société Talos (CISCO) observe des transferts de données, dans l'ultracélèbre logiciel (2,27 millions d'utilisateurs) de nettoyage des ordinateurs sous Windows, CCleaner, vers une adresse IP inconnue. CCleaner s'avère être affecté d'une faille de sécurité (un backdoor y a été injecté) depuis le 15 août 2017 (depuis la précédente mise à jour 5.33). Ce backdoor permet à l'attaquant, gérant un botnet depuis son C&C, d'injecter du code quelconque et de le faire s'exécuter sur chaque machine au monde disposant de la version 5.33 de CCleaner (seules sont concernées les versions CCleaner v5.33.6162 et CCleaner Cloud v1.07.3191 pour Windows 32-bit). Ce logiciel, se comportant comme un virus (un cheval de Troie) et doté d'un certificat (signature numérique) totalement légal délivré par Symantec.

Billet de Piriform

Billet de Talos

Billet de Morphisec

|

L'un des usages de la lecture d'un certificat est, par exemple, de connaître le pays du siège social de la société qui certifie être l'auteur d'un logiciel. Si l'autorité de certification, qui est une autorité de confiance, a bien fait son travail (vérification des inscriptions dans les registres du commerce et des sociétés, analyses des prises de participations et de l'organigramme des maisons mères et des filiales, identification de la maison mère et non pas de simples bureaux répartis dans le monde, etc.), on peut trouver ainsi la nationalité de l'éditeur d'un logiciel, ce qui a son importance en matière de législations opposables en cas de litige (au même titre que l'on cherchera, avec des IP Whois, dans quel pays se trouve le serveur et donc de quelles législations dépend, par exemple, l'hébergement de nos données dans un Cloud).

Une autre raison de chercher le pays d'origine d'un logiciel est la méfiance que l'on peut avoir eu égard à la réputation de nombreux pays en matière de logiciels et d'utilisation de l'Internet et du Web.

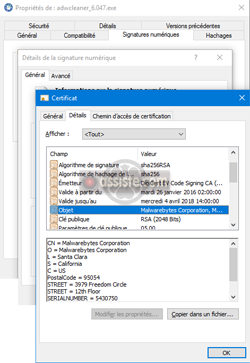

Pour lire le détail d'une signature numérique d'un logiciel, faites :

Localisez le programme téléchargé ![]() Clic droit

Clic droit ![]() Propriétés

Propriétés ![]() Onglet « Signature numérique »

Onglet « Signature numérique » ![]() Sélectionnez une signature s'il y en a plusieurs

Sélectionnez une signature s'il y en a plusieurs ![]() Clic sur le bouton

Clic sur le bouton ![]() Dans l'onglet « Général », clic sur le bouton

Dans l'onglet « Général », clic sur le bouton ![]() Dans la fenêtre « Certificat » qui vient de s'ouvrir, clic sur l'onglet « Détails ».

Dans la fenêtre « Certificat » qui vient de s'ouvrir, clic sur l'onglet « Détails ».

L'onglet « Détails » d'un certificat fournit les informations suivantes relatives au certificat :

Version : numéro de version X.509.

Numéro de série : numéro de série unique attribué au certificat par l'autorité de certification émettrice. Le numéro de série est unique pour tous les certificats émis par une autorité de certification donnée.

Algorithme de signature : algorithme de hachage utilisé par l'autorité de certification pour signer numériquement le certificat.

Émetteur : informations relatives à l'autorité de certification qui a émis le certificat.

Valide à partir du : date de début de la période de validité du certificat.

Valide jusqu'au : date de fin de la période de validité du certificat.

Sujet : nom de l'autorité de certification, de l'individu, de l'ordinateur ou du périphérique pour lequel le certificat est émis. Si l'autorité de certification émettrice existe sur un serveur membre du domaine de votre entreprise, il s'agira d'un nom unique au sein de celle-ci. Sinon, il pourra s'agir d'un nom complet et d'une adresse électronique ou de tout autre identificateur personnel.

Clé publique : type et longueur de la clé publique associée au certificat.

Algorithme d'empreinte numérique : algorithme de hachage qui génère une synthèse des données (ou empreinte numérique) pour les signatures numériques.

Empreinte numérique : synthèse (ou empreinte numérique) des données du certificat.

Nom convivial : (facultatif) nom d'affichage à utiliser à la place du nom stocké dans le champ Sujet.

Utilisation avancée de la clé : (facultatif) rôles auxquels le certificat peut être destiné.

Il existe d'autres extensions X.509 v3 supplémentaires utilisables dans un certificat. Le cas échéant, elles sont affichées.

|

Le composant logiciel enfichable Certificats vous permet de renouveler un certificat émis par une autorité de certification d'entreprise Windows, avant ou après sa période de validité, à l'aide de l'Assistant Renouvellement de certificat.

Chaque certificat a une période de validité. Au terme de cette période, les informations d'identification contenues dans le certificat ne sont plus considérées comme étant acceptables ou utilisables.

Vous pouvez renouveler le certificat à l'aide du même jeu de clés utilisé précédemment, ou avec un nouveau jeu.

Avant le renouvellement d'un certificat, vous devez connaître l'autorité de certification émettrice. Éventuellement, si vous souhaitez une nouvelle paire clé publique / clé privée pour le certificat, vous devez connaître le fournisseur de services de chiffrement qui doit être utilisé pour générer la nouvelle paire de clés.

Par ailleurs, vous pouvez renouveler des certificats émis aussi bien par des autorités de certification d'entreprise que par des autorités de certification autonomes à l'aide des pages d'inscription Web de l'autorité de certification, en collant le contenu d'un fichier PKCS #7.

|

« Double authentification » par l'usage d'un smartphone (ou autres appareils) sur lequel un site Web ou un service en ligne (gouvernement et ses innombrables démarches administratives réalisables en ligne, banques, administrations, domaines de ventes, hôpitaux, assurances, gestionnaires d'un compte vous appartenant, etc.) vous envoie un code à usage unique pour vérifier que vous êtes bien qui vous prétendez être.

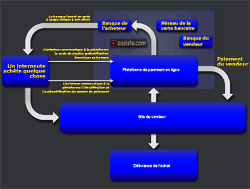

Il y a trois organisations en jeu : le vendeur ![]() Une plateforme interbancaire(obligatoirement agréée, en France, par la Banque de France [utilisez Orias : existence légale d'un organisme interbancaire pour le vérifier])

Une plateforme interbancaire(obligatoirement agréée, en France, par la Banque de France [utilisez Orias : existence légale d'un organisme interbancaire pour le vérifier]) ![]() La banque de l'acheteur.

La banque de l'acheteur.

Si un paiement est tenté sur le Web avec votre carte bancaire (ou toute autre opération comme un virement, etc.), la méthode de «double authentification» mise en place par votre banque va vous contacter par le moyen convenu, par exemple, vous appeler sur un numéro de téléphone que vous lui avez donné (poste fixe ou appareil mobile).

Après avoir saisi votre mode de paiement chez le vendeur (par exemple, le réseau de la carte de paiement utilisé, le titulaire, le numéro de carte, sa date d'expiration et votre code de vérification secret), le vendeur passe ces informations à la plateforme interbancaire agréée.

La plateforme interbancaire agréée dirige la demande vers votre banque.

Votre banque procède immédiatement aux vérifications d'usage (la carte n'est pas bloquée, n'est pas signalée volée, le titulaire annoncé est celui prétendu, la date d'expiration est la bonne, le code de vérification est le bon, le solde du compte permet ce paiement).

Votre banque lance alors, auprès de vous, son protocole de «double authentification». Par exemple, un robot téléphonique (pas une personne physique) va vous appeler sur le numéro de téléphone que vous lui aviez donné lors de la souscription à votre carte bancaire (ou vous donner le choix entre plusieurs numéros de téléphone que vous lui aviez donnés : par exemple, le fixe à la maison et le smartphone).

Si un numéro de smartphone est utilisé, c'est un SMS qui va vous être envoyé. Ceci vous permet de faire des achats en ligne lors de déplacements, y compris à l'étranger.

Si un numéro de téléphone fixe est utilisé, c'est un appel en synthèse vocale qui vous est envoyé. Ceci ne vous permet pas de faire des achats en ligne alors que vous êtes en déplacement.

Dans les deux cas, vous devez reproduire ce code sur un formulaire qui s'affiche.

La plateforme interbancaire est informée par la banque et communique avec le vendeur pour l'autoriser ou lui interdire de poursuivre.

Si confirmation que vous êtes bien qui vous prétendez être, le vendeur vous demande alors de confirmer votre demande.

La plateforme interbancaire reçoit alors l'appel en paiement du vendeur et le paye en débitant votre compte. Elle percevra une rémunération sur le compte du vendeur pour son intermédiation.

C'est terminé.

ATTENTION :

Après 3 échecs d'authentification, votre transaction est annulée et votre carte est bloquée. Contactez alors votre banque.

ATTENTION :

Jamais rien ni personne ne doit vous demander vos coordonnées bancaires par courriel ou par tout autre moyen, y compris vocal.

Tout contact vers vous prétendant qu'il y a une erreur (ou n'importe quoi de semblable) ou que c'est une opération de vérification que vous êtes bien le détenteur d'un compte et qu'il faut tout ressaisir pour vérifier que c'est bien vous, est une attaque en tentative de collecte de vos données les plus secrètes : c'est du «phishing» (ou «hameçonnage» ou, plus rarement, «filoutage») conduisant à une ou des escroqueries dont VOUS SERIEZ LE SEUL RESPONSABLE. La demande de vérification ne peut se faire que par un organisme agréé en tant que plateforme interbancaire (obligatoirement agréée, en France, par la Banque de France [utilisez Orias : existence légale d'un organisme interbancaire pour le vérifier]).La procédure sera suivie du protocole de «double authentification» (point 4 ci-dessus).

Si vous avez un doute sur un lien (avec le Web sur l'Internet il vaut mieux douter de tout) :

Faites glisser le pointeur de votre souris au-dessus du lien vers lequel vous seriez dirigé, SANS CLIQUER. Observez le lien qui apparait clairement, généralement en bas à gauche de votre écran.

Après le protocole (HTTPS) et avant le premier caractère slash (« / »), vous devez impérativement voir le nom exact du domaine (site Web) de votre fournisseur qui enregistre votre commande.

Une demande par courriel relève exclusivement d'une tentative d'extorsion (ingénierie sociale) qui sera suivie d'une usurpation d'identité et du détournement (vol) de votre argent dont vous serez le seul responsable.

|

|

CNIL - Sécurité : utilisez l’authentification multifacteur pour vos comptes en ligne

Microsoft (Fr) : Aventages et méthodes d'authentification à 2 facteurs

Google : Activer la validation en deux étapes sur ordinateurs, appareils Android, iPhone et iPad

Twitter - comment utiliser l'authentification à deux facteurs

Stormshield ; l’authentification à double facteur, un incontournable de la sécurité

Ministère des Armées : double authentification avec l'application Google

EUR-Lex : Directive (UE) 2015/2366 du Parlement européen et du Conseil

Banque de France : deuxième directive européenne sur les services de paiement (DSP2)

Cybermalveillance.gouv.fr : Recrudescence de l’hameçonnage bancaire (DSP2)

Ressources externes sur ce sujet

CNIL - Sécurité : utilisez l’authentification multifacteur pour vos comptes en ligne

Microsoft (Fr) : Aventages et méthodes d'authentification à 2 facteurs

Google : Activer la validation en deux étapes sur ordinateurs, appareils Android, iPhone et iPad

Twitter - comment utiliser l'authentification à deux facteurs

Stormshield ; l’authentification à double facteur, un incontournable de la sécurité

Ministère des Armées : double authentification avec l'application Google

EUR-Lex : Directive (UE) 2015/2366 du Parlement européen et du Conseil

Banque de France : deuxième directive européenne sur les services de paiement (DSP2)

Cybermalveillance.gouv.fr : Recrudescence de l’hameçonnage bancaire (DSP2)

Les encyclopédies |

|---|