Assiste.com

| |

JSUnpack : Sandbox gratuite en ligne

JSUnpack - Sandbox gratuite en ligne - Analyse comportementale d'un code exécutable ou interprétable dans un environnement isolé du système hôte.

18.06.2013 - Révision 23.02.2019 - Révision mineure 15.02.2022. Auteur : Pierre Pinard.

Dossier : Sandboxes gratuites en ligne |

|---|

| Introduction Liste Plan du site Malwarebytes et Kaspersky recommandés |

| Sommaire (montrer / masquer) |

|---|

Sandboxing avec JSUnpack - jeek.org

Intérêt pour l'internaute

Intérêt pour l'internaute

| Ce service n'existe plus

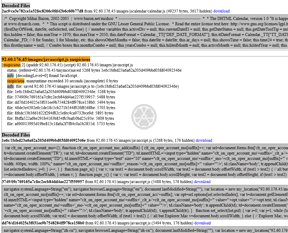

Analyse d'un objet (fichier…) dans une sandbox (sandboxing), en ligne, gratuitement JSUnpack (jsunpack-n) est une sandbox des navigateurs Web permettant l'aide à l'analyse des codes des scripts trouvés dans les pages Web (PDF (risques), PCap, HTML, SWF (Flash), JavaScript). Le but est d'identifier les entrées/sorties tentées par les codes des scripts et les attaques cherchant à exploiter les failles des navigateurs Web et les failles des plug-in des navigateurs Web. Analyses des URL désignées, des documents PDF et des scripts écrits en JavaScript. JSUnpack=JavaScript Unpack (déobfuscation de codes JavaScript). Sandboxing - Émulation d'un navigateur - Analyse et décode le comportement d'un objet analysé : document PDF, dump PCap, SWF, code HTML, Script Javascript, URL d'une ressource Web. Envoyer un fichier PDF, dump pcap, SWF, HTML ou JavaScript, ou saisir une URL ou un JavaScript. Outil orienté vers les professionnels de la sécurité. JSUnpack émule un navigateur pour analyser le comportement de l'objet analysé. Aide à la détection d'exploits visant les vulnérabilités des navigateurs et des plug-ins des navigateurs. JSUnpack peut être téléchargé pour un usage local. JSUnpack observe, mais ne juge pas. Un professionnel sachant lire entre les lignes peut utiliser cette sandbox en Web réputation d'un site vue par les robots. Avec la disparition des technologies des Plug-ins fin 2016 et la disparition de la technologie Flash, également fin 2016, JSUnpack n'avait plus de réelles raisons d'être (ainsi que le fait qu'il était hébergé sur l'ordinateur personnel de son développeur et que la bande passante de sa liaison Internet ne permettait pas d'absorber les demandes). |

| Annonce |

JSUnpack est une Sandbox (un bac à sable) spécialisée dans la déobfuscation de certains codes embarqués dans les pages Web.

JSUnpack émule un navigateur Internet pour analyser le comportement d'un objet (script javascript, PDF, PCap, HTML, SWF, etc. ...) envoyé à l'analyse.

Chaque fois que l'on a un doute sur le contenu actif d'une page Web, on peut soumettre la page WEB (son URL) ou les objets douteux à JSUnpack (jsunpack-n).

JSUnpack (jsunpack-n) décode tous les JavaScript chiffrés (cryptés - obfusqués), comme tout navigateur, car un script javascript doit, à un moment donné, être décrypté (déobfusqué) pour pouvoir être exécuté dans le navigateur de l'internaute.

JSUnpack est un outil assez technique, orienté vers les chercheurs en sécurité. Il est installé, pour un usage en ligne, sur un site n'utilisant aucune technologie (vous pouvez avoir JavaScript désactivé, etc. ...).

Vous pouvez envoyer à l'analyse un fichier PDF, SWF, HTML ou JavaScript (.js). Vous pouvez indiquer une URL à analyser ou vous pouvez saisir un script JavaScript.

Le tout est envoyé sur un serveur qui émule le comportement des navigateurs et fonctionne en navigateur virtuel, dans un environnement confiné, comme un "bac à sable" (sandbox). L'outil rapporte la liste des fichiers téléchargés par le code analysé (le principe de la malveillance " Drive-by-download ") , la liste des fichiers que l'objet analysé cherche à envoyer et vers qui. D'autres analyses observent les interactions tentées avec la navigateur, le but est d'identifier les sites malveillants cherchant à exploiter :

- Les failles de sécurité des navigateurs

- Les failles de sécurité des plug-in des navigateurs (les failles des lecteurs Acrobat Reader qui rendent les documents PDF vecteurs de codes malicieux, de même que les failles des lecteurs SWF...)

- Etc. ...

Ce projet Open Source, qui a connu une période de saturation, est désormais hébergé par le " Google Project Hosting ".

Instabilité du service JSUnpack

- Tests janvier, février, mars 2016 : semble ne plus fonctionner.

- 21.04.2016 - Fonctionne à nouveau.

- 21.04.2016 - Le service est hébergé sur un ordinateur domestique utilisé en serveur. Il sature et la connexion Internet également. En plus, son fournisseur d'accès Internet voit d'un très mauvais oeil toutes ces connexions à des domaines connus pour être des domaines de malwares ou des domaines d'attaques.

- 21.04.2016 - Des changements sont prévus, dont un hébergement robuste, ainsi qu'une nouvelle version qui s'appellera JSUnpack3000.

jsunpack-n émule la fonctionnalité du navigateur lors de la visite d'une URL. Son but est de détecter les exploits qui ciblent les vulnérabilités des navigateurs et des plug-ins de navigateur. Il accepte de nombreux types d'entrée différents :

Fichiers PDF - samples / sample-pdf.file

Captures de paquets - samples / sample-http-exploit.pcap

Fichiers HTML

Fichiers JavaScript

Fichiers SWF

Ce projet contient le code source qui s'exécute sur le site Web http://jsunpack.jeek.org/. Les utilisateurs peuvent télécharger des fichiers ou saisir le contenu du script et les URL à décoder. Si vous choisissez d'installer jsunpack-n sur votre propre système, vous pouvez l'exécuter avec la commande suivante pour récupérer et décoder une URL :

$ ./jsunpackn.py -u URL

Si vous le souhaitez, vous pouvez spécifier l'option -a, qui récupère d'autres URL ou chemins décodés. Si vous souhaitez décoder un fichier local à la place, vous pouvez simplement exécuter:

$ ./jsunpackn.py samples / sample-pdf.file

D'autres exemples de fichiers malveillants existent dans le répertoire des exemples.

Un problème courant lors de l'exécution de jsunpack-n est lorsqu'il n'y a pas de sortie. Cela signifie qu'il n'y a pas de correspondance de signature, mais cela pourrait signifier que le fichier a été décodé. Vous avez le choix d'utiliser -v (verbose) ou -V (veryverbose) pour obtenir plus d'informations au cas où jsunpack-n ne produirait rien.

| Annonce |

En théorie, sous le système d'exploitation Windows, seuls les fichiers dont l’extension est .exe sont susceptibles de contenir du code exécutable et environ 170 types de fichiers sont à risque.

Lorsqu'un fichier est envoyé en analyse dans un sandbox (un bac à sable), il est ouvert en appelant la fonction « CreateProcess », donc peu importe le nom du fichier et son extension, si son contenu est exécutable, il sera exécuté, même s'il se cache derrière un nom quelconque, même s'il s'appelle recettedecuisine.txt (extension txt).

| Annonce |