Assiste.com

| |

Comodo Valkyrie : Sandbox gratuite en ligne

Comodo Valkyrie - Sandbox gratuite en ligne - Analyse comportementale d'un code exécutable ou interprétable dans un environnement isolé du système hôte.

18.06.2013 - Révision 23.02.2019 - Révision mineure 15.02.2022. Auteur : Pierre Pinard.

Dossier : Sandboxes gratuites en ligne |

|---|

| Introduction Liste Plan du site Malwarebytes et Kaspersky recommandés |

| Sommaire (montrer / masquer) |

|---|

Sandboxing avec Comodo Valkyrie - comodo.com

Intérêt pour l'internaute

Intérêt pour l'internaute

Il faut ouvrir un compte chez Comodo et s'identifier afin de pouvoir utiliser ce sandbox. Analyse d'un objet (fichier…) dans une sandbox (sandboxing), en ligne (gratuitement, dans la version free de Valkyrie). |

| Annonce |

Comodo Valkyrie - Analyse comportementale d'un objet numérique confiné dans un sandbox

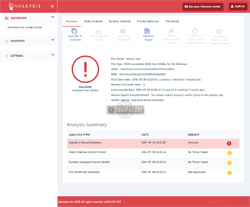

Résultat immédiat pour un fichier déjà connu de Comodo Valkyrie

Comodo Valkyrie - Analyse comportementale d'un objet numérique confiné dans un sandbox

Si le hashcode soumis est inconnu il faut envoyer le fichier à l'analyse en commenant par s'identifier (ou créer un compte la première fois)

Comodo Valkyrie - Analyse comportementale d'un objet numérique confiné dans un sandbox

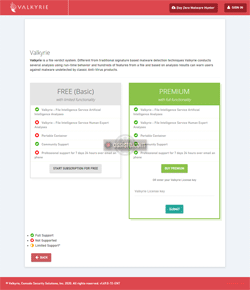

Sélection de type d'enregistrement (gratuit ou payant)

Comodo Valkyrie - Analyse comportementale d'un objet numérique confiné dans un sandbox

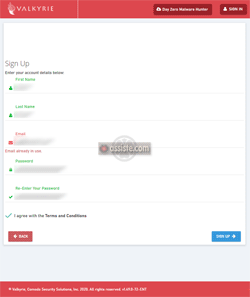

Formulaire d'enregistrement pour un compte gratuit

Comodo Valkyrie - Analyse comportementale d'un objet numérique confiné dans un sandbox

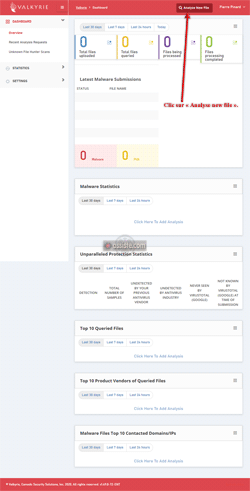

Après identification, un tableau des statistiques d'utilisation de Comodo Valyrie s'affiche. Clic sur « Analyse new file » (éventuellement, clic sur n'importe quel lien du volet de gauche pour faire apparaitre le bouton « Analyse new file »).

Comodo Valkyrie - Analyse comportementale d'un objet numérique confiné dans un sandbox

Saisir le Hashcode au format SHA-1 d'un fichier ou l'URL d'un fichier qui sera analysé sans être téléchargé dans votre appareil, ou désigner un fichier présent dans votre appareil.

| Annonce |

| Annonce |

Le temps de chargement d'un fichier soumis à l'analyse, depuis la machine de l'utilisateur, est effroyablement long - Comodo a le temps de copier plusieurs fois tout le disque dur de l'utilisateur là ou les autres sandbox en ligne mettent quelques secondes à recevoir l'échantillon ! Plusieurs essais conduisent, à plusieurs mois d'intervalle, à la même observation alarmante. Comodo étant une société suspecte, il est préférable d'éviter totalement ce service (et éviter Comodo d'une manière générale) et d'utiliser d'autres sandboxes ou le service VirusTotal qui utilise plusieurs sandboxes simultanément.

| Annonce |

En théorie, sous le système d'exploitation Windows, seuls les fichiers dont l’extension est .exe sont susceptibles de contenir du code exécutable et environ 170 types de fichiers sont à risque.

Lorsqu'un fichier est envoyé en analyse dans un sandbox (un bac à sable), il est ouvert en appelant la fonction « CreateProcess », donc peu importe le nom du fichier et son extension, si son contenu est exécutable, il sera exécuté, même s'il se cache derrière un nom quelconque, même s'il s'appelle recettedecuisine.txt (extension txt).

| Annonce |