Assiste.com

| |

NSI Network Security Investigations Inc : Sandbox gratuite en ligne

NSI Network Security Investigations Inc - Sandbox gratuite en ligne - Analyse comportementale d'un code exécutable ou interprétable dans un environnement isolé du système hôte.

18.06.2013 - Révision 23.02.2019 - Révision mineure 15.02.2022. Auteur : Pierre Pinard.

Dossier : Sandboxes gratuites en ligne |

|---|

| Introduction Liste Plan du site Malwarebytes et Kaspersky recommandés |

| Sommaire (montrer / masquer) |

|---|

Sandboxing avec NSI Network Security Investigations Inc - netscty.com

Intérêt pour l'internaute

Intérêt pour l'internaute

| Ce service n'existe plus

Analyse d'un objet (fichier…) dans une sandbox (sandboxing), en ligne, gratuitement Les échantillons qui peuvent être soumis doivent être de l'un de ces types : *.aac; *.aif; *.asf; *.asp; *.avi; *.bat; *.bin; *.bmp; *.cab; *.cgi; *.chm; *.com; *.doc; *.docx; *.exe; *.flv; *.gif; *.htm; *.html; *.jar; *.jpg; *.js; *.jse; *.jsp; *.jsx; *.mov; *.mp3; *.mpa; *.mpg; *.ms; *.pdf; *.php; *.pif; *.pl; *.png; *.pps; *.ppt; *.pptx; *.psd; *.pub; *.py; *.rb; *.scr; *.tif; *.vb; *.vbe; *.vbs; *.vbscript; *.wav; *.wma; *.wmv; *.ws; *.wsf; *.xhtml; *.xls; *.xlsx; *.xml; *.xsn Le résultat de l'analyse est communiqué par email. Sandbox pure, sans utilisation de machine virtuelle. Sous licence GNU GPL (General Public License)

|

| Annonce |

NSI Network Security Investigations Inc - Analyse comportementale d'un objet numérique confiné dans un sandbox

Liste des types de fichiers (extensions de fichiers) autorisés à soumettre à la NSI Sandbox.

NSI Network Security Investigations Inc - Analyse comportementale d'un objet numérique confiné dans un sandbox

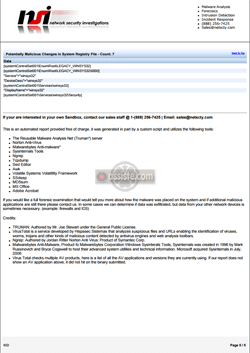

Exemple de rapport d'analyse par la NSI Sandbox

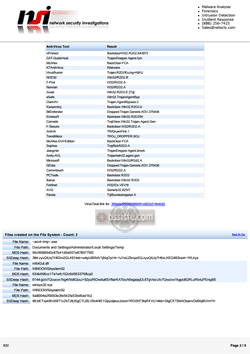

NSI Network Security Investigations Inc - Analyse comportementale d'un objet numérique confiné dans un sandbox

Récapitulation des détections malicieuses par un panel d'antivirus (probablement le panel VirusTotal)).

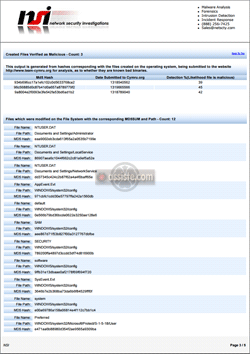

NSI Network Security Investigations Inc - Analyse comportementale d'un objet numérique confiné dans un sandbox

Liste des fichiers malveillants créés et récapitulations de leurs détections par un panel d'antivirus, puis liste des fichiers modifiés, mais non considérés comme malveillants à cet instant (à revérifier dans les heures qui suivent).

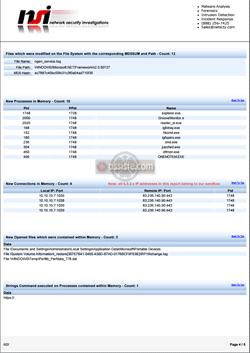

NSI Network Security Investigations Inc - Analyse comportementale d'un objet numérique confiné dans un sandbox

Autres récapitulatifs de l'analyse : fichiers système modifiés, processus actifs, connexions, fichiers ouverts, etc.;

NSI Network Security Investigations Inc - Analyse comportementale d'un objet numérique confiné dans un sandbox

Page de crédits aux outils tiers utilisés et remerciements à divers auteurs ou contributeurs.

NSI (Network Security Investigations Inc) était une société américaine : Arizona 85228 États-Unis

| Annonce |

En théorie, sous le système d'exploitation Windows, seuls les fichiers dont l’extension est .exe sont susceptibles de contenir du code exécutable et environ 170 types de fichiers sont à risque.

Lorsqu'un fichier est envoyé en analyse dans un sandbox (un bac à sable), il est ouvert en appelant la fonction « CreateProcess », donc peu importe le nom du fichier et son extension, si son contenu est exécutable, il sera exécuté, même s'il se cache derrière un nom quelconque, même s'il s'appelle recettedecuisine.txt (extension txt).

| Annonce |