Assiste.com

| |

F-Secure SEE : Sandbox gratuite en ligne

F-Secure SEE - Sandbox gratuite en ligne - Analyse comportementale d'un code exécutable ou interprétable dans un environnement isolé du système hôte.

18.06.2013 - Révision 23.02.2019 - Révision mineure 15.02.2022. Auteur : Pierre Pinard.

Dossier : Sandboxes gratuites en ligne |

|---|

| Introduction Liste Plan du site Malwarebytes et Kaspersky recommandés |

| Sommaire (montrer / masquer) |

|---|

Sandboxing avec F-Secure SEE - f-secure.com

Intérêt pour l'internaute

Intérêt pour l'internaute

Analyse d'un objet (fichier…) dans une sandbox (sandboxing), en ligne, gratuitement Ce produit n'est pas disponible en tant que service et n'est pas à la portée d'un utilisateur normal. F-Secure à rendu le code de sa sandbox (plutôt une boîte à outils pour construire une sandbox personnalisable acceptant des plug-ins) open source le 21.12.2015. Le projet open source, sous le nom de F-Secure SEE (F-Secure Sandboxed Execution Environment) est en développement. On considère que le service n'existe pas au sens d'une utilisation en ligne, par un utilisateur lambda, pour soumettre un échantillon. |

| Annonce |

F-Secure SEE - Analyse comportementale d'un objet numérique confiné dans un sandbox

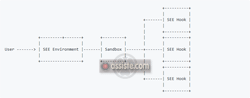

Un environnement SEE encapsule toutes les ressources requises agissant en tant que gestionnaire pour l'utilisateur. Le Sandbox est contrôlé par les Hooks qui agissent comme des plugins, les Hooks communiquent et se coordonnent à travers des événements.

Le développement de F-Secure SEE (Sandboxed Execution Environment) peut être suivi sur GitHub (pour techniciens) :

- Le projet : https://github.com/F-Secure/see

- La documentation et tutoriel (anglais) : https://see.readthedocs.io

- Le manuel utilisateur (développeur) : https://github.com/F-Secure/see/blob/master/doc/user.rst

Abstract F-Secure SEE

Analyser l'exécution de logiciels inconnus est devenu une tâche assez compliquée. La quantité de systèmes d'exploitation et de bibliothèques à prendre en charge augmente à une vitesse incroyable. Le développement et l'exploitation de plates-formes d'analyse comportementale automatisée nécessitent plusieurs domaines d'expertise. La coopération de ces domaines est essentielle pour l'efficacité du produit final.

F-Secure a développé son premier prototype de plate-forme automatisée d'analyse comportementale en 2005. L'expertise acquise au fil des années a mis en évidence le besoin d'une meilleure approche pour la construction de telles technologies. Plutôt qu'une simple plate-forme monolithique essayant de couvrir tous les scénarios possibles, une famille de ceux spécifiquement conçus semblait une approche plus raisonnable pour l'analyse de logiciels inconnus.

F-Secure SEE (Sandboxed Execution Environment) a été créé pour permettre aux experts en logiciels malveillants de F-Secure de rapidement prototyper et développer des moteurs d’analyse comportementale.

La technologie consiste en quelques modèles de conception bien connus enfermés dans un petit cadre (framework). Avec F-Secure SEE, il est possible de déployer rapidement une Sandbox et d’attacher différents plug-ins pour la contrôler. La conception globale permet de construire des plates-formes hautement flexibles, robustes et relativement sûres pour l'automatisation des tests.

| Annonce |

En théorie, sous le système d'exploitation Windows, seuls les fichiers dont l’extension est .exe sont susceptibles de contenir du code exécutable et environ 170 types de fichiers sont à risque.

Lorsqu'un fichier est envoyé en analyse dans un sandbox (un bac à sable), il est ouvert en appelant la fonction « CreateProcess », donc peu importe le nom du fichier et son extension, si son contenu est exécutable, il sera exécuté, même s'il se cache derrière un nom quelconque, même s'il s'appelle recettedecuisine.txt (extension txt).

| Annonce |