Assiste.com

| |

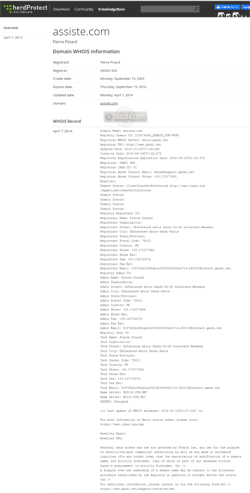

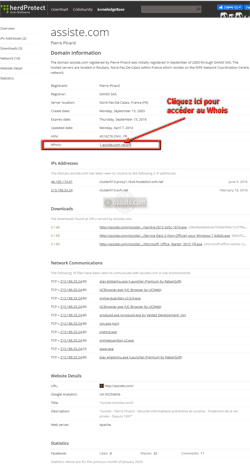

herdProtect Domain Information : Whois – « Whois lookup »

herdProtect Domain Information - « Whois lookup » – informations sur un nom de domaine (création/fin, propriétaire, nationalité, nationalité des serveurs, etc.)

29.08.2023 : Pierre Pinard.

Dossier (collection) : Services de Whois |

|---|

| Introduction Liste Malwarebytes et Kaspersky ou Emsisoft (incluant Bitdefender) |

| Sommaire (montrer / masquer) |

|---|

Accès au service de Whois herdProtect Domain Information - herdprotect.com

Intérêt du Whois pour l'internaute (Les Whois n'existant plus sont notés 0)

Intérêt du Whois pour l'internaute (Les Whois n'existant plus sont notés 0)

Formulaire de saisie directe : |

| Annonce |

herdProtect Domain Information - Whois - Domain name search - recherches Whois

Informations générales et de sécurité

herdProtect

herdProtect est une seconde ligne de défense antimalwares située dans un « cloud » et constitue une plate-forme d'analyse de logiciels et autres codes, à la recherche de malveillances hébergés sur l’appareil d’un utilisateur, mais aussi hébergés par un site Web sur son serveur.

herdProtect est un service doté de 68 moteurs antivirus/antimalwares, installable gratuitement en mode local. Il permet d'analyser la totalité des fichiers d'un appareil.

Étant donné qu'aucun programme antivirus/antimalwares n'est parfait à 100%, herdProtect utilise un « troupeau » (« herd ») de dizaines de moteurs antivirus/antimalwares pour approcher au plus près ce 100% mythique et garantir la couverture la plus large et la détection la plus précoce possible.

En tant que seconde ligne/solution de défense antivirus/antimalwares, herdProtect est conçu pour fonctionner avec tous les programmes antivirus existants et déjà installés dans l'appareil d'un utilisateur. Pourquoi ?

- Parce que les codes des antivirus/antimalwares utilisés par herdProtect sont déportés dans un « cloud » et ne s'exécute pas localement. Seul un petit bout de code herdProtect est installé localement, dans l’appareil de l’utilisateur, et calcule les condensats (hashcodes) des fichiers locaux. La base de données herdProtect est alors rapidement consultée (juste un petit condensat de quelques caractères à envoyer) et le résultat retourné instantanément. Si le condensat n’est pas trouvé (le fichier [ou sa variante] est inconnu), le fichier est alors envoyé (uploadé) sur les serveurs de herdProtect (c'est là qu'est le problème de confidentialité/vie privée) pour analyse par le corpus de 68 antivirus/antimalwares.

herdProtect est un service gratuit destiné à aider l'utilisateur à trouver et à supprimer les logiciels malveillants. Tous les éditeurs antivirus/antimalwares y trouvent leur compte, car, dès qu'une détection est faite par un outil, tous les autres outils reçoivent l'échantillon pour leurs propres analyses dans leurs laboratoires respectifs. Cela signifie également qu'il ne faut pas envoyer n'importe quoi qui contiendrait des informations confidentielles.

Et le Whois de herdProtect, là-dedans ?

Dans le cadre de ses travaux d’analyse des sites Web, herdProtect collecte (avec les outils de Reason Software Company Inc., incluant Reason Core, herdProtect, Should I Remove It, Unchecky, etc.) et maintien une base de données des informations sur les sites. Bien que ce ne soit pas un service de Whois proprement dit, c’est un formidable outil, meilleur que les services de Whois, condensant en quelques lignes bien présentées tout l’essentiel dont nous avons besoin. Dans la limite des noms de domaines qu'il connaît, herdProtect est le plus confortable des services de type Whois. Pour un travail de recherches dans l’esprit d’Assiste.com, c’est le meilleur Whois qui soit. Il peut ne pas connaître certains sites Web (domaines) et on se reportera alors sur un service de Whois au sens propre du terme.

| Annonce |

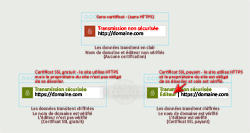

Le RGPD, entré en vigueur le 25 mai 2018, oblige les WHOIS à être anonymes au prétexte de protection de la vie privée des éditeurs (personnes qui ont une expression/vie publique). Pourtant, être éditeur n'a rien à voir avec la « vie privée » et quelqu'un qui s'exprime publiquement tout en se cachant est suspect.

Malgré cette anonymisation imbécile, à la limite criminelle, et légalement obligatoire (RGPD) des Whois, il est possible d'obtenir l'identité du propriétaire d'un domaine par la lecture de son certificat SSL (principes des certificats électroniques d'authentification - utilisation du protocole HTTPS au lieu de HTTP). Or les sites Web sont de moins en moins bien référencés, dans tous les moteurs de recherche, s'ils n'utilisent pas HTTPS. Donc tout le monde, ou presque, passe à HTTPS avec son certificat SSL.

Celui qui « achète » un nom de domaine n'a, actuellement, pas besoin de prouver qui il déclare être. Dans la quasi-totalité des TLD - Top Level Domain, il n'est rien demandé (carte d'identité, attestation de domicile, K-Bis, etc.). Celui qui achète peut prétendre être n'importe qui/n'importe quoi. Il est même possible de se cacher derrière une société intermédiaire d'anonymisation.

Le seul moment où le propriétaire d'un site est obligé de se révéler, et cela est alors vérifié, est lors de l'usage d'un certificat SSL payant (avec certification de l'éditeur). Les certificats SSL gratuits, eux, ne certifient rien du tout, mais permettent seulement d'utiliser le protocole HTTPS au lieu de HTTP.

| Annonce |

Chaque fois que vous accédez à un site Web, vous acceptez les clauses et conditions de ce site. Ces clauses deviennent un contrat entre le site Web (la personne physique ou morale derrière ce site, personne qui doit être clairement identifiée sinon les clauses sont inapplicables) et vous. Lisez les contrats avant de les signer (implicitement), dont les clauses détaillant et expliquant comment votre vie privée (privacy) est violée/volée !

Ce service respecte-t-il la vie privée (privacy) ?

Navigation sécurisée (https) sur le site du service ?

Est-il nécessaire de s'inscrire (ouverture d'un compte) ?

Existence d'un lien vers des clauses « Vie privée » ?

Aucun (ou pas trouvé)Existence d'un lien vers la gestion des cookies (« Vie privée ») ?

Aucun (ou pas trouvé)

Lisez et utilisez notre tableau de synthèse des cookies de refus d'être surveillé, traqué et profilé :

Gestion automatique des cookies de refus de suivi/surveillance (cookies d'Opt-Out)Existence d'un lien vers la gestion du RGPD (GDPR - « Réglementation Vie privée en Europe »)

Aucun (ou pas trouvé)Existence d'un lien de contact « Vie privée » (Privacy) ?

Aucun (ou pas trouvé)Adresse courriel de contact :

Aucune (ou pas trouvée)

Tentez les adresses rôle : Dossier : Adresses rôle (adresses courriel réservées)Existence d'un formulaire générique de contact ?

Aucun (ou pas trouvé)

Rappels à propos des méthodes de mise en conformité avec le RGPD

Comme on le voit avec la quasi-totalité des services gratuits en ligne, ils n'offrent aucune solution de protection de votre vie privée ou le font avec une solution incompréhensible.

Quelles sont les deux méthodes qui vous sont offertes :

Méthode rapide et courtoise

Les sites des OGL (Outils Gratuits en Ligne) pourraient choisir de se mettre en conformité avec une solution rapide, automatique, et mobilisant les visiteurs/utilisateurs de leurs sites/services moins de 3 secondes, une bonne fois pour toutes, afin de refuser/accepter d'être surveillés/espionnés. Ces solutions existent en versions gratuites et tous les sites (webmasters) devraient les utiliser. Quelques exemples que vous pouvez rencontrer et mode d'emploi :Méthode infernale

Certains sites se mettent en conformité, mais avec des explications/justifications abracadabrantesques infiniment longues (jusqu'à 30.000 mots sur des dizaines de pages), tortueuses, afin de vous conduire à accepter, de guerre lasse, la surveillance/l'espionnage (Tracking (espionnage) - Profiling (profilage) - Ciblage comportemental - Marketing comportemental), car la publicité ciblée est plus rémunératrice. Il n'est pas la peine d'y passer 3 jours à essayer de comprendre ce fatras. Qui passerait 3 jours pour entrer dans un site ? Utilisez les Opt-Out.

| Annonce |

Vous visitez des sites Web.

La protection de votre vie privée est votre priorité. On vous en parle sans cesse, on vous alerte sans cesse, tous les jours, dans tous les médias, à tel point que cela devient une obsession constante, normale et naturelle, chez tous les internautes.

La quasi-totalité des sites Web que vous visitez et la totalité des réseaux sociaux n'ont qu'une obsession, tout connaître de vous (données privées collectées) afin de gagner de l'argent :

Soit avec des publicités ciblées en fonction de l'établissement de votre profil comportemental et de vos centres d'intérêt.

Soit en revendant toutes vos données privées collectées à d'inimaginables listes d'usagers, y compris les marketeurs, réseaux criminels, gouvernements, sectes, terroristes, etc.

Protégez-vous avec Stop tracking - Stop profiling.

Remarque :

Assiste.com n'a pas de système d'identification de ses visiteurs, donc vous êtes totalement anonymes et je me fiche complètement de savoir qui vous êtes, ce que vous faites, où vous êtes, avec qui vous êtes, à quoi vous vous intéressez, etc.

| Annonce |