Assiste.com

Malwarebytes - Logiciel de sécurité, sous Microsoft Windows, totalement indispensable. Il coiffe par le haut et supplante les antivirus

cr 10.09.2005 r+ 22.10.2024 r- 22.10.2024 Pierre Pinard. (Alertes et avis de sécurité au jour le jour)

Dossier (collection) : Logiciels (logithèque) |

|---|

| Introduction Liste Malwarebytes et Kaspersky ou Emsisoft (incluant Bitdefender) |

| Sommaire (montrer / masquer) |

|---|

Détruisez les rançongiciels (ransomwares), les logiciels espions (spywares), les logiciels publicitaires (adwares), les virus et autres logiciels malveillants (malwares).

Peu de logiciels de sécurité couvrent la totalité du spectre des malveillances. Malwarebytes est l'un de ceux-là. En particulier, Malwarebytes est efficace contre la plupart des pires malveillances comme celles bloquant définitivement les ordinateurs avec demande de rançon (ransomwares et cryptowares - Voir la liste des cryptowares).

Avec Malwarebytes, il est difficile de faire plus simple : téléchargez ![]() installez

installez ![]() demandez la mise à jour des bases de signatures

demandez la mise à jour des bases de signatures ![]() analysez

analysez ![]() détruisez ce qui serait éventuellement trouvé. Le tout en français.

détruisez ce qui serait éventuellement trouvé. Le tout en français.

La version téléchargée est complète, y compris la protection en temps réel durant 14 jours, après quoi elle passe automatiquement en version gratuite illimitée et effectue des analyses à la demande.

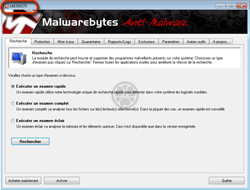

Malwarebytes - Écran d'accueil

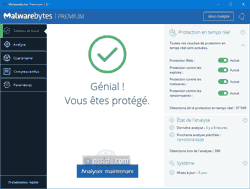

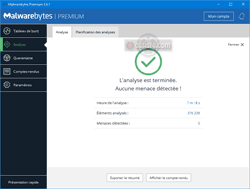

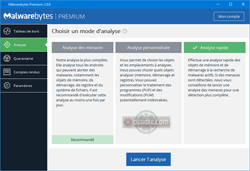

Malwarebytes - Analyses - Choisir un mode d'analyse

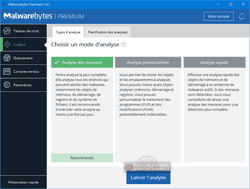

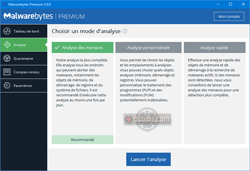

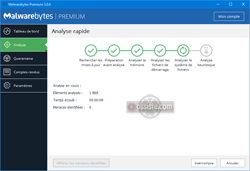

Malwarebytes - Analyses - Progression de l'analyse

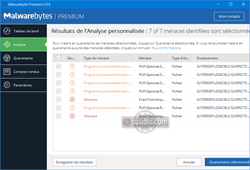

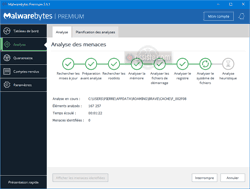

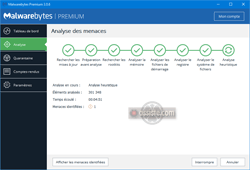

Malwarebytes - Analyses - Résultat de l'analyse

|

Comparaison des différentes versions de Malwarebytes | Gratuit | Premium | Réseau |

|---|---|---|---|

| Élimine les malwares et les spywares Détecte et supprime les malwares et autres menaces avancées. | |||

| Élimine les rootkits Élimine les rootkits et répare les fichiers potentiellement corrompus. | |||

| Fonctionnement à la demande On-Demand | |||

| Compatibilité avec les solutions de sécurité déjà installées Fonctionne en harmonie avec toutes les solutions existantes (suites de sécurité, etc.) | |||

| Fonctionnement en temps réel On-Access et On-execution | Expire après 14 jours | ||

| Blocage des attaques inconnues Analyse heuristique temps réel permettant une protection contre les attaques Zero Day (nouvelles malveillances inconnues - Zero hour). | Expire après 14 jours | ||

| Blocage des exploits Blocage des tentatives d'exploiter des failles de sécurité (exploits) | Expire après 14 jours | ||

| Bloque les attaques de ransomwares Stoppe les attaques de type ransomwares et cryptowares avant que vos données ne soient prises en otage avec demande de rançon ou destruction irréversible. | Expire après 14 jours | ||

| Filtrage du Web - Blocage d'accès aux sites malicieux ou malveillants Empêche l'accès aux adresses IP malveillantes connues. Protège contre le téléchargement de malwares, les tentatives de piratage, les redirections vers des sites Web malveillants et le malvertising. Détail des natures de sites bloqués par cette liste hosts (hpHosts) contenant plus de 800.000 sites au 14.04.2013 et recherches dans la base de données. | Expire après 14 jours | ||

| Comble les lacunes de sécurité d'Apple Élimine rapidement les malwares et adwares des terminaux Mac avec un client de remédiation séparé. Nettoie les systèmes OS X en moins d'une minute de A à Z. Une interface utilisateur séparée et des programmes en ligne de commande permettent un déploiement flexible avec des solutions de gestion Mac populaires. | |||

| Console de gestion et d'administration réseau Gestion de clients multiples (jusqu'à plusieurs milliers à partir de la même console) Stratégies globales pour différents groupes Intégration et synchronisation d'Active Directory Etc. |

|

La modernité des moteurs d'analyses de Malwarebytes (rien à voir avec les bases de signatures), dont les technologies sont constamment mises à jour pour suivre l'inventivité délirante des cybercriminels (d'excellents informaticiens, mais pour une seule et mauvaise cause, être des carnassiers), lui permet de traquer les technologies malveillantes les plus tordues.

Le PDG et co-fondateur de Malwarebytes, Marcin Kleczynski, affirme que les moteurs Malwarebytes ont un avantage sur plusieurs des solutions antivirus traditionnelles, car ils ont été développés à partir de 2008, alors que la plupart des antivirus traditionnels ont été développés à la fin des années 1990 et n'avaient aucune idée de ce à quoi les logiciels malveillants ressembleraient 15 ans plus tard. Cela rend Malwarebytes plus facile à adapter à mesure que les technologies malveillantes évoluent [*].

Le New York Times décrit le comportement de Malwarebytes comme « un système hybride utilisant simultanément les analyses heuristiques, les analyses comportementales (sandboxing ou machines virtuelles) et les bases de signatures, pour détecter et bloquer les logiciels malveillants que d'autres fournisseurs ne peuvent détecter » [*].

Selon Dean Takahashi, de VentureBeat, Malwarebytes complète les logiciels antivirus, comme ceux de Symantec et McAfee, Malwarebytes travaillant en harmonie avec les logiciels antivirus pour attaquer les problèmes à partir d' « approches différentes ».

|

Il est naturel de s'interroger sur la compatibilité entre la présence d'un antivirus et la présence de Malwarebytes, tous les deux actifs en temps réel, dans une même machine.

La réponse est claire : Malwarebytes est compatible avec toutes sortes de solutions de sécurité qui s'exécuteraient simultanément.

Il n'existe aucune incompatibilité entre Malwarebytes et les antivirus ou les pare-feu.

Pourquoi n'y a-t-il pas ce problème de compatibilité entre Malwarebytes et un antivirus temps réel tournant dans le même appareil ? La question est légitime puisqu'il est historiquement vivement recommandé (imposé) de n'avoir qu'un seul antivirus fonctionnant en temps réel. Cette recommandation, cette peur, est profondément ancrée dans le subconscient de tous et surtout chez les assistants qui vous aident et vous guident/dépannent sur les forums d'entraide et de décontamination.

Parce que Malwarebytes ne fonctionne pas à l'ancienne, On-Access, mais, de manière moderne, On-Execution. Bon... maintenant que cette affirmation a été assénée de manière péremptoire, développons un peu, en termes simples :

Que se passe-t-il avec les solutions aux technologies anciennes et incompatibles entre elles

Vous pouvez installer 100 antivirus de 100 marques différentes dans le même ordinateur, si vous le souhaitez, mais un seul doit travailler en temps réel (On-Access), tous les autres seront utilisés en scanner à la demande (On-Demand).

Pourquoi ? Parce que, lorsqu'un antivirus aux technologies anciennes voit une demande d'accès à un fichier (On-Access), il souhaite analyser ce fichier en temps réel (au moment où il est sollicité, avant qu'il ne soit ouvert, le risque étant que ce soit du code malveillant exécutable, etc.). L'antivirus utilisant une technologie ancienne va en demander le contrôle exclusif à Windows (c'est une des possibilités offertes par les systèmes de gestion de fichiers), le temps de l'analyser et de conclure :

à son innocuité (le fichier sera libéré)

à une suspicion (une question vous sera sans doute posée)

à sa dangerosité avérée (il sera interdit d'usage).

Mais, si un second antivirus temps réel à l'ancienne est installé, il va faire la même demande d'accès exclusif au même moment. Là, il risque d'y avoir des situations de blocages mutuels infinis. Normalement, si les programmes antivirus sont bien écrits (par de bons programmeurs), et bien testés, ces cas de figure sont gérés : le système retourne un signal à la seconde tâche appelante en lui disant d'attendre. La première requête arrivée est servie et la seconde est en attente. Mais il y a tant et tant d'applications de type antivirus écrites avec les pieds que l'expérience a montré des incompatibilités d'humeur (en voie de régression, si ce n'est de disparition).

Rassurer les frileux

Bien que ce soit totalement inutile, et pour rassurer les frileux, Malwarebytes est régulièrement testé en fonctionnement en temps réel (ainsi, d'ailleurs, que la version gratuite de Malwarebytes, qui ne fonctionne pas en temps réel), en présence d'autres antivirus fonctionnant en temps réel et aucun problème n'existe avec aucun antivirus s'exécutant concurremment à Malwarebytes.

Le tableau suivant montre la compatibilité avec les principaux antivirus.

En cas de doute sur une compatibilité :

Malwarebytes - questions / réponses

|

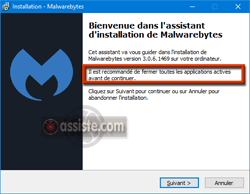

Après le téléchargement, faites un double-clic sur le nom du fichier téléchargé.

Une demande d'élévation de privilèges s'affiche, dans le cadre du contrôle des comptes utilisateurs (UAC). Acceptez.

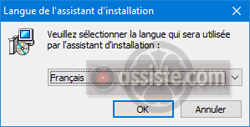

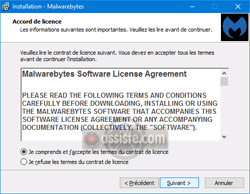

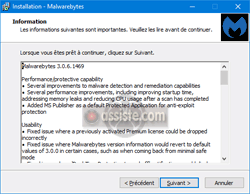

Une première question vous est posée : « Sélectionnez la langue». Il s'agit de la langue du programme d'installation (l'installeur de la marque « Inno Setup» - Installeurs - Qu'est-ce que c'est - Liste des principaux installeurs), pas du programme Malwarebytes. Des contenus de Malwarebytes vous seront présentés (Contrat de licence, journal des dernières mises à jour, etc.), mais ces contenus seront en anglais.

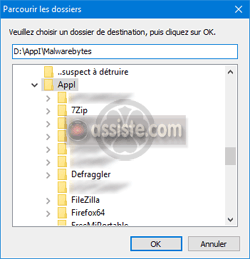

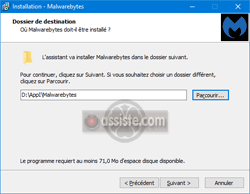

Choisir un répertoire d'installation de Malwarebytes. Vous pouvez accepter la valeur par défaut et Malwarebytes sera installé au milieu de Windows. Vous pouvez également suivre ces préceptes : Répertoires de téléchargements et d'installations des applications.

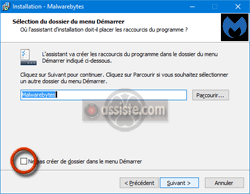

Laissez cette case décochée afin qu'une entrée de menu soit créée.

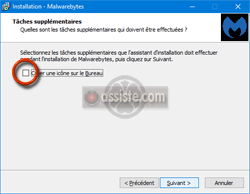

Cochez cette case, ou laissez-la décochée, à votre convenance. Si elle est cochée, une icône (ou une tuile sous Windows 10) sera créée sur le bureau. Si votre préférence va vers un bureau propre, qui n'est pas encombré d'icônes ou tuiles, laissez cette case décochée (ce qui est sa valeur par défaut).

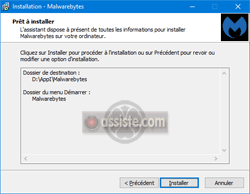

Un récapitulatif de vos choix précédents avant de lancer l'installation de Malwarebytes. Vous pouvez revenir en arrière et changer un choix ou poursuivre.

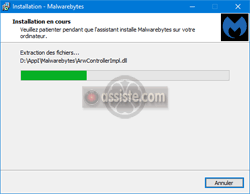

Exécution de l'installation, très rapide (quelques secondes).

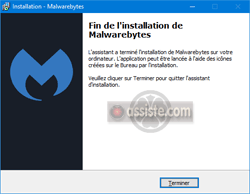

Fin de l'installation.

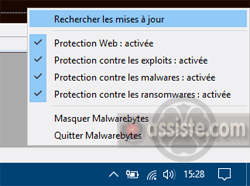

Un service appelé « Malwarebytes Service » a été installé au sein de Windows et s'exécute en permanence. Il communique avec vous dans la zone appelée Systray.

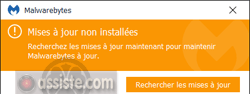

Malwarebytes propose immédiatement d'aller chercher les dernières mises à jour (au moins des bases de signatures). Entre le moment où vous avez téléchargé Malwarebytes et la fin de l'installation, il s'est écoulé environ une dizaine de minutes. C'est assez pour que les bases de signatures aient connu une à plusieurs mises à jour depuis. Procédez à cette recherche.

Et Malwarebytes se lance pour la première fois.

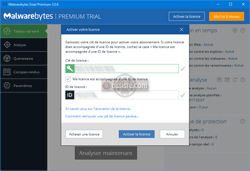

Activez immédiatement votre licence si vous en avez acheté une.

|

Il est parfois impossible de télécharger Malwarebytes ou de l'installer, certains parasites, préalablement présents dans votre ordinateur, en ont tellement peur qu'ils s'y opposent par tous les moyens. Il faut alors procéder à un prénettoyage avec les autres outils présents dans la procédure de décontamination antimalwares. Vous aurez à cœur de réinitialiser le fichier hosts avec la fonction prévue à cet effet dans l'outil RogueKiller utilisé dans cette procédure.

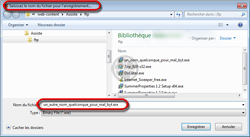

- Il existe un risque que Malwarebytes, puisqu'il porte un nom standard, soit détecté dès son téléchargement par un parasite hargneux qui va l'attaquer. Il est possible de contourner cette attaque et de protéger votre téléchargement : après avoir cliqué sur le lien de téléchargement, votre navigateur devrait vous demander (s'il est bien paramétré - lire Répertoires de téléchargements et d'installations des applications) où mettre le téléchargement et sous quel nom. Renommer sous un nom quelconque le fichier à télécharger, avant de le télécharger.

- D'innombrables prétendus téléchargements de Malwarebytes, sur le Web, sont piégés et comportent un cheval de Troie. Ne téléchargez Malwarebytes que depuis nos liens qui dirigent exclusivement sur le site officiel.

- D'innombrables prétendus « crack » de Malwarebytes offrent de passer à la version Premium. Ce sont des « Chevaux de Troie » ou des « Downloader ».

|

|

|

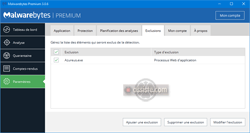

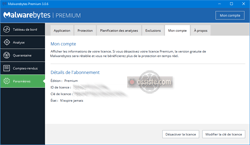

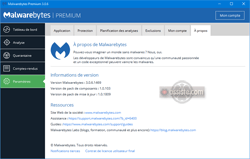

Cet onglet vous donne les versions exactes actuelles de Malwarebytes et de ses autres composants. Vous pouvez en avoir besoin lors d'une demande d'assistance.

MBAM-Clean sert à la désinstallation complète de toutes les versions des branches 1.x et 2.x de Malwaresbytes (Malwarebytes Anti-Malware - MBAM) :

MBAM-Clean (version 2.3.0.1001) - Outil de suppression de Malwarebytes Anti-Malware (MBAM)

Pour désinstaller complètement toutes les versions de la branche 3.x de Malwarebytes (ainsi que toutes les versions des branches 1.x et 2.x et toutes les versions de Malwarebytes Anti-Exploit 1.x) il faut utiliser :

MB-Clean - Outil de suppression de Malwarebytes (toutes versions de 1 à 3) et de Malwarebytes Anti-Exploit 1.x

MBAM-Clean sert à la désinstallation complète de toutes les versions des branches 1.x et 2 de Malwaresbytes (Malwarebytes Anti-Malware - MBAM) :

MBAM-Clean (version 2.3.0.1001) - Outil de suppression de Malwarebytes Anti-Malware (MBAM)

Pour désinstaller complètement toutes les versions de la branche 3 de Malwarebytes (ainsi que toutes les versions des branches 1 et 2 et toutes les versions de Malwarebytes Anti-Exploit 1.x) il faut utiliser :

MB-Clean - Outil de suppression de Malwarebytes (toutes versions de 1 à 3) et de Malwarebytes Anti-Exploit 1.x

En utilisation normale des versions Premium et Endpoint de Malwarebytes, il doit être utilisé en mode de démarrage normal de Windows (ne pas utiliser Malwarebytes (Premium ou Endpoint) en mode de « démarrage sans échec de Windows » sauf si un expert vous le demande expressément.

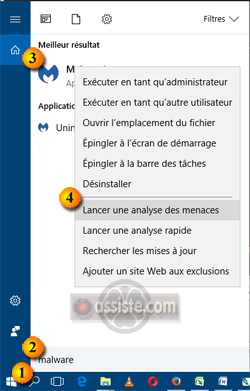

1 Lancez Malwarebytes

Malwarebytes, en version gratuite, doit être lancé. Il suffit de l'ouvrir (clic sur le raccourci ou double-clic sur le fichier mbam.exe (ou le nom que vous lui avez donné).

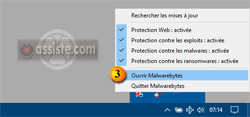

Malwarebytes, en version Premium ou Endpoint, est toujours actif. Si vous souhaitez faire une opération particulière, en dehors de celles planifiées et de sa surveillance en temps réel (par exemple pour lire les journaux), appelez son interface graphique selon l'une de ces deux méthodes (parmi d'autres) :

- Clic sur l'icône Malwarebytes dans le « Systray » (ou « System tray » ou « Zone de notification » en français).

- Utilisez la boîte de recherches de Windows

clic droit

clic droit  sélectionnez une action :

sélectionnez une action :

2 Accueil de Malwarebytes (tableau de bord).

En version gratuite, cliquez immédiatement sur le lien « Mettre à jour ».

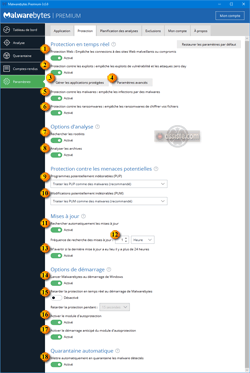

En version Premium et versions supérieures, cette opération est exécutée automatiquement selon une fréquence que vous avez déterminée dans Malwarebytes ![]() Paramètres

Paramètres ![]() Onglet « Protection ».

Onglet « Protection ».

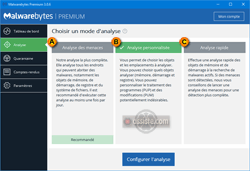

3 Menu Analyse - Choix d'une action d'analyse et des cibles à analyser.

Malwarebytes propose 3 types d'analyses. Juste avant de lancer l'analyse, Malwarebytes vérifie une dernière fois s'il existe des mises à jour (avec Malwarebytes et son équipe de développement extrêmement active, des mises à jour peuvent avoir lieu plusieurs fois par minute).

Analyse des « Menaces »

Analyse des « Menaces »Clic sur le bouton « Lancer l'analyse »

Cet examen, qui dure quelques minutes (10 à 15 minutes en moyenne, selon la puissance de votre ordinateur, la vitesse de vos supports, la taille et le nombre de vos fichiers), analyse, en plus de l'analyse " Rapide ", certains types de fichiers, à certains emplacements, sur vos supports (disques, clés, etc. ...).Durant cet examen, Malwarebytes cible spécifiquement les fichiers binaires exécutables.

Nota pour les curieux : les fichiers binaires exécutables sont reconnus par le fait que le code qu'ils contiennent commence toujours par les deux premiers caractères « MZ », comme c'est le cas des fichiers dont l'extension est .EXE, .DLL, .SYS et .CPL. Les fichiers binaires exécutables seront reconnus par Malwarebytes même s'ils tentent de se cacher en étant renommés avec toutes les autres extensions de fichiers (il existe plusieurs milliers d'extensions de fichiers) comme .JPG, .TXT, .PNG, .GIF...- Malwarebytes, en version Premium et suivantes, intercepte les menaces en temps réel (« On-access ») et, plus exactement, dans un mode dit « On-Execution ». Dans la version gratuite, les menaces ne seront détectées que trop tard, lors de votre demande d'analyse (« On-demand »), mais elles auront eu le temps de s'installer et de faire leurs dégâts.

- Avec la version Premium, tous les fichiers qui camoufleraient un exécutable, de quelque nature qu'ils soient, seront analysés en temps réel (« On-Execution »), puisqu'ils seront bien obligés, à un moment donné, d'être transformés en un binaire exécutable (peu importe la méthode) s'ils veulent être exécutés.

- Malwarebytes, en version Premium, fait une mise à jour automatique de ses bases de signatures et autres mises à jour. Dans la version gratuite, l'existence d'une mise à jour est simplement signalée et il faut demander manuellement d'effectuer cette mise à jour.

Malwarebytes - Malwarebytes Anti-Malware (MBAM) - Analyse des menaces

Malwarebytes - Malwarebytes Anti-Malware (MBAM) - Analyse des menaces- Malwarebytes, en version Premium et suivantes, intercepte les menaces en temps réel (« On-access ») et, plus exactement, dans un mode dit « On-Execution ». Dans la version gratuite, les menaces ne seront détectées que trop tard, lors de votre demande d'analyse (« On-demand »), mais elles auront eu le temps de s'installer et de faire leurs dégâts.

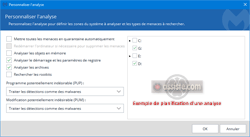

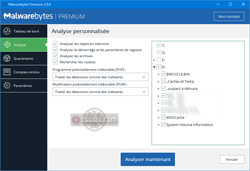

Analyse « personnalisée » (permet l'examen le plus complet - recommandé)

Analyse « personnalisée » (permet l'examen le plus complet - recommandé)Clic sur « Configurer l’analyse »

Sélectionner les méthodes et objets

Sélectionner les méthodes et objets  Clic sur le bouton « Analyser maintenant ».

Clic sur le bouton « Analyser maintenant ».

Cet examen permet de désigner les cibles à analyser dont, en particulier, la totalité des fichiers sur la totalité des supports. C'est l'examen le plus puissant et le plus approfondi, mais il peut durer plusieurs heures. L'utiliser la première fois que l'on installe Malwarebytes, ainsi que la première fois que l'on connecte un support externe (un disque dur externe contenant déjà des données).

Remarque 1 : les « archives », en informatique, ne sont pas de « vieux fichiers » archivés ou des fichiers peu ou pas utilisés, ou des copies de sécurité anciennes, etc. ... On appelle « archives » les fichiers compressés (avec des utilitaires tels que 7-Zip ou WinZip, ou WinRAR, etc. ...) pouvant contenir de 1 à plusieurs centaines ou milliers de fichiers. Il faut en demander l'analyse dans les paramètres des analyses personnalisées.

Remarque 2 : les fichiers compressés (les « archives ») protégés par un mot de passe ne peuvent être analysés par quelque outil d'analyse que ce soit. Non seulement le mot de passe empêche l'accès au contenu de l'archive, mais, en plus, il sert de clé de chiffrement de ce contenu. Analyse « Rapide »

Analyse « Rapide »Clic sur le bouton « Lancer l'analyse »

Cet examen, hyper rapide, n'analyse que ce qui est actuellement actif (actuellement monté en mémoire et en cours d'exécution). Ce type d'examen n'est accessible que dans les versions commerciales (Premium et suivantes) de Malwarebytes.

Malwarebytes - Malwarebytes Anti-Malware (MBAM) - Analyse rapide

Malwarebytes - Malwarebytes Anti-Malware (MBAM) - Analyse rapide

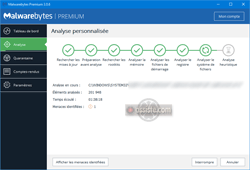

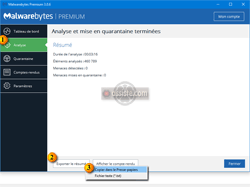

4 En fin d'analyse.

En fin d'analyse, affichage des résultats

- Lisez attentivement les noms et emplacements des objets que Malwarebytes propose de détruire. En principe, tout ce qui a été découvert par Malwarebytes est à détruire. Toutefois, selon vos activités, vous souhaitez peut-être conserver certains objets. Cochez ou décochez les cases selon vos préférences. Pensez à introduire les objets que vous souhaitez conserver dans la liste des exclusions de Malwarebytes.

- Cliquez sur le bouton « Supprimer la sélection »

- Il se peut que Malwarebytes vous demande l'autorisation de redémarrer l'ordinateur pour parfaire ses suppressions. Sauvegardez les documents sur lesquels vous étiez en train de travailler, fermez toutes les fenêtres ouvertes (toutes les applications) et cliquez sur le bouton « Oui ».

- Malwarebytes a produit un rapport, au format texte, qui s'affiche dans le bloc-notes de Windows (le logiciel " notepad "). Si vous êtes suivi par un assistant (un « helper ») sur un forum d'entraide, copiez l'intégralité de ce rapport, qui n'est pas très long, et collez-le dans votre prochaine réponse, dans le fil de discussion sur le forum d'entraide qui vous a pris en charge.

Attention : ces rapports contiennent des informations révélatrices sur votre utilisation de votre ordinateur et sur vous-même - pour des raisons de confidentialité et de protection de votre vie privée, il est préférable d'utiliser le service cjoint (qui ne conserve les rapports d'analyse que quelques jours et permet qu'ils ne soient pas affichés ni pérennisés dans le fil de discussion du forum où vous êtes assisté). - Enregistrez également ce rapport dans un fichier placé dans un endroit, sur votre disque dur, où vous le retrouverez.

Lorsque vous êtes assisté (aidé) par un expert, sur un forum de décontamination, et qu'il vous demande de lui communiquer le résultat d'une analyse faite par Malwarebytes, faire :

Dans Malwarebytes, clic sur « Analyse »

clic sur « Exporter le résumé »

clic sur « Exporter le résumé »  clic sur « Copier dans le presse-papiers »

clic sur « Copier dans le presse-papiers »Retournez dans votre fil de discussion, sur le forum de décontamination qui vous aide, et, en ajoutant un message (Bouton « Répondre »), faites un « Coller » de ce qui se trouve dans le presse-papiers (au point d'insertion) :

Déclaration (signalement) de toutes formes de détections

Faux positif, Faux négatif, PUP, URLs, fichiers, etc.).

Tous les signalements se font dans un sous-forum dédié à cela sur les forums de Malwarebytes (en anglais à tous les étages).

Malwarebytes - accéder au formulaire en ligne

Logiciels de Malwarebytes en rapport avec ces soumissions

Tous, dont Malwarebytes Anti-Malware (MBAM)

Malwarebytes Anti-Malware pour mobiles

Malwarebytes Endpoint Security

Malwarebytes AdwCleaner (AdwCleaner a été racheté par Malwarebytes)

Malwarebytes Junkware Removal Tool (Junkware Removal Tool - JRT - a été racheté par Malwarebytes)

Malwarebytes Chameleon

Malwarebytes StartUpLITE

Malwarebytes RegASSASSIN

Etc.

Il y avait, avec la branche 2 de Malwarebytes, un mode de fonctionnement dit « Mode développeur ». Voir le paragraphe correspondant.

Il y avait, avec la branche 2 de Malwarebytes, un mode de fonctionnement dit « Mode développeur » qui permettait d'analyser un objet détecté dont la détection était suspecte d'être un faux positif (ou pour toutes autres raisons), afin de produire des journaux d'analyses spéciaux à faire parvenir à Malwarebytes. Ce « Mode développeur » n'est plus mis en place depuis la branche 3 de Malwarebytes.

Ce qui suit est juste pour mémoire et archive et ne concernait que les branches 1 et 2 de Malwarebytes.

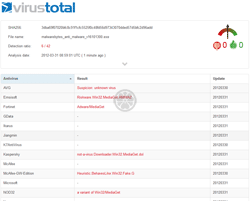

Malwarebytes est un logiciel sûr et prudent. Il est extrêmement rare de soupçonner qu'une détection soit, en réalité, un « faux positif ». Toutefois, aucun programme n'étant 100% sans erreur, si vous avez un doute sérieux au sujet d'une détection, faites ce qui suit :

Faites analyser le fichier en question avec un service multiantivirus gratuit en ligne (par exemple VirusTotal ou Metascan ou Jotti ou VirScan ou Gary's Hood Online Virus Scanner).

Faites une recherche sur le Web, avec le nom du fichier, pour voir si d'autres pensent qu'il est malicieux ou qu'il est légitime.

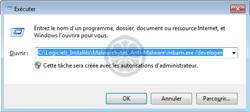

Une fois la certitude acquise que Malwarebytes a produit par erreur un « faux positif », il faut le faire savoir à Malwarebytes. Lancez Malwarebytes Anti-Malware (MBAM) dans un mode spécial dit « mode développeur » qui va produire des journaux dont Malwarebytes Anti-Malware (MBAM) va avoir besoin pour analyser l'erreur probable. Ceci se fait en lançant Malwarebytes en « ligne de commande » et en utilisant le switch /developer.

Comment faire cela :

Il vous faut, tout d'abord, connaître le « chemin d’accès » au programme « mbam.exe ». Si vous savez cela, sautez ce qui suit et passez à « Exécuter Malwarebytes Anti-Malware (MBAM) en mode Développeur ».

Trouver le chemin d'accès à mbam.exe

Normalement, si vous avez suivi nos conseils d'installation des applications, vous savez où se trouve mbam.exe, sinon, allons le chercher.

Comment obtenir le « chemin d'accès » à une application ? La fenêtre d'exécution (ci-dessous) comporte un outil de recherche (commencez à saisir le nom du raccourci vers Malwarebytes Anti-Malware (MBAM)) :

Démarrer ![]() Tous les programmes

Tous les programmes ![]() Rechercher le menu Malwarebytes

Rechercher le menu Malwarebytes![]() Faire un clic droit

Faire un clic droit ![]() Propriétés sur le raccourci Malwarebytes Anti-Malware

Propriétés sur le raccourci Malwarebytes Anti-Malware

Copier la cible du raccourci (l'emplacement où vous avez installé Malwarebytes Anti-Malware (MBAM) avec le nom du fichier mbam.exe (ou le nom que vous lui avez donné). Dans l'exemple utilisé ici, l'installation a été faite dans : « C:\Logiciels_Installés\Malwarebytes' Anti-Malwarembam.exe ».

Exécuter Malwarebytes Anti-Malware (MBAM) en mode Développeur

Faire :

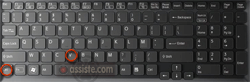

Démarrer

Tous les programmes

Tous les programmes  Accessoires

Accessoires  Exécuter.

Exécuter.

Une fenêtre s'ouvre.Copier

mbam.exe /developerColler dans la fenêtre d'exécution.

Cliquer sur le bouton OK

Pour vous assurer que Malwarebytes Anti-Malware (MBAM) est bien lancé en « mode développeur », observez le titre de la fenêtre. Il ne comporte plus le nom de l'application, mais un code.

Relancer, avec Malwarebytes Anti-Malware (MBAM) en « mode développeur », le même type d'examen que celui qui a produit le faux positif.

Se rendre enfin sur les forums de Malwarebytes Anti-Malware (MBAM) (en anglais uniquement) à :

Sous forum de soumission des faux positifs à Malwarebytes Anti-Malware (MBAM)Copier le journal produit par Malwarebytes Anti-Malware (MBAM)

Joindre le fichier en question. S'il est volumineux, le compresser au format zip avec l'outil de compression gratuit et open source 7-Zip (sans mot de passe).

02.11.2009 - Malwarebytes accuse IObit (basé en Chine) de vol :

Les éditeurs d'outils à base de signatures (typiquement, mais pas exclusivement, les antivirus et les antimalwares) utilisent un moyen simple pour détecter le vol et le pillage de leurs bases de signatures : ils introduisent des traceurs (de fausses signatures). Il est impossible à celui qui vole une base de signatures de détecter à quoi correspond chacune des centaines de millions de signatures qui s'y trouvent, une fois le décryptage de cette base réussi. L'auteur originel de la base de signatures n'a alors aucune peine à détecter les voleurs et à prouver le vol : il suffit de faire analyser un fichier de test contenant les pièges par tous les logiciels antivirus et antimalwares du marché. Les outils d'analyse qui trouvent les « pseudo infections » (les mouchards piégeant les éditeurs cybercriminels voleurs des bases de connaissances des autres éditeurs) ont pratiqué un vol pur et simple d'une propriété intellectuelle.

Malwarebytes a découvert que le produit d'IObit (IObit Security 360) avait détecté de faux malwares que Malwarebytes avait mis dans sa base de données à titre de traceurs et révélateurs des voleurs de son travail.

Malwarebytes a accusé IObit de vol de propriété intellectuelle et d'être, en substance, un ramassis de bases de signatures volées à plusieurs éditeurs d'antimalwares.

Lors d'un test comparatif des capacités de réparation d'un ordinateur contaminé, conduit par l'un des organismes crédibles de tests, AV-TEST, sur 17 suites de sécurité, il est écrit ceci :

« Malwarebytes : parmi les solutions antivirus, ce logiciel a atteint un résultat de réparation parfait. »

Malwarebytes Premium TTC

Les prix suivants ont été relevés le 24.04.2017 et peuvent avoir varié depuis (en €).

- Le prix d'une licence 1 an pour chaque PC additionnel est de € 10.

- Le prix d'une licence 2 ans pour chaque PC additionnel est de € 15.

| 1PC | 2PC | 3PC | 4PC | 5PC | 6PC | 7PC | 8PC | 9PC | 10PC | |

|---|---|---|---|---|---|---|---|---|---|---|

| Abonnement 1 an | 39,99 | 49,99 | 59,99 | 69,99 | 79,99 | 89,99 | 99,99 | 109,99 | 119,99 | 129,99 |

| Abonnement 2 ans | 59,99 | 74,99 | 89,99 | 104,99 | 119,99 | 134,99 | 149,99 | 164,99 | 179,99 | 194,99 |

Malwarebytes Endpoint HT

Les prix suivants ont été relevés le 24.04.2017 et peuvent avoir varié depuis (en €).

Les commandes se passent au nombre de postes exact dont vous avez besoin.

Abonnement 1 an :

| 1 Poste | 2 Postes | 3 Postes | 4 Postes | 5 Postes | 10 Postes | 15 Postes | 20 Postes | 25 Postes | 50 Postes | 99 Postes |

|---|---|---|---|---|---|---|---|---|---|---|

| 51,99 | 103,98 | 155,97 | 207,96 | 259,95 | 519,90 | 779,85 | 1039,80 | 1249,75 | 1949,50 | 3860,01 |

Malwarebytes comporte plusieurs modules de sécurité.

Website Protection (filtres du Web) exploitant l'extraordinaire base de données Malwarebytes HPHosts accessible publiquement et utilisée par de très nombreux outils de sécurité et de Web réputation.

Anti-Malware (malwares) - Pour les connaisseurs, le bourgeon né en 2006, qui devint, 2 ans plus tard, en 2008, le noyau de Malwarebytes, est le bien connu RogueRemover, déjà écrit par Marcin Kleczynski, PDG et co-fondateur de Malwarebytes.

Anti-Exploit (exploit)

Remediation Tech (des techniques propres à Malwarebytes, dans l'esprit de celles déployées par EMET de Microsoft ou les quelques rares autres outils de cette nature - Malwarebytes a des mots très durs à propos d'EMET)

Anti-Ransomware (ransomwares, cryptowares (ou crypto-ransomwares) - liste des cryptowares)

Anti-Rootkit (rootkit) - Pour les connaisseurs, c'était, au début, Gmer, l'un des meilleurs anti-rootkits depuis 2004, puis, à partir du 24.03.2014, il s'agit de Malwarebytes Anti-Rootkit (MBAR), un produit de la société Malwarebytes).

Malwarebytes est également doté d'un module permettant de « libérer » les fichiers qui ne se laissent pas détruire facilement, ce qui permet de diminuer les recours au redémarrage de l'ordinateur (pour les connaisseurs, il s'agit d'une version de FileASSASSIN, un autre produit de la société Malwarebytes).

Etc.

Dossier (collection) : Hijack, Hijacker, Hijacking |

|---|

Hijack Vocabulaire Autres classes soutenues par hijacker Outils avec demande d'assistance Outils automatiques Nettoyage des raccourcis Gestion de la liste de démarrage |

Collection de dossiers : Les logithèques |

|---|

Malwarebytes Premium - Passe en version gratuite en fin d'essai

Malwarebytes Premium - Passe en version gratuite en fin d'essai Malwarebytes Premium - 1 ou 2 ans - 1 à 10 machines

Malwarebytes Premium - 1 ou 2 ans - 1 à 10 machines