Assiste.com

Téléchargeur : outil de téléchargement de quelque chose d'un serveur vers un appareil. Il peut être « propre » ou exécuter des fonctions additionnelles hostiles.

cr 01.04.2012 r+ 17.01.2025 r- 17.01.2025 Pierre Pinard. (Alertes et avis de sécurité au jour le jour)

| Sommaire (montrer / masquer) |

|---|

Un téléchargement (download en anglais) est une opération de copie (duplication) d'un contenu numérique d'un ordinateur (ou appareil) dans un autre. Généralement, l'original est hébergé sur un serveur et la copie est enregistrée dans l'appareil de l'utilisateur (l'internaute). Il s'agit bien d'une opération de copie et non de transfert (terme souvent utilisé, mais totalement faux).

Le canal utilisé est généralement l'Internet pour les contenus externes et l'Intranet pour les contenus locaux.

Les téléchargements (ou downloads) se pratiquent avec le protocole FTP/FTPS, mais certains utilisent le protocole HTTP/HTTPS et un utilitaire intermédiaire appelé téléchargeur (ou downloader, mot-valise anglais à partir de « download manager » signifiant « gestionnaire de téléchargements »).

Un téléchargeur (ou downloader) est un utilitaire dont le travail consiste à prendre en charge un téléchargement d'un appareil vers un autre, comme avec le protocole FTP/FTPS, mais en prétendant faire mieux :

En gérant les points de reprise en cas de coupure de transmission.

En s'assurant de l'intégrité du téléchargement (comparaison entre original et téléchargement par calcul d'un condensat [ou Hashcode]).

Le téléchargeur (ou downloader) peut se présenter sous différentes formes :

Sous la forme d'une application autonome à télécharger, normalement avec l'information de l'utilisateur, mais généralement à son insu.

Sous la forme d'un additif (plug-in) à un navigateur Web. Tous les plug-ins aux navigateurs Web sont désormais interdits pour des raisons de sécurité et de normalisation (abandon de tous les plug-ins fin 2016).

Toutefois :

D'autres protocoles peuvent être utilisés par certains téléchargeurs (ou downloader), généraux ou spécifiques : SFTP - MMS - RTSP - Metalink - Magnet link - Podcast - RTMP - BitTorrent - eDonkey.

Des applications spécialisées existent comme l'incontournable (et gratuit) FileZilla pour les duplications intensives en FTP/FTPS/SFTP.

Des opérations de téléchargements autres :

Des protocoles comme le P2P nécessitent des applications spécialisées pour télécharger depuis des ressources distribuées (un nuage de machines utilisées en serveurs dans ce monde-là et non le monde simple (simpliste et en voie d'obsolescence) client-serveur : client / serveur).

Le streaming n'a rien à voir avec le téléchargement. Le flux est intercepté et interprété en temps réel par l'application de streaming qui ne stocke rien pour des raisons de protection des droits numériques (DRM) et de ses propres intérêts économiques.

La navigation Web, avec un navigateur Web, conduit à des téléchargements du contenu visité (pages Web) et, par anticipation (prétexte d'accélération apparente de la navigation), au téléchargement des autres pages Web et objets (images, etc.) pointés par la page actuellement visitée. Ceci, même s'il s'agit, techniquement, de téléchargements, n'est pas perçu comme du téléchargement au sens général que lui donnent les internautes. Les pages et autres objets ainsi prétéléchargés ne le sont que temporairement et sont nettoyés à terme, voire ne sont pas du tout stockés si l'utilisateur à défini une taille du cache de son navigateur Web à zéro. Dans le cadre de sessions dites de navigation privée, ce qui est mis en cache est immédiatement effacé à la fermeture de la session.

|

Compte tenu de leurs implantations, à l'insu des utilisateurs, dans leurs appareils, les téléchargeurs (ou downloaders) non-open source sont, par nature, des malveillances.

Chaque site de téléchargements a son propre téléchargeur (ou downloader) et un internaute se trouve avec, à son insu, une collection d'applications dont les activités sont inconnues et secrètes, donc, par nature et destination, menaçantes et malveillantes.

Durant le premier semestre 2010, CA (Computer Associates) a fait des statistiques sur les découvertes de nouvelles menaces par ses antivirus. Les téléchargeurs (ou downloaders) sont les deuxièmes plus nombreuses menaces découvertes. Remarquez que les (vrais) virus, traditionnels, n'existent quasiment plus. Seul le terme virus perdure.

|

Téléchargez gratuitement chez moi - je gagne de l'argent sur votre dos

Les sites de téléchargement ne sont pas des philanthropes. Ce sont des sites cherchant à gagner le plus d'argent possible le plus facilement possible, sur votre dos et sur le dos des développeurs/auteurs. Ce sont des sites de monétisation.

Vous croyez que le téléchargement est gratuit, mais non ! Vous êtes leur produit !

Vous croyez que leur service est gratuit, mais non ! Vous êtes leur service !

Pour se faire de l'argent, les sites de téléchargement ont deux moyens essentiels (outre la publicité dont sont couvertes les pages de leurs sites Internet) :

Utiliser un téléchargeur (un downloader) piégé (trapped downloader) au lieu de vous permettre de télécharger directement ce que vous recherchez.

Utiliser un installeur piégé (trapped installer).

Ils agissent dans trois domaines principaux leur rapportant de l'argent :

La publicité (implantation d'adwares, de mécanismes de publicité intrusive, etc.).

Des modifications persistantes dans votre ordinateur (hijack, espionnage, barres d'outils), surveillance, etc.).

Vous conduire à tester / utiliser des logiciels non sollicités (bundleware, PUPs, scarewares, etc.).

Ce qu'ils font :

Ils vous délivrent de la publicité durant votre téléchargement en utilisant un adware. Chaque publicité affichée et, surtout, cliquée leur rapporte de l'argent. Voir tuto4pc et le Conseil d'État : plus de 500.000.000€ par an et entrée en bourse.

Ils vous surveillent, vous traquent, vous espionnent en continu, 24/24 365/365, afin de construire vos clickstream et vous profiler en temps réel, entre autres pour prévoir, en permanence, à la seconde prêt, vos envies et centres d'intérêts immédiats afin de vous délivrer des publicités ciblées (comportementales), celles à propos de ce à quoi vous vous intéressez maintenant. Il faut, pour cela, vous connaître :

Mieux que vous ne vous connaissez vous-même.

Mieux que votre mère ne vous connaît.

Ils vous délivrent de la publicité après votre téléchargement en implantant un adware persistant, impossible à éradiquer de manière simple par l'utilisateur.

L'adware peut être celui du site de téléchargement et chaque publicité affichée et, surtout, cliquée, leur rapporte de l'argent.

L'adware peut être celui d'un tiers (une régie publicitaire agressive...) et chaque implantation réussie de l'adware leur rapporte de l'argent (les régies publicitaires payent le site de téléchargement).

Ils modifient votre réglage d'un moteur de recherche préféré au profit d'un autre, souvent un moteur de recherche menteur. Cette modification persistante, appelée hijack, est impossible à éradiquer de manière simple par l'utilisateur. Chaque modification réussie de votre moteur de recherche leur rapporte de l'argent.

Ils modifient la page de démarrage de vos navigateurs Web au profit d'un site Web (le leur de préférence). Cette modification persistante, appelée hijack, est impossible à éradiquer de manière simple par l'utilisateur. Chaque modification réussie de votre page de démarrage leur rapporte de l'argent.

Ils implantent une barre d'outils proposée par un domaine Web espion (absolument toutes les barres d'outils sont malveillantes - elles servent à modifier les résultats de recherche [faire mentir les moteurs traditionnels] et à espionner vos moindres faits et gestes [pudiquement appelé tracking], y compris le temps passé sur une information et le déplacement de la souris, comme tous les autres outils d'espionnage de la vie privée). Chaque implantation réussie d'une barre d'outils leur rapporte de l'argent.

Ils implantent des logiciels qui n'ont rien à voir avec ce que vous cherchez à télécharger, des PUPs, afin de vous conduire à les tester et les acheter. Chaque PUP dont l'implantation est réussie leur rapporte de l'argent. Chaque PUP dont vous passeriez commande (un ordre d'achat) leur rapporte aussi de l'argent.

Les downloaders comme les installeurs sont du code qui s'exécute dans vos appareils. S'ils peuvent faire tout ce qui est décrit ci-dessus, ils peuvent faire n'importe quoi d'autre. Le pire est qu'ils le font à votre demande ! Et, de temps en temps, c'est tout autre chose qui est implantée à votre insu, comme des spywares, des backdoors, des outils de tracking, de zombification, de cryptoware, de ransomware ou n'importe quoi de malveillant.

Les downloaders comme les installeurs communiquent avec un serveur, par la force des choses. De l'information remonte vers les serveurs, sans que l'internaute en soit informé, sans qu'il sache quelles informations sont volées, collectées et envoyées, et sans qu'il puisse s'y opposer.

Un downloader, comme un installeur, camoufle totalement à l'utilisateur les actions exécutées durant la phase de téléchargement et installation.

Les sites suivants, et des milliers d'autres, utilisent à plus ou moins grande échelle des téléchargeurs piégés et, lorsqu'il s'agit de logiciels, des installeurs piégés. Les downloaders malveillants ne sont pas des chevaux de Troie (ils n'embarquent pas, en eux-mêmes, d'autres applications), mais peuvent provoquer, à partir de liens cryptés, d'autres téléchargements (bundle, repack, sponsoring), etc.

Le fait qu'ils couvrent leurs sites de sceaux de confiance farfelus, inexistants, invérifiables, etc. les rend obligatoirement douteux. Ces sites ne doivent jamais être utilisés. Il faut toujours rechercher un téléchargement depuis le site officiel de son auteur et uniquement depuis le site officiel de son auteur. Personne n'a besoin des sites de téléchargements, auxquels nous n'avons rien demandé, et qui nous le font payer (au prétexte de la « monétisation de leur service ». Ils sont payés par les éditeurs de malveillances, de barres d'outils, de hijackers, de moteurs de recherches trompeurs ou menteurs, de logiciels inconnus et inutiles, de PUPs, etc. chaque fois qu'ils arrivent à vous convaincre d'en installer un ! ) :

- 01Net

- Telecharger.com

- C|Net (CNET)

- Download.com (C|Net)

- BrotherSoft

- Softonic

- Soft32

- Softpicks

- Softpicks.fr

- Tuto4PC

- Tucows

- Software Informer

- FileHorse

- Snapfiles

- Filehippo (le plus propre de cette liste)

- Softpedia

- Winstally

- Etc.

L'utilisation d'un téléchargeur (downloader) piégé est très proche, dans l'esprit, de l'utilisation d'un installeur piégé (repack). Les sites de téléchargement ne se privent d'ailleurs pas d'utiliser les deux, téléchargeur (downloader) piégé puis installeur piégé (repack).

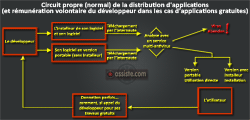

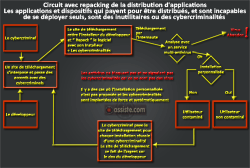

Circuit biaisé de la distribution de logiciels, avec repack de l'installeur

et qui peut être précédé, sur un site de téléchargement,

d'une autre malveillance, le downloader.

En 2011 / 2012, suite essentiellement au scandale du C|Net (Download.com), les internautes ont fait pression sur les éditeurs. Les éditeurs, comme s'ils n'étaient pas informés, ont alors brassé de l'air et se sont offusqués, à grands coups d'articles cherchant à se dédouaner et se blanchir, de l'usage, par les grands sites de téléchargement qu'ils utilisent, non seulement d'un téléchargeur (downloader), sans prévenir leurs utilisateurs, mais, également, de la modification de leurs logiciels par l'usage d'un installeur autre que le leur (technique du repacking), à leur insu, truffé d'adwares, de barres d'outils (toolbar), de hijackers, d'inscriptions de moteurs de recherches menteurs, etc.

Résultat des courses : les grands sites de téléchargement font un bras d'honneur aux internautes et aux éditeurs de logiciels ! Ils continuent à utiliser un téléchargeur (downloader), sous leurs gros boutons « Télécharger », bien visible et sur lequel tout le monde se précipite. Quelques-uns ont simplement ajouté, très discrètement, très petit, quasiment invisible et sans explication sur sa présence, un lien appelé « Lien direct » ou « Direct Download Link », etc. qui ne veux rien dire à personne et disparaît petit à petit, jusqu'au prochain gros scandale.

|

Tous les navigateurs Web disposent d'une capacité de télécharger un fichier sans aucun outil intermédiaire ou additionnel. Il suffit de désigner le fichier par le protocole FTP ou FTPS, un point, c'est tout !

Nul n'est besoin de quoi que ce soit d'autre !

Toutefois, il existe des downloaders propres, utiles et de confiance qui en font, si nécessaire, un peu plus et un peu mieux. Vous pouvez en choisir un, l'installer et le solliciter si c'est utile ou nécessaire. Retenons principalement :

JDownloader, un logiciel téléchargeur libre, gratuit, à code ouvert (open source), multiplateforme (Windows, macOS et Linux), écrit en Java, totalement stable et entretenu par une importante communauté mondiale de développeurs.

|

Certains sites Web n'entendent pas permettre un téléchargement propre et souhaitent que cette opération soit prise en charge avec un code (une application) installé dans l'appareil de l'internaute. Il est évident que cette installation d'un code intermédiaire inutile n'est pas pour une cause justifiable. Il s'agit d'introduire, de manière stable et durable dans le temps, des capacités de revenus financiers et de téléchargements cachés. Ce code est piégé au profit du site Web de téléchargements avec :

Un adware pour produire des revenus financiers publicitaires.

Un comportement en téléchargeur de second niveau d'autres choses, inconnues et invisibles (utilisation de liens cryptés).

- Etc.

Se souvenir, pour l'exemple, d'un téléchargeur totalement cybercriminel caché dans une application totalement populaire : KaZaA. Cette application agissait en cheval de Troie embarquant de nombreux virus, hijackers, adwares, etc. Ces parasites installaient à leur tour d'autres parasites qui prenaient à leur tour en charge d'autres téléchargements et installations d'autres virus, dans un système pyramidal de compromissions des ordinateurs (au bénéfice financier de l'éditeur de KaZaA).

|

Qu'en est-il lorsque le téléchargement se fait à partir d'un site de téléchargement (ils sont presque tous suspects) ?

Vous n'avez pas de moyen simple et immédiat pour savoir si le site visité vous propose :

Un téléchargement réel et direct, depuis le site du créateur de l'objet à télécharger

Un téléchargement depuis son propre serveur ou un site quelconque autre que celui du créateur de l'objet

Les liens sont masqués ou chiffrés dans des scripts...

Vous n'avez pas de moyen simple et immédiat de savoir si le site de téléchargement vous envoie :

L'objet demandé et attendu

Une application (du code exécutable) intermédiaire : un logiciel téléchargeur (Downloader)

Une méthode consiste à comparer :

La taille réelle de l'objet à télécharger. Elle est généralement donnée par l'éditeur officiel de l'objet, sur son site (ou sur des sites fiables donnant la taille des fichiers à télécharger et leur hashcode).

La taille du fichier téléchargé. Elle est trouvée dans l'Explorateur Windows.

Si ce n'est pas la même taille, c'est douteux (vérifier si l'on parle bien de la même version et analyser ici).

Si c'est franchement plus petit, c'est un téléchargeur (Downloader) (analyser ici). Les downloader imposés sont souvent piégés.

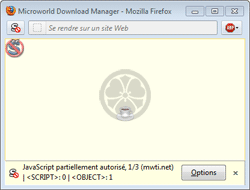

Les navigateurs annoncent la taille de l'objet qui va être téléchargé, avant que le téléchargement ne commence. Dans cet exemple, on souhaite télécharger le navigateur Opera depuis le site 01net.com, mais le navigateur utilisé (ici Firefox), annonce que l'objet qui va être téléchargé pèse 615 KO. Ce ne peut pas être le navigateur Opera. Même sans être un utilisateur averti, on se doute bien qu'un navigateur est quelque chose de beaucoup plus « gros » que cela (la version d'Opera, au moment de cet exemple, pèse 29,6 Mo (31 126 536 octets). L'objet qui va être téléchargé n'est donc pas l'objet sollicité, mais un téléchargeur (Downloader) intermédiaire.

L'objet qui va être téléchargé est bien trop petit

pour correspondre à l'objet sollicité.

C'est un téléchargeur (Downloader) - analyse du 17.07.2013.

Quel est le problème ? Eh bien, c'est le programme qui vient d'être téléchargé et que l'on va exécuter, croyant exécuter l'installation du navigateur Opera. En réalité, on ne sait pas ce que c'est ni ce qu'il fait. Oh, oui, il va prendre en charge le téléchargement de l'objet sollicité, mais, que va-t-il faire d'autre ?

|

Complètement anormalement, et généralement dans des cas de propagation de virus et cybercriminalités, le téléchargeur (downloader) peut prendre immédiatement en charge l'installation de l'objet sollicité s'il s'agit d'un code exécutable (ou toute autre chose, on n'en sait rien) et/ou pratiquer divers enregistrements dans le Registre Windows.

Le téléchargeur (downloader) se complète alors d'une fonction d'installeur (ou lance automatiquement l'exécution de l'installeur du téléchargement) qui n'interagit pas avec l'utilisateur (on ne sait pas ce qui se passe). Ce genre de comportement empêche l'utilisateur d'analyser quoi que ce soit avec un antivirus (multiantivirus gratuits en ligne) ou tout autre outil ou service de sécurité.

De nombreux sites de téléchargements, très bien référencés dans les moteurs de recherche (ils apparaissent dans les tout premiers résultats de recherche), obligent à passer par de tels téléchargeurs (downloaders). Le site de téléchargement vient, probablement, de contaminer et compromettre l'ordinateur en déployant quelque chose, un adware et/ou une barre d'outils. Le site de téléchargement est rémunéré (on dit « sponsorisé ») par l'éditeur de l'adware et / ou par l'éditeur de la barre d'outils à chaque installation.

Dans certains cas, ne concernant pas les grands sites de téléchargement ayant pignon sur rue, mais des sites purement criminels (hack, crack, warez, etc.) , le téléchargeur (downloader) va implanter des cybercriminalités de type Zombi ou backdoor ou calcul distribué ou cheval de Troie, etc. qui, eux-mêmes, peuvent prendre en charge le téléchargement et l'installation de nouveaux virus ou cybercriminalités, dans un système pyramidal.

|

Une erreur commune consiste à qualifier un téléchargeur (downloader) de cheval de Troie. En tant que parasite, et comme sa classe de parasites l'indique, un téléchargeur (downloader) n'est pas un cheval de Troie. Les chevaux de Troie embarquent une charge active (un ou des parasites), ce qui n'est jamais le cas des téléchargeurs (downloaders), car ils doivent être vus comme des logiciels « propres » par les antivirus, c'est leur manière de traverser les couches de sécurité.

Si l'utilisateur persiste à vouloir utiliser un téléchargeur (downloader) pour télécharger un logiciel ou un objet convoité, au lieu d'aller directement sur le site de son éditeur, un téléchargeur (downloader) doit être autorisé, par l'utilisateur, à traverser le pare-feu dans les deux sens. Il est alors impossible de savoir ce qu'il fait réellement, ni ce qui est téléchargé, ni ce qui est envoyé vers l'extérieur.

Contrairement aux trojans (chevaux de Troie) qui embarquent une charge active avec eux, les téléchargeurs (downloaders) n'embarquent que les liens, cryptés, stockés dans leur corps, vers les charges actives qu'ils ont le devoir de télécharger (downloader) et installer.

Ceci leur permet d'être plus petits et donc de passer plus facilement.

Ceci permet aussi de les modifier très facilement, tant au niveau des liens embarqués qu'au niveau de leurs propres signatures ce qui les rend plus furtifs.

Un autre cas de figure est celui de Microsoft qui ne sait pas mettre un fichier en téléchargement sans nous faire passer par un downloader. C'est le cas de Windows Update. C'est le cas de Microsoft Windows Defender Online - WDO (ex Microsoft Standalone System Sweeper - MSSS). Pour télécharger cet outil antivirus sous sa forme ISO (qui permet de le démarrer depuis un support amovible bootable, comme un CD, un DVD ou une clé USB afin de décontaminer une machine totalement compromise par ailleurs), Microsoft oblige à passer par un downloader. Ce dernier va mettre entre 40 minutes et plus de deux heures à télécharger l'ISO là où tous les autres éditeurs de la planète mettent entre 3 et 4 minutes ! (Comparaison des temps de téléchargement d'outils similaires chez 16 éditeurs, entre les 4 et 11 mai 2012, lors de la préparation d'une version de SARDU.) Que fait ce downloader entre temps ?!

Downloader - Microsoft "WDO" utilise un downloader

qui met entre 40 minutes et 2h05' (plusieurs vérifications faites)

à télécharger un iso de 244 MO là où BitDefender met 10 minutes

à télécharger un iso de 388 MO !

Le downloader de Microsoft est suspect de balayer la totalité

de la machine sur laquelle s'installe WDO

et de faire remonter toute l'information à Microsoft !

Le problème est quadruple :

Le fait que le downloader soit présent dans un appareil signifie qu'il a été pénétré. Il y a donc une faille de sécurité à chercher.

Le downloader en lui-même qui est un parasite à éradiquer.

Le ou les parasites qu'il a pu télécharger et installer. Il convient de scanner intégralement la machine ou le réseau.

Il faudra s'assurer que les données ne sont pas compromises et changer tous les mots de passe.

|

Utilisez votre antivirus ou votre antimalwares, particulièrement :

Malwarebytes et Kaspersky ou

Emsisoft (incluant Bitdefender).

Procédure normale, naturelle, de téléchargement :

Dans une procédure normale de téléchargement, lorsque vous demandez le téléchargement d'un fichier, de quelque nature qu'il soit, vous recevez le fichier, un point, c'est tout.

Pour vous assurer qu'il a été reçu correctement vous pouvez regarder le hashcode du fichier reçu, calculé par l'auteur/émetteur du fichier (généralement publié à côté du lien de téléchargement) et le comparer au hashcode du fichier reçu, que vous calculez vous-même avec un outil à toujours avoir, comme :

Une fois le téléchargement terminé, coupez la connexion Internet dont vous n'avez généralement/normalement plus besoin (sauf cas spécifiques ou applications de communications) pour installer/utiliser le fichier téléchargé (le lire, l'ouvrir, l'installer si c'est une application, le copier, le déployer sur plusieurs appareils, en faire ce que vous voulez...). Tout doit se passer normalement, connexion coupée. Il n'y a aucune raison, et il y a même suspicion, si le fichier téléchargé cherche à communiquer avec l'extérieur.

Procédures inhabituelles de téléchargement par downloader :

Certains éditeurs d'objets téléchargeables ne permettent pas l'usage de la procédure naturelle de téléchargements. Ils souhaitent marquer à la culotte (traquer - épier - tracer) les utilisateurs de leurs produits.

Le téléchargement auquel vous procédez se passe parfois en deux temps. Il vous est envoyé un petit programme, un téléchargeur (downloader), qui prend en charge le téléchargement demandé. La connexion Internet doit alors rester ouverte et des flots d'informations (on ne sait lesquelles) sont transmis de votre appareil vers le serveur du site de téléchargement.

Dans le même temps (un temps camouflé par le téléchargement apparent), le téléchargeur (downloader), qui est une application en train de s'exécuter dans votre appareil, fait ce qu'il veut !

Le téléchargeur (downloader) peut installer des PuP (Potentially Unwanted Program - Programmes potentiellement non désirés) à votre insu. L'intérêt du téléchargeur (downloader) est que son maître (son créateur ou le webmaster du site Web que vous utilisez) est rémunéré par les éditeurs des PuP qu'ils réussissent à installer dans votre appareil ou les publicités qu'ils vous affichent par l'intermédiaire du téléchargeur.

Le téléchargeur (downloader) peut installer des logiciels espions (des spywares) pour capturer ou commercialiser vos données privées.

Le téléchargeur (downloader) peut installer des outils de type calcul distribué afin de prendre le contrôle de votre appareil et en faire un zombie dans un BotNet...

Par exemple, c'est ainsi que le célèbre et très demandé outil de téléchargement de films, musiques, livres, applications, jeux... piratés, KaZaA (les spywares de KaZaA), qui fonctionna à très grande échelle de 2001 à 2012, était installé par un downloader. En plus d'installer KaZaA, ce téléchargeur installait simultanément une quinzaine de parasites de toutes natures. Chaque installation de KaZaA (des millions d'installations) rapportait à son éditeur une quinzaine de ventes de barres d'outils espionnes, d'adwares, etc.

D'autres éditeurs, plus propres, utilisent cette méthode sous des arguments plus convaincants et légitimes comme : « Ainsi nous sommes sûrs de vous livrer la dernière version de notre logiciel dans sa bonne déclinaison compte tenu de votre langue et de votre version de Windows... Nous avons également inclus la capacité de reprise du téléchargement en cas de coupure et le contrôle d'intégrité du téléchargement, etc. ». L'Open Source « Open Office », par exemple, utilise cette procédure de téléchargeur (downloader).

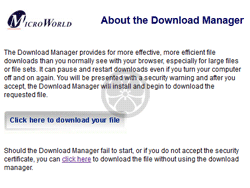

La courtoisie d'un éditeur : MicroWorld Technologies Inc.

Il convient de souligner la courtoisie de MicroWorld Technologies pour sa procédure de téléchargement de eScan Rescue Disk, qui prévoie un téléchargeur (downloader) bloqué si la navigation est bien réglée (dans l'exemple ci-dessous avec Firefox et le module additionnel NoScript), mais prévoie également la réticence des utilisateurs à utiliser un downloader.

Le lien figurant sur la page de MicroWorld eScan est celui d'un downloader écrit en Java et téléchargé depuis les serveurs d'Akamaï (la plus importante société d'hébergement au monde avec les serveurs les plus rapides du monde). Cet outil permet la gestion de points de reprise d'un téléchargement en cas de coupure de communication. Il est accompagné d'une signature numérique, ce qui permet de passer les outils de sécurité suspicieux avec les téléchargements non signés. Si, pour des raisons évidentes de sécurité, vous refusez que soit installé un downloader dans votre appareil, il faut utiliser le lien direct, clairement affiché sur la page de MicroWorld eScan. Dans une bonne configuration de navigation, le downloader (l'applet JAVA) est bloqué :

Le cas des mises à jour de Microsoft

Si vous n'utilisez pas Windows Update et souhaitez télécharger les correctifs pour les appliquer localement, Microsoft tente, par défaut, de télécharger un downloader que vous devez lancer, connexion ouverte, pour qu'il prenne en charge le téléchargement des correctifs et leurs installations ! Vous êtes cernés ! Soit c'est Windows Update de Microsoft qui vous espionne, soit c'est le downloader de Microsoft qui vous espionne !

Le téléchargeur (downloader) va demander à votre pare-feu (que vous avez installé, bien sûr, sinon il y a celui de Microsoft Windows Defender !) le droit de sortir, droit que vous lui accorderez, mais vous n'oublierez pas, dès l'installation terminée, de retourner dans votre pare-feu pour lui interdire de se connecter à nouveau à votre insu. Vous tenterez de regarder dans la « Liste de démarrage » de votre appareil, et dans le gestionnaire de planification de tâches, s'il tente de se lancer, afin de l'en dissuader.

La contre-mesure à cette procédure consiste, chaque fois que cela est possible, à télécharger la version dite « réseau » de l'application ou du correctif. Dans ce cas, afin de vous permettre de déployer une application ou un correctif sur plusieurs machines (et parce que bon nombre d'ordinateurs ne sont tout simplement pas connectés à l'Internet), le téléchargement est « naturel ». Mais rien n'empêche l'éditeur, une fois l'application installée ou le correctif installé, de vous obliger à vous connecter pour vous « enregistrer » (terme ambigu s'il en est !). Avez-vous remarqué le nombre de correctifs Microsoft qui vous demandent d'accepter des clauses alors qu'il s'agit de simples correctifs à des failles critiques de Microsoft dans ses logiciels pour lesquels nous avons déjà accepté des clauses (sans pouvoir les discuter, d'ailleurs !) ?

Historique des avis de correctifs, au jour le jour, dans les produits Microsoft

Procédure parasitaire de téléchargement :

Le downloader s'est installé à votre insu (exploitation d'une faille de sécurité, téléchargement involontaire en visitant une page Web piégée...). C'est un parasite pur. Son rôle est de télécharger d'autres parasites qui, parfois, sont eux-mêmes, également, des downloader en sus de leur activité principale (virus, trojans (chevaux de Troie), adwares, keyloggers, spywares, etc.) dans un système pyramidal.

Vous devez décontaminer votre machine.

Vous devez corriger toutes les failles de sécurité (avis et alertes de failles de sécurité au jour le jour).

Vous devez régler votre navigation sur l'Internet.

Vous devez disposer d'un bon antivirus à jour et correctement paramétré.

Malwarebytes et Kaspersky ou

Emsisoft (incluant Bitdefender).

Des myriades de plug-ins étaient offertes gratuitement un peu partout. Proposés par on ne sait qui hors des bibliothèques approuvées par les développeurs de navigateurs Web, ils prétendaient offrir des fonctionnalités fabuleuses et désirables. Innombrables sont les naïfs qui se jettaient dessus. Leurs navigateurs devennaient compromis pas des dispositifs d'espionnage (vol de données bancaires et de mots de passe, etc.) ou installation de malveillances dramatiques. Les éditeurs de navigateurs Web, sous la houlette de Firefox, disent STOP TOTAL aux plug-ins. On ne cherche plus à les filtrer, on supprime totalement la technologie des plug-ins.

Le principe même des plug-ins et leurs technologies (PPAPI et NPAPI) disparaissent fin 2016 avec la démarche commune des éditeurs de navigateurs Web commencée en 2004 (WHATWG - Web Hypertext Application Technology Working Group) par la Fondation Mozilla (le navigateur Firefox), Opera (le navigateur Opera) et Apple (le navigateur Safari). Cette démarche est adoptée par le W3C en 2007 pour commencer la définition de la nouvelle mise à jour du langage de description des pages Web (HTML version 5).

Le 22 mai 2011, les fonctionnalités d'HTML5 sont définies.

Le 28 octobre 2014, HTML5 devient une recommandation, autrement dit, devient la norme. Les technologies mêmes (PPAPI et NPAPI) des plug-ins ont disparu totalement.

Fin 2016, plus aucun plug-in n'est supporté nulle part dans aucun navigateur Web sauf la technologie Flash à cause de la quantité historique de ressources écrites en Flash qui, petit à petit, disparaîtront ou seront prises en charge à la volée par des traducteurs vers HTML5 (ou seront converties par leurs développeurs en un autre format comme .mp4). VLC permet une conversion gratuite des FLV dans divers formats, aussi bien pour l'audio que la vidéo.

Téléchargeur - outil téléchargeur (serveur vers appareil)

Les encyclopédies |

|---|