Assiste.com

Opt-Out (Choix de sortir d'un mécanisme discutable)

Opt-Out - Choix donné à l'internaute de sortir d'un mécanisme dans lequel il se trouve. Si ce choix est demandé, c'est que le mécanisme est discutable

cr 01.04.2012 r+ 21.08.2020 r- 20.04.2024 Pierre Pinard. (Alertes et avis de sécurité au jour le jour)

Dossier (collection) : Encyclopédie |

|---|

| Introduction Liste Malwarebytes et Kaspersky ou Emsisoft (incluant Bitdefender) |

| Sommaire (montrer / masquer) |

|---|

L'« Opt-Out » ne se réduit pas à la gestion des cookies !

En informatique, sur le WEB, « Opt-Out » est un terme générique recouvrant diverses méthodes données aux internautes pour sortir de quelque chose dans lequel il se trouve sans l'avoir autorisé de manière éclairée.

On ne cherche pas à sortir d'un dispositif satisfaisant. On cherche à sortir d'un dispositif perçu comme hostile ou attentatoire à son expérience de l'Internet, à ses libertés ou à sa vie privée.

Un « Opt-Out » cherche à mettre un terme à un « Opt-In », parfois implicite, voire sournois (à l'insu de l'internaute ou sans son consentement éclairé), mais pas toujours. L'internaute a parfaitement pu faire un « Opt-In » (une inscription - cocher une case...) volontairement, par exemple :

Pour s'abonner à une ou plusieurs mailing-liste(s).

Pour s'abonner à une lettre circulaire.

Pour s'abonner à un suivi des messages sur un forum de discussion.

Pour s'abonner aux nouveautés (news) d'un site.

Pour s'abonner aux news et actualités d'un organe de presse.

Pour être informé des promotions d'un e-commerce.

Pour accepter l'installation, en livraison liée (bundle), d'un logiciel en version d'évaluation (incomplète), lors de l'installation d'une application. Depuis il ne cesse d'être relancé pour acheter la version complète (lire : Téléchargeurs piégés - Installeurs piégés - Attention aux livraisons liées (bundle)).

Etc.

Toutes ces choses l'énervent ou remplissent ses boîtes de courriels. Il veut en sortir, faire un « Opt-Out ». La totalité des internautes du monde est concernée.

RGPD - (Règlement Général sur la Protection des Données)

Rappel : le « RGPD - Règlement Général sur la Protection des Données », imposé par le Conseil de l'Europe à tous les sites WEB du monde sur lesquels un résident européen peut aller, est entré en vigueur le 25 mai 2018. Il rend obligatoire l'Opt-In et, par défaut, c'est l'Opt-Out qui est sous-entendu. L'internaute doit donner expressément son consentement éclairé à être traqué (victime de tracking - traçage numérique) sinon c'est interdit. Dans la pratique, c'est l'inverse qui est mis en place : vous êtes traqué et vous devez demander à en sortir, par un Opt-Out, procédure normalement réservée aux anciens internautes déjà traqués avant le 25 mai 2018. Dans le texte, le RGPD s'applique à tous les traitements de données à caractère personnel, pas seulement aux traitements numériques.

L'Opt-In obligatoire en France depuis le 11 mars 2015

Rappel : le 11 mars 2015, le Conseil d'État (la plus haute juridiction administrative française) avait déjà rendu l'« Opt-In » obligatoire en France. Nous (Assiste.com) nous en étions fait l'écho immédiatement, ici et dans de nombreux forums de discussion, sans aucun impact et, malheureusement, rien ne s'est passé.

L'affaire complète : Le Conseil d'État se prononce pour l'Opt-In contre l'Opt-Out.

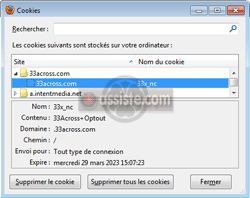

Exemple de cookie d'Opt-Out et son contenu :

Voir le Tableau de synthèse des Opt-Out des cookies de tracking

| Aidez Assiste – autorisez quelques publicités et cliquez-les |

Opt-In et Opt-Out sont deux principes généraux et antagonistes qui sont souvent réduits, à tord, sur l'Internet, à l'Opt-In ou l'Opt-Out des cookies de tracking.

Au moment où vous vous inscrivez sur un site Web, un forum, un blog, une liste de diffusion, au moment où vous téléchargez quelque chose avec un téléchargeur piégé, au moment où vous installez un programme avec un installeur piégé, au moment où vous commandez un produit, etc., des options vous sont proposées auxquelles vous pouvez :

Souscrire explicitement et volontairement (une case d'acceptation à cocher - c'est l'Opt-In - vous optez volontairement, et en étant parfaitement éclairé sur ce que vous faites, pour quelque chose)

Refuser explicitement et volontairement (une case de refus à cocher - ce n'est pas un Opt-Out puisque vous ne pouvez sortir d'un mécanisme dans lequel vous n'êtes pas encore entré). Attention aux doubles négations qui veulent dire acceptation, du genre « Je ne veux pas ne pas être inscrit à ce bidule »).

Et puis, il y a tout ce que vous ne voyez pas, en particulier les régies publicitaires et autres sociétés d'espionnage (espionnage pudiquement appelé tracking - suivi numérique) présentes dans les pages Web que vous visitez. Elles ne vous ont pas demandé votre permission pour vous espionner et vous voudriez bien en sortir en l'exprimant par un Opt-Out. Elle vous espionnent à coups de requêtes HTTP qui partent de votre appareil vers leurs serveurs et leur permettent de construire et conserver, depuis la première fois que vous vous êtes connecté au Web, votre clickstream (flux de clics) personnelle.

Les « requêtes HTTP » sont le « cheval de Troie » |

| Aidez Assiste – autorisez quelques publicités et cliquez-les |

Entre les Opt-In et Opt-Out, il y a quatre cas de figure, présentés dans le tableau ci-dessous.

| Type | Exemple | Commentaire |

|---|---|---|

| Opt-in actif La case n'est pas pré-cochée. | Oui, j'accepte volontairement que mes données, dont mon adresse IP, mon adresse MAC, mon adresse e-mail, mes coordonnées, et le contenu de toutes les pages que je visite à travers l'Internet mondial (grâce à leurs URL), soient collectés, utilisés, recoupés, vendus, analysés conservés indéfiniment, par le site (vous-mêmes) et par chacun de vos partenaires (liste des partenaires : site de statistique 1, site de statistique 2, régie publicitaire 1, régie publicitaire 2, régie publicitaire 3, régie publicitaire 4, Facebook Connect, Facebook Social Plugins, Twitter Button, Google +1, ...) pour que chacun me profile et améliore ainsi les offres publicitaires dont je serais bombardé et améliore ses bénéfices sur mon dos en vendant mes profils à qui les demande. | Cette option est la plus respectueuse de l'internaute qui fait un choix volontaire et éclairé. Elle n'est, bien évidemment, jamais utilisée. |

| Opt-in Passif La case est déjà pré-cochée pour entrer dans le piège. | Vos données seront collectées et utilisées anonymement, pour mieux vous connaître et améliorer notre service et celui de nos partenaire à votre égard. Vous bénéficierez de la réception régulière d'informations (recommandé). | Cette option éclaire vaguement l'internaute sur la fait qu'une option prétenduement "favorable" lui est offerte. C'est mensonger et l'internaute peut ne pas comprendre qu'il devrait choir de décocher cette case pour ne pas tomber dans ce piège. Il va être espionné, profilé et spammé. |

| Opt-out actif Une case, non cochée, permet de sortir du piège (si on comprend qu'il s'agit d'un piège). | Par défaut, votre accord est acquis et vous bénéficiez de nos offres et services additionnels gratuitement. Cochez cette case si vous souhaitez perdre ce bénéfice. | Cette option oblige l'internaute à faire un geste explicite pour dire "Non" à quelque chose qui n'est pas clair mais laisse entendre qu'il ne faudrait pas le refuser. Non ! Je ne souhaite pas bénéficier de vos offres mirobolantes et de vos prédictions de mes futurs achats que vous avez établis en m'espionnant et en me profilant. |

| Opt-out passif Pour sortir du piège, il faudra chercher comment, mais ce n'est pas là que cela se passe. | Félicitation. Vous bénéficiez de nos offres et services additionnels gratuitement. La publicité sur nos sites et ceux de nos partenaires sera adaptée à votre profil comportemental que nous aurons établis et vous serez bombardé de spam publicitaires sur votre adresse e-mail. En bas de page de ces e-mail, vous trouverez un lien à suivre pour vous désinscrire (mais nous vous conseillons de ne jamais vous désinscrire). | C'est le pire des scénarios. Et c'est celui qui est systématiquement utilisé ! |

| Aidez Assiste – autorisez quelques publicités et cliquez-les |

Poseurs de cookies de tracking et Opt-Out possible chez certains d'entre eux (liste des alliances et autres)

Notion de tracking (surveillance, suivi, pistage, espionnage de tous les internautes)

Listes d'opérateurs, dans différents domaines d'activités, offrant gratuitement des services aux webmasters. Ces derniers vont s'empresser d'utiliser ces services, jetant par la même occasion tous leurs visiteurs dans les rets de ces traqueurs.

Liste de services d'Opt-Out : il est possible de sortir (Opt-Out) de la surveillance exercée par certaines régies publicitaires (pas toutes) et autres observateurs assidus de nos moindres faits et gestes.

Notions de Tracking (un mot édulcoré pour parler de l'espionnage et de la surveillance des utilisateurs de tout type d'appareil numérique)

Liste de services de statistiques et métriques pour webmasters

Liste de services de communication inter-visiteurs pour sites Web

Liste de services de commentaires produits pour sites marchands

| Aidez Assiste – autorisez quelques publicités et cliquez-les |

La NAI (Network Advertising Initiative) est un groupe professionnel du secteur de la publicité numérique dont la création est officiellement annoncée lors de l'atelier public sur le profilage en ligne organisé par la FTC (Federal Trade Commission) et le DOC (Département du commerce) le 8 novembre 1999.

FTC ?

La FTC (Federal Trade Commission) (Commission fédérale du commerce) est une agence indépendante du gouvernement des États-Unis, puissante et crainte, créée en 1914 par le Federal Trade Commission Act. Sa mission principale est l'application du droit de la consommation et le contrôle des pratiques commerciales anticoncurrentielles telles que les monopoles déloyaux.

La création de la FTC fut l'une des principales actions du président Woodrow Wilson contre les trusts.

Son équivalent français pourrait être la DGCCRF (Direction générale de la concurrence, de la consommation et de la répression des fraudes).

DOC - United States Department of Commerce ?

Département du commerce

Le DOC (Département du commerce des États-Unis - United States Department of Commerce) est le département du gouvernement des États-Unis chargé de promouvoir la croissance économique.

En 1999, la FTC, élaborant des normes d'autoréglementation en matière de publicité en ligne, demande aux régies publicitaires dans le monde numérique de s'organiser et s'autoréguler.

Sont particulièrement mis en doute comme risquant de se retourner contre les régies elles-mêmes et contre l'économie numérique, la publicité ciblée ou comportementale et ses atteintes à la vie privée des utilisateurs.

Des régies publicitaires se regroupent :

24/7 Media

AdForce

AdKnowledge

Adsmart

DoubleClick (racheté par Google)

Engage

Flycast

MatchLogic

NetGravity (une division de Doubleclic)

Real Media

Elles fondent la NAI. Elles cherchent à faire preuve de bonnes intentions face à la montée en tension des internautes et l'explosion des outils de blocage pur et simple de la publicité, afin de sauver leur métier. Il faut préserver la valeur de la publicité en ligne tout en protégeant la vie privée des consommateurs.

Elles élaborent un ensemble de principes, négociés avec la FTC et avalisés par celle-ci. Ces principes sont publiés en juillet 2000.

En mai 2001, la NAI développe un outil d'Opt-Out unique, d'une simplicité enfantine pour l'internaute qui peut, en une fois, rejeter tout le tracking (espionnage) des régies membres de la NAI. Le principe repose sur l'effacement des cookies de chaque membre de la NAI et le dépôt d'un cookie spécial, par membre de la NAI, pour se souvenir que cet utilisateur a demandé l'Opt-Out (ce dernier cookie, lui, ne doit pas être effacé, sinon l'Opt-Out tombe à l'eau).

Une autre organisation se créera, en 2009 : la DAA (Digital Advertising Alliance), avec un autre outil d'Opt-Out, de meilleure qualité. La NAI s'en rapprochera et adoptera cet outil devenu commun aux deux groupes professionnels, chaque alliance conservant ses membres (voir notre tableau de synthèse des Opt-Out des cookies de tracking).

Contrairement à la DAA dont la croissance (le nombre de membres) est constante, la taille de la NAI a beaucoup fluctué au fil du temps. Elle a quasiment disparu durant plusieurs années et a été critiquée pour son inefficacité à promouvoir/défendre la vie privée (comme tous les autres mécanismes d'Opt-Out ou de blocage du profilage en ligne (tracking) – se souvenir que lorsque Ghostery a été racheté par Evidon Better Advertising nous (Assiste.com) avons immédiatement mis en garde contre Evidon qui nous paraissait plus une société de promotion de la publicité numérique et du profilage en ligne (tracking) qu'une société de protection des internautes (ce qui s'est passé par la suite a complètement vérifié/validé nos prémonitions – voir l'article Evidon Better Advertising).

En 2002, la NAI a publié des directives sur l'utilisation des balises Web (balises pixel) – les Web-Bug et les petites images (dont tous les boutons des réseaux sociaux et autres) ou des morceaux de code actif (scripts) pour suivre les schémas comportementaux et installer des cookies sur les ordinateurs des visiteurs, sans consentement si le tracking ne porte sur aucune donnée privée ou avec consentement préalable de l'utilisateur (Opt-In) lorsque des informations sensibles sont associées à des informations personnellement identifiables et sont transférées à un tiers.

Tous ces « boutons » et autres milliers de machins à cliquer (j'aime, +1, etc.) fleurissent partout, car ils servent de Web-Bug (ils servent à provoquer des requêtes HTTP dont les entêtes HTTP sont le cheval de Troie de votre vie privée).

Web-Bug (servent à provoquer des requêtes HTTP dont les entêtes HTTP sont le cheval de Troie de votre vie privée).

En novembre 2002, la NAI forme la « Email Service Provider Coalition » (renommée depuis « Email Sender and Provider Coalition » - ESPC) qui regroupe la plupart des plus importants Email Service Providers (ESPs). Affichant une volonté de lutte contre le spam, l'ESPC s'engage, au contraire, dans des activités de lobbying, de relations avec la presse et dans le développement de normes techniques afin de soutenir la « délivrabilité du courrier électronique » - en veillant à ce que le courrier électronique continue à être distribué en masse malgré la législation et les technologies antispam. Aujourd'hui, les deux organisations (NAI et ESPC) sont totalement indépendantes l'une de l'autre.

En réponse à un rapport de décembre 2007 du personnel de la FTC (« Principes d'autoréglementation de la publicité comportementale en ligne »), la NAI a publié un ensemble de principes mis à jour, en décembre 2008, après avoir publié un projet en avril, aux fins de commentaires publics. Les nouveaux principes ont incorporé de nouvelles restrictions à la collecte et à l'utilisation de données sensibles et de données relatives aux enfants.

En 2009, la NAI a lancé une page d'éducation des consommateurs, qui fournit un emplacement centralisé pour une variété d'articles d'information, de vidéos et d'autres contenus créatifs conçus pour sensibiliser les utilisateurs à la publicité comportementale en ligne (« marketing comportemental »).

En 2010, la NAI a rejoint la DAA (Digital Advertising Alliance), organisation à but non lucratif regroupant des entreprises et des associations professionnelles de premier plan, notamment l'Association des annonceurs nationaux (ANA), l'Association américaine des agences de publicité (4As), la Direct Marketing Association (DMA), l'Interactive Advertising Bureau (IAB), l'American Advertising Federation (AAF). Ces associations et leurs membres se consacrent au développement de solutions d'autorégulation efficaces pour le choix du consommateur en matière de visualisation de données sur le Web.

En 2012, la NAI a publié son troisième rapport de conformité, qui montrait que, dans l'ensemble, les sociétés membres de la NAI continuaient de respecter les obligations du code NAI.

L'adhésion des régies publicitaires à l'alliance NAI a beaucoup fluctué :

| Aidez Assiste – autorisez quelques publicités et cliquez-les |

L'outil d'Opt-Out de la NAI, décrit ci-après, a été considéré comme le moins mauvais de ce type d'outils et, désormais (dernière vérification an avril 2020), il est utilisé par toutes les alliances professionnelles de régies publicitaires, dont :

Le mode de fonctionnement décrit ci-après a été mis à jour le 31.10.2012 et vérifié le 04.02.2013 : L'outil NAI est toujours (2020) annoncé comme étant en version « bêta » (pré version d'un logiciel, instable, en phase de test - versions alpha, bêta, RC d'un logiciel). Il peut donc changer dans le futur (je pense surtout que c'est une protection juridique du genre : si ça ne marche pas, on vous avait prévenus, ne venez pas porter plainte, vous serez déboutés !).

L'outil scannait, initialement, les cookies des membres de la DAA (Digital Advertising Alliance) ou de la NAI (Network Advertising Initiative). Depuis, la quasi totalité des alliances de professionnelles de la publicité numérique (il en existe 33 en août 2019) a adopté l'outil d'Opt-Out de la NAI et soumet sa propre liste de membres à cet outil.

Opt-Out et usage de plusieurs navigateurs WEB

Si vous utilisez plusieurs navigateurs WEB, ceci doit être refait dans chacun de vos navigateurs.

L'outil affiche, par alliance qui lui est soumise :

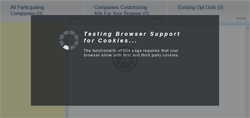

Étape 1 - Vérification des conditions requises

Désactivez les modules de protection comme AdBlock Plus, Privacy Badger et Ghostery.

Autorisez temporairement l'alliance dont vous utilisez l'Opt-Out (NAI) dans NoScript (si vous êtes l'heureux utilisateur de ce fabuleux outil). Notez que si vous utilisez NoScript, celui-ci bloque totalement le script de la NAI.

Autorisez les cookies dans votre navigateur WEB car tous les cookies de chacun des membres de chaque alliance vont être détruits et, pour chaque membre sélectionné (normalement, tous), un cookie spécial, d'interdiction d'analyse comportementale et profilage va être déposé qu'il ne faudra jamais détruire.

Étape 2 - Affichage de la liste des membres de l'alliance

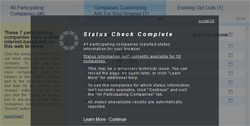

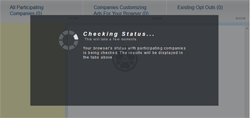

Étape 3 - Affichage de l'état actuel des cookies pour chaque membre

Phase 2 - L'outil analyse l'état de chacun des membres de l'alliance dont votre navigateur a gardé une traceLes cookies actuellement présents sont signalés. Bien entendu, il faut que la régie publicitaire membre de l'alliance ait déjà affiché une publicité dans votre navigateur (il faut que vous ayez déjà rencontré cette régie), sinon votre navigateur ne l'a connait pas et il n'y a aucun cookie pour elle.

Les cookies spéciaux d'Opt-Out déjà installés sont signalés.Dans quel état sont, par régie publicitaire, les cookies

Étape 4

Après analyse de votre navigateur, une zone s'affiche au milieu de la page de l'outil, avec trois onglets, et un conseil en anglais, semi-transparent, s'incruste par dessus.

Étape 5 - Tout cocher

Fermez les conseils.

Cliquez sur l'onglet de gauche « All Participating Compagnies ».

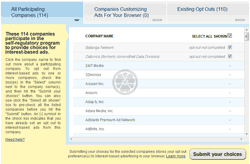

La zone affiche alors la liste complète des sociétés de marketing participant à l'alliance utilisée. À droite de cette liste, pour chaque société :

Juste au-dessus de la liste des cases à cocher, une case est libellée « Select All Shown » (« Sélectionner tout ce qui est montré »). Cocher cette case. Toutes les cases de la liste deviennent cochées.

Aller en bas de la zone et cliquer sur le bouton "Submit your choices". L'Outil va demander à chaque régie publicitaire de placer un cookie spécial bloquant le tracking. Notez bien que ce n'est pas l'outil d'Opt-Out qui fait le job mais chaque régie publicitaire, une à une, chacune ayant son mécanisme de gestion des cookies. La prochaine fois que la régie sera présente dans un site WEB que vous visitez, elle commencera par chercher si son cookie de blocage de votre profilage et de la publicité comportementale est présent.

Si « non », vous recevrez de la publicité ciblée

Si « oui », vous recevrez de la publicité non ciblée

Il y a encore quelques problèmes avec cet outil. On peut voir, sur la capture d'écran ci-dessus, qu'il y aurait 114 sociétés membres de l'alliance DAA dont 110 sont déjà bloquées et 2 restent à bloquer.

Il en manque 2 sur les 4 (car, jusqu'à plus ample informé, 114 - 110 = 4).

Les 2 reconnues comme restant à bloquer n'arrivent pas à être bloquées.

Étape 6 - Réactiver les outils de protection

Réactiver les modules additionnels AdBlock Plus, Privacy Badger et Ghostery et tout ce qui a été désactivé à l'étape 1.

Étape 7 - Vérifier si l'Opt-Out est bien exécuté.

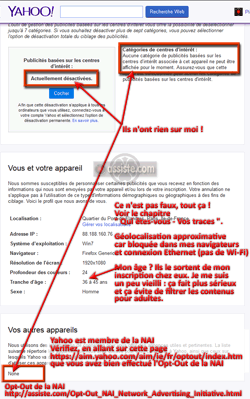

Voir le tableau de synthèse Qui est dans quelle alliance (Tableau de juxtaposition des services d'Opt-Out). Par exemple, Yahoo! est membre de la NAI.

Allez sur la page https://aim.yahoo.com/aim/ie/fr/optout/index.htm

Vérifiez que vous obtenez des résultats identiques à ceux-là :

| Aidez Assiste – autorisez quelques publicités et cliquez-les |

L'« Opt-Out » permet de sortir du piège de la surveillance et l'espionnage, pour autant que l'internaute ait connaissance de l'existence du piège et qu'ensuite il ait connaissance de l'existance de l' « Opt-Out », autrement dit, personne ! Et encore, certains trackers sont totalement hostiles à l'idée de perdre la capacité d'espionner et profiler les internautes.

Le principe inverse existe : c'est l'« Opt-In ». Mais il reste à l'état de principe : juste une construction intellectuelle jamais mise en oeuvre. Vous pensez bien... comment demander aux internautes, de manière préalable et éclairée, l'autorisation de les espionner ! Personne ne donnerait jamais cette autorisation !

Pourtant, l'internaute devrait bénéficier d'une information préalable, éclairée, explicite, sur ce que sa vie privée subit. Il devrait pouvoir choisir, volontairement et préalablement, d'être ou de ne pas être espionné dans ses moindres faits et gestes sur le Web. La protection de la vie privée est un droit constitutionnel, répété dans de nombreux autres textes.

Mais non ! Il faut déployer des trésors d'ingéniosités pour juste tenter d'en perturber un peu les effets.

« Opt-Out » s'applique essentiellement aux dispositifs d'espionnage silencieux des internautes, dans ce que l'on appelle le « Web gris » et, plus particulièrement aux « Cookies de Tracking » et aux entêtes des requêtes HTTP (Les requêtes HTTP sont le cheval de Troie de la surveillance et l'espionnage sur le Web).

Vous donner la possibilité de faire un « Opt-Out » est une obligation imposée par la loi aux pratiquants du « tracking » sur le Web. Ces obligations sont créées par les lois qui ont commencé à se mettre en place en 2011/2012 dans divers pays, dont tous ceux de l'Union Européenne, au travers de leurs CNIL respectives.

Pourtant, le Conseil d'Etat, la plus haute juridiction française, s'est prononcé pour l'« Opt-In » contre l' « Opt-Out » dans une affaire, mais aucune conséquence n'en a été tirée. Lire : Le Conseil d'État se prononce pour l'Opt-in contre l'Opt-out.

| Aidez Assiste – autorisez quelques publicités et cliquez-les |

Dans le domaine particulier du « tracking » (espionnage et surveillance des goûts, habitudes, faits et gestes de l'internaute), l' « Opt-Out » (« Opter pour sortir de... » - « Choisir de sortir de... ») est un dispositif permettant à l'internaute de dire « Non - Halte là ! » au « tracking » (l'une des formes d'espionnage sur l'Internet).

Il y a deux méthodes :

Filtres actifs bloquant les communications des scripts entre votre navigateur et les serveurs d'une liste de sociétés pratiquant le tracking. Typiquement, c'est l'outil Ghostery (de manière colatérale, les outils Adblock Plus et NoScript le font également, mais ce n'est pas leur cible). Ghostery est extrêmement répandu, car il est très bien fait, trop peut-être, car c'est du code qui s'éxécute dans le navigateur et nos réglages et décisions sont traitées dans un Cloud, et non pas localement.

Dépôt de cookies passif d'Opt-Out. Typiquement, ce sont les outils Opt-Out de la DAA et Opt-Out de la NAI. Ce comportement, qui semble archaïque dans le principe de l'Opt-Out du tracking, consiste à déposer un cookie spécial, de blocage, passif, par société de tracking. Ce cookie, d'une validité de 10 ans, contient une information disant aux trackers de ne pas espionner l'internaute.

Exemple de cookie d'Opt-Out et son contenu :

Ghostery est beaucoup plus fiable et universel (il permet de bloquer le tracking de toutes les sociétés de tracking, quel que soit leur métier) que les cookies passifs des alliances professionnelles de régies publicitaires uniquement (tableau de synthèse des Opt-Out des alliances - qui fait quoi).

| Aidez Assiste – autorisez quelques publicités et cliquez-les |

Dossier (collection) : Stop Tracking |

|---|

Dossier : Stop Tracking |