Assiste News Dossiers Encyclopédie Comment Logithèque Alternathèque Crapthèque Outils Forum Boutique ? W TDF

Assiste.com

|

|

|

Installer une application - Attention aux trucs indésirables livrés avec

La gratuité n'existe quasiment pas sur l'Internet et la publicité, avec son lot d'espionnage et de profilage, est le modèle économique qui la sous-tend. Lorsque des logiciels gratuits et désirés embarquent des trucs indésirables, voire carrément suspects, comme les barres d'outils, et les installent à notre insu ou en acceptation présélectionnée (Opt-Out), il faut réagir. Lorsque ces mêmes logiciels détournent nos réglages, comme la page de démarrage de nos navigateurs (Hijack) etc. ... il faut montrer du doigt ces "gratuits" qui se font du fric sur notre dos et dénoncer ce manque d'éthique (même si l'on comprend que toute peine mérite salaire et que le logiciel gratuit convoité est le fruit d'un travail qui cherche à être rémunérateur) !

Installer une application - Attention aux trucs indésirables livrés avec

Installer une application - Attention aux trucs indésirables livrés avec

La chaîne du téléchargement et de l'installation d'une application commence par le développeur et se termine par l'utilisateur. Normalement, c'est simple. Soit le logiciel est commercial et l'utilisateur l'achète, soit le logiciel est gratuit et l'utilisateur honnête fait une donation au développeur en vertu du principe " Toute peine mérite salaire ".

Mais il y a l'appât du gain, toujours plus de gains.

- Celui du développeur de logiciels légitimes gratuits qui ne voit pas les donations rentrer.

- Celui du cybercriminel qui développe des applications destinées à être téléchargées et installées massivement (petits jeux vidéo, gadgets pour Windows, faux logiciels dont de sécurité, trucs prétendant tourner en dessous de la ceinture, trucs prétendant tourner autour des vedettes, etc. ... tout ce qui, simplement par son nom, attire le gogo...).

- Celui des acteurs légitimes de l'Internet, qui cherchent à être présents partout et se servent des logiciels à télécharger comme d'un cheval de Troie pour pénétrer et toucher les internautes. Même s'ils sont légitimes, les moyens qu'ils utilisent pour se déployer les font rejoindre les gigantesques et innombrables mafias des cybercriminels.

- Celui des acteurs cybercriminels de l'Internet. Les anciens se souviennent, sans doute, des incroyables attaques CWS (Cool Web Search) en 2003. Dix ans plus tard, rien de changé. En 2013, ce sont les incroyables attaques à la QVo6 qui propulsent, statistiquement, ce site cybercriminel, au 316è rang mondial, ce qui est une statistique de fréquentation énorme !

- Celui des intermédiaires, cette communauté de rapaces inutiles qui s'interposent : les sites de téléchargement.

A l'autre bout de la chaîne, l'internaute, piégé.

Au bout de la chaîne, il y a l'internaute. En s'en fou de l'internaute ! Ce n'est qu'un cochon de payeur ! Il est pris en otage et paye les pots cassés.

Gratuit ? Rien n'est gratuit, sur le Net :

Lorsque le produit est gratuit, c'est que vous êtes le produit.

Lorsque le service est gratuit, c'est que vous êtes le service.

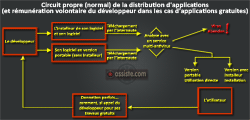

Installation normale d’applications

Installation normale d’applications

Normalement, le circuit de l'installation d'un logiciel devrait être celui-ci :

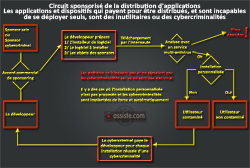

Sponsoring : Installation sponsorisée de la volonté de son développeur

Sponsoring : Installation sponsorisée de la volonté de son développeur

Selon l'état d'esprit du développeur (l'appât du gain), les actions tierces peuvent êtres saines ou cybercriminelles.

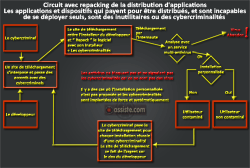

Repacking : Installation piégée par un site de téléchargement

Repacking : Installation piégée par un site de téléchargement

Exemples d'installations piégées

Exemples d'installations piégées

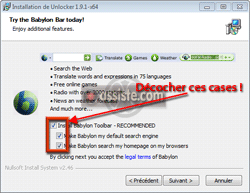

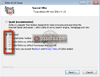

Deux ou trois exemples, parmi les dizaines de milliers de logiciels dont l'installeur est piégé.Attention : Trucs indésirables livrés avec Unlocker.

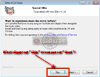

Unlocker tente d'installer, en Opt-Out, une Barre d'outils (la Babylon Toolbar en 2012, la Delta Toolbar en 2013). Unlocker tenter également de Hijacker votre page de démarrage dans votre navigateur (en la remplaçant par la page " Babylon Search " (en 2012) ou " Delta Search " (en 2013)). Unlocker tente enfin de Hijacker votre moteur de recherche préféré, spécifié dans votre navigateur (en le remplaçant par le moteur Babylon (en 2013) ou Delta (en 2013) !

Selon le lieu (géolocalisation) de l'utilisateur, la procédure d'installation de Unlocker peut installer Babylon (la Barre d'outils et le moteur de recherche du traducteur multilingue Babylon), Bing (la Barre d'outils et le moteur de recherche de Microsoft) ou Quickstores (la Barre d'outils et le moteur de recherche eBay, Amazon & Shopping.com).

D'autre part, sur le site de Unlocker, avant le téléchargement, il y a une incitation insistante et désagréable à utiliser, en ligne ou en le téléchargement, l'un de ces innombrables trucs inutiles, voire dangereux, qui prétendent entretenir le Registre Windows, l'analyser, la compacter, l'accélérer, la réparer etc. ... Ça ne sert strictement à rien. Et pour faire bonne mesure, cette incitation insistante est reprise par une "pop-under" après le téléchargement ! Si Unlocker n'était pas si utile, si unique, il serait banni !

Vérifié le 28.03.2012 - Babylon Toolbar

Vérifié le 18.10.2013 - Delta Toolbar

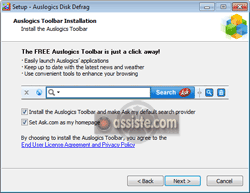

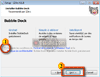

Attention : Trucs indésirables livrés avec Auslogics Disk Defrag.

La capture d'écran suivante montre un Opt-Out. Les cases sont précochées et, avec l'installation de ce logiciel (Auslogics Disk Defrag), l'éditeur s'apprète à vous forcer la main et à installer deux trucs :

Votre navigateur Internet est modifié. Une barre d'outils, totalement inutile et agissant, probablement, comme toutes les barres d'outils, en espion de la navigation de l'Internaute (voir : Les cinq piliers de l'espionnage de type Tracking), est installée. Simultanément, un Hijacker va manipuler l'un des réglages de votre navigateur : votre moteur de recherche préféré sera remplacé par celui de Ask. Auslogics sera rémunéré par Ask pour cette installation.

Une autre modification d'un autre de vos réglages sera opéré par un autre Hijacker qui va remplacer votre page de démarrage préférée, dans votre navigateur Internet, par celle de Ask.

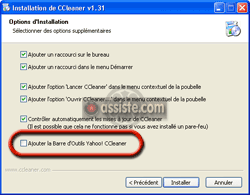

Attention :Trucs indésirables livrés avec CCleaner.

Des trucs indésirables sont parfois livrés avec certaines versions publiques et officielles de CCleaner.

Ne jamais télécharger un logiciel ailleurs que depuis le site officiel de son éditeur et, dans le cas de CCleaner, suivre, strictement, les liens de téléchargement officiels, mais confidentiels (version « portable » sans installeur ou version avec installeur non piégé), que nous indiquons sur Assiste.com (lire pourquoi).

Lorsque les donnations sont insuffisantes pour soutenir le projet, CCleaner se fait rémunérer (sponsoriser) par des tiers qui insèrent l'installation de logiciels indésirables (en Opt-Out qui plus est !) dans nos ordinateurs.

- En juillet 2006, la version 1.31 tentait d'installer la barre d'outils "Yahoo! Cleaner" (vérifié le 06.07.2006).

- En mai 2012, la version 3.17 tentait d'installer la barre d'outils "Google" (vérifié le 05.05.2012).

- En mai 2012, la version 3.18 tentait d'installer le navigateur espion "Google Chrome" et de le paramétrer en navigateur par défaut (hijack !) (vérifié le 10.05.2012).

Exemples de recherches de l'accès à l'installation personnalisée

Exemples de recherches de l'accès à l'installation personnalisée

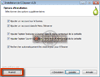

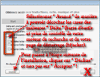

Cherchez et trouvez comment accéder à l'option " Installation personnalisée " ou " Installation avancée " (ou quelque chose de similaire) et décochez des cases.

Faites attention à l'ambiguïté des boutons sur lesquels cliquer et les cases qu'il faut parfois cocher pour ne pas installer la cybercriminalité alors que, d'autres fois, il faut décocher la case !

Il y a aussi les cas de plusieurs cases et boutons dont l'ensemble des choix et actions est, volontairement, ambigüe, et cherche à vous induire en erreur. Par exemple, décocher les cases pour ne pas installer une cybercriminalité, puis cliquer sur " Accepter " pour passer à l'étape suivante de l'installation, est équivalent à cocher toutes les cases !

Pour éviter l'infection par les objets réemballé (Repack) et les objets sponsorisés, toujours demander une installation personnalisée

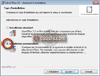

Après son téléchargement, chaque installation d'un logiciel livré avec un installeur (ce n'est pas le cas des logiciels dits « portables » qui sont utilisables immédiatement, sans phase d'installation, et dont nous vous recommandons le choix lorsqu'il existe) doit se faire en utilisant, dans l'installeur, l'option « installation personnalisée » (ou toute option ressemblant à cela, selon la marque de l'installeur utilisé). Exemple d'accès aux choix personnalisés de l'installation d'une application logiciel :

Demander une « installation personnalisée » permet, d'une part, d'installer le logiciel dans un répertoire de votre choix, hors des répertoires de Windows, et, d'autre part, de révéler / dévoiler des options discrètes (cachées) comme des cases à cocher / décocher qui, sinon, vont donner à l'installeur votre autorisation implicite de conduire des actions souvent indésirables, comme installer un ou des produits venant de « sponsors » du logiciel ou de « sponsors » du site de téléchargement (repack). Votre manque de vigilance et le virus PEBCAK, lors de l'installation d'un logiciel, dans la fébrilité et l'impatience de l'utiliser tout de suite, sont la voie royale à l'implantation de cybercriminalités, de PUP, de barres d'outils servant à vous tracker pour vous espionner et vous bombarder de publicités, d'adwares, etc. ...

Comme toujours sur un ordinateur, on réfléchi d'abord, on clique après, jamais l'inverse.

Contre-mesures

Contre-mesures

Une seule règle : votre vigilance. Ne vous précipitez jamais pour installer une application. Comme toujours sur un ordinateur, on réfléchi d'abord, on clique après, jamais l'inverse.10.01.2013 - 00h00 - Paris - (Assiste - Pierre Pinard) - Mise à jour de notre article antérieur (versions 1997-2007)

|

|

|