Assiste.com

Les cinq cercles du pouvoir

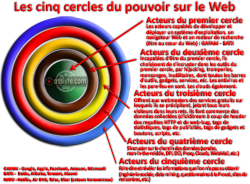

Les cinq cercles du pouvoir sur le Web - Dominer le monde ou être dominé - En tirer profit ou faire faillite - Les GAFAM et NATU

cr 01.04.2012 r+ 21.08.2020 r- 20.04.2024 Pierre Pinard. (Alertes et avis de sécurité au jour le jour)

Dossier (collection) : Encyclopédie |

|---|

| Introduction Liste Malwarebytes et Kaspersky ou Emsisoft (incluant Bitdefender) |

| Sommaire (montrer / masquer) |

|---|

Sécurité informatique et protection de la vie privée Carnet de voyage en Terres truquées Bienvenue sur le Web |

| Les cinq cercles du pouvoir et les piliers qui les supportent | |||||||

|---|---|---|---|---|---|---|---|

Premier Cercle | |||||||

| Piliers du Premier Cercle | Principaux intervenants | ||||||

| Ils passent leur vie à surveiller et profiler tout le monde pour prédire ce qu'ils vont acheter / dépenser | Il passe sa vie à vendre tout à tous, partout, tout le temps. | ||||||

| Apple | Microsoft | Amazon | Autres identifiés | Tous les autres | |||

| Système d'exploitation. | Chrome OS Android. | OS X. iPhone | Windows. Windows Phone | ||||

| Navigateur. | Google Chrome | Safari | Internet Explorer | ||||

| moteur de recherche. | Google Search | Apple Search | Bing | AWS | Tous les autres : Yahoo! Yandex | ||

| Surveillance de tous les individus du Monde et collecte de données privées. | Principe d'encerclement | C'est le cœur de métier de Facebook | Youtube (Google) PalTalk Skipe (Microsoft) | ||||

| Composants électroniques (DRM...) | Tous les constructeurs de matériel informatique, numérique, audiovisuel. | ||||||

Deuxième Cercle | |||||||

| Piliers du Deuxième Cercle | Principaux intervenants | ||||||

| Microsoft | Firefox | Autres identifiés | Tous les autres | ||||

| Navigation sécurisée | Microsoft SmartScreen | Google Safe Browsing | WOT (Famille des filtres du Web) | Tous les filtres du Web (dont tous ceux des antivirus) Toutes les barres d'outils | |||

| Géolocalisation | Google Location Services. | Google Location Services. | |||||

| Pare-feu incrusté dans le système d'exploitation | Pare-feu Windows. | Tous : Kaspersky Norton Comodo Etc. ... | |||||

| Antivirus | Jérôme Notin, président de la société Nov'IT, chef de file du consortium développant le projet d'antivirus français libre et Open Source provisoirement nommé DAVFI...les clients pourront auditer le produit et savoir exactement ce qu'il fait. Les antivirus actuels ne sont pas transparents. Ils transmettent dans la plus grande opacité des informations à leur éditeur, ce qui pose tout de même quelques problèmes. Dans une interview à l'Usine Nouvelle. | ||||||

| Barre d'outils incrustées dans les navigateurs | Justification de l'usage des barres d'outils par l'un des auteurs de barres d'outils. | ||||||

| Toutes les barres d'outils de Microsoft. | 99,999% des barres d'outils | 99,999% des barres d'outils. | |||||

| Widgets (gadgets) | Essentiellement tout ce qui permet de provoquer des « requêtes HTTP » agissant en « cheval de Troie » embarquant la « charge utile » que sont les « entêtes HTTP »

| ||||||

| Services divers | Essentiellement tout ce qui permet de provoquer des « requêtes HTTP » agissant en « cheval de Troie » embarquant la « charge utile » que sont les « entêtes HTTP » | ||||||

Troisième Cercle | |||||||

| Piliers du Troisième Cercle | Principaux intervenants | ||||||

| Web Bug | Liste (juste le hit parade des 100 premiers/100 plus gros utilisateurs de Web Bug) Incredimail (un client de messagerie qui se rend le plus « fun » possible pour attirer le plus de gogos possible et les espionner.) Les « Web Bug » servent à provoquer des « requêtes HTTP » agissant en « cheval de Troie » embarquant la « charge utile » que sont les « entêtes HTTP » | ||||||

| Domaines de régies publicitaires | Domaines de régies publicitaires - index (liste) Il s'agit de provoquer des « requêtes HTTP » agissant en « cheval de Troie » embarquant la « charge utile » que sont les « entêtes HTTP » | ||||||

| Domaines de statistiques de sites Web | Domaines de statistiques de sites Web - index (liste) Il s'agit de provoquer des « requêtes HTTP » agissant en « cheval de Troie » embarquant la « charge utile » que sont les « entêtes HTTP » | ||||||

| Domaines d'Interactions et communications | Domaines d'Interactions et communications - index (liste) Il s'agit de provoquer des « requêtes HTTP » agissant en « cheval de Troie » embarquant la « charge utile » que sont les « entêtes HTTP » | ||||||

| Domaines de réseaux sociaux et de socialisation | Domaines de réseaux sociaux et de socialisation - index (liste) Il s'agit de provoquer des « requêtes HTTP » agissant en « cheval de Troie » embarquant la « charge utile » que sont les « entêtes HTTP » | ||||||

| Domaines de centralisation du Web | Domaines de centralisation du Web - index (liste) Il s'agit de provoquer des « requêtes HTTP » agissant en « cheval de Troie » embarquant la « charge utile » que sont les « entêtes HTTP » | ||||||

| Domaines de moyens audio / vidéo | Domaines de moyens audio / vidéo - index (liste) - Des gadgets inutiles scherchant à se rendre indispensables Il s'agit de provoquer des « requêtes HTTP » agissant en « cheval de Troie » embarquant la « charge utile » que sont les « entêtes HTTP » | ||||||

| Domaines de régies publicitaires pour adultes | Domaines de régies publicitaires pour adultes - index (liste) Il s'agit de provoquer des « requêtes HTTP » agissant en « cheval de Troie » embarquant la « charge utile » que sont les « entêtes HTTP » | ||||||

| Domaines de commentaires sur produits/services marchands | Domaines de commentaires sur produits/services marchands - index (liste) Il s'agit de provoquer des « requêtes HTTP » agissant en « cheval de Troie » embarquant la « charge utile » que sont les « entêtes HTTP » | ||||||

Quatrième Cercle | |||||||

| Piliers du Quatrième Cercle | Principaux intervenants | ||||||

| Sondes sur les serveurs | |||||||

| Sondes sur les routeurs | |||||||

| Man-In-The-Middle | TMG (HADOPI) Carrier IQ | ||||||

| Deep Packet Inspection | Amesys Qosmos | ||||||

| Deep Content Inspection | Amesys Qosmos | ||||||

| Proxy | Nokia et SSL décrypté | ||||||

| Cloud Computing | |||||||

| Web Mail | Tous les Web Mail | ||||||

Cinquième Cercle | |||||||

| Piliers du Cinquième Cercle | Principaux intervenants | ||||||

| Ingénierie sociale | Tout ce que l'on vous faire dire et faire. | ||||||

| Réseaux sociaux | Tout ce que vous dites et faites. | ||||||

| Sites de rencontre | Faites (et publiez) vous-mêmes votre profil - gratuitement ! | ||||||

| Tout ce que vous dites, écrivez.... | Vos questions santé sur divers forums Vos questions cuisine sur divers forums Vos questions bricolage sur divers forums Vos questions hack et crack sur divers forums Vos questionnaires à la Proust méticuleusement remplis Vos questionnaires "Etes-vous un bon amant" méticuleusement remplis Vos tests de tout et n'importe quoi... (votre QI etc. ...) La décontamination de votre ordinateur sur des forums de sécurité avec tous vos logs étalés Vos questions posées partout Vos réponses apportées partout Ce que vous lisez, écrivez, regardez... Etc. ... | ||||||

| Data mining | Pèche à tout ce que vous avez dit explicitement (comme sur FaceBook) et déductions à partir de tout ce que vous n'avez pas dit. Par exemple, FaceBook sait que vous êtes homosexuel parceque vous l'avez dit, et Google a déduit que vous avez le sida par l'analyse de votre activité sur le Web, même si vous ne l'avez jamais dit. Data mining - Commander une pizza. RIOT - Le Google des vies privées La société Intelius viole et vend la vie privée | ||||||

| Aidez Assiste – autorisez quelques publicités et cliquez-les |

N'ayez pas peur ! C'est juste pour la publicité ! C'est juste pour la bonne cause !

L'alibi de la publicité, que l'on nous jette en pâture, tandis que nos gouvernements se battent durant des années pour pondre des textes où l'Internaute gagnera de haute lutte le droit de faire un misérable et dérisoire Opt-Out, masque la forêt de tous les autres espionnages, de l'invention des tablettes sans intelligence ni données, aux Clouds avec intelligence déportée et données privées déportées, et à des Vent Stellaire et autres projets de même nature. Juste un détail : tous les maîtres et toutes les autorités de gouvernance du réseau des réseaux sont aux États-Unis et sont américains.La publicité est le moteur du WEB. Elle en est l'unique modèle économique. Elle est incrustée dans des sites, ce qui permet aux propriétaires de ces sites de percevoir des subsides (plus de 50 milliards de dollars rien que pour Google en 2012) et de poursuivre l'entretien et la croissance de leurs sites.

Mais, contrairement à la presse écrite, la radio et la télévision, qui sont des médias de masse, plus ou moins ciblés, le WEB permet de s'adresser à chaque internaute individuellement... à condition de bien le connaître. C'est là où tout dérape !

- Google - Connaître (découvrir et piller) et espionner vos cercles de connaissances - Pourquoi - Comment.

- Google et le principe d'encerclement : Null n'échappera à Google.

Pour atteindre ces objectifs, les acteurs de l'Internet s'appuient essentiellement sur cinq principaux types d'outils : les cinq cercles du tracking. Aucun de ces outils n'est qualifié ni qualifiable de spyware ou de keylogger, et pourtant... ces outils sont développés moins pour leurs activités visibles que pour leurs activités non dites.

Note:L'adage du publiciste est :

Ce n'est que lorsque l'acteur de l'espionnage n'est pas capable de s'incruster dans l'un de ces cinq cercles du pouvoir qu'il devient cybercriminel et fait appel à de véritables spywares, comme Carrier IQ 12345, l'espion (spyware, keylogger, tracker, enregistreur...) dans tous les iPhone Apple et tous les Smartphones Android !

Le publiciste et le besoin impérieux d'espionner

L'adage du publiciste (les quatre règles) est :

« Délivrer le bon message publicitaire, à la bonne personne, au bon moment, par le bon canal. »

Cela implique de parfaitement connaître la personne, donc de l'espionner. Or tout le modèle économique du Web gratuit repose sur la publicité, donc tout le Web n'est qu'un immense système d'espionnage, auquel les 11 septembre 2001 aux USA et 7 janvier 2015 en France ont ajouté une couche de justification légale du recul de la notion de vie privée conduisant à Prism et compagnie (révélation de Snowden - NSA...).

- Facebook ignore la vie privée et est fait pour vous inciter à vous étaler publiquement. Le seul but de Facebook et d'ainsi tout savoir de vous et parfaitement vous profiler.

- L'espionnage de vos cercles de connaissances affine votre propre profil et Google, première régie publicitaire au monde, par la voix de son président Larry Page, a déclaré par écrit le 5 avril 2012 que Connaître (découvrir et piller) vos cercles de connaissances est une nécessité.

- Vous êtes même sollicités pour faire, vous-mêmes, très précisément et totalement gratuitement, votre profil (réseaux sociaux, sites de rencontres, etc. ...). Cela leur évite d'avoir à dépenser des fortunes en logiciels et techniciens très coûteux pour y parvenir, comme avec RIOT, le Google des vies privées ou le Data mining ou la mise en place de TIA (tout capturer, tout savoir sur quelqu'un), etc. ...

- On vous offre même gratuitement votre profil lorsque vous vous mettez tout nu en vous étalant dans des milliers de Questionnaires à la Proust. Que croyez-vous qu'ils fassent de tout ce que vous avouez ?

Pour y arriver, et en fonction de leurs métiers, les acteurs de l'Internet déploient le plus d'outils possible, dans divers domaines, afin d'atteindre et cerner la personnalité de chaque internaute. Avec plus de 120 services gratuits dans des domaines très divers, Google cerne complètement l'Internaute qui utiliserait plusieurs de ses services.

Les cinq cercles du PouvoirL'espionnage en vue du Tracking suivi d'un Profiling individuel de chaque internaute de monde (bientôt l'intégralité de la population mondiale), en vue d'un Marketing comportemental, est la partie visible de l'iceberg. Le Tracking est la seule forme d'espionnage avouée, dont on parle, et contre laquelle des législations s'élèvent. C'est l'os qui nous est jeté en pâture pour masquer toutes les autres formes d'espionnage du Web caché, dans la mouvance d'Échelon, de Vent Stellaire et de la surveillance des populations par les États.

Cet espionnage est l'une des raisons pour lesquelles il faut privilégier les produits logiciels Open Source et bannir les produits propriétaires.

Les piliers de l'intelligence commerciale et industrielle sont incrustés dans ces cinq cercles et les soutiennent. La marche forcée vers l'abandon de la notion de vie privée est en route, dont les attentats du 11 septembre sont un moteur de lancement, les clouds et les tablettes sans intelligence locale ni donnée, le vecteur.

- Les piliers du premier cercle : Les systèmes d'exploitation et les pare-feu

Ils sont cinq à être au cœur du pouvoir, à constituer les membres du premier cercle. On les appelle le GAFAM (Google Apple Facebook Amazon Microsoft). Ce sont les seuls capables de développer et déployer au niveau planétaire les outils nécessaires à la surveillance totale de tous les individus connectés du monde (et d'œuvrer pour que tous les autres deviennent connectés).L'obscurantisme permet l'exploitation du préjugé et de l'ignorance

Francis Bacon ne pensait pas du tout, en 1597, à une application aussi exacerbée de son aphorisme « Nam et ipsa scientia potestas est » (« En effet le savoir lui-même est pouvoir » habituellement traduit, de manière simplifiée, en « Le savoir c'est le pouvoir »). Le hiatus se creuse entre sachants et ignorants ce qui permet aux membres du premier cercle du pouvoir de les exploiter tandis que des tombereaux d'informations sans contenu, de gadgets et de temps libre sont déversés sur les ignorants afin de les maintenir dans l'ignorance et la malléabilité.

- Le système d'exploitation

Le plus proche de l'internaute, l'outil qui voie tout, c'est le système d'exploitation (Windows...). Pourquoi croyez-vous que Google se lance dans le développement d'un système d'exploitation pour PC et, surtout, pour tablettes, Chrome OS, et d'Android, le système d'exploitation pour les mobiles smartphones ? Seuls les systèmes d'exploitation Open Source, comme Linux, sont dignes de confiance. Il est impossible de savoir ce qui se passe à l'intérieur d'un système d'exploitation propriétaire.

Des soupçons de collusions entre Microsoft et les LEA - Law Enforcement Agencies existent depuis l'affaire de la NSA Trapdoor, depuis Windows 98, depuis que l'identifiant unique d'un utilisateur est embarqué dans les documents (comme Word, ce qui a permis au FBI de remonter à l'auteur du virus "I love You", par exemple).

Découverte d'un keylogger et rootkit, Carrier IQ, le 12 novembre 2011, dans les systèmes d'exploitation mobiles (iOS d'Apple, Android de Google) de tous les téléphones portables Motorola, Samsung, HTC et Apple), et exploité par le FBI, etc. ... Carrier IQ est capable de collecter, et enregistrer sur des serveurs distants, de nombreuses informations sur les utilisateurs, comme la géolocalisation constante des terminaux, l’historique des sites Internet visités ou encore l’ensemble des textes tapés (SMS, courriels, notes).

Wikileaks a publié un ensemble de documents confidentiels et brochures révélant que les gouvernements et leurs LEA - Law Enforcement Agencies utilisent des malwares pour surveiller sans discrimination l'ensemble des populations. On tente de nous persuader de passer à la prochaine étape, les Clouds et le Cloud Computing depuis des tablettes sans disque dur (sans mémoire) ni programme, où tout, données et programmes, sera dans les clouds et sous surveillance intégrale sans qu'ils aient besoin de faire les pieds au mur pour intercepter nos données et les enregistrer : nous les leur donnerons nous-mêmes et les enregistrerons nous-mêmes sur leurs disques ! Hop ! Passez muscade. - Le navigateur Internet

Après le système d'exploitation, le plus proche de l'utilisateur va être le navigateur, l'outil communiquant par excellence. De là, on peut suivre tous les déplacements de tous les internautes et noter toutes leurs activités, sans limites, puis analyser ces activités pour en déduire des profils.- Google Chrome, Google Chrome OS et Android pour la société de marketing et régie publicitaire Google

- Internet Explorer, Edge, Windows et Windows Phone pour la société de marketing et régie publicitaire Microsoft

- Safari, OS X et iOS pour la société de marketing et régie publicitaire Apple

Ces 3 navigateurs appartiennent à 3 des plus grandes sociétés de marketing et régies publicitaires du monde (95% des revenus de Google sont des revenus publicitaires). Le tracking est leur fonds de commerce. Le code de leurs navigateurs n'est pas modifiable et il est interdit d'en faire la rétro-ingénierie. Le trafic qu'ils font par eux-mêmes pour eux-mêmes n'est pas filtrable.

Ces deux-là sont propres :- Firefox appartient à la communauté des Internautes, est Open Source, et a un modèle économique basé sur des accords de partenariat (liens d'affiliation).

- Opéra est un navigateur propriétaire et a un modèle économique basé sur des accords de partenariat (liens d'affiliation).

Pourquoi croyez-vous que Google se soit lancé dans l'élaboration d'un navigateur : Google Chrome (une horreur d'espion, celui-là !). Yahoo!, en dangereuse régression, l'a bien compris aussi qui lance son Navigateur Axis (le 24 mai 2012) sous forme, pour l'instant, d'une extension cherchant à unifier les recherches dans les mondes PC et mobiles simultanément. - Google Chrome, Google Chrome OS et Android pour la société de marketing et régie publicitaire Google

- Le pare-feu et l'antivirus

Le pare-feu, quant à lui, profondément incrusté dans le système d'exploitation, et travaillant au même niveau que lui, voit absolument tout (justement parce qu'on lui demande de tout surveiller). Certains pare-feu gratuits sont des versions allégées d'un produit commercial, mais il y a aussi des pare-feu totalement gratuits qui n'ont aucun modèle économique apparent. La gratuité et l'altruisme n'existent pas sur le Web, (ou si rare et au niveau de petits sites personnels). Au niveau des grands groupes et il y a toujours un intérêt sous-jacent, une face cachée, une économie cachée...Jérôme Notin, président de la société Nov'IT, chef de file du consortium développant le projet d'antivirus français libre et Open SourceDAVFI

...les clients pourront auditer le produit et savoir exactement ce qu'il fait. Les antivirus actuels ne sont pas transparents. Ils transmettent dans la plus grande opacité des informations à leur éditeur, ce qui pose tout de même quelques problèmes.

Dans une interview à l'Usine Nouvelle.

- Le système d'exploitation

- Les piliers du deuxième cercle - S'incruster dans les navigateurs (barres d'outils et modules additionnels)

Si l'on veut être un acteur du Web gagnant beaucoup d'argent, mais que l'on n'a ni Système d'exploitation ni navigateur pour espionner les internautes (car ce sont les profils des internautes qui valent une fortune - voir la valorisation des profils des utilisateurs de Facebook, le jour de son entrée en Bourse, à plus de 104 milliards d'US$), comment faire pour être au plus près d'eux ? La solution est de s'incruster dans les navigateurs des autres. Il y a deux grandes formes d'incrustation : les "Barres d'outils" et les "services".- Les "Barres d'outils"

Pourquoi croyez-vous qu'ils soient des milliers à essayer de vous fourguer leurs "Barres d'outils" ?! Elles sont toutes aussi inutiles les unes que les autres et n'ont qu'une finalité : tracking (espionnage de tout ce que vous faites sur le Net (espionnage de pans entiers de la vie privée, si vous préférez) ! Le Tracking est tellement important, rapporte tellement d'argent, que certains pratiquent le hijacking ou le "Drive-by download" ou l'exploit (exploitation d'une faille de sécurité) pour incruster de force une "Barre d'outils". - Les "Services"

Des services comme "Wot" (Web of Trust), Safe Browsing (Google Safe Browsing), McAfee SiteAdvisor... encensés par la presse et les utilisateurs, nous paraissent, ici, à Assiste.com, comme hautement suspects de tracking. Ils s'incrustent dans les navigateurs, exactement comme les "Barres d'outils", mais de manière plus subtile et furtive (on ne les voit pas toujours - il n'y a généralement pas d'interface). Ils ont le même comportement que les Web Bug et même pire. À chaque mot clé saisi, à chaque page visitée, ils rapportent à un serveur central (ce qui ralentit la navigation) sous prétexte de consulter et rapporter la Web Réputation de l'URL visitée. À partir du moment où quoi que ce soit accède à un site tiers durant la navigation, page par page, c'est très exactement le même comportement qu'un Web Bug, au même endroit, au même moment. On enfume l'internaute, on se substitue à sa vigilance qu'il finit par perdre et on l'espionne "pour son bien" ! La "Comodo Trust Toolbar", ce Hijacker et ransomware, sous prétexte de Web de Confiance, était déjà, il y a des années, de la nature de ces services suspects comme le sont aujourd'hui "Wot", "Safe Browsing" ou "SiteAdvisor"...

Google, qui durant des années n'avait que sa barre d'outils pour s'incruster dans les navigateurs des autres, comme Internet Explorer ou Firefox, a désormais son propre navigateur ! Avec Google Chrome, Google est entré dans votre ordinateur avec un beaucoup plus gros espion.

- Les "Barres d'outils"

- Les piliers du troisième cercle - S'incruster dans les pages Web visitées

Si on n'est pas capable de programmer au niveau premier ou deuxième cercle, si on n'a pas de pseudo service à offrir sous forme d'une barre d'outils ou d'un module additionnel, il y a le troisième cercle, plus simple à mettre en oeuvre pour être proche des internautes : s'incruster dans les pages Web visitées. C'est, par exemple, les Web-Bug, les scripts de statistiques pour Webmasters, les boutons "J'aime", les boutons des réseaux sociaux, les outils pour Webmasters comme les générateurs de clauses "Vie privée", les outils de "Livre d'or", les outils de formulaires divers, etc. ... ! Pour cela, il faut caresser les Webmasters dans le sens du poil en leur offrant, gratuitement, des services dont ils ont plus ou moins besoin : des statistiques gratuites de fréquentation de leurs sites en échange de l'incrustation d'un tag (script tagué, tag, image, Web-Bug) dans toutes les pages. Le tag oblige la page reçue à ouvrir une connexion sur un serveur tiers. Là, à cause des dispositifs techniques de fonctionnement de base de l'Internet (les "headers" des "paquets"), le serveur tiers reçoit automatiquement tout un tas d'informations et en profite pour enregistrer et analyser l'URL de la page demandeuse, l'URL de la page précédente (le "Referrer") et des données techniques comme le navigateur, la résolution, les paramètres techniques, l'horodatage, la géolocalisation approximative par l'adresse IP ou exacte (html5), la langue utilisée, etc. ... - Les piliers du quatrième cercle - S'incruster là où circule l'information.

Plus technique, il s'agit des sondes (assimilées, en informatique des réseaux, aux "bretelles" sur les lignes téléphoniques) posées sur les points de concentration des FAI (Fournisseur d'Accès Internet), les attaques de type "Man-In-The-Middle", les captures du trafic pour analyse avec des outils de Deep Packet Inspection et de Deep Content Inspection, etc. ... Le service fourni par TMG (Trident Media Guard) pour Hadopi afin de piéger les internautes pratiquant le piratage est du type attaque "Man-In-The-Middle". - Les piliers du cinquième cercle - Ingénierie sociale - Faites votre profil vous-mêmes, gratuitement !

Tous les réseaux sociaux, tous les sites de rencontres, etc. ... déversent des heures et des kilomètres de publicités dans tous les médias pour nous inciter à nous inscrire chez eux et, comble de notre bonheur, faire nous-mêmes notre profil, gratuitement ! Au prix de la seconde de publicité à la télévision (selon l'heure et l'audience, 30 secondes de pub à la télé coûtent jusqu'à 160.000 € (tarif 2016), donc vous imaginez ce que doit rapporter l'espionnage de vos vies privées pour couvrir des campagnes de centaines de spots de 30 secondes), il n'est pas besoin de sortir de Saint-Cyr pour comprendre que nos profils leur rapportent des fortunes.

Pourquoi déployer des trésors d'ingéniosités pour nous espionner en développant des systèmes d'exploitation, des navigateurs, des spywares, des keyloggers, des attaques de serveurs, des barres d'outils incrustées dans les navigateurs, des Web Bug adossés à des services de statistiques, des cookies à GUID, etc. ... ! Il n'y a même pas besoin d'être un cybercriminel et de donner dans le fishing. Il suffit de demander gentiment aux internautes de déballer leur vie privée et leurs données privées ! Il y a ainsi 1,3 milliard d'utilisateurs actifs chez Facebook qui s'étalent, publiquement, mais surtout dans les fichiers de données personnelles que Facebook conserve et a fait valoriser, le jour de son entrée en bourse, à plus de 104 milliards d'US$ ! Et les sites de rencontre comme eDarling, Meetic, etc.

Et puis, il y a vos réponses à des formulaires aussi stupides qu'espions comme les "Questionnaires de Proust", etc. ...

Les opérateurs se battent entre eux pour offrir ces services "gratuits". Qui se pose la question "Pourquoi ? Où est l'argent ? Où va l'argent ?"

- Quel est l'intérêt d'offrir le stockage de la messagerie en ligne (outre l'itinérance) ? Yahoo! Mail, MSN Hotmail, GMail... Espionnage des contenus des messages, horodatage, analyse par mots clés, cercles de connaissances...

- Quel est l'intérêt de Google d'offrir "Google news" : cerner les centres d'intérêt.

- Quel est l'intérêt d'offrir le stockage et visionnage d'images en ligne : Google rachète Picasa contre Flickr de Yahoo! et Windows Live Photos de Microsoft.

- Quel est l'intérêt d'offrir gratuitement "Google maps" : géolocalisation, centres d'intérêt, cercles de connaissances. Sur smartphone, géolocalisation précise avec horodatage. Le but et aussi de fournir a l'utilisateur des publicités localisées autour de sa position, publicités que Google fait payer aux annonceurs publicitaires (plus de 95% des revenus de Google proviennent de la publicité).

- Quel est l'intérêt d'offrir aux Webmasters des statistiques de fréquentation des sites. Il y avait "Google Analytics" depuis 2005 et, en 2012, Yahoo! se lance dans la compétition avec "Yahoo! Web Analytics". Ils sont des centaines à se battre pour offrir des statistiques gratuites ! Lire Web Bugs.

- Quel intérêt pour Google de se lancer dans le rachat et le développement d'Android ? Tout ce qui se passe dans un terminal portable (smartphone, etc. ...). Plus fort, pour les opérateurs de téléphonie mobile et le FBI : découverte d'un logiciel espion, Carrier IQ, mi-novembre 2011, dans presque tous les téléphones portables ! Combien d'autres espions ?

- Calculs d'itinéraires : centres d'intérêt, cercles de connaissances...

- Les réseaux sociaux : cercles d'intérêts, cercles de connaissances (personnes fréquentées), profils...

- eBooks : centres d'intérêt

| Aidez Assiste – autorisez quelques publicités et cliquez-les |

| Dossier : Le savoir c'est le pouvoir |

|---|

| Dossier : Stop Tracking Dossier : Traces externes - Vous et vos traces Dossier : Traces internes - Navigation privée |