Assiste.com

Décontamination anti-malwares : procédure, à base d'outils et applications généralement gratuits, pour assainir et mettre au propre un appareil.

cr 01.04.2012 r+ 22.10.2024 r- 22.10.2024 Pierre Pinard. (Alertes et avis de sécurité au jour le jour)

Dossier (collection) : Encyclopédie |

|---|

| Introduction Liste Malwarebytes et Kaspersky ou Emsisoft (incluant Bitdefender) |

| Sommaire (montrer / masquer) |

|---|

Procédure gratuite de décontamination anti-Malwares, anti-Crapwares, anti-Adwares, etc. ...

Cette procédure est compatible Windows XP, Vista, Seven (7), 8, 8.1, 10, 11... (32 bits et 64 bits).

Cette procédure est simple et rapide, utilisant des outils gratuits, réputés et solides. Elle est utilisable par tout le monde, tout le temps, sans assistance.

Note préliminaire

- Imprimer cette procédure : Fichier

Imprimer

Imprimer  Choisir une impression en niveau de gris.

Choisir une impression en niveau de gris.

![]()

Table des étapes de la procédure

Introduction

Nettoyer le disque système de tous les fichiers ayant vocation à être détruits - CCleaner - gratuit

Recherche et élimination de crapwares, malwares et adwares - AdwCleaner - gratuit

Recherche et élimination de crapwares, malwares et adwares - Junkware Removal Tool (JRT) - gratuit

Recherche et élimination de crapwares, malwares et adwares - ZHPCleaner - gratuit

Recherche et élimination de crapwares, malwares et adwares - RogueKiller - gratuit

Analyse antivirus - Avira EU Cleaner - analyse et éradication gratuites

Nettoyer l'ordinateur des outils de désinfection qui viennent d'être utilisés

- Conseils de fin : Comment me suis-je fait avoir ?

![]()

Quand utiliser cette procédure en analyse seule, sans procéder à la décontamination ?

Si vous ne comprenez pas ou avez un doute, ou si vous comprenez et suspectez une infection qui ne relève pas de cette procédure de décontamination (si vous suspectez la présence de rootkits, de cryptowares, d'infection du MBR (Master Boot Record), etc. ...), cette procédure doit être utilisée en analyse seule (sans procéder à la décontamination) pour confirmer les doutes, avant de demander de l'aide sur un forum spécialisé. Dans ces cas de figure, la personne qui va vous assister a besoin de savoir quel est l'ensemble de l'environnement et du contexte de l'infection. Cette procédure sert alors à vous permettre de préciser votre demande d'assistance.

Vous ne serez pas pris en charge par un assistant si :

- Votre version de Windows est illégale

- Les journaux d'analyse font ressortir la présence de Cracks ou de Keygen

- Un logiciel client de P2P est actif (sauf à affirmer/prouver que l'usage d'un client de P2P est légitime sur cette machine).

Liste des forums d'entraide, d'assistance et de décontamination où vous pouvez demander de l'aide.

![]()

Ce qu'est cette procédure :

Cette procédure est une procédure de décontamination contre les attaques courantes, incluant :

Le bombardement publicitaire

Le démarrage de votre navigateur sur une page ou un site non sollicité

L'imposition d'un moteur de recherche non sollicité

L'imposition d'un moteur de recherche menteur

La présence de PUP (logiciels non sollicités) dans votre appareil

La présence de PUM (Modifications non sollicitées) de vos réglages

La présence de hijack (détournement du comportement d'un mécanisme)

Etc. ...

Cette procédure vise, essentiellement, l'élimination des malveillances ou cybercriminalités de types :

| Types | Descriptions | |

| Adwares | Mécanismes publicitaires responsables de bombardements publicitaires | |

| Barres d'outils | Toolbars | |

| Crapwares | Logiciels crapuleux | |

| DLL | Détection et éradication de DLLs malicieuses (appartenant à des malveillances) | |

| Extensions | Modules additionnels ou add-on, add-in, addin, addon) dans les navigateurs | |

| Hijackers | Détournement de réglages et comportements de certains mécanismes | |

| Hosts | Analyse du DNS local | |

| Malwares | Logiciels malveillants - Processus malicieux - Détection et arrêt puis éradication | |

| Nettoyage raccourcis | Suppression des modifications malicieuses de raccourcis (une autre forme de Hijacker) | |

| PUM | Potentialy Unwanted Modification (Modifications non sollicitées - Hijack) dont du registre | |

| PUP | Potentialy Unwanted Program (Logiciels potentiellement indésirables [en français : LPI]) | |

| Plugins | Technologies additionnelles non sollicitées dans les navigateurs | |

| Processus cachés | Détection et arrêt des processus cachés | |

| Proxy | Détection et suppression de proxy malicieux | |

| Rootkit | Détections et suppression de codes tentant de se rendre furtifs et indétectables | |

| Scarewares | Logiciels trouvant des virus imaginaires pour vous faire peur et vous inciter à les acheter | |

| Services | Détection et arrêt de services malicieux et leur éradication | |

| Spywares | Logiciels d'espionnage - Détection, arrêt, éradication | |

| Trojans | Chevaux de Troie - Types innombrales de malveillances classées sous le terme de Trojans |

|

Lorsque Windows démarre, un grand nombre de processus, programmes et services sont lancés automatiquement. Ces ordres de lancement proviennent d'une foule d'emplacements éparpillés dans Windows. Parmi ces lancements, d'innombrables d'entre eux sont totalement inutiles, ralentissent le démarrage de l'ordinateur et occupent de la mémoire pour rien (et certains lancements incrustés au démarrage sont de pures malveillances, voire des virus ou cybercriminalités). Par exemple, les grosses applications Word et Excel de Microsoft sont montées en mémoire au démarrage de Windows même si vous n'en avez absolument pas besoin. Contrairement aux recommandations de Microsoft lui-même, qui triche et impose aux autres ce qu'il ne s'impose pas à lui-même, ces applications encombrent la mémoire uniquement pour faire croire que Word et Excel se lancent plus rapidement que ses concurrents.

Les cybercriminels vont implanter le lancement automatique de malveillances dans ces emplacements, et principalement dans des emplacements tellement biscornus et inattendus, inconnus et non documentés, qu'il sera quasi impossible de les voir « naturellement ».

Il est donc nécessaire d'empêcher tous ces « trucs », connus ou inconnus, de se lancer au démarrage de Windows en désactivant leurs lancements. Vous pouvez consulter la « liste des trucs au lancement de Windows, connus, et leur niveau d'intérêt ou d'inutilité à ce moment-là » (connue sous le nom de « Pacman Startup List »).

Pour ceux qui se sentent totalement à l'aise avec les arcanes de Windows

Pour ceux qui se sentent totalement à l'aise avec les arcanes de Windows, il n'y a pas d'application plus complète, pour voir ce qui se lance au démarrage de Windows, que : AutoRuns de SysInternals (développé par Mark Russinovich), mais ce n'est pas du tout pour l'utilisateur « normal ».

Nous utiliserons, à ce stade, une application gratuite faisant partie de toutes les versions de Windows, depuis toujours, mais qui ne montre pas tout.

Utilisez la commande Windows MSConfig.

Désactivez tout sauf le lancement de votre antivirus (et, éventuellement, le lancement du gestionnaire de votre pavé tactile [touchpad] si votre ordinateur est un portable et que vous n'avez pas de souris).

Si vous n'arrivez pas à utiliser Windows MSConfig ou si le lancement de la malveillance persiste, frappez encore plus fort en utilisant le mode de démarrage de Windows dit « sans échec » (mode de diagnostic de Windows) avec « Prise en charge de réseau », car nous allons avoir besoin de télécharger quelques outils d'analyse et de décontamination. Ceci va permettre à votre ordinateur de démarrer dans un mode minimal ou rien de ce qui n'est pas le « noyau » de Windows ne sera lancé.

|

Utilisation de CCleaner

On commence par faire le ménage sur le disque dur contenant le système d'exploitation Windows en effaçant tous les fichiers inutiles, les fichiers temporaires, les fichiers des Caches des navigateurs, etc. ... afin que les outils suivants, dans cette procédure, ne perdent pas leur temps à analyser des fichiers dont la vocation est d'être effacés.

- Lire « Notions sur ce que sont les caches » qui n'ont rien à voir avec quelque chose de caché mais relèvent du principe général d'accélération par l'anticipation.

1-2 CCleaner - Mode d'emploi - 1 - Installation

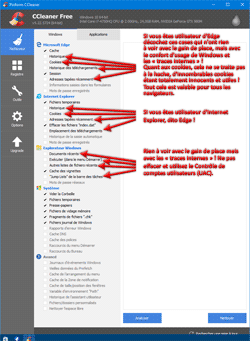

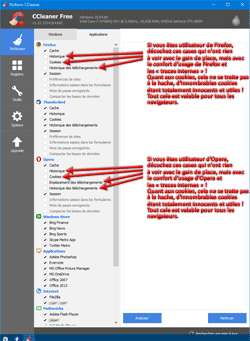

1-3 CCleaner - Mode d'emploi - 2 - Nettoyage du PC sauf les traces internes. N'utilisez strictement aucun autre réglage que ceux indiqués.

Note 1 :

On peut utiliser CCleaner en mode de démarrage " sans échec ", sous un compte disposant des droits administratifs.

Comment démarrer / redémarrer l'ordinateur en mode sans échec.

Note 2 : Comparaison Nettoyage par CCleaner vs Nettoyage par les outils de Microsoft Windows

Pourquoi préférer le module de nettoyage disque de CCleaner à l'outil de nettoyage Microsoft ?

| Comment régler CCleaner pour le nettoyage d'un PC tout en conservant les options de confort de Windows | |

|---|---|

| Onglet "Nettoyage de Windows" de CCleaner | Onglet "Nettoyage des applications" de CCleaner Cette liste peut être considérablement augmentée avec CCEnhancer |

Attention :

1 - Ne jamais toucher au nettoyage du Registre Windows

2 - Mettre CCleaner à jour

- Ne jamais être tenté d'utiliser la fonction de CCleaner de nettoyage et défragmentation du Registre Windows.

CCleaner - Module de nettoyage du Registre Windows

Pourquoi ne jamais nettoyer et défragmenter le Registre Windows

Guerre des nettoyeurs, compresseurs, défragmenteurs du Registre Windows - Si vous utilisez une version de CCleaner qui était déjà installée sur votre ordinateur, suivre les instructions de cette page avant de l'utiliser :

CCleaner (Crap Cleaner) - Mise à jour

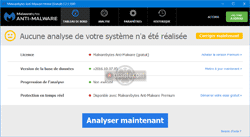

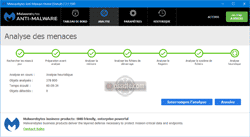

Utilisation de Malwarebytes

Si c'est la première fois que vous utilisez Malwarebytes, lors de son installation, ne pas cocher la case de test de la version Premium, sinon, un rappel constant d'acheter la version Premium va vous agacer (quoique ce soit l'un des meilleurs achat à faire).

Malwarebytes doit être utilisé en mode de démarrage normal (ne pas utiliser Malwarebytes en mode de démarrage « sans échec » - Qu'est-ce que le mode de démarrage « sans échec » de Windows ?).

2 Onglet Tableau de bord.

Clic sur le lien « Mettre à jour ». Malwarebytes cherche une éventuelle mise à jour, la télécharge et l'installe. Dans la version Premium et versions supérieures, cette opération est automatique.

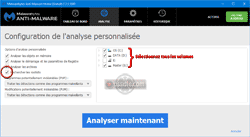

3 Onglet Analyse - Choix du type d'analyse et des cibles à analyser.

Malwarebytes propose 3 types d'analyses. Recommandation : utilisez l'analyse personnalisée.

Analyse des « Menaces »

Analyse des « Menaces »

Cet examen, qui dure quelques minutes (10 à 15 minutes en moyenne, selon la taille et la vitesse de vos supports), analyse, en plus de l'analyse « Rapide », certains types de fichiers, à certains emplacements, sur vos supports (disques, clés, etc. ...).Durant cet examen, Malwarebytes cible spécifiquement les fichiers binaires exécutables.

Nota pour les curieux : les fichiers binaires exécutables sont reconnus par le fait que le code qu'ils contiennent commence par les deux premiers caractères «MZ», comme c'est le cas des fichiers dont l'extension est .EXE, .DLL, .SYS et .CPL. Les fichiers binaires exécutables seront reconnus par Malwarebytes Anti-Malware (MBAM) même s'ils tentent de se cacher en étant renommés avec toutes les autres extensions de fichiers (il existe plusieurs milliers d'extensions de fichiers) comme .JPG, .PNG ou .GIF.- Malwarebytes version Premium intercepte les menaces en temps réel (« On-access ») et, plus exactement, dans un mode dit « On-Execution ». Dans la version gratuite, les menaces ne seront détectées que trop tard, lors de votre demande d'analyse (« On-demand »), mais elles auront eu l'occasion de s'installer et de faire leurs dégats. Avec la version Malwarebytes Premium, tous les fichiers qui camoufleraient un exécutable, de quelque nature qu'ils soient, seront analysés en temps réel (« On-Execution »), puisqu'ils seront bien obligés, à un moment donné, d'être transformés en un binaire exécutable (peu importe la méthode) s'ils veulent être exécutés. Il y a très peu de logiciels de sécurité dont nous recommandons l'achat (3 ou 4), tous les autres étant gratuits ou en version gratuite. Malwarebytes Premium est de ceux dont nous recommandons vivement de faire l'acquisition.

- Malwarebytes Premium fait une mise à jour automatique de ses bases de signatures. Dans la version gratuite, l'existence d'une nouvelle version des bases de signatures est seulement signalée et il faut la lancer d'un clic.

- Malwarebytes version Premium intercepte les menaces en temps réel (« On-access ») et, plus exactement, dans un mode dit « On-Execution ». Dans la version gratuite, les menaces ne seront détectées que trop tard, lors de votre demande d'analyse (« On-demand »), mais elles auront eu l'occasion de s'installer et de faire leurs dégats. Avec la version Malwarebytes Premium, tous les fichiers qui camoufleraient un exécutable, de quelque nature qu'ils soient, seront analysés en temps réel (« On-Execution »), puisqu'ils seront bien obligés, à un moment donné, d'être transformés en un binaire exécutable (peu importe la méthode) s'ils veulent être exécutés. Il y a très peu de logiciels de sécurité dont nous recommandons l'achat (3 ou 4), tous les autres étant gratuits ou en version gratuite. Malwarebytes Premium est de ceux dont nous recommandons vivement de faire l'acquisition.

Analyse « personnalisée » (permet l'examen le plus complet - recommandé)

Analyse « personnalisée » (permet l'examen le plus complet - recommandé)

Cet examen permet de désigner les cibles à analyser dont, en particulier, la totalité des fichiers sur la totalité des supports. C'est l'examen le plus puissant et le plus approfondi, mais il peut durer plusieurs heures. L'utiliser la première fois que l'on installe Malwarebytes, ainsi que la première fois que l'on connecte un support externe (un disque dur externe contenant déjà des données).

Remarque : les « archives », en informatique, ne sont pas de « vieux fichiers » archivés ou des fichiers peu ou pas utilisés, ou des copies de sécurité anciennes, etc. ... On appelle « archives » les fichiers compressés (avec des utilitaires tels que 7-Zip ou WinZip, ou WinRAR, etc. ...) pouvant contenir de 1 à plusieurs centaines ou milliers de fichiers. Il faut en demander l'analyse. Analyse « Rapide »

Analyse « Rapide »

Cet examen, hyper rapide, n'analyse que ce qui est actuellement actif (actuellement monté en mémoire et en cours d'exécution). Ce type d'examen n'est accessible que dans les versions commerciales de Malwarebytes (Premium et suivantes).

4 Lancer l'analyse.

Clic sur le bouton « Analyser maintenant »

Juste avant de lancer l'analyse, Malwarebytes vérifie une dernière fois s'il existe des mises à jour (avec ce logiciel et son équipe de développement extrêmement active, des mises à jour peuvent avoir lieu plusieurs fois par minute).

- En fin d'analyse, afficher les résultats

- Cochez toutes les cases à cocher de tous les malwares trouvés par Malwarebytes. Attention aux PUM qui sont classés ainsi car ils arrivent dans les ordinateurs par des méthodes anormales (sponsoring, trucs livrés en plus, etc.), mais qui ne sont pas malveillants (et que vous pouvez même avoir volontairement installés pour les utiliser).

- Cliquez sur le bouton « Supprimer la sélection »

- Il se peut que Malwarebytes vous demande l'autorisation de redémarrer l'ordinateur pour parfaire ses suppressions. Sauvegardez les documents sur lesquels vous étiez en train de travailler, fermez toutes les fenêtres ouvertes et cliquez sur le bouton « Oui ».

- Malwarebytes a produit un rapport, au format texte, qui s'affiche dans le bloc-notes de Windows (le logiciel « notepad »). Si vous êtes suivi par un assistant (helper) sur un forum d'entraide, copiez l'intégralité de ce rapport, qui n'est pas très long, et collez-le dans votre prochaine réponse, dans le fil de discussion sur le Forums d'entraide qui vous a pris en charge.

Attention : ces rapports contiennent des informations révélatrices sur votre utilisation de votre ordinateur - pour des raisons de confidentialité et de protection de votre vie privée, il est préférable d'utiliser le service cjoint (qui ne conserve les rapports d'analyse que quelques jours et permet qu'ils ne soient pas affichés et pérennisés dans le fil de discussion du forum où vous êtes assisté). - Enregistrez également ce rapport dans un fichier placé dans un endroit, sur votre disque dur, où vous le retrouverez.

Conservez Malwarebytes version gratuite ou achetez la version Premium ou supérieure

Malwarebytes est à conserver, même dans sa version gratuite (version Premium vivement recommandée au côté d'un très bon antivirus temps réel). En version gratuite, l'utiliser périodiquement (par exemple tous les 10 jours).

|

Exécuter une analyse (bouton "Scanner") puis regardez ce qu'AdwCleaner a trouvé et nettoyez (bouton "Nettoyer") tout ce que trouve AdwCleaner

Il est recommandé d'utiliser AdwCleaner en mode sans échec et de l'utiliser sous un compte disposant des droits administratifs. Comment démarrer / redémarrer l'ordinateur en mode sans échec.

Ne pas conserver cet outil sur son disque

Il est inutile de conserver AdwCleaner qui ne comporte pas de dispositif de mise à jour de son code (mais est mis à jour plusieurs fois par jour et comporte une mise à jour de sa base de signatures). Pour désinstaller AdwCleaner, lancez-le et cliquez sur le bouton " Désinstaller " - le produit s'autodétruit. Au moment de le réutiliser, il faut télécharger une version " neuve " du produit. Au lancement d'AdwCleaner, si une connexion Internet est ouverte, AdwCleaner vous signale s'il existe une version plus récente que la vôtre à télécharger.

|

Téléchargez Junkware Removal Tool (JRT)

Exécutez-le.

Lancez JRT avec privilèges d'administration (clic droit [![]() ] sur JRT.exe que vous venez de télécharger

] sur JRT.exe que vous venez de télécharger ![]() Exécuter en tant qu'administrateur).

Exécuter en tant qu'administrateur).

Attention : JRT ferme tout sans prévenir

Fermez tous vos navigateurs et toutes vos applications avant de lancer Junkware Removal Tool (JRT) sinon, il les ferme de lui-même sans vous poser de question et vous risquez de perdre vos travaux en cours.

Cet outil s'exécute sans aucune interaction avec l'utilisateur et il détruit les malwares sans poser de question, ce qui est trouvé et est considéré comme une malveillance.

Ne pas conserver cet outil sur son disque

Il est inutile de conserver Junkware Removal Tool (JRT) qui ne comporte pas de dispositif de mise à jour. Cet outil est mis à jour quotidiennement. Au moment de l'utiliser, il faut télécharger une version " neuve " du produit. Au lancement de Junkware Removal Tool (JRT), si une connexion Internet est ouverte, Junkware Removal Tool (JRT) vous signale s'il existe une version plus récente que la vôtre à télécharger.

|

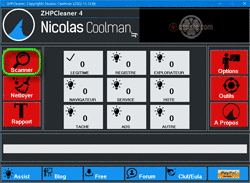

Exécuter ZHPCleaner en mode normal (ne pas utiliser le mode de démarrage " sans échec ").

Cliquer sur le bouton " Scanner ".

Voir le mode d'emploi, très simple (article ZHPCleaner).

|

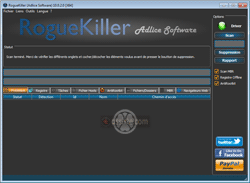

Téléchargez RogueKiller. Bien choisir la version 32 bits ou 64 bits

Exécuter RogueKiller en mode normal (ne pas utiliser le mode de démarrage " sans échec ").

Bien lire le mode d'emploi (article RogueKiller)

Ce logiciel s'exécute en deux temps. Dans un premier temps, il analyse ce qui est actif en mémoire afin de s'assurer que rien ne va gêner ou s'opposer à son exécution. C'est une phase appelée " PréScan ".

Une fois le " PréScan " terminé (RogueKiller sait alors qu'il peut travailler dans un environnement qui ne lui est pas hostile), il faut cliquer sur le bouton " scan ", pour lancer l'analyse des emplacements susceptibles de contenir des contaminations.

Enfin, sélectionner / désélectionner ce qu'a trouvé RogueKiller pour lancer la phase de décontamination/ suppression.

Onglet Hosts

On sera attentif à l'onglet " Hosts " et, si on ne sait pas de quoi il retourne, on restaurera le fichier hosts à sa valeur par défaut. D'innombrables malveillances inscrivent des " redirections " de domaines (de sites) dans le fichier Hosts, soit pour en bloquer l'accès (par exemple, bloquer l'accès à tous les sites de sécurité informatique), soit pour diriger l'utilisateur vers d'autres sites que ceux qu'il cherche à atteindre. Les utilisateurs avancés savent pourquoi il y a des inscriptions dans le fichier hosts et peuvent les conserver si elles proviennent de leurs propres inscriptions manuelles ou d'inscriptions faites par un autre outil "de confiance" de filtrage du Web.

Pour savoir ce qu'est Hosts (ou pour en savoir plus sur Hosts), lire les articles du dossier Hosts.

|

Les cybercriminels utilisent diverses méthodes pour s'incruster et se maintenir dans votre ordinateur. L'une de ces méthodes consiste à modifier les raccourcis permettant de lancer vos applications.

Shortcut Cleaner analyse et nettoie, en quelques secondes, les raccourcis servant à lancer les applications sous Microsoft Windows. Les raccourcis peuvent avoir été modifiés par une malveillance (note : AdwCleaner, utilisé plus haut, effectue également une opération de cette nature).

La réinitialisation de votre navigateur permet de remettre celui-ci dans sa configuration d'origine. En particulier, les hijackers qui se sont implantés dans votre navigateur et modifient son comportement seront supprimés.

Comment réinitialiser Internet Explorer 8Comment réinitialiser Internet Explorer 9

Comment réinitialiser Internet Explorer 10

Comment réinitialiser Internet Explorer 11

Comment réinitialiser Firefox

Comment réinitialiser Opera

Comment réinitialiser Safari

Comment réinitialiser Google Chrome

A la suite de cette opération, vous aurez sans doute à ré-installer certaines extensions dont celles de blocage total de la publicité et celles de protection du navigateur, de la navigation et de la vie privée.

La version gratuite de HitmanPro n'existe plus. Il est possible d'activer une période de 30 jours d'essai.

Utilisez le remarquable HitmanPro. Hitman Pro est un outil multi-antivirus (il utilise les deux meilleurs antivirus qui soient : BitDefender et Kaspersky Lab.) « à la demande » (il ne travaille pas en temps réel) dont la fonction d'analyse (sans éradication) est gratuite. L'utilisation de plusieurs antivirus simultanés donne une vue beaucoup plus précise que l'utilisation d'un unique antivirus, aussi bon soit-il.

Accessoirement, utilisez le remarquable Avira EU Cleaner.

Avira EU Cleaner

Il s'agit d'un outil antivirus et anti-malwares d'Avira, gratuit, développé dans le cadre de l'initiative allemande Botfrei.de lutte contre les BotNet.

Ce programme ne fonctionne plus depuis le 27 janvier 2016

Accessoirement, utilisez l'excellent SUPERAntiSpyware (SAS)

SUPERAntiSpyware (SAS)

Testez le comportement de votre navigateur. Si vous êtes pris en charge sur un forum (Forums d'entraide et de décontamination recommandés), signalez, dans votre prochain message, si une anomalie subsiste.

S'il y a, manifestement, une anomalie dans le comportement, poursuivre avec une analyse par

Ne le faites pas seul. ZHPDiag doit être suivi de l'interprétation d'un script par ZHPFix, rédigé par un assistant (helper) agréé dans l'usage des outils de Nicolas Coolman. Suivre les instructions d'utilisation et les instructions sur la manière de communiquer le rapport produit par cet outil d'analyse. Dirigez-vous vers un forum de décontamination de confiance où agissent des assistants agréés.

En attendant, merci de bien vouloir considérer les réglages préventifs des navigateurs :

Certains des outils que vous venez d'utiliser ne comportent pas de dispositif de mise à jour et doivent donc être téléchargés à nouveau lors de la prochaine utilisation (éventuelle). Ils n'ont donc aucune raison d'encombrer votre ordinateur. D'autre part, comme il s'agit d'outils « portables » (sans procédure d'installation), ils ne peuvent pas être désinstallés (au sens traditionnel du terme).

Utilisez DelFix en cochant la case " Supprimer les outils de désinfection ".

Si vous avez utilisé, temporairement, un antivirus qui n'est pas destiné à rester dans votre ordinateur, consultez " Comment désinstaller complètement un antivirus ".

Si vous avez été pris en charge par un assistant qui vous a fait utiliser ZHP, utilisez la désinstallation normale de cette application.

Procédure de blocage de toute la publicité sur le Web

Procédure de protection du navigateur, de la navigation et de la vie privée

Mise à jour quotidienne de tous les plugins dans tous les navigateurs

Procédure de mise à jour périodique d'un ordinateur sous Windows (complément à Windows Update)

Entretien - Nettoyage périodique d'un PC sous Windows - Décrassage et petites réparations

Accélérer Windows

Accélérer Internet.

Les encyclopédies |

|---|