Assiste.com

Les 10 commandements (au nombre de 20 à ce jour !) de la bonne conduite pour sécuriser votre ordinateur, protéger votre vie privée, et avoir une expérience de l'Internet moins angoissante.

cr 01.04.2012 r+ 22.10.2024 r- 22.10.2024 Pierre Pinard. (Alertes et avis de sécurité au jour le jour)

| Sommaire (montrer / masquer) |

|---|

Le besoin d'utiliser des privilèges administratifs est extrêmement rare, exceptionnel. Vous n'en avez jamais besoin et vos programmes n'en ont jamais besoin. Seuls les programmes légitimes touchant au système d'exploitation en ont besoin (les antivirus, les antimalwares, les pare-feu, les outils de sécurité, etc.).

Imaginez qu'une malveillance arrive à s'exécuter au moment où vous êtes identifié avec des privilèges administratifs ! Elle bénéficie alors de tous vos droits administratifs et en profite pour faire ce qu'elle veut. Sous un compte « Utilisateur limité », elle aurait beaucoup plus de difficultés à s'implanter, quand bien même vous n'auriez ni antivirus, ni antimalware, ni pare-feu...

Mis en œuvre systématiquement et automatiquement par Microsoft à partir de Windows Vista, le principe de moindre privilège (pdf, 47 pages, français, par Assiste) est réellement une des très bonnes choses faites par Microsoft, qui a écouté ses utilisateurs. À partir de Windows Vista, et dans toutes les versions suivantes de Windows, même si vous vous identifiez sous un compte « administrateur » (vous avez alors tous les droits les plus élevés), vous travaillez toujours et exclusivement en mode « Utilisateur limité ». Si vous avez besoin, très ponctuellement, des privilèges d'administration, il faut autoriser explicitement Windows à les utiliser, sinon ils sont ignorés superbement et Windows a bien raison. A partir de Windows Vista :

Pour exécuter un programme avec vos privilèges administratifs, il faut lui en donner l'ordre en faisant un clic droit sur un raccourci de lancement d'un programme et en choisissant « Exécuter en tant qu'administrateur ».

Si un programme demande à Windows de s'exécuter avec vos privilèges administratifs, il est obligé de vous demander une autorisation d'élévation de privilèges que vous pouvez accepter ou refuser.

Le programme en question, et lui seul, sera exécuté avec vos privilèges administratifs tandis que tous les autres continuent de fonctionner en mode « Utilisateur limité ». Dès que le programme qui avait requis des privilèges administratifs est fermé (se termine), il perd ces privilèges qui n'ont été valables que temporairement, pour une seule exécution.

Sous Windows XP :

Sous Windows XP, cet automatisme très sécuritaire n'existe pas. Il faut mettre soi-même en oeuvre le principe de moindre privilège.

Les versions Vista et suivantes ne sont pas concernées.

Depuis Windows Vista, même si vous êtes administrateur et que vous ouvrez votre session Windows avec votre compte administrateur, la totalité de vos programmes s'exécute en mode utilisateur simple (avec droits réduits). Il n'y a rien à changer si vous êtes sous Windows Vista, 7, 8, 8,1, 10, 11, etc.

Deux solutions :

Sous Windows XP, il faut utiliser un petit outil gratuit, appelé DropMyRights, pour obliger Windows à faire perdre ses privilèges administratifs à un utilisateur qui se serait identifié sous un compte avec privilèges administratifs (sous un compte administrateur).

Autre solution : modifier, sous Windows XP, un compte administrateur en compte utilisateur.

Un document PDF écrit par Assiste, en français, de 47 pages, décrit de manière détaillée le « Principe de moindre privilège » et comment basculer un compte administrateur en compte utilisateur (ne concerne pas les versions de Windows après Windows XP) :

Principe de moindre privilège (lire uniquement, sans mettre en oeuvre, si vous n'êtes pas à l'aise avec ce qui y est décrit).

Le principe de moindre privilège est l'une des clés pour considérablement gêner les intrusions des cybercriminels dans un ordinateur.

Ce premier commandement est le plus important ! Utilisez toujours un compte utilisateur (UAC - User Account Control - Contrôle du compte utilisateur) et, sous Windows XP, utilisez exclusivement un compte à droits réduits (compte « utilisateur » et non pas compte « administrateur »).

|

Le second commandement vous ordonne de sauvegarder régulièrement vos données sur des supports que vous pourrez ranger à l'extérieur de l'ordinateur (cd-rom, dvd, disques amovibles, etc. …), et même à l'extérieur de la pièce où se trouve l'ordinateur, voire dans un coffre-fort à la banque, selon le degré de sensibilité des données. La sauvegarde est plus importante que tout le reste ! Comparez le temps passé à faire vos sauvegardes (quelques secondes) aux années de données perdues et, probablement, impossibles à reconstituer, et faites votre choix.

Les sauvegardes dans le Cloud

N'utilisez jamais les sauvegardes en ligne (les Clouds, etc. ...) - c'est une simple question de bon sens (il suffit d'observer les efforts déployés par les gouvernements, par exemple avec Prism et Cie, pour comprendre qu'absolument rien « ne peut être en sécurité » ni « ne peut être confidentiel » en dehors de chez soi (et encore...).

Dans le « Cloud »

Une phrase de Tristan Nitot, le fondateur de l'association Mozilla Europe (Mozilla édite, entre autres, Firefox et Thunderbird).

...concrètement, le Cloud, c'est l'ordinateur de quelqu'un d'autre, ni plus, ni moins.

« Pour des raisons commerciales, on appelle cela le « Cloud », ou en français « l'informatique dans les nuages ». C'est une façon rassurante de présenter les choses, mais concrètement, le Cloud, c'est l'ordinateur de quelqu'un d'autre, ni plus, ni moins. Cela veut dire qu'on ne le contrôle pas du tout, et c'est bien souvent par son intermédiaire que nos données personnelles sont récoltées. »

Tristan Nitot sur son blog

https://standblog.org/blog/post/2015/02/26/Flicage-brouillon-Partie-2-chapitre-18-Smartphones-et-Cloud

Considérez également la capacité de Windows à faire des sauvegardes des fichiers de données automatiquement avec Windows, en plus des points de reprise du système d'exploitation (onglet " Versions précédentes " des propriétés des fichiers).

|

Un Cloud, ça n'existe pas !

Un cloud, c'est juste :

- Un nom pompeux !

- Qu'un inconnu utilise pour avancer masqué !

- Et vous faire déposer vos programmes et vos données sur un ordinateur inconnu qui n'est pas le vôtre !

- Que vous ne maîtrisez pas !

- Et qui se trouve on ne sait pas où et relève donc d'une législation inconnue à laquelle il ne pourra pas être fait appel !

Les sauvegardes dans le Cloud - L'usage des Clouds

N'utilisez jamais les sauvegardes en ligne (les Clouds, etc. ...) - c'est une simple question de bon sens (il suffit d'observer les efforts déployés par les gouvernements, par exemple avec Prism et Cie, pour comprendre qu'absolument rien ne peut être en sécurité en dehors de chez soi (et encore...).

Dans le « Cloud »

Une phrase de Tristan Nitot, le fondateur de l'association Mozilla Europe (Mozilla édite, entre autres, Firefox et Thunderbird).

...concrètement, le Cloud, c'est l'ordinateur de quelqu'un d'autre, ni plus, ni moins.

« Pour des raisons commerciales, on appelle cela le « Cloud », ou en français « l'informatique dans les nuages ». C'est une façon rassurante de présenter les choses, mais concrètement, le Cloud, c'est l'ordinateur de quelqu'un d'autre, ni plus, ni moins. Cela veut dire qu'on ne le contrôle pas du tout, et c'est bien souvent par son intermédiaire que nos données personnelles sont récoltées. »

Tristan Nitot sur son blog

https://standblog.org/blog/post/2015/02/26/Flicage-brouillon-Partie-2-chapitre-18-Smartphones-et-Cloud

Considérez également la capacité de Windows à faire des sauvegardes des fichiers de données automatiquement avec Windows, en plus des points de reprise du système d'exploitation (onglet " Versions précédentes " des propriétés des fichiers).

Certains opérateurs du Web offrent quelques gigaoctets gratuits dans un cloud. Vous êtes-vous demandé pourquoi ? Vous êtes-vous demandé comment ils monétisent cela ? Vous êtes-vous demandé ce qe cela vous coûte , car rien n'est gratuit !

|

Appliquer régulièrement les correctifs à votre système d'exploitation et à vos applications, ce qui ne se limite pas du tout à faire un Windows Update mais consiste en plusieurs travaux périodiques récapitulés dans la procédure de mise à jour périodique d'un PC sous Windows.

Il n'existe pas de programme 100% sans erreur. Les correctifs réparent non seulement des erreurs de fonctionnement des programmes, ou ajoutent de nouvelles fonctionnalités, mais corrigent également des failles de sécurité. Allez sur les sites des éditeurs de vos logiciels, régulièrement, et sur Microsoft Update (le second mardi de chaque mois). Si vous n'êtes pas un responsable de la sécurité des systèmes d'information dans une grande entreprise (si vous ne savez pas choisir ni faire des arbitrages), autorisez les mises à jour automatiques pour les types de correctifs " critiques " et " importants ". Pour tous les produits non Microsoft qui se trouvent dans votre ordinateur (et ils sont plus nombreux que les produits Microsoft), conformément à la procédure de mise à jour périodique d'un PC, installez et réglez au maximum d'automatisme l'outil Secunia PSI.

|

Installer un très bon antivirus (Kaspersky Internet Security (KIS) vivement recommandé ou BitDefender Total Security trustent les deux premières places dans les comparatifs antivirus crédibles, depuis des années, ce qui inscrit leurs qualités dans la durée) et maintenez-le à jour régulièrement (les mises à jour automatiques vont le mettre à jour toutes les 10 minutes environ). Assurez-vous que le fonctionnement en temps réel et bien activé – c'est le module le plus important de ce type d'applications (antivirus On-Access - technologies Réactive (à base de signatures et d'extensions de signatures dites heuristiques), et/ou Proactive (à base d'analyses comportementales dans une machine virtuelle)). Si vous n'avez vraiment pas les moyens de mettre moins que le prix d'un paquet de cigarettes par mois pour un outil essentiel (qui vous assiste, mais ne doit jamais se substituer à votre vigilance, dont vous ne devez jamais abaisser le seuil), retournez-vous vers les deux ou trois produits antivirus gratuits mais crédibles.

|

Installer un très bon antimalwares (Malwarebytes Anti-Malware (MBAM)) contre tout ce qui n'est pas du ressort des antivirus et maintenez-le à jour automatiquement. Assurez-vous que son fonctionnement en temps réel et bien activé – c'est le module le plus important de ce type d'applications. Si vous n'avez vraiment pas les moyens de mettre le prix d'un paquet de cigarettes par mois pour ce dispositif essentiel, retournez-vous vers les deux ou trois produits en version gratuite dont la version gratuite de Malwarebytes Anti-Malware (MBAM). Plus généralement, utilisez, régulièrement (environ une fois par mois), la Procédure de décontamination anti-malwares.

|

Installer un très bon pare-feu (Kaspersky Total Security vivement recommandé ou BitDefender Total Security) et maintenez-le à jour régulièrement. Sans pare-feu, vous avez 4 minutes pour survivre sur le Web. Méfiez-vous des pare-feu gratuits, en particulier lorsque le passé de la société est trouble (comme Comodo).

Vous pouvez utiliser ShieldsUp! (de GRC (Gibson Research Corporation). ShieldsUp! ne corrige aucune faille, mais teste, simplement, la solidité de votre pare-feu, afin de vous rassurer (ou vous inquiéter). S'il y a un laxisme dans la protection, il faudra combler la lacune en réglant différemment votre pare-feu (ou en en changeant).

|

Dans votre courrielleur, n'ouvrez aucune pièce jointe à un courriel, sollicité ou non sollicité, et soupçonnez même les pièces jointes attendues d'une source sûre.

Maintenez le volet de visualisation des courriels totalement fermé afin de ne jamais courrir le risque d'une ouverture automatique des pièces jointes.

Dans votre ordinateur, aucune trace interne ne doit subsister. Prudence est mère de sûreté.

|

Ne vous connectez jamais à votre banque en ligne depuis un autre ordinateur que le vôtre.

Lors de votre première connexion, utilisez le mot de passe fourni par votre banque et changez-le immédiatement. Brûler ou détruisez soigneusement le document reçu de votre banque avec l'ancien mot de passe.

Lorsque vous avez fini de consulter ou travailler sur votre compte bancaire, n'oubliez jamais de vous déconnecter du site de votre banquier (à l'endroit où se trouvait le bouton de connexion, vous invitant à vous authentifier, il y a maintenant un bouton de déconnexion. Cliquez dessus pour vous déconnecter avant de quitter le site de votre banque, avant de fermer votre onglet ou votre navigateur.

N'enregistrez jamais vos identifiant et mot de passe dans votre ordinateur, que ce soit dans un fichier ou dans votre navigateur s'il vous le propose.

Comme pour tous les mots de passe, choisissez-en un " dur " et que vous n'utilisez nulle part ailleurs. Changez-le régulièrement (mensuellement). N'utilisez aucun mot appartenant à un dictionnaire quelconque (nom commun, nom propre, prénom, patronyme, date, immatriculation, etc. ...).

Ressources :

Caractéristiques d'un bon mot de passe

Test de solidité des mots de passe et outil de construction

Ne partagez pas vos connexions, vos répertoires, vos fichiers sauf avec un cercle restreint de personnes et derrière de solides mots de passe. n'échangez pas de fichiers sur les réseaux de P2P et les messageries instantanées (ou tout autre moyen) et n'ouvrez jamais un fichier avant de l'avoir fait tester par un service multi-antivirus.

L'Internet, né en 1974 (naissance de TCP (Transmission Control Protocol) et IP (Internet Protocol)) pour des raisons de confort entre chercheurs et universités, est loin des concepts de sécurité, de confidentialité et de protection de la vie privée. L'architecture même de l'Internet et de la circulation des données comporte, pour des raisons historiques de sa mise au point, des informations révélatrices sur les internautes et leur navigation. Des officines en tous genres se sont engouffrées dans l'écoute, l'enregistrement et le stockage illimité de ces informations. D'autres analysent ces informations pour en déduire les profils de chaque internaute du monde. Cet espionnage « naturel », sans utilisation d'outils additionnels d'espionnage (spywares, scripts, prises de contrôle à votre insu de votre caméra et de votre micro...), est renforcé par une modification du comportement des internautes qui se révèlent, volontairement, ou à leur insu, dans les réseaux sociaux, les sites de rencontres, etc.. Les vies privées sont monétisées (Facebook à 104 milliards US$) et vendues par des dizaines de sociétés spécialisées dans le commerce de vos vies privées utilisant des logiciels spécialisés dans la collecte des éléments de vie privée, tandis qu'un nouveau métier émerge avec l'explosion des sociétés d'e-Réputation, que vous payez pour vous refaire une virginité sur le Web.

Il est ainsi habituel de dire que Facebook sait que vous êtes homosexuel (parce que vous vous êtes révélé publiquement) tandis que Google sait que vous avez le sida (par l'analyse de vos centres d'intérêts, de votre géolocalisation et de vos cercles de connaissances).

Des milliers d'observateurs, parfois identifiables avec Ghostery, pour des raisons :

- Commerciales

- Financières

- Politiques

- Économiques

- Recrutements (sectes...)

- Sécurité nationale

- Prétendue protection des droits numériques

- Etc.

Sont capables de dire très exactement ce que vous êtes, ce que vous faites, dans tous les domaines, mieux que ne le faisaient les Renseignements Généraux (RG), plus vite, en temps réel... Ils vous connaissent mieux que vous ne vous connaissez vous-même, mieux que votre mère vous connaît.

Suivez les recommandations de « Protection du navigateur, de la navigation et de la vie privée ».

Ne naviguer que sous Firefox (n'utilisez jamais Internet Explorer, Edge, Google Chrome, Safari).

Installez NoScript dans Firefox afin de filtrer les Scripts.

Attention : NoScript n'est pas pour tout le monde

Il ne faut pas se le cacher : NoScript est un peu déroutant au départ (les sites visités semblent ne pas fonctionner, semblent être revenus à l'Internet passif et statique du début de l'ère du Web), mais :

Méfiez-vous de la face cachée et piégée de l'Internet, plus vaste et plus séduisante que la face visible.

- Vous êtes-vous déjà demandé pourquoi un produit ou un service est gratuit ?

- Vous êtes-vous déjà demandé d'où venait l'argent pour développer un produit ou service gratuit ?

- Vous êtes-vous déjà demandé quel est l'intérêt d'une personne ou d'une société de développer, à ses frais, des produits ou services pour les offrir gratuitement ?

- Vous êtes-vous demandé pourquoi on vous « offre » de faire votre profil « gratuitement » en ligne sur des sites de rencontres ?

- Vous êtes-vous demandé pourquoi on vous « offre » de faire votre profil « gratuitement » en ligne sur des sites de santé ?

- Vous êtes-vous demandé pourquoi on vous « offre » de faire votre test de caractère « gratuitement » en ligne ?

- Vous êtes-vous demandé pourquoi on vous « offre » de faire votre test relationnel « gratuitement » en ligne ?

- Vous êtes-vous demandé pourquoi on vous « offre » de faire votre test de vie de couple « gratuitement » en ligne ?

- Vous êtes-vous demandé pourquoi on vous « offre » de faire votre test de vie amoureuse « gratuitement » en ligne ?

- Vous êtes-vous demandé pourquoi on vous « offre » de faire votre test de rencontres « gratuitement » en ligne ?

- Vous êtes-vous demandé pourquoi on vous « offre » de faire vos tests psychologiques « gratuitement » en ligne ?

- Vous êtes-vous demandé pourquoi on vous « offre » de faire votre test de sommeil « gratuitement » en ligne ?

- Vous êtes-vous demandé pourquoi on vous « offre » de faire votre test de stress « gratuitement » en ligne ?

- Vous êtes-vous demandé pourquoi on vous « offre » de faire votre test de diabète « gratuitement » en ligne ?

- Vous êtes-vous demandé pourquoi on vous « offre » de faire votre test de sensibilité cancéreuse « gratuitement » en ligne ?

- Vous êtes-vous demandé pourquoi on vous « offre » de faire votre test de surcharge pondérale « gratuitement » en ligne ?

- Vous êtes-vous demandé pourquoi on vous « offre » de faire vos bilans de maladies « gratuitement » en ligne ?

- Vous êtes-vous demandé pourquoi on vous « offre » de faire vos bilans nutritionnels et de carences « gratuitement » en ligne ?

- Vous êtes-vous demandé pourquoi on vous « offre » de faire votre test « love and sex » « gratuitement » en ligne ?

- Etc.

À qui profite le gratuit et comment ?

Le gratuit, ça n'a pas de prix, mais ça a un coût !

- Lorsqu'un produit est gratuit, c'est que vous êtes le produit.

- Lorsqu'un service est gratuit, c'est que vous êtes le service.

Quelques personnes et organisations de confiance offrent des produits et services gratuitement, par conviction, par militantisme, etc. ... Ces personnes sont connues et reconnues (par exemple, l'EFF (Electronic Frontier Foundation) ou la CNIL (Commission Nationale de l'Informatique et des Libertés) ou la Fondation Mozilla ou Mark Russinovich, ou XPlode et son AdwCleaner, etc. ...). Mais, les dizaines de milliers de gadgets gratuits, de barres d'outils gratuites, de prétendus outils d'analyse gratuits, de décontaminations gratuites, d'optimisations gratuites, de packs de CoDecs, de Hack, de Crack, etc. ne sont rien d'autre que des outils, dans le moins mauvais des cas, de pillage et espionnage de votre vie privée et de votre navigation sur le Web, pudiquement appelés Tracking et Profiling, ou des outils menteurs (hijacking, moteurs de recherche menteurs, etc. ...). Dans les cas plus dramatiques, les bidules gratuits servent à :

- Transformer votre ordinateur en Zombie injecté dans un BotNet (on estime que 25% de tous les ordinateurs du monde sont des Zombies à l'insu de leurs propriétaires).

- Injecter un Keylogger ou à maintenir une porte dérobée ouverte (Backdoor)

- Lancer des attaques depuis votre ordinateur, telles les attaques en DDoS. En plus, vous n'êtes pas considéré comme une victime mais serez probablement poursuivi en justice pour complicité passive à cause de votre laxisme (lire : « Risque de complicité juridique de l'internaute »).

- Faire pénétrer des malveillances plus ou moins sévères dont la prise de l'ordinateur en otage et à demander le paiement d'une rançon sous peine de perte totale et irréversible de toutes les données (ransomware, cryptoware, etc.).

Avant de télécharger, d'installer, d'utiliser le moindre truc gratuit (ou pas, d'ailleurs), faites des recherches et posez des questions sur la fiabilité et la confiance à accorder à ce produit ou service.

Ne faites jamais confiance à ce que vous trouvez sur le Web, c'est un panier de crabes d'escrocs, un monde trompeur et menteur. La confiance est la porte grande ouverte à l'attaque et la victimisation. Posez vos questions sur l'un des forums de confiance.

Utilisez les multiantivirus gratuits en ligne pour l'analyse d'un fichier téléchargé, AVANT de l'ouvrir.

Utilisez les antivirus gratuits en ligne pour l'analyse d'un ordinateurAVANT d'ouvrir le moindre truc, que ce soit un fichier exécutable ou un fichier de données.

Utilisez les outils gratuits en ligne dont les outils d'analyse de confiance et réputation et les listes noires de blocage, etc.

Paramétrez vos navigateurs pour que jamais un code exécutable téléchargé ne puisse être exécuté automatiquement.

- On télécharge d'abord,

- On analyse ensuite avec un multi-antivirus gratuits en ligne pour l'analyse d'un fichier,

- On exécute en dernier, si tout va bien.

Le principe est : on réfléchit d'abord, on clique après !

La simple visite d'une page Web peut entraîner automatiquement et silencieusement le téléchargement et l'installation d'un parasite à cause de technologies comme ActiveX, (que vous avez désactivé, bien sûr), ou de mécanismes appelés Drive-by Download, etc. ...

Bloquez totalement la publicité et le Tracking.

Selon une étude réalisée par Dasient le 10 mai 2010 et publiée par ZDNet le 18 mai 2010, 1.300.000 publicités malicieuses, piégées, sont vues chaque jour (ce nombre est en augmentation rapide) avec 59% d'entre elles utilisant un " Drive-by download " implantant des PUP - (Potentially Unwanted Program - Logiciels non désirés) et les 41% restant conduisant à de faux logiciels de sécurité appelés Fake (Fake Security Software), qui sont soit des Crapwares, soit des Scarewares.

Chaîne de la publicité, du Tracking, du Profiling, du Marketing comportemental et du Marketing temps réel sur le Web.

Certaines " pseudo publicités " sont très bien rémunérées par les cybercriminels et certains administrateurs vont les privilégier. Elles sont très bien faites, convaincantes par ingénierie sociale, et incitent l'internaute à cliquer dessus. Elles conduisent à des pièges (exemple, Fausses mises à jour Java), servant à l'implantation de portes dérobées (Backdoor) permettant la prise de contrôle à distance de l'ordinateur (BotNet et Zombie), ou vous dirigeant vers des outils de phishing vous conduisant à révéler ce qui devrait rester caché, comme vos comptes bancaires et identifiants, Etc. ...

Tous les téléchargements, toutes les installations de logiciels et outils, etc. ..., vous tentent avec des " cadeaux " livrés en bundle, offerts par le développeur du logiciel (appelés Sponsors (Sponsoring)) ou ajoutés par le site de téléchargement, dans une pratique appelée Repack (Repacking).

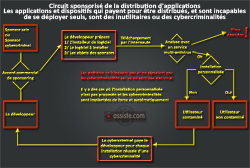

Cycle du téléchargement et de l'installation d'un logiciel, piégé par l'auteur (développeur) du logiciel :

Monétisation appelée Sponsors (Sponsoring)

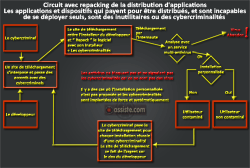

Cycle du téléchargement et de l'installation d'un logiciel, piégé par le site de téléchargement :

Monétisation appelée Repack (Repacking)

Toutes les cases de ces options, bien évidemment chaudement recommandées, sont précochées. Le seul intérêt de ces Pup (Potentially Unwanted Program), voire de ces adwares, ou Hijackers, ou Barres d'outils, ou crapwares, est de faire gagner de l'argent à celui qui a développé le logiciel que vous installez (il est payé par le développeur du truc installé, au nombre d'installations réussies). Tous ces trucs, au minimum totalement inutiles, mais généralement servant à vous espionner ou à vous bombarder de publicités, doivent être évités à tout prix.

Lire Téléchargement et installation d'applications - Attentions aux trucs indésirables qui viennent avec.

Vous pouvez vous faire aider par Unchecky, un utilitaire gratuit d'assistance à l'installation de logiciels en surveillant si des sponsors ou des opérations de repacking tentent d'installer des trucs additionnels, inutiles ou malveillants. Mais ne vous reposez pas sur un outil installé : il n'est là que pour vous assister, vous aider à prendre une décision, il n'est pas là pour se substituer à votre vigilance que vous abandonneriez à un robot.

La volonté de certains acteurs du Web, et, surtout, des industriels de la microinformatique, hard et soft confondus, est de faire croire que tout va pour le mieux dans le meilleur des mondes, et qu'il n'est pas utile d'évoquer la sécurité (ce qui sous-entendrait qu'il existe, quelque part, un pan caché fait d'insécurité). Tous les outils informatiques sont prétendus utilisables les yeux fermés, sans mode d'emploi ! C'est faux ! Même pour votre simple perceuse à trois francs six sous, vous lisez le mode d'emploi. Alors, pour un ordinateur ou un logiciel, qui coûtent une petite fortune, vous devez lire le mode d'emploi. Pour naviguer sur l'Internet, vous devez acquérir des connaissances sur ce monde virtuel, et savoir ce qui s'y passe, contre vous. Vous devez passer un permis de PC.

Utilisez des mots de passe durs, de 12 caractères de long minimum, faits de majuscules, de minuscules, de signes spéciaux et de chiffres. Ces mots de passe ne doivent avoir aucun sens et ne doivent être constitués d'aucun mot existant dans un dictionnaire quelconque. Vous éviterez ainsi de vous faire casser votre mot de passe (force brute, tables arc en ciel, attaque par dictionnaire, etc. ...)

Dès que vous tournez le dos à votre écran, même 5 secondes, fermez votre session et coupez l'Internet (coupez la WiFi et le bluetooth, retirez le câble Ethernet). Ne jamais laisser votre session ouverte lorsque vous vous absentez, même le temps d'aller à la machine à café et revenir. Ne jamais laisser la connexion Internet ouverte lorsqu'elle ne sert pas – inutile de tenter le diable – inutile de risquer qu'un pirate fasse un scan de vos ports, découvre une faille de sécurité, et l'exploite.

Sur le Web, dès que votre ordinateur est connecté, vous avez moins de 4 minutes pour survivre.

Côté serveur, si vous avez développé ou fait développer des applications ou technologies désormais abandonnées, les outils ayant servi à ces développements abandonnés et les développements eux-mêmes ne doivent pas être laissés en ligne. En l'absence de maintenance, s'ils peuvent être atteints depuis l'extérieur, ils peuvent rapidement devenir la cible d'attaquants capables d'y découvrir une faille de sécurité. De même sur les postes des utilisateurs, ne rien laisser traîner qui ne sert plus à rien, mais continue d'ouvrir un port de communication.

Les 10 commandements de la sécurité sur l'Internet

Ressources externes sur ce sujet

Les encyclopédies |

|---|