Assiste.com

Les acteurs du Web font tout pour découvrir vos cercles de connaissances. Les personnes de votre entourage ont des profils qui permettent d'affiner votre propre profil, de mieux cerner vos goûts. Pour mieux vous tracker il faut tracker vos connaissances.

cr 01.01.2012 r+ 17.01.2025 r- 17.01.2025 Pierre Pinard. (Alertes et avis de sécurité au jour le jour)

| Sommaire (montrer / masquer) |

|---|

Il y a deux raisons à vouloir identifier chaque personne dans les divers cercles de connaissances d'un individu espionné :

Raison avouée publiquement :

Connaître les profils de quelqu'un consiste, entre autres formes d'espionnages, à découvrir les personnes qu'il fréquente. Cela ne date pas d'hier. Goethe l'écrivait déjà, dans ses " Maximes et réflexions ", publiées en 1833 :« Dis-moi qui tu hantes, je te dirai qui tu es. »

« Dis-moi de quoi tu t’occupes, je te dirai ce que tu deviendras. »Goethe dans « Maximes et Réflexions. » - Traduction par Sigismond Sklover, 1842.

Raison cachée (mais rendues publiques par les révélations d'Edward Snowden à partir du 5 juin 2013) :

Espionnage économique, technologique, politique, au prétexte de sécurité intérieure des États-Unis d'Amérique, depuis les attentats du 11 septembre 2001. Tous les outils matériels et logiciels, et tous les organismes de gouvernance du Web, sont américains. Même les outils de sécurité, censés nous protéger, appartiennent à l'adversaire, car adversaire il y a dans la guerre économique qui nous est livrée et qui doit, impérativement, nous faire perdre des marchés.

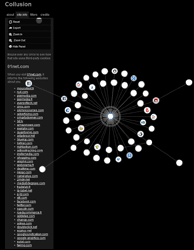

Savoir qui vous êtes, ce que vous faites, où vous êtes, quand vous le faites, à quoi vous vous interresez, etc. ... est le Graal de l'économie numérique qui repose sur le profiling des individus. Ces informations valent une fortune car elles conditionnent la publicité, le moteur économique du Web. Ils sont donc des milliers à vous poursuivre pour tout savoir de vous. En quelques minutes, des dizaines d'espions vous traquent. Voir " Collusion " (une vidéo de 6 minutes) pour en prendre conscience de manière spectaculaire et en temps réel.

Rappel - Vous êtes traqués en temps réel

Dans la capture d'écran suivante, Collusion (découverte du tracking en temps réel) a permi de révéler, en temps réel, le déploiement du tracking durant une navigation de deux minutes sur une vingtaine de pages du site 01net.com.

(mes centres d'intérêts - mon profil) sans jamais en avoir reçu l'autorisation !

Savoir qui vous fréquentez (vos amis, votre famille, vos collègues, etc. ...) fait partie de ces choses que le bon espion doit savoir sur vous.

Enfin, sans entrer dans le jeu des théories du complot, on ne peut s'empêcher de penser que la domination du Web est américaine et que tous les organismes et outils de gouvernance de Web sont américains. Il est probable que des firmes comme Google ne font pas uniquement du profiling des individus pour leur balancer de la publicité, mais, spéculation, participent, au profit de l'Etats Unis, à l'effort de guerre économique mondial (intelligence économique - il est probable que Google en sait parfois plus que la NSA sur tous les individus connectés du monde).

|

Comment Google prend connaissance de vos cercles de connaissances ?

Google a déployé des moyens considérables pour améliorer ses divers systèmes d'espionnages, passant par le développement de nouveaux produits ou services jusqu'à l'absorption de sociétés, à coups de millions d'US$.

Le coup de maître de Google est d'avoir acheté Android (le 17.08.2005) pour en faire l'un des plus puissants outils d'espionnage au monde, dont vos cercles de connaissances que vous peaufinez avec tant de soins dans votre magnifique smartphone et que vous synchronisez sur le Web dans des Clouds, ces ordinateurs :

que vous ne maîtrisez pas

qui appartiennent à des personnes et organisations que vous ne connaissez pas

qui se trouvent vous ne savez pas où

Et comme Google vous oblige à créer un compte Google pour vos activités sur le Web, et qu'il vous a fait peur en vous disant qu'en cas de problème (et double authentification) il serait bon qu'il ait votre numéro de smartphone pour vous prévenir, Google sait désormais faire le lien et consolider les données espionnées, entre le compte du guguse derrière son écran et le même gugusse derrière son smartphone (géolocalisé à quelques centimètres près !).

Google Synchronisation permet à Google de savoir et espionner tous vos ordinateurs, Smartphones, Tablettes, etc., et de consolider les données qu'il obtient sur ces divers appareils sur un seul compte et une seule et même personne : vous !

Le plus simple est de vous offrir des centaines d' « outils de confort », gratuits, dans lesquels vous allez vous-mêmes faire (et offrir aux espions) vos cercles de connaissances (amis, famille, promos de fac, collègues de travail, cercles de jeu, cercles de discussions, etc.). Bien entendu, ils sont tous espionnés et le profil de ceux que vous fréquentez permet d'améliorer et préciser vos propres profils.

|

Les cercles de connaissances sont piochés dans vos carnets d'adresses et de contacts, dans vos contacts eux-mêmes lorsque l'on est assez bête pour utiliser un Web Mail comme GMail, Yahoo Mail, dans vos smartphones, dans les listes de vos interlocuteurs réguliers sur les forums de discussions, dans votre incroyable étalage sur les sites prétendument de socialisation (Facebook, Tweeter, etc. ...), etc. ...

Exploitation silencieuse de la technologie Bluetooth (Bluesnarfing)

L'usage de la technologie Bluetooth permet de sonder silencieusement des terminaux situés à proximité et, s'ils sont détectés, de leur demander les détails de leurs spécifications, incluant leurs identifiants, qui sont ensuite passés à des dispositifs d'attaque qui vont observer, par exemple, les identifiants des dispositifs qui se connectent aux réseaux sociaux, aux comptes administratifs ou financier, etc. ... (une forme sophistiquée de keylogger). Ainsi, si votre ordinateur est compromis par un virus embarquant une technologie Bluetooth, comme le virus Flame, si la carte réseau Bluetooth est allumée, et si vous posez, à côté de votre ordinateur, votre smartphone ou votre tablette, etc. ... avec Bluetooth allumé, ils sont analysés (scannés - lus) et vos données (identifiants...), vos cercles de connaissances (votre famille, vos amis, vos connaissances privées ou professionnelles, vos collègues, vos copains...) enregistrés dans ces appareils, sont pillées !Analyse des données EXIF

Dans le même ordre d'idées, si le terminal à proximité de l'ordinateur compromis est un appareil photo numérique avec technologie Bluetooth, ses identifiants sont lus et passés à un attaquant. Par la suite, un logiciel de Data Mining extrait les données EXIF embarquées dans les photo trouvées sur le WEB (réseaux sociaux, sites de rencontres, sites pornographiques, tout le Web...) et identifie les photos provenant d'un appareil donné. Des logiciels de reconnaissance faciale cherchent ensuite à identifier les personnes que vous avez prises en photo, construisant ainsi l'un de vos cercles de connaissances.Vol de cercles de connaissances ou constitution / reconstitution de ces cercles à l'insu des internautes.

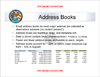

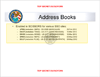

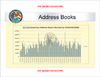

Le 15 octobre 2013, le Washington Post révèle que la NSA collecte des centaines de millions de listes de contacts (cercles de connaissances) par l'intermédiaire des messageries électroniques ou de messageries instantanées. En une seule journée en 2012, la NSA a par exemple intercepté 444 743 listes de contacts courriels de comptes Yahoo!, 82 857 de comptes Facebook, 33 697 de comptes Gmail, et 22 881 d'autres fournisseurs internet, comme mentionné dans un document de l'agence divulgué par le journal. Extrapolés sur une année, ces chiffres correspondraient à la collecte de 250 millions de listes de carnets de contacts par an, grâce à des interceptions directement sur les câbles internationaux qui composent l'internet.Tempora

Le dispositif Tempora, en place depuis fin 2011, permet à la NSA (sécurité intérieure américaine) d'écouter, stocker et historier les données (emails, messages Facebook, recherches d'internautes…), sur plus de deux cents câbles sous-marins de télécommunications (l'historique détaillé est conservé durant trente jours, le temps de consolider les données, d'établir les statistiques de tracking et d'élaborer ou améliorer la précision du profiling de chaque internaute du monde. En Europe, par exemple, les sociétés British Telecom, Vodafone Cable, Verizon Business, Global Crossing, Level, Viatel et Interoute ont offert au GCHQ (service de renseignements électronique du gouvernement britannique) un accès illimité à leurs câbles. Ces câbles transportent une grande part des communications téléphoniques et du trafic internet mondial, couvrant notamment la France, les Pays-Bas et l'Allemagne. Le GCHQ a les moyens de traiter 600 millions "d'évènements téléphoniques" et 21 pétaoctets de données par jour. Toutes ces informations sont ensuite stockées dans les bases de données de la GCHQ, et sont accessibles librement par environ 300 de ses employés, ainsi qu'à 250 analystes de la NSA, par l'intermédiaire de l'outil "XKeyscore".

21.06.2013 - The Guardian - GCHQ taps fibre-optic cables for secret access to world's communications

Connais-toi toi-même !

Le plus dramatique, là-dedans, est que la NSA peut ainsi créer de toutes pièces les cercles de connaissances de chaque individu du monde tandis que ceux-ci n'ont même pas conscience d'avoir de tels cercles de connaissances/d'être dans de tels cercles de connaissances.

Ces gens-là vous connaissent mieux que vous ne vous connaissez vous-même, mieux que votre mère ne vous connaît.

Capture des listes de contacts, carnets d'adresses et cercles de connaissances - NSA

page 1/7

page 2/7

page 3/7

page 4/7

page 5/7

page 6/7

page 7/7Prism et Cie - L'espionnage par la NSA avec l'aide et la complicité des opérateurs de l'Internet

15.10.2013 - Washington Post - NSA collects millions of e-mail address books globally

15.10.2013 - Washington Post - SCISSORS: How the NSA collects less data

15.10.2013 - Le Monde - La NSA a accès à des millions de carnets d'adresses numériques

|

Comment Facebook prend connaissance de vos cercles de connaissances ?

Facebook, contrairement à Google et aux autres, n'a pas besoin de déployer des trésors de technicités pour arriver à connaître vos cercles de connaissances et à les classer. C'est vous-mêmes qui les lui apportez sur un plateau, méticuleusement classés. Vous vous dévoilez vous-mêmes avec, par exemple :

La liste « Amis proches »

La liste « Région »

La liste « Famille » (avec confirmation du lien de parenté)

La liste « Collègues » (avec confirmation du lieu de travail - Employeur)

La liste « Camarades de classe »

Le Compte Google (Google account) n'a pas beaucoup de succès et est très peu utilisé, malgré tous ses efforts pour nous le faire adopter. Google est obligé de déployer des centaines de services gratuits pour vous espionner (Liste des plus de 120 services gratuits de Google). Google est obligé de vous filer le train, 24 heures sur 24, en continu, en temps réel, avec des centaines de robots enquêteurs, de détectives..., chacun avec un ordinateur, penchés par-dessus votre épaule et notant dans les moindres détails ce que vous faites, comment vous le faites, où vous le faites, avec qui vous le faites, à quoi vous vous intéressez, etc. Toutes les autres officines d'espionnage, acteurs de l'Internet, sont obligées, comme Google, de vous offrir gratuitement un « service », un gadget, etc. (ou de l'offrir aux webmasters pour qu'ils vous piègent sur les sites que vous visitez). Ils en sont tous réduits à des activités qui font penser aux anciens RG (Renseignements Généraux), même s'ils vont beaucoup plus vite et beaucoup plus loin que ces anciens RG. Ils ne le font pas seulement sur l'Internet, mais aussi dans votre Box télé, votre téléphone portable, avec la caméra qui lit votre immatriculation de véhicule lorsque vous entrez/sortez d'un parking, avec la caisse enregistreuse qui transmet ce que vous achetez, vous, le porteur identifié d'un chèque ou d'une carte bancaire ou d'une carte de fidélité...

Mais d'autres acteurs de Web n'ont pas les moyens de Google (systèmes d'exploitation, navigateurs Web, moteurs de recherche...). Ils doivent s'y prendre autrement. Facebook a trouvé une solution simplissime : vous faire constituer vous-même vos cercles de connaissances et les lui offrir gratuitement (nous avons la même démarche avec les sites de rencontres, les sites où l'on étale ses problèmes de santé les plus privés, secrets et personnels comme Doctissimo ou Au Féminin, etc.). L'introduction en bourse de Facebook (l'un des réseaux sociaux sur l'Internet), le 18 mai 2012, ne vous a pas échappé. La société Facebook ne fait que 3,5 milliards de dollars de chiffre d'affaires et à peine 1 milliard de dollars de bénéfice. Normalement, cette société ne vaut pas grand-chose. Pourtant, elle a été capitalisée, ce jour-là, à plus de 104 milliards de dollars. Sur quoi ? La seule chose que « possède » Facebook est totalement immatérielle : c'est le profil détaillé de ses 900 millions d'utilisateurs actifs. Facebook note ce qu'ils font, disent, écrivent, regardent, écoutent, lisent, consomment, qui ils fréquentent (classés en listes), où, quand, comment, à quoi ils s'intéressent, quels groupes d'utilisateurs d'intérêt commun ils rejoignent, etc. Ces informations sont volées en complètes perversions ou violations de toutes les lois de protection de la vie privée et conservées indéfiniment. Ces informations sont aussi volontairement étalées par certains utilisateurs eux-mêmes, des utilisateurs avec un petit pois entre les oreilles, un virus PebCak bien implanté et un antivirus mal mis à jour, même si c'est le meilleur antivirus du monde.

|

Si vous pensez que vous n'avez rien à cacher et que votre vie privée n'a pas à être privée, ces sociétés pensent, justement, qu'ils doivent :

vous connaître mieux que vous ne vous connaissez vous-même

vous connaître mieux que votre mère ne vous connaît

Ils font pour cela des fiches sur chaque internaute, mieux, plus complètes, systématiquement, plus rapidement que l'ancien service d'espionnage des Renseignements Généraux (RG) français contre lequel le peuple s'est soulevé.

La réaction des utilisateurs s'organise (réaction épidermique à l'espionnage et à la publicité) et les moyens de contrer l'espionnage en amont et, entre autres, de totalement bloquer le nerf de la guerre (l'argent par l'avalanche de publicités) en aval, sont une marche irréversible (boycott, alerte du public, blocage total par des pays, des entreprises, des particuliers, Open Source sur les mobiles et modules de filtrage...). On peut prédire l'échec total de Facebook et consorts dans leur forme actuelle (l'usage citoyen des réseaux sociaux est vivement encouragé, comme, par exemple, où se trouvent ou où manquent des points d'eau après un séisme...).

La surréaction des acteurs contre la réaction des utilisateurs est de rendre inatteignables et donc non filtrables, non analysables et non modifiables, les outils et les données, en les déplaçant vers la nébuleuse des "Clouds" (pour des raisons aussi fallacieuses que la mise à jour des applications, la lutte contre le piratage des applications, la mobilité des utilisateurs...) Le terminal de l'utilisateur deviendrait totalement dépourvu de toute intelligence locale et ferait uniquement ce que les agences de manipulation de tous les individus de la Terre leur disent de faire. Qu'ils ne soient plus qu'un écran, voire une implantation crânienne) et que ces agences prennent le contrôle total de l'humanité.

|

Découvrir les cercles de connaissances des internautes

Les encyclopédies |

|---|