Assiste.com

Serveur de nom de domaine : il convertit le nom d'un domaine (site Web ou service Web) en l'adresse numérique IP du serveur sur lequel il se trouve.

cr 01.04.2012 r+ 22.10.2024 r- 22.10.2024 Pierre Pinard. (Alertes et avis de sécurité au jour le jour)

| Sommaire (montrer / masquer) |

|---|

Les serveurs DNS peuvent être comparés, au niveau de l'Internet et du Web, aux annuaires téléphoniques au niveau du téléphone. Exemple :

Téléphone de Dupont ? Réponse 01 02 03 04 05

Adresse IP de assiste.com ? Réponse 213.186.33.24 (Adresse IP du domaine Web).

Tous les « appareils » connectés à un réseau ont une adresse dans ce réseau. Par « appareil » on entend :

La BOX du particulier.

Le centre de calcul d'une administration ou d'un groupe.

Les serveurs Web hébergeant les sites Web ou services Web que l'on consulte ou utilise.

Tous les objets connectés.

Etc.

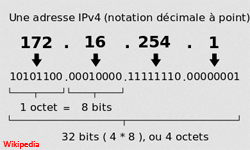

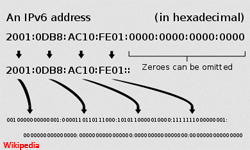

On ne peut, techniquement, s'adresser à un appareil que par cette adresse qui est de la forme IPv4 (Internet Protocol version 4) xxx.xxx.xxx.xxx où xxx est un nombre de 0 à 255 (ou, avec l'explosion du nombre d'appareils, de la forme IPv6 (Internet Protocol version 6) xx:xx:xx:xx:xx:xx:xx:xx:xx:xx:xx:xx).

Votre adresse IP personnelle est une donnée privée qui n'a pas à être collectée. Plusieurs textes de loi la définisse ainsi (lire le paragraphe 2 de l'article adresse IP).

Ces adresses numériques sont une chose naturelle dans le monde numérique, mais rébarbatives pour les humains qui y sont farouchement hostiles. Or tous les sites Web et services Web que nous visitons/utilisons se trouvent sur des appareils (des serveurs dans notre monde client/serveur - le monde P2P est un autre usage de l'Internet où chaque appareil [avec son adresse IP] est à la fois client et serveur) et on se fiche complètement de savoir quelle est l'adresse IPv4 ou IPv6 de ces serveurs ! Il est préférable de donner des noms aux sites et services Web, et de laisser un mécanisme traduire automatiquement ces noms en une adresse. Il sera ainsi plus aisé de consulter le site assiste.com que le site 213.186.33.24 (en IPv4) ou 2001:41d0:1:1b00:213:186:33:24 (en IPv6) ! En plus, certains sites ou services se partagent à plusieurs milliers le même serveur, pour des raisons économiques (serveurs mutualisés).

Ce mécanisme de traduction automatiquement des noms en adresses fut inventé par Paul Mockapetris en 1983 (on est bien avant la naissance du Web qui n'interviendra que le 06 août 1991). Ce mécanisme est pris en charge par des serveurs particuliers maintenant une copie intégrale de la liste, unique et mondiale, des paires « Noms de domaine ![]() adresses IPs » (il y en a plusieurs milliards). L'application qui y est installée est particulière et ces serveurs sont appelés « Serveurs de Noms de Domaines » (dits, simplement, « serveurs DNS (Domain Name Server) ».

adresses IPs » (il y en a plusieurs milliards). L'application qui y est installée est particulière et ces serveurs sont appelés « Serveurs de Noms de Domaines » (dits, simplement, « serveurs DNS (Domain Name Server) ».

Chaque fois que vous demandez un accès à un domaine ou service, cette demande est traduite par un « serveur DNS » auquel accède votre appareil. (Les serveurs DNS sont, eux aussi, des appareils avec une adresse IP.)

C'est votre FAI (Fournisseurs d'Accès Internet) qui vous fournit automatiquement votre adresse IP(qui peut être permanente ou changeante par bail de 24 heures) et l'adresse IP d'un serveur DNS (ainsi qu'une seconde adresse IP pour un serveur DNS de secours si le serveur DNS préférentiel n'est pas accessible, en panne ou en surcharge). L'utilisateur n'a rien à faire et son appareil détecte automatiquement les adresses IP des serveurs DNS à utiliser. Ces adresses IP sont codées dans les paramètres de la box (modem/serveur) que vous loue votre FAI. Mais vous pouvez, avec intérêts, en changer.

D'autres serveurs DNS existent qui peuvent suppléer ou remplacer ceux par défaut. Les raisons de les utiliser :

Le critère de vitesse de résolution

Certains serveurs DNS sont plus rapides que d'autres, mais si l'on ne fait pas des dizaines de milliers de requêtes par jour vers des dizaines de milliers de domaines différents, on est au niveau de gain de quelques nanosecondes, ce qui ne se fera pas sentir. En plus, les systèmes d'exploitation comme les navigateurs Web maintiennent, presque tous, des mémoires cache de résolution DNS. Il existe un service gratuit en ligne (DNSPerf) qui compare les vitesses des serveurs DNS. Exemples (mesures le 28 décembre 2020).Le critère de vitesse de mise à jour de la base de données

Le critère de vitesse de mise à jour de la base de données mondiale des paires « Noms de domaine adresses IPs » peut être un peu plus significatif. Il y a « 13 serveurs DNS racine » dans le monde, qui contiennent la base de données complète des paires « Noms de domaine

adresses IPs » peut être un peu plus significatif. Il y a « 13 serveurs DNS racine » dans le monde, qui contiennent la base de données complète des paires « Noms de domaine  adresses IPs » et des réplications partielles un peu partout, dont chez les FAI. Ceci n'intervient que lors de la création d'un nouveau domaine, ou de sa suppression ou de son déplacement d'un serveur à un autre. Les mises à jour se font par la délégation locale qui gère une partie des DNS sur une zone donnée (par exemple, Gandi en France) ou au niveau de l'hébergeur. Une fois une modification faite, elle doit se propager à travers les « 13 serveurs DNS racine » puis les centaines de milliers de réplications (miroirs DNS partiels) de la planète, ce qui peut prendre de 24 à 48 heures.

adresses IPs » et des réplications partielles un peu partout, dont chez les FAI. Ceci n'intervient que lors de la création d'un nouveau domaine, ou de sa suppression ou de son déplacement d'un serveur à un autre. Les mises à jour se font par la délégation locale qui gère une partie des DNS sur une zone donnée (par exemple, Gandi en France) ou au niveau de l'hébergeur. Une fois une modification faite, elle doit se propager à travers les « 13 serveurs DNS racine » puis les centaines de milliers de réplications (miroirs DNS partiels) de la planète, ce qui peut prendre de 24 à 48 heures.La non-censure du Web

La véritable raison pour changer de DNS est l'accès à l'intégralité du Web, sur l'Internet. Chaque fournisseur d'un service de résolution de noms de domaine (par exemple, en France métropolitaine, Orange, Free, SFR, Bouygues Telecom et une nébuleuse comme DartyBox, NordNet, OVH, Prixtel, Budget Telecom, Vivéole, Numericable, Auchan Telecom, Nerim, Magic OnLine...) peut ne pas disposer de l'image complète des paires « Noms de domaine adresses IPs » du monde. Les raisons sont diverses, dont la censure du Web. Un fournisseur d'accès DNS peut bloquer des noms de domaine :

adresses IPs » du monde. Les raisons sont diverses, dont la censure du Web. Un fournisseur d'accès DNS peut bloquer des noms de domaine :Pour des raisons qui le regardent (sauvegarde de sa bande passante, morale, politique [Chine, Corée du Nord, etc.]). On perd la neutralité d'Internet.

DNS menteurs. Certains prétendus fournisseurs de serveurs DNS remplacent les paires naturelles « Noms de domaine

adresses IPs » par des paires menteuses dirigeant les visiteurs vers des sites avec lesquels ils ont des intérêts économiques, voire leurs propres sites.

adresses IPs » par des paires menteuses dirigeant les visiteurs vers des sites avec lesquels ils ont des intérêts économiques, voire leurs propres sites.Par obligations que certains lui imposent, comme un gouvernement ou une décision de justice nationale (ordre de bloquer un site de piratage, etc.).

Les serveurs DNS peuvent donc :

Comporter des censures (pas de résolution d'un nom dont l'adresse ne sera pas trouvée).

Être utilisés pour suivre votre navigation Web (forme d'espionnage de votre vie privée pudiquement appelée Tracking/Profiling et clickstream).

Il est possible de changer de serveurs DNS.

Pour comprendre ce que sont les DNS et où ils interviennent dans la résolution des noms de domaines, lire :

Pour changer de serveurs DNS, voici 4 choix significatifs :

Comment changer de DNS pour utiliser ceux de Cloudflare : les serveurs DNS les plus rapides du monde et ils garantissent l'absence totale d'espionnage (absence totale de tracking/profiling). Le choix vivement conseillé d'Assiste.com.

Comment changer de DNS pour utiliser ceux de FDN : la FDN - French Data Network est l'archétype de la neutralité d'Internet fondée par Benjamin Bayart, militant pour la neutralité du net, le logiciel libre et la liberté d'expression, co-fondateur et membre du comité d'orientation stratégique de La Quadrature du Net.

Comment changer de DNS pour utiliser ceux de Google : archétype de l'espionnage (Tracking/Profiling).

Comment changer de DNS pour utiliser ceux d'OpenDNS : serveurs DNS mis à jour assez rapidement. Mode non filtré pour ne pas censurer le Web. Plusieurs modes filtrés (contrôle parental, etc.). Suspecté d'espionnage (Tracking/Profiling).

Voir :

|

Pour information, des tentatives de faire « tomber » le WEB mondial en attaquant les serveurs DNS « racine » (attaques DDoS) ont eu lieu à plusieurs reprises. Elles ont toutes échoué (simples ralentissements), mais cela a permis à des états cybercriminels de sonder et mesurer la résistance du Web et de préparer la prochaine cyberguerre.

Attaque du 21 octobre 2002

Le 21 octobre 2002, la racine complète du DNS a fait l'objet d'une attaque de grande ampleur pendant une heure, les treize serveurs A à M étant visés. Pendant cette attaque, sept serveurs sur treize ont vu leurs performances dégradées en raison d'un flux de 100 000 à 200 000 requêtes par seconde vers chacun des serveurs. Toutefois, l'attaque n'a pas provoqué de grandes perturbations du réseau mondial, ce qui montre la robustesse du système. Selon le président-directeur général de Verisign, qui gère deux serveurs racine, l'ensemble des requêtes aurait pu être assuré par un seul serveur.

L'attaque a été réalisée selon la méthode DDoS. Les cybercriminels ont pu, grâce à un parc de machines très important, générer un nombre de requêtes deux à trois fois supérieur à la charge habituelle des treize serveurs visés, soit quarante fois le volume habituel des requêtes.

Le système Anycast a été mis en place après cette attaque pour neutraliser les attaques de type DoS/DDoS (dont fournir une redondance sur panne automatique).

Attaque du 6 février 2007

Le 6 février 2007, les serveurs F, G, L et M ont été attaqués pendant 24 heures à partir de 10:00 (Temps universel UTC). G et L ont été affectés sérieusement, tandis que F et M ont rapporté une charge inhabituelle. L'impact sur M a été amoindri grâce à anycast.

La source de l'attaque s'avère être un botnet de 5 000 machines essentiellement basées en Corée du Sud et dirigé depuis les États-Unis.

Attaques des 30 novembre et 1er décembre 2015

Le 30 novembre 2015 (de 06:50 UTC jusqu'à environ 09:30 UTC) et le 1er décembre 2015 (de 05:10 UTC à 06:10 UTC), les 13 serveurs racine ont fait l'objet de deux attaques DDoS, causant des délais d'attente sur les serveurs racine B, C, G et H. Environ 5 millions de requêtes ont été envoyées par seconde vers les serveurs avec deux domaines uniques à l'origine de l'attaque, un pour chaque attaque. Selon le rapport du site root-servers.org, trois des treize serveurs racine ont subi des ralentissements, mais l'impact sur l'ensemble d'internet est resté limité.

Il y a d'autres types d'attaques comme jouer avec la recherche automatique, par certains serveurs DNS, de noms de domaines proches d'une résolution échouée pour diriger vers des domaines marchands inattendus, etc.

|

L'usage de serveurs DNS est un passage obligé. En l'absence de déclaration écrite, officielle, claire et explicite, absolument tous les opérateurs (FAI et autres opérateurs - rien qu'en France métropolitaine, les FAI Orange, Free, SFR, Bouygues, FDN, ainsi que la nébuleuse DartyBox, NordNet, OVH, Prixtel, Budget Telecom, Vivéole, Numericable, Auchan Telecom, Nerim, Magic OnLine...) de serveurs DNS (serveurs de noms de domaine) utilisent ces serveurs DNS pour espionner (tracking / profiling / clickstream) vos moindres faits et gestes sur l'Internet et ses cas d'usages (Web, P2P, blogs et forums, moteurs de recherche, communications institutionnelles, communications commerciales, communications sociales, réseaux sociaux (privés ou professionnels), annuaires, courriel, téléphonie, jeux massivement multijoueurs, transactions bancaires, etc.). Cet espionnage consiste en l'enregistrement et la rétention d'informations portant sur vos moindres actions et habitudes à travers l'espace, le cyberespace et le temps.

Ces données sont non seulement exploitées, mais commercialisées (exemples : Avast, AVG, Piriform, Jumpshot, Tuto4PC, autres scandales de ventes de données privées, etc.). D'ailleurs, demandez-vous pourquoi ces opérateurs mettent en place des serveurs DNS gratuits.

Le gratuit, ça n'a pas de prix, mais ça a un coût : |

Actuellement (janvier 2021), seuls FDN (French Data Network) et Cloudflare sont officiellement « propres », aucun des dizaines de milliers d'autres ne le sont (ou qu'ils viennent l'affirmer, preuves à l'appui, dont dans toutes leurs règles et clauses, sur notre forum). Si vous tenez à votre vie privée, il est donc vivement conseillé d'utiliser les serveurs DNS de l'un de ces deux opérateurs, et d'aucun autre opérateur (surtout pas ceux de votre FAI), Cloudflare ayant les serveurs DNS les plus rapides du monde et FDN étant français et historiquement hautement de confiance (dirigée par Benjamin Bayart, militant pour la neutralité du net, Président de la Fédération FDN, Président du Fond de Défense de la Neutralité du Net (FDN), co-fondateur et membre du comité d'orientation stratégique de La Quadrature du Net, conférencier [ses vidéos sur YouTube]). Voir notre article : FDN.

La modification doit se faire au niveau du système d'exploitation (ou au niveau de la carte réseau sous Windows 10...), mais aussi au niveau de la BOX de votre FAI afin que tous les appareils de votre réseau local soient protégés.

|

Les encyclopédies |

|---|