Assiste.com

Préparation de l'ordinateur, au sortir du carton (out of the box). Ce qu'il convient de faire avant la première connexion (câble réseau débranché - WiFi coupé).

cr 01.04.2012 r+ 22.10.2024 r- 22.10.2024 Pierre Pinard. (Alertes et avis de sécurité au jour le jour)

Dossier (collection) : Encyclopédie |

|---|

| Introduction Liste Malwarebytes et Kaspersky ou Emsisoft (incluant Bitdefender) |

| Sommaire (montrer / masquer) |

|---|

Appareil de type PC sous Windows, neuf. Ouverture de la boîte. Par quoi commercer ?

Avant de le connecter au Web, avant de brancher le câble Ethernet, avant d'activer le WiFi, que faire pour que cet ordinateur reste le plus longtemps possible en sécurité ainsi que l'utilisateur et ses données ?

Windows est livré d'origine avec deux produits de sécurité de Microsoft :

Un antivirus.

Un pare-feu.

Ce ne sont pas les meilleurs, mais ils sont gratuits et font le job.

Il y a quelques autres fonctions sécuritaires comme le filtre du Web « Microsoft SmartScreen », mais ne croyez pas qu'il suffise d'avoir un logiciel de sécurité pour être en sécurité. La sécurité est un concept, un état d'esprit, pas un produit. Plus on se barde d'outils de sécurité, plus on est vulnérable et faillible par :

L'abaissement du seuil de vigilance, en se reposant sur des outils.

La multiplication des risques de failles de sécurité, car aucune application ne peut prétendre être 100% sans erreur (error free).

Avis et alertes de corrections de failles de sécurité, au jour le jour.

Un ordinateur en sécurité est un ordinateur éteint, et encore... je ne suis pas sûr !

|

Une première chose à faire est de vérifier (savoir) de quoi cet ordinateur est réellement fait, tant en composants matériels qu'en composants logiciels. On utilise de petits outils, généralement gratuits, d'analyse. À partir d'un autre ordinateur que le neuf, copiez ces outils sur une clé USB et installez-les sur le nouvel ordinateur :

Hardware Identify - Inventaire de la configuration matérielle (gratuit).

Speccy - Inventaire des composants du système (gratuit et commercial).

MiniToolBox - Inventaire des logiciels installés et autres inventaires et analyses (gratuit).

Tous les outils de cette nature :

|

L'appareil est livré avec :

Microsoft Windows préinstallé (Windows 11 déployé depuis le 5 octobre 2021 pour les appareils neufs ou Windows 10 pour les appareils sortis depuis le 29 juillet 2015). En plus de la version installée, une copie de sécurité est enregistrée dans un emplacement protégé.

Des utilitaires plus ou moins utiles (ou inutiles et intrusifs - tracking) de Microsoft.

Des utilitaires plus ou moins utiles (ou inutiles et intrusifs - tracking) du constructeur.

Des démonstrations d'applications d'éditeurs tiers (bloatwares) dont le constructeur se pose en promoteur intermédiaire pour gagner un % sur la vente si l'utilisateur en achète.

Lors du premier démarrage, un questionnaire du constructeur va vous consulter. Décochez les cases (refusez) tout ce qui n'est pas strictement Windows d'origine de Microsoft. Tous les constructeurs d'ordinateurs :

Modifient Windows avec des utilitaires propres à leur matériel (certains utilitaires sont acceptables, par exemple pour l'utilisation des boutons spéciaux de leurs claviers ou la recherche de mises à jour des pilotes (drivers) spécifiques aux composants matériels de l'ordinateur).

Ajoutent tout un tas de liens (URL), par une astuce ou une autre (apparition de guirlandes d'icônes lorsque le pointeur de la souris frôle le bord haut de l'écran...), vers des sites ou des fonctions qui n'ont d'intérêt que pour le constructeur de votre ordinateur, car il a passé des accords d'affiliation commerciale avec ces sites : tout clic rapporte de l'argent à votre constructeur en vous gonflant de publicités et inutilitaires. Probablement impossible à isoler et désactiver lors de l'installation de Windows (car s'exécute généralement sous forme de « services » de Windows qui ne seront accessibles que plus tard), ceci, assez proche du cheval de Troie et du hijack, a de quoi rendre furieux et sera alors à désactiver et désinstaller après l'installation de Windows. Ces trucs font partie des bloatwares.

Installent des versions d'évaluation de logiciels (de sécurité et d'autres natures) qu'ils ont choisis non par intérêt technologique, mais par intérêt économique, car ils sont payés par les éditeurs pour les préinstaller et seront encore une fois payés si, à l'issue de la période d'essai, vous passez aux actes d'achat. Choisissez de ne pas installer ces versions de démonstration. Vous sélectionnerez vous-même vos applications, en fonction de vos propres choix, besoins et moyens.

Selon des mesures que nous suivons depuis le 1er janvier 2003, vous n'avez pas quatre minutes de chance de survie en vous connectant au Web, sur l'Internet, si vous n'avez pas de pare-feu. Or, le temps de télécharger et installer un pare-feu est beaucoup plus long que ces 4 minutes ! Donc, vérifiez que le pare-feu Windows Defender (service mpssvc) est actif (il l'est désormais par défaut) et activez-le si ce n'est pas le cas.

Même s'il n'est pas ce qui se fait de mieux, il est gratuit et fait une partie du job des pare-feu.

Il y a bien d'autres services et fonctions, dans les pare-feu professionnels, que celui de Microsoft n'approche pas du tout.

Bien entendu, comme il surveille toutes les connexions entrantes et sortantes, il sert également au tracking (espionnage) par Microsoft.

Ah oui !... Si vous êtes en train d'installer un nouvel ordinateur alors que vous lisez cette page, c'est que vous êtes déjà connecté au Web, sur l'Internet ! Mais c'est depuis un autre ordinateur, bien sûr !

|

Avant d'installer la moindre application, préparer (créer) les répertoires d'accueil de ces applications qui ne doivent jamais être mélangées avec Windows. Les contenants de Windows (répertoires, etc.) ne doivent pas être pollués par quoi que ce soit d'autre (même si Microsoft, pour promouvoir une image de simplicité mal venue, laisse faire).

Les téléchargements d'applications à installer, que nous appellerons « applications sources » par simplification de langage, ne doivent pas atterrir dans des répertoires temporaires où elles seront effacées au premier nettoyage.

Les applications installées, que nous appellerons « applications installées » par simplification de langage, ne doivent pas l'être dans les répertoires de Windows (où, malheureusement, elles sont dirigées par défaut).

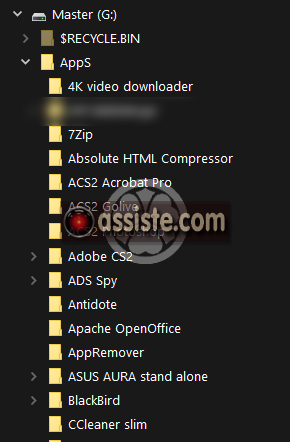

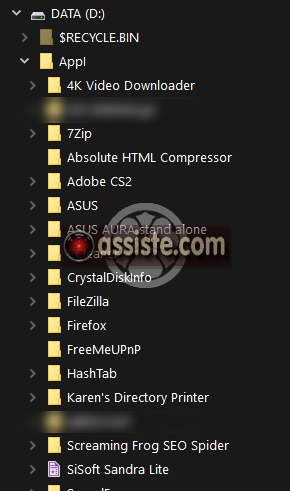

Par exemple, idéalement sur un autre disque que le disque C: (le disque système), mais ce n'est pas obligatoire, créez 2 répertoires :

apps (ou ce que vous voulez, pour « applications source » [les applications téléchargées que l'on conserve]).

Chacune d'elles dispose de son propre sous-répertoire.appi (ou ce que vous voulez, pour « applications installées » [les applications installées que l'on utilise])

Chacune d'elles dispose de son propre sous-répertoire.

|

Avant d'installer quoique ce soit (éventuellement après le téléchargement des applications, mais avant de les installer), installer Unchecky.

|

Internet Explorer est le navigateur Web par défaut de Microsoft Windows (Microsoft Edge à partir de Windows 10). Ce n'est pas le lieu et le moment de polémiquer sur le choix du navigateur. Il faut regarder les choses en face. Ce n'est pas en faisant l'autruche, ou en prônant la pensée unique que la société de l'information progresse. Elle ne doit pas craindre la concurrence, qui est la meilleure chose qui puisse lui arriver. C'est cette concurrence qui fait avancer, qui fait progresser.

Oui, Firefox est le meilleur navigateur Internet, le plus rapide, le plus respectueux des normes et standards, le plus respectueux, par engagement écrit, de votre vie privée, et le plus protecteur de votre navigation Web. À charge pour les autres, dont Microsoft avec son générateur de failles de sécurité en flux continue Internet Explorer, et Google avec le premier espion du monde, Chrome, de tenter de faire aussi bien (la route est longue, mais valorisante).

Historique des avis et alertes de sécurité dans Microsoft Internet Explorer. Code source fermé (secret) et ActiveX.

Historique des avis et alertes de sécurité dans Microsoft Edge. Code source fermé (secret).

Historique des avis et alertes de sécurité dans Google Chrome. Code source fermé (secret).

Historique des avis et alertes de sécurité dans Firefox. Code source ouvert (public - open source).

Opera ne communique jamais sur ses failles.

Firefox est le seul navigateur à être réellement et entièrement open source. Il est donc le seul en qui l'on peut avoir confiance. Tout le reste n'est que littérature. Pour couper court à deux buzz, organisés par Google pour promouvoir l'espion Chrome :

Chrome n'est pas un logiciel open source contrairement à Firefox (seul le moteur de rendu, qui n'est qu'une infime partie d'un navigateur Web, n'a rien à voir avec la navigation sur le Web, mais seulement avec l'interprétation et l'affichage des contenus, est open source).

Chrome est plus lent. Les mesures de vitesse de Chrome, par les outils analytiques de Google lui-même, le révèlent beaucoup plus lent que Firefox.

Quant à la souplesse et l'amplitude des réglages d'un navigateur (le « tweeking »), Firefox n'a pas d'égal, et de loin.

Installer le navigateur Firefox, de préférence à partir d'un CD pris dans une revue informatique ou téléchargé et copié sur une clé USB depuis une autre machine, saine.

S'il est nécessaire de se connecter pour le télécharger, alors que votre système d'exploitation est Windows, il faudra utiliser Internet Explorer ou Edge (le navigateur de Microsoft, inclus dans Windows, seulement compatible avec lui-même, et qui ne sera utilisé que pour télécharger Firefox, puis sera définitivement abandonné).

La Fondation Mozilla sort une nouvelle version de Firefox toutes les 6 semaines.

Calendrier des versions passées, présentes et futures de Firefox.

Il existe des versions à longue durée de support (12 mois). Ces versions stables sont dites ESR (Extended Support Release). Elles sont à l'attention des utilisateurs lourds (États, gouvernements, universités, communes, grandes entreprises, grandes organisations, grands comptes...) ayant de larges déploiements de Firefox sur de larges parcs d'ordinateurs hétérogènes (marques, modèles, systèmes d'exploitation...) et ne pouvant se permettre une mise à jour d'un vaste parc d'ordinateurs toutes les 6 semaines.

Calendrier des versions ESR passées, présentes et futures de Firefox.

Procurez-vous Firefox (ou téléchargez-le depuis la Fondation Mozilla).

Coupez la connexion.

Installez Firefox.

Connectez-vous.

Lancez Firefox.

|

Dans le couple NoScript et RequestPolicy, NoScript bloque les scripts et RequestPolicy bloque les requêtes vers des serveurs tiers. Les deux travaillent avec la même logique intellectuelle : « Tout est bloqué sauf ce que j'autorise » (principe de la liste blanche).

Le couple NoScript et RequestPolicy n'est pas du tout pour tout le monde, mais pour des utilisateurs avancés

NoScript est vivement recommandé. C'est l'un des outils de sécurisation de la navigation parmi les plus puissants qui soient.

NoScript bloque tous les scripts trouvés sur les pages Web visitées. L'utilisateur choisit, un par un, les scripts qui peuvent être, momentanément ou définitivement, autorisés.

NoScript permet d'inverser le comportement habituel et dangereux du Web. Au lieu du principe « Tout est autorisé sauf ce que bloquent les outils de filtrage / sécurité », le principe de fonctionnement devient inverse : « Tout est bloqué sauf ce que j'autorise ».

Toutefois :

NoScript ne se manipule pas les yeux fermés, mais oblige à comprendre certaines choses que, souvent, les opérateurs cherchent à cacher.

NoScript s'oppose à l'insouciance des internautes. Les internautes sont malheureusement plus préoccupés par :

L'aspect ludique du Web. Cet aspect ludique n'est que l'image extérieure donnée au Web et à chacun des sites Web. En profondeur, le Web est une horreur malhonnête, trompeuse, menteuse, arnaqueuse et cybercriminelle.

Faire des trucs rapidement.

Faire des trucs surtout sans réfléchir, ne jamais réfléchir, être pris en charge. Réfléchir ? Vous n'y pensez pas !

Ignorer la notion de « sécurité » dont ils ne savent même pas expliquer de quoi il s'agit. (Il y aurait de l'insécurité sur le Web ? Mon oeil... J'ai un antivirus).

Ignorer leur vie privée, dont ils ne savent même pas expliquer de quoi il s'agit, préférant s'étaler, se mettre nus (au sens figuré et, parfois, au sens propre). Pour eux, le Web n'est pas fait pour avoir une vie privée mais une vie publique.

Données officiellement collectées et distribuées (vendues).Avoir un simulacre de vie publique et sociale, purement virtuelle, les enfonçant dans la solitude réelle devant leur écran et les transformant en objets monétisables au profit des opérateurs du Web et des traqueurs (espions) de tout poil, ou au profit, après avoir été profilés, du recrutement (manipulations intellectuelles), par des sectes ou des réseaux terroristes ou des millions d'arnaqueurs professionnels...

NoScript va intercepter, filtrer et bloquer certains des objets actifs présents dans les pages vues sur le Web.

Je ne leur ai jamais donné l'autorisation de me pister, de me fliquer comme autant de RG

Vous pouvez visualiser graphiquement, en temps réel, les interactions entre la page Web visitée, le serveur sur lequel elle se trouve et la nébuleuse des serveurs tiers insoupçonnés et inconnus avec lesquels des bavardages sur votre vie privée s'instaurent.

Installez Lightbeam.

Nous commençons par installer NoScript dans le navigateur Web, car c'est l'un des outils les plus puissants, et de loin, en matière de sécurité de la navigation Web. Mais c'est aussi le seul qui nécessite, de votre part, un effort de compréhension et une interaction. Il faut se jeter à l'eau immédiatement et ne pas reculer. NoScript doit devenir un prolongement de vous-même.

Sans les scripts, les sites ne fonctionnent pas et, immédiatement, avec NoScript, vous allez avoir l'impression que rien ne fonctionne.

Avec les scripts, n'importe qui peut faire faire beaucoup trop de choses de votre ordinateur, de vos données et de vous-même, à votre insu. La face cachée du Web est beaucoup plus vaste que sa face visible et est particulièrement obscure. N'oubliez jamais qu'Internet est, de très loin, un monde trompeur et menteur, exploiteur et criminel.

NoScript se traduit par un petit bouton « Options », en bas à droite de votre navigateur Web. À vous de dire à NoScript « J'ai confiance en ce site et il peut utiliser des scripts » mais « je n'ai pas confiance dans les autres sites incrustés dans la page que je visite et je ne les autorise pas à utiliser des scripts ». Une fois inscrit dans la liste blanche de NoScript, vous ne serez plus sollicité pour ce site (à charge pour vous de ne pas mettre tous les sites en liste blanche !).

Installez dans Firefox le module additionnel NoScript depuis le site de Firefox français de la Fondation Mozilla (acceptez lors de l'alerte de Firefox).

|

Dans le couple NoScript et RequestPolicy, NoScript bloque les scripts et RequestPolicy bloque les requêtes HTTP vers des serveurs tiers. Les deux travaillent avec la même logique intellectuelle. : « Tout est bloqué sauf ce que j'autorise » (principe de la liste blanche).

Le couple NoScript et RequestPolicy n'est pas du tout pour tout le monde, mais pour des utilisateurs avancés.

RequestPolicy est vivement recommandé. C'est l'un des outils de sécurisation de la navigation Web parmi les plus puissants qui soient.

RequestPolicy bloque toutes les requêtes faites depuis une page Web visitée et se dirigeant vers un domaine (un site Web, un serveur Web) autre que le domaine auquel la page Web visitée appartient. L'utilisateur choisit, un par un, les scripts qui peuvent être, momentanément ou définitivement, autorisés.

RequestPolicy permet d'inverser le comportement habituel et dangereux de l'Internet. Au lieu du principe « Tout est autorisé sauf ce que bloquent les outils de filtrage / sécurité »), le principe de fonctionnement devient « Tout est bloqué sauf ce que j'autorise ».

Bloquer complètement les mécanismes publicitaires, car, outre l'exaspérant déluge publicitaire et l'implantation de canons à publicités (les logiciels malveillants appelés adwares) dans nos ordinateurs, ces mécanismes sont souvent exploités pour lancer des attaques.

Les mécanismes publicitaires utilisés comme moyen d'attaque.

Bloquer les malveillances - Les mécanismes publicitaires représentent 25% des attaques.

Exemple d'attaque par une publicité : Alertes de fausses mises à jour - implantation de Virus.

Etc.

Chaîne de la publicité sur le Web et du

Tracking, Profiling, Marketing comportemental,

Marketing temps réel (programmatique).

Bloquer la publicité se réduit à installer uBlock Origin !

uBlock Origin bloque toutes les publicités et bien d'autres objets et comportements malveillants sans jamais poser de question, sans jamais avoir à faire le moindre réglage.

Guide d'aide à la sélection d'un bloqueur de publicités sur la page d'uBlock Origin.

On pourra compléter son travail avec, pour d'autres raisons :

Installation de Ghostery.

Activation de Do Not Track (un vœu pieux qui ne sert à rien).

Installation de Referrer Control.

Fin de vie de EMET

EMET n'existe plus et ne peut plus être téléchargé. Microsoft n'apporte plus aucune maintenance à ce produit depuis le 31 juillet 2018.

EMET est remplacé par le composant « Sécurité des appareils » du centre de sécurité de Windows (Windows Defender) avec les outils initialement nommés « ProcessMitigations Module » ou « Process Mitigation Management Tool » et « Windows Defender Exploit Guard ».

L'article EMET, dans la logithèque, est « pour mémoire » (archives d’assiste.com).

EMET construisait un labyrinte contre les cybercriminels, pour les perdre !

EMET était un outil gratuit de Microsoft qui compliquait considérablement la vie des cybercriminel, les empêchant d'exploiter des failles de sécurité (security breach).

Google à la salle habitude, dans les résultats de son moteur de recherche, de modifier tous les liens en liens de tracking (en utilisant une redirection). Si vous cliquez sur un lien, dans les résultats d'une recherche, vous n'allez pas directement sur la page liée, mais vous faites un long détour par les serveurs de Google avec une URL bourrées d'informations chiffrées.

Exemple d'une redirection de tracking de Google avec son moteur de recherche

Si le moteur de recherche de Google donne, parmi les réponses, le lien vers la page https://assiste.com, dont l'URL est, tout simplement,

Le lien proposé par Google pour y aller ressemble à ce qui suit (coupé en plusieurs lignes tellement c'est long !). On peut voir qu'il n'envoie pas sur la cible mais sur un serveur de Google qui décryptera, au passage, tout ce fatras d'informations de tracking codées pour, enfin, vous rediriger vers https://assiste.com ! Qu'est-ce qu'il y a là-dedans ?

https://www.google.fr/url?sa=t&rct=j&q=&esrc=s&source=web

&cd=1&sqi=2&ved=0CCEQFjAA&url=http%3A%2F%2Fassiste.com %2F

&ei=F5AwVKHNA9PtaoffgoAC

&usg=AFQjCNGdcaZvvJkiOdNGz85HfcmYPXRS4g

&sig2=RAdzQaNPGSb_4qLGevncpw

&bvm=bv.76802529,d.d2s&cad=rja

Dans votre navigateur (Firefox uniquement, évidemment pas dans le navigateur espion Google Chrome !), installez :

Privacy Badger protège la vie privée sur le Web. Développé par la puissante et crainte EFF, Privacy Badger bloque l'espionnage par les mécanismes publicitaires et les mécanismes de surveillance et pistage. Plus globalement, Privacy Badger considère tout serveur tiers comme un espion et fait en sorte que, si votre client de navigation peut rapatrier l'information dont il a besoin, le serveur tiers, lui, ne vous voit pas - vous avez disparu et il ne peut pratiquer un tracking de votre navigation (et autres traces).

« Privacy Badger » est une extension aux navigateurs Internet Firefox et Chrome.

« Privacy Badger » empêche les annonceurs publicitaires et autres opérateurs de pistage et surveillance des internautes de pratiquer ce pistage et cette surveillance pudiquement appelés tracking.

L'extension « Privacy Badger » est totalement compatible avec la présence des autres extensions comme Adlbock Plus, Ghostery, Disconnect, etc. ...

A propos de Disconnect et de Firefox, toujours dans le cadre de la lutte contre le tracking, la Fondation Mozilla constatant l'impasse dans laquelle est engouffré le projet Do Not Track, a changé son fusil d'épaule depuis la version 42 de Firefox, et a introduit un mécanisme anti-tracking basé sur Disconnect qui s'active automatiquement chaque fois que vous passez en Navigation privée (Navigation privée dans Firefox - normalement, la Navigation privée ne touche pas aux traces externes mais uniquement aux traces internes - Firefox est donc le seul à assembler les deux, augmentant encore une fois la protection de votre vie privée, loin devant tous les autres clients de navigation (Navigateurs Web).

Avec Unchecky, il s'agit de se prémunir (partiellement) contre l'une des plus importantes sources de malveillances implantées dans les ordinateurs : les malveillances par monétisation, downloader piégés, installeurs piégés, bundle (Bundled software), sponsoring et repacking.

- Les installeurs piégés - Attention aux trucs livrés avec, dont Unchecky arrive à éliminer automatiquement une partie.

- Les installeurs piégés - Qui se rémunère et quand.

Attention aux téléchargeurs (downloaders) piégés - Ces inutilitaires sont toujours hostiles (mais Unchecky n'y peut rien).

Installer Unchecky qui permet, dans un grand nombre de cas, de décocher automatiquement l'installation des produits tiers de sponsorisation.

Restez toujours vigilent. Ne vous reposez pas sur des outils,

ce qui abaisserait votre seuil de vigilance.

Installez VT Hash Check et ayez le réflexe de toujours vous en servir. Lors du clic sur un lien de téléchargement, VT Hash Check ajoute une option qui intercepte, à votre demande, l'initialisation du téléchargement et la renvoie sur le service en ligne VirusTotal où le site d'origine et le téléchargement seront analysés AVANT que vous n'autorisiez le téléchargement à pénétrer dans votre ordinateur.

Choisissez l'un de ces trois principes de protection

- La solution minimum, qui fait à peu-près le job, consiste à utiliser le pare-feu de Microsoft (gratuit, inclu dans Windows) et l'antivirus de Microsoft (également gratuit et inclu dans Windows).

- La solution intermédiaire consiste à utiliser un antivirus gratuit d'assez bonne qualité (Avira Free) et de conserver le pare-feu de Microsoft

- La meilleure solution consiste, pour un prix inférieur au prix d'un paquet de cigarette par mois, à utiliser une suite de sécurité complète comme Kaspersky Internet Security (KIS) ou Kaspersky Internet Security – Multi-Device (KIS MD) ou Kaspersky Total Security – Multi-Device (KTS MD).

L'antimalware complète obligatoirement l'antivirus et le supplée partout où l'antivirus n'intervient pas. Il n'y a pas photo dans le choix de l'antimalwarre :

Installez les technologies tout le temps nécessaires. D'autres technologies, selon votre navigation, se révèleront peut-être nécessaires, plus tard. Vous les installerez à ce moment là. Installez Java, Flash, Acrobat et Silverlight).

Les technologies se présentent sous la forme de modules additionnels (plug-in) (Ne pas confondre plug-ins et extensions).

Fin 2016, disparition des notions de plug-in, remplacés par des applications Web et / ou du JavaScript, ainsi que par les nouvelles possibilités offertent pas la version 5 de HTML.

La technologie scélérate ActiveX de Microsoft est abandonnée et n'est pas portée dans Edge, le navigateur de Windows 10.

La technologie SilverLight de Microsoft est abandonnée.

Mettre tout (Windows, technologies, applications) immédiatement à jour, dont :

Utilisateurs avancés : Régler le comportement des services de Windows selon votre usage spécifique, votre réseau spécifique et vos configurations spécifiques. En particulier, désactivez les services qu'il est recommandé de désactiver. Les guides de réglages de Black Viper sont en anglais (et ne concernent que les services appartenant à Microsoft Windows, à l'exclusion de tout service qui serait ajouté à Windows lors de l'installation d'autres applications) :

- Configuration des services dans Windows 10

- Configuration des services dans Windows 8.1

- Configuration des services dans Windows 8

- Configuration des services dans Windows 7 Service Pack 1

- Configuration des services dans Windows 7

- Configuration des services dans Windows Vista Service Pack 2

- Configuration des services dans Windows Vista Service Pack 1

- Configuration des services dans Windows Vista

- Configuration des services dans Windows XP x86 (32-bit) Service Pack 3

- Configuration des services dans Windows XP x86 (32-bit) Service Pack 2

- Configuration des services dans Windows XP Pro x64 (64-bit) Service Pack 2

- Configuration des services dans Windoes XP x86 (32-bit) Service Pack 1A

- Configuration des services dans Windows XP x86 (32-bit) Retail

Horloge de l'ordinateur mise à l'heure

Parmi les services désactivés ci-dessus, il y a le service qui met l'horloge de l'ordinateur à l'heure. Malheureusement, et comme cela est vu dans de nombreuses pages de ce site, cela se fait avec une requête http, et son entête qui fait sortir de l'information vers un serveur. On met donc l'horloge de l'ordinateur à l'heure manuellement (probablement une fois tous les 3 ou 4 ans).

Chaque fois que vous insérez un média amovible(CD-Rom, DVD-Rom, Blu-ray, Carte mémoire, Clé USB, FireWire, Disque dur externe (amovible ou en réseau - connection d'un lecteur réseau (mappage d'un lecteur réseau)), Carte flash, iPod, lecteur mp3, les lecteurs ZIP, appareil photo...) dans son lecteur, Windows (toutes versions : 2000, XP, Vista, Seven, 8, 10, etc. ...) exécute automatiquement les commandes qui se trouvent dans un fichier de commandes au nom standard : « autorun.inf », à la racine de ces médias amovibles. Si « autorun.inf » n'existe pas mais qu'un programme du nom de « autorun.exe » est trouvé, Windows l'exécute automatiquement.

Cela part d'un bon sentiment de la part de Microsoft : simplifier la vie des utilisateurs.

Malheureusement, comme toutes les initiatives de cette nature, cela peut entraîner l'exécution de code sans aucune interaction supplémentaire avec l'utilisateur. C'est un facilitateur de la propagation des virus et de toutes et n'importe quelles formes de malveillances, y compris les pires d'entre elles, comme les cryptowares. C'est ainsi que le virus (très médiatisé) StuxNet, par exemple, s'est activé.

Il est important, essentiel, de désactiver les démarrages automatiques des média amovibles. C'est une règle d'hygiène fondamentale de sécurité du poste de travail et des serveurs.

Installez un outil autour de VirusTotal :

- VTZilla (gratuit).

Un module additionnel à Firefox et uniquement à Firefox qui modifie la boîte de téléchargement de Firefox. Génial - obligatoire.

Notons que la boîte de téléchargement de Firefox, très intelligemment, ne permet jamais d'exécuter directement, ou d'ouvrir immédiatement un fichier, mais uniquement de le télécharger. - VTexplorer (gratuit).

Dans le même esprit que VTZilla mais pour Internet Explorer (il n'est pas recommandé d'utiliser ce navigateur Internet). - VTchromizer (gratuit).

Dans le même esprit que VTZilla mais pour Google Chrome (il n'est pas recommandé d'utiliser ce navigateur Internet).

Pour des raisons assez obscures et profondément suspectes, Internet Explorer et Google Chrome :

- Empêchent la modification de la boîte de dialogue de téléchargement

- Permettent l'exécution immédiate d'une application que l'on souhaite télécharger (ou l'ouverture immédiate d'un fichier), sans passer par la phase de téléchargement qui permet une phase intermédiaire d'analyse.

Google, qui s'est approprié Chrome et a racheté le service VirusTotal le 07 septembre 2012, n'a toujours pas développé les APIs nécessaires aux ajustements des boîtes de dialogue, dont celle de téléchargement (vérifié le 22.11.2014, soit plus de deux ans après le rachat de VirusTotal).

Dans Firefox, installez Decentraleyes afin de diminuer la surface d'exposition au tracking et accélérer la navigation.

Diviser le / les disque(s) dur(s) en " partitions " qui vont être spécialisées.

- Une partition pour le système, de préférence sur la carte SSD, s'il y en a une.

- Une partition qui va recevoir le fichier de mémoire virtuelle de Windows (le " fichier d'échange " ou " Roll in - Roll out ") ou " Swapfile " appelé " pagefile.sys "). A mettre sur la carte SSD s'il y en a une. Selon la taille mémoire (RAM) du PC, cette partition, qui ne recevra qu'un seul fichier qui en occupera toute la taille, doit avoir une taille de 1,5 fois la taille de la RAM (jusqu'à une RAM de 4 MO - au-delà, la progression soit la taille suivante :

Ram 2Mo : Partition et fichier " pagefile.sys " de 3 MO

Ram 3Mo : Partition et fichier " pagefile.sys " de 4,5 MO

Ram 4Mo : Partition et fichier " pagefile.sys " de 6 MO

Ram 6Mo : Partition et fichier " pagefile.sys " de 6 MO - Une partition pour les répertoires recevant les fichiers de travail et les fichiers temporaires. Il suffit de vider la partition pour effacer tout le fatras, sans faire appel à des utilitaires à la CCleaner.

- Votre ou vos partitions personnelles (pour vos données).

Ajouter Download Flash and Video à Firefox (télécharger les vidéos et vidéo Flash de partout).

Ajouter Priv8 à Firefox (utilisateurs avancés - permet d'ouvrir certains onglets dans une sandbox) - En développement.

Utiliser Sandboxie (utilisateurs avancés - une sandbox gratuite pour le particulier).

Désactiver la télémétrie (Dossier : Microsoft espionne - Télémétrie)

Installer un logiciel de sauvegardes gratuit, de classe professionnelle : Cobian Backup

Vous ne devez pas travailler de manière courante, sous Windows, en mode Administrateur, cela est dangereux pour votre ordinateur et vos données. À partir de Windows Vista, le problème n'existe plus. Les utilisateurs, même sous un compte administratif, travaillent toujours en privilèges restreints et doivent demander, explicitement, une élévation de privilèges pour utiliser leurs droits administratifs.

Sous Windows XP, vous disposez, par défaut, de 4 profils de travail. Vous devez créer un compte administratif pour gérer votre ordinateur, mais vous devez créer un compte dans le profil « Utilisateurs » et travaillez sous ce compte pour utiliser vos applications et faire toutes vos actions courantes. N'exploitez votre compte dans le profil « Administrateurs » qu'exceptionnellement.

Administrateurs

Ont un droit d'accès illimité à l'ordinateur - n'offrez pas aux cybercriminels qui arrivent à pénétrer votre ordinateur les droits les plus élevés leur permettant de tout faire !Utilisateurs avec pouvoirs - ( Power User )

Possèdent quelques droits administratif sur une machine comme partager des fichiers, installer des imprimantes locales, changer la date et l'heure du système. Ils possèdent des pouvoirs étendus pour accéder aux fichiers dans les répertoires système. Ne pas utiliser ce mode en travail normal.Utilisateurs - (Users)

Les « Utilisateurs » possèdent des droits limités et suffisants pour utiliser les applications normales et autorisées, etc. Les « Utilisateurs » ne peuvent effectuer des changements, accidentels ou volontaires, dans le système, ne peuvent ouvrir un port dans le pare-feu, ne peuvent lancer un service (ni en arrêter un), etc.Invités

Les « Invités » ont des droits restreints par rapport aux droits « Utilisateurs ». C'est le niveau de privilège que doit avoir le copain qui se précipite sur votre machine avec une disquette ou un CD en hurlant : « Regarde le truc génial que je viens de découvrir ! Je te l'installe. ». N'ayez aucun scrupule à lui ouvrir un compte « Invité », même s'il s'en offusque et se croit un spécialiste. C'est votre machine, pas la sienne.

Que faire pour les irréductibles du contexte inutile et dangereux « Administrateur » ?

Utiliser « DropMyRights » !

DropMyRights permet de lancer certaines applications choisies, dans un contexte de droits réduits bien que l'utilisateur soit identifié en tant qu'Administrateur.

Le principe de moindre privilège

Document complet abordant en détail la mise en œuvre du principe de moindre privilège dans Windows XP, mais aussi le concept général du « moindre privilège » (à lire, quelle que soit la version de Windows utilisée) : Principe de moindre privilège (un document PDF d'Assiste.com, en français, 47 pages).

Les encyclopédies |

|---|