Assiste.com

Java - Exemples de fausses mises à jour

Java - De fausses alertes vous incitent à mettre à jour Java dans votre ordinateur. Il s'agit d'opérations de phishing (hameçonnage), voire d'implantation de malveillances de toutes natures et de toutes gravités.

cr 01.04.2012 r+ 21.08.2020 r- 18.04.2024 Pierre Pinard. (Alertes et avis de sécurité au jour le jour)

Dossier (collection) : Encyclopédie |

|---|

| Introduction Liste Malwarebytes et Kaspersky ou Emsisoft (incluant Bitdefender) |

| Sommaire (montrer / masquer) |

|---|

Comment analyser un avis de mise à jour :

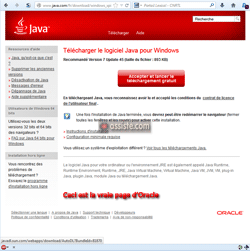

Ce faux avis de mise à jour de Java est découvert le 27.10.2013. La version officielle de Java est, à ce moment là, la 7.45.

Si vous êtes un utilisateur occasionnel de la technologie Java, une bonne idée serait de désactiver le plugin Java, dans chacun des navigateurs utilisés. Chaque fois qu'une application Java se présentera, un message d'avertissement vous demandera d'installer Java ou d'activer le plug-in. Vous le désactiverez dès que vous aurez fini d'utiliser l'application écrite en Java.

Terminologie : Qu'est-ce qu'un "plug-in" ?

Exemples de faux :

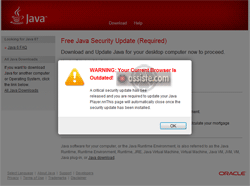

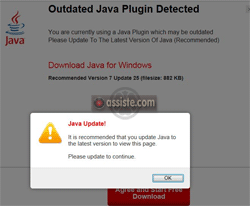

Des messages comme ceux-ci sont des faux, bien que l'image de fond soit, partiellement, dans la charte graphique du site de la société Oracle, propriétaire et éditeur de Java.

Si vous êtes attentif et analysez l'avis de mise à jour, vous vous appercevez, en promenant le pointeur de votre souris sur cet avis, que le lien ne conduit pas au site https://www.java.com qui est le seul site officiel de Java et est la propriété de la société Oracle, propriétaire et éditeur de Java..

Dans l'exemple ci-dessus, attention à la tromperie sur le nom du site (nom de domaine). Il s'agit de javeupdatecaa.com qui n'a strictement rien à voir avec Java ni Oracle. Ces sites, aux noms très proche du véritable site, sont des centaines et ne vivent que quelques heures à quelques jours.

Dans l'exemple ci-dessus, en faisant un Whois (données de la carte d'identité d'un site), on s'apperçoit que :

- C''est un domaine dont le nom du propriétaire (le « registrant ») est masqué par un dispositif de confidentialité (illégal), est qu'il est situé à Panama.

- Le domaine a été créé le 24.10.2013 soit 3 jours avant l'attaque découverte le 27.10.2013. Une règle générale sur le Web est de ne jamais faire confiance à un site (un domaine) tout jeune.

Cette attaque ne nécessite pas forcément de cliquer sur une publicité pour que la compromission soit installée. Elle peut s'activer automatiquement, au chargement d'une page Web, par l'exploitation d'une faille de sécurité. La technique utilisée s'appelle alors Drive-by download.

En cliquant sur des publicités (suggestives...), on aboutit sur une annonce de demande de mise à jour de Java.

Comme (presque) tous les internautes éprouvent le besoin, quasi naturel, d'aller voir ce qu'il y a derrière cet avis très suggestif et très inquiétant, et que (presque) tous les internautes (sauf les tout débutant) savent que Java connaît des mises à jour très fréquentes, dont des correctifs à des failles de sécurité, et que tous les internautes (ou presque) cliquent d'abord et réfléchissent ensuite, l'attaque réussi dans de très nombreux cas.

C'est de l'Ingénierie sociale et c'est ainsi, par exemple, que certains observateurs (voir l'article BotNet) avancent le taux de 25% de tous les ordinateurs du monde modifiés en zombies et injectés dans des BotNets (ils deviennent la « propriété » de cybercriminels à l'insu de leurs propriétaires).

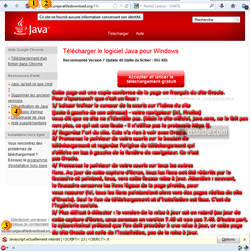

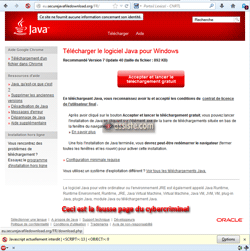

En allant sur le site javeupdatecaa.com, on tombe sur la page javeupdatecaa.com/download/chrome.php qui suggère une mise à jour de Java. Cette page ressemble, comme deux goutes d'eau, à celle d'Oracle (le propriétaire et éditeur de Java).

Si on clique sur le bouton de mise à jour, le téléchargement commence. Il s'agit d'un fichier appelé Java.exe qui est téléchargé depuis le site 123mediaplayer.com (rien à voir avec Java ni avec Oracle).

Faisons un Whois (données de la carte d'identité d'un site) sur 123mediaplayer.com. C'est un domaine dont le nom du propriétaire est masqué par un dispositif de confidentialité (illégal), créé le 25.09.2012, localisé aux Baléares, et dont le serveur est à l'adresse IP 54.200.111.209 (serveur dédié).

Mise à jour 31.10.2013

Le fichier Java.exe est téléchargé depuis https://dlp.cloudsvr12.com/l/259/Java/446/713/M3z1RixI

Binaire de Java.exe changé. Analyse virustotal donne les mêmes résultats.

Le domaine cloudsvr12.com a été créé le 30.10.2013, il y a moins de 24 heures.

Nom du propriétaire est masqué par un dispositif de confidentialité

Iles Baléares

Serveur 146.185.156.77

Le fichier Java.exe téléchargé, que l'internaute va exécuter, croyant installer Java, est un Hijacker et Adware (gestionnaire de publicités) qui va installer des Barres d'outils (Toolbars), des Hijacks de la page de démarrage du navigateur et du moteur de recherche par défaut et des Pup - (Potentially Unwanted Program).

Analyse Virustotal 28.10.2013 - version sur le serveur 123mediaplayer.com

Analyse Virustotal 28.10.2013 - version sur le serveur cloudsvr12.com

| Antivirus | Result | Update |

|---|---|---|

| Bkav | 20131031 | |

| MicroWorld-eScan | 20131028 | |

| nProtect | 20131031 | |

| CAT-QuickHeal | 20131031 | |

| McAfee | Adware-DomaIQ | 20131031 |

| Malwarebytes | PUP.Optional.BundleInstaller.A | 20131030 |

| TheHacker | 20131029 | |

| K7GW | 20131031 | |

| K7AntiVirus | 20131031 | |

| NANO-Antivirus | 20131031 | |

| F-Prot | 20131031 | |

| Symantec | 20131031 | |

| Norman | DomaIQ.CERT | 20131030 |

| TotalDefense | 20131030 | |

| TrendMicro-HouseCall | 20131031 | |

| Avast | Win32:DomaIQ-AN [PUP] | 20131031 |

| ClamAV | 20131031 | |

| Kaspersky | not-a-virus:Downloader.NSIS.Agent.ax | 20131031 |

| BitDefender | 20131031 | |

| Agnitum | 20131030 | |

| ViRobot | 20131031 | |

| Emsisoft | 20131031 | |

| Comodo | 20131031 | |

| F-Secure | 20131031 | |

| DrWeb | Trojan.Packed.24553 | 20131031 |

| VIPRE | DomaIQ (fs) | 20131031 |

| AntiVir | APPL/DomaIQ.Gen7 | 20131031 |

| TrendMicro | 20131031 | |

| McAfee-GW-Edition | 20131031 | |

| Sophos | 20131031 | |

| Jiangmin | 20131031 | |

| Antiy-AVL | 20131031 | |

| Kingsoft | Win32.Troj.Generic.a.(kcloud) | 20130829 |

| Microsoft | 20131031 | |

| SUPERAntiSpyware | PUP.DomaIQ/Variant | 20131030 |

| AhnLab-V3 | 20131030 | |

| GData | 20131031 | |

| Commtouch | 20131031 | |

| ByteHero | 20131028 | |

| VBA32 | 20131030 | |

| Panda | 20131031 | |

| ESET-NOD32 | MSIL/DomaIQ.B | 20131031 |

| Rising | 20131029 | |

| Ikarus | 20131030 | |

| Fortinet | Adware/DomaIQ | 20131031 |

| AVG | 20131031 | |

| Baidu-International | 20131031 |

Le principe est le même que dans le cas des installeurs modifiés (Repack). Celui qui a conduit l'attaque et a réussi à implanter les malveillances, est rémunéré à chaque réussite de l'attaque.

Dans le cas présent, il s'agit d'un Repack d'une vieille version de Java. Qui est le commanditaire (à qui profite le crime) ? A priori, ce serait DSNR Media Group auquel sont affiliés de nombreux sites comme peperonity.com, youtube.com, allsp.ch, t411.me, fr.dilandau.eu, etc. ... (800 domaines identifiés).

On notera qu'en bas de la page javeupdatecaa.com/download/chrome.php, presque en caractères blancs sur fond blanc, il y a une annotation que personne ne lit qui devrait mettre la puce à l'oreille (enfin... qui devrait créer une démangeaison au bout du doigt) : on peut y lire qu'il s'agit probablement d'un Downloader ou qu'il embarque dans son corps les malveillances qu'il va implanter (auquel cas il agit en Cheval de Troie - rappelons qu'un Cheval de Troie n'est pas une malveillance mais le vecteur de malveillance(s) - il transporte des charges utiles mais n'est pas une charge utile).

Disclaimer:

This site is distributing an install manager that will manage the installation of your selected software. In addition to managing the installation of your selected software, this install manager will make recommendations for additional free software that you may be interested in. Additional software may include toolbars, browser add-ons, game applications, anti-virus applications and other types of applications. You are not required to install any additional software to receive your selected software. You can completely remove the program at any time in Windows 'Add/Remove Programs'.

Cette annotation annonce donc que l'installeur est un Repack.

Usage juridique de cette annotation

Cette annotation, illisible, permet à la régie publicitaire de se défendre en cas d'attaque en justice par un internaute. Enfin, cette annonce permet à la régie publicitaire d'attaquer les outils anti-malwares qui tenteraient de classer à "Malware" leur installeur et à bloquer son installation. En ce sens, on se rappelle sans doute le cas de Microsoft qui a été obligé de reculer devant une attaque des éditeurs d'adwares, après son rachat de Giant AntiSpyware.

Lire la saga Giant AntiSpyware - MS AntiSpyware - Windows Defender - Sunbelt CounterSpy - sur la page

Windows Defender

Dans ce même sens, on se rappelle le recul de Malwarebytes Anti-Malware devant l'avocat du français 01net.com (download.com) et son malware que j'ai réussi à ré-introduire dans Malwarebytes Anti-Malware il y a quelques mois. Lire le décorticage des téléchargements sur 01net.com

01Net.com

Pour cet exemple, bloquer les domaines suivants en utilisant Hosts (le DNS local) :

javeupdatecaa.com

123mediaplayer.com

cloudsvr12.com

securejavafiledownload.org

Contre-mesures

Si vous avez cliqué sur le bouton de mise à jour et que celle-ci a été effectuée :

- Utilisez simplement la procédure de décontamination anti-malware

- Procédez à une réelle mise à jour de Java

Précautions à prendre pour l'avenir :

- Protection des navigateurs, de la navigation et de la vie privée

- Installer AdBlock Plus

- Vérifier l'état de tous les plugins (toutes les technologies) dans tous les navigateurs, d'un seul clic.

- Disposer d'un bon antivirus, à jour, travaillant en temps réel.

- Réfléchir d'abord, cliquer après, jamais l'inverse.