Assiste.com

Traces externes - surveillé/espionné sur le Web

Traces externes - Traces laissées partout des moindres faits et gestes effectués sur le Web avec tous vos appareils (ordinateur, portable, tablette, smartphone, objet connecté, etc.), même sans les utiliser.

cr 01.04.2012 r+ 21.08.2020 r- 18.04.2024 Pierre Pinard. (Alertes et avis de sécurité au jour le jour)

Dossier (collection) : Encyclopédie |

|---|

| Introduction Liste Malwarebytes et Kaspersky ou Emsisoft (incluant Bitdefender) |

| Sommaire (montrer / masquer) |

|---|

Il existe deux types de traces :

Les traces externes sont celles que vous laissez en dehors de vos appareils, sur le Web, et que d'autres capturent silencieusement.

Les traces internes sont celles que vous laissez dans vos appareils et que d'autres, qui utiliseraient ce même appareil, pourraient voir.

Chaque fois que vous faites le moindre geste avec n'importe lequel de vos appareils (ordinateur, portable, tablette, smartphone, objet quelconque connecté, etc.), toute une série de surveillants et d'observateurs notent ce que vous faites dans d'infinies bases de données (par exemple, les clickstream).

Votre vie privée vaut de l'or et ces observateurs sont aussi bien les régies publicitaires que les sectes, les gouvernements, les cybercriminels, les opérateurs du Web, etc. Il s'agit, chaque fois, de vous profiler pour savoir comment vous utiliser/exploiter/attaquer.

Tout cela est fait naturellement, avec les spécifications normales (natives) d'Internet et du Web. Il n'y a aucun outil d'espionnage ni aucune astuce pour obtenir ces informations.

Par exemple, les requêtes du protocole HTTP, entre vous, le client, et un serveur, embarquent des informations sur vous.

Les « requêtes HTTP » sont le « cheval de Troie » |

Un identificateur unique (un GUID) est stocké dans un cookie ou un super cookie (dont les Evercookie : Cookies permanents - cookies persistants) pour bien vous identifier personnellement et jamais vous confondre avec un autre.

Les sociétés qui opèrent ces surveillances vendent vos données, vos vies privées.

Combien sont-ils autour de vous ? Qui sont-ils ?

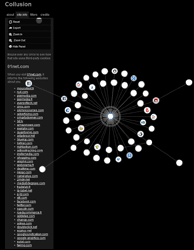

Il suffit de naviguer avec Firefox, doté de l'extension Collusion, pour voir, en temps réel, les dizaines de sites tiers qui gravitent à chaque instant autour de la simple page visitée.

Un exemple ?

Lorsque vous visitez une page du site 01net.com, vous avez tous ces serveurs, incrustés dans la page visitée, sous formes de scripts ou d'appels à des images (des Web Bug - Hit-Parade des utilisateurs de Web Bug) ou des ressources quelconques, qui font également des requêtes HTTP vers tous ces autres serveurs ! Vous êtes cernés !

(mes centres d'intérêts - mon profil), sans jamais en avoir reçu l'autorisation !

Tous ces sites, y compris celui que vous êtes en train de visiter, vont stocker ces données, celles qui sont envoyées par les " requêtes HTTP ", celles qui sont données par le serveur de votre FAI (Fournisseur d'Accès Internet), celles qui sont stockées dans des Cookies de tracking, celles qui sont dupliquées et cachées dans des Flash Cookies (voir BetterPrivacy), celles qui sont données par le numéro unique de série de votre carte réseau (adresse MAC), de votre processeur et des composants matériels de supervision de vos droits numériques (antipiratages), etc.… etc… etc…

Les capacités de stockage de vos données sont illimitées, en quantité et dans le temps (Google espionne et a de la mémoire, La NSA et le stockage illimité Vent Stellaire). Chacun de ces sites conserve le détail exhaustif de tous vos déplacements sur le Web, depuis des années, depuis votre première connexion. Autrement dit, ils conservent " votre vie " et en tirent " vos profils " :

Ce que vous faîte EST ce que vous êtes

Ce que vous faîte EST ce que vous êtes

Tous vous connaissent mieux que vous ne vous connaissez vous-mêmes, mieux que votre mère ne vous connaît.

Dossier (collection) : Stop Tracking |

|---|

Dossier : Stop Tracking |