Assiste.com

Un hoax est un piège qui, sous un prétexte revêtu de tous les atours nécessaires pour le rendre crédible, tente de briser les barrières de votre vigilance. Il joue sur la crédulité humaine qui est incommensurable. C'est de l'ingénierie sociale.

cr 01.04.2012 r+ 22.10.2024 r- 22.10.2024 Pierre Pinard. (Alertes et avis de sécurité au jour le jour)

| Sommaire (montrer / masquer) |

|---|

Un hoax est un piège qui, sous un prétexte revêtu de tous les atours nécessaires pour le rendre crédible, tente de briser les barrières de votre vigilance. Il joue sur la crédulité humaine qui est incommensurable. C'est de l'ingénierie sociale. Toutes les ficelles du bon vendeur sont utilisées pour vous faire basculer. C'est de l'intox.

Les hoax qui nous intéressent plus particulièrement, en matière de sécurité informatique, sont ceux transmis par courriers électroniques et véhiculant une incitation à l'exécution d'une action irréfléchie de votre part (virus PEBCAK) ruinant la sécurité et l'intégrité de vos appareils. On y trouve :

La diffusion de virus en pièce jointe, toujours par courriers électroniques, vous disant « Super économiseur d'écran en pièce jointe » ou « Regarde cette superbe fille » ou « Le message en pièce jointe n'a pu être délivré » etc. (ce sont des hoax)

Les scam 419 qui sont de l'ingénierie sociale (ce sont des hoax)

Le phishing qui est de l'ingénierie sociale (ce sont des hoax)

Les chaînes de solidarité (ce sont des hoax portant, en plus, atteinte au Web en totalité)

...

Les courriers électroniques comportant des virus qui se déclenchent automatiquement dès l'ouverture du courrier, sans action de votre part, ne sont pas des hoax.

Ce qui est dit ici peut être considéré pour toutes les formes de hoax.

Pour être un « hoax » un courrier électronique doit comporter, en plus de l'attaque, une partie rédactionelle tentant de vous convaincre de quelque chose.

Les hoax reproduisent les mêmes schémas que les virus classiques (charge active + réplication) en vous incitant, chaque fois :

à ouvrir/activer une pièce jointe qui se révèle être un virus (ou un keylogger, un cheval de Troie, une opération de phishing, un dialer...)

à vous conduire vous-même en virus en détruisant tels ou tels fichiers prétendument viraux alors qu'ils sont tout à fait légitimes

à colporter et répliquer cette incitation, par solidarité, à tout votre cercle de connaissances pour les inciter, à leur tour, à en faire de même

Ces hoax sont de mieux en mieux construits et comportent tous les ingrédients pour vous faire accepter d'exécuter ce qui y est dit.

|

Soyez vigillant, bon sang ! Lorsque vous recevez un courriel :

Regardez de qui ça vient.

Pourquoi voulez-vous qu'un quidam que vous ne connaissez pas (ou une connaissance qui n'y connaît rien - de quoi se mèlerait-il ?) vous alerte à propos de quoique ce soit en matière de sécurité informatique ?

Pourquoi voulez-vous qu'un grand organisme ou une grande société, quelque chose qui à un nom qui parle à tout le monde, se mette tout d'un coup à vous alerter sur quoi que ce soit qui n'est pas de son métier ? Jamais les CNRS, banques, administrations, agence pour l'emploi, universités, cercles politiques ou religieux, etc. ne communiquent sur la sécurité informatique. Il existe des bulletins d'alertes mais ils viennent d'organismes spécialisés répertoriés ici et, en sus, pour recevoir leurs avis vous avez dû vous y abonner).

Ne participez pas à la propagation de ces fausses alertes - vous pourriez être judicièrement poursuivi pour malveillance ou complicité de malveillance.

N'ouvrez jamais et n'exécutez jamais une pièce jointe d'un courriel sauf cas particulier (vous l'attendez et vous avez demandé à l'expéditeur présumé s'il vous l'a bien envoyé avant de l'ouvrir - par un coup de téléphone, par exemple) et après test avec VirusTotal (gratuit, en ligne, par 70 (septembre 2020)antivirus).

Le fait d'utiliser un compte courriel en ligne avec un Webmail au lieu d'un courrielleur local ne change rien au risque puisque les pièces s'ouvrent dans votre navigateur Web local.

|

Le hoax d'exemple ci-après a été lancé le 18 septembre 2003. Il prétend être un patch (un correctif) de sécurité proposé par Microsoft.

Jamais Microsoft n'envoi d'alerte par courrier électronique !

Ce courriel embarque le virus Swen, connu sous divers noms :

[1] Swen [F-Secure], W32/Swen@mm [McAfee], [2] W32/Gibe-F [Sophos], [3] Worm Swen.A [Trend Micro], Worm.Automat.AHB [Norton/Symantec], [4] W32.Swen.A@mm [Norton/Symantec], etc.Ce virus est un ver (worm) qui dispose de son propre serveurSMTP.

Ce virus s'active/s'installe lorsque vous ouvrez ou même simplement prévisualisez le message. La zone de prévisualisation de votre client de messagerie doit toujours être totalement fermée (pas simplement réduite). Dans votre client de messagerie (Outlook, Outlook Express, Thunderbird, IncrediMail, etc.), le volet de visualisation doit toujours être fermé (pas simplement réduit, mais totalement fermé) de manière à ce que, en se baladant dans la liste des messages (pour lire/parcourir les titres [sujets]), les courriels ne soient jamais ouverts automatiquement, par inadvertance, lançant automatiquement l'exécution de scripts et de requêtes HTTP avec leurs lots de fuites (entêtes HTTP, cookies de suivi, web-bug, boutons des réseaux sociaux, etc.).

Ce virus tente de tuer tous les antivirus et tous les pare-feu (firewall) installés.

Ce virus se propage également par KaZaA et autres réseaux de P2P, par IRC également. Nous l'avons également reçu en pièce jointe de prétendus courriels non distribués et retournés à l'expéditeur (il est évident que je n'ai jamais envoyé ce genre d'attaque !).

Sur les réseaux de P2P il s'installe dans la liste de démarrage de votre ordinateur et installe une copie de lui-même dans le répertoire partagé.

Chez les utilisateurs d'IRC il installe un script d'initialisation (script.ini) dans le dossier de mIRC et, de là, se diffuse vers les autres utilisateurs d'IRC. Le virus utilisera ensuite de l'ingénierie sociale pour tenter de vous extorquer des mots de passe...

|

Votre antivirus et votre pare-feu (firewall) étant à jour et de bonne qualité, ils ont déjà dû, tous les deux, réagir en coopéreration.

Dans un premier temps votre pare-feu (firewall) à du voir passer l'entrée du courriel et de sa pièce jointe de type « exécutable » et mettre cette pièce en quarantaine car les pièces jointes de ce type sont potentiellement dangereuses (dont tous ceux de la liste des types de fichiers dont il faut se méfier (dangereux)). Le suffixe de la pièce jointe est modifié (ici en .zl9) par le pare-feuZoneAlarm Pro pour rendre la pièce jointe inexécutable par inadvertance.

Dans un second temps l'antivirus prend en charge l'analyse de ce nouveau fichier, dans la zone de quarantaine du pare-feu (un répertoire particulier où sont stockés ce genre de pièces jointes suspectes). Au tout début de l'attaque, dans les premières heures, le virus n'étant pas encore connu des antivirus, ceux-ci ne voient rien de suspect et laissent la pièce jointe dans la zone de quarantaine mais, au bout de quelques heures, et grâce à la mise à jour automatique des antivirus (option qu'il est recommandé de sélectionner, quel que soit votre antivirus), les nouvelles attaques sont directement et automatiquement nettoyées (ici par Norton Antivirus 2003).

|

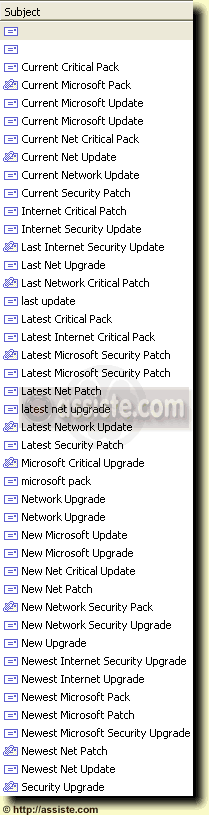

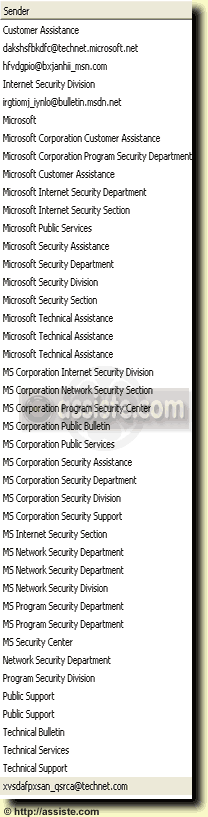

La première chose que l'on voit, c'est le sujet et l'expéditeur du courriel. Pourquoi penser que ce n'est pas une réelle notification d'alerte ? Parce que l'attaque a été tellement brutale que, dès le premier relevé de courriel (automatiquement toutes les 10 minutes pourtant), plusieurs courriels de même taille, avec des objets (sujets, subject) légèrement différents mais portant tous sur une alerte sécuritaire et des noms d'expéditeurs proches, sont arrivés en même temps. Ce ne peut donc être une notification d'alerte de Microsoft qui ne s'amuserait pas à l'expédier de nombreuses fois, sous différents sujets, comme un spam, avec tout un tas d'expéditeurs qui seraient autant de services chez eux (ou alors ce serait l'anarchie totale dans leurs services). 1ère raison d'être suspicieux.

Observons la liste des divers sujets utilisés, tels que nous les avons reçus en deux jours (d'autres sont apparus depuis), ainsi que la liste des divers noms d'expéditeurs utilisés. Ces deux listes ont été triées en ordre alphabétique croissant pour faciliter une lecture comparative. (Il s'agit, chaque fois, de la même attaque).

Analyse d'un hoax - Comment reconnaître un hoax - Liste des titres (sujets) des courriels reçus en 48 heures |  Analyse d'un hoax - Comment reconnaître un hoax - Liste des expéditeurs des courriels reçus en 48 heures |

|

Probable que oui car Microsoft n'écrit jamais, n'envoie jamais de courriel. C'est donc une correspondance non sollicitée, donc c'est un Spam ! 2ème raison d'être suspicieux. Seuls les abonnés à un service bien particulier de Microsoft reçoivent quelque chose de Microsoft et ils savent alors de quoi il retourne.

|

Probable que oui. On voit que l'attaque est massive et que la variété des sujets utilisés montre que l'inventeur de l'attaque est prolixe. Pourquoi la simple lecture d'un courriel comportant l'un quelconque de ces sujets et / ou l'un quelconque de ces noms d'expéditeurs doit immédiatement vous faire dire qu'il s'agit d'un virus et non pas d'un simple spam ou d'une réelle notification d'alerte ? Question d'habitude me direz-vous ? Oui et non! Voici quelques éléments d'observation importants, observations que vous devez savoir faire, sachant que ce type d'attaques prétendûment signées Microsoft, est fréquent.

Dès le premier relevé de la boite aux lettres (qui est relevée toutes les 10 minutes chez moi), il y avait déjà 5 courriel de même nature mais avec des noms d'expéditeurs et des sujets différents. Si Microsoft avait expédié réellement une telle notice d'alerte, il ne l'aurait fait qu'une fois et, si, par mégarde, il l'avait fait plusieurs fois, il l'aurait fait sous le même sujet et avec le même nom d'expéditeur. Il y a donc immédiatement objet à suspicion de virus.

La taille de ce courriel est anormalement élevée comparativement à la taille moyenne d'un courriel. Ici elle oscille entre 155 et 156 KB (155.000 à 156.000 caractères) alors qu'un courriel moyen pèse 2.000 caractères. Il y a donc immédiatement objet à suspicion de virus.

Ce courriel est accompagné d'une pièce jointe ce qui le rend immédiatement suspect de propager un virus.

Jamais Microsoft n'expédie de pièce jointe dans ses authentiques "Microsoft Security Bulletin notifications". Microsoft vous renvoie vers le texte complet de la notification, sur ses sites et c'est de là que vous trouverez le lien vers une mise à jour. Il y a donc immédiatement objet à suspicion de virus.

Toutes les mises à jours de Microsoft se trouvent exclusivement à travers des services du type Microsoft® Windows® Update, Microsoft Office Update, ou le Microsoft Download Center. Il y a donc immédiatement objet à suspicion de virus.

Les bulletins d'alerte de Microsoft, qui émanent du Microsoft Security Response Center, ont une signature numérique (digitale) qui peut être vérifiée en utilisant la clé publique publiée au Microsoft TechNet, paragraphe "Verifying our Digital Signature" sur la page Product Security Notification.

Si vous ne vous êtes pas abonné à cette liste qui s'appelle "Security Notification Service" il n'y a aucune raison pour que vous receviez une notification de la part de Microsoft. Il y a donc suspicion de virus.

Le bulletin d'alerte doit être listé sur Microsoft.com. Microsoft n'envoie jamais de notice au sujet de mises à jour de sécurité avant d'en avoir publié l'information sur leur site. Si vous avez un doute à propos de l'authenticité d'un bulletin d'alerte de Microsoft, vérifiez sur TechNet si le bulletin y figure à Liste des bulletins récents hors cette alerte n'y figure pas. Il y a donc immédiatement objet à suspicion de virus.

Dès que l'on voit un sujet parlant de sécurité, sauf ceux venant des diverses listes auxquelles nous sommes abonnés, nous devons être immédiatement en éveil et suspecter une attaque.

|

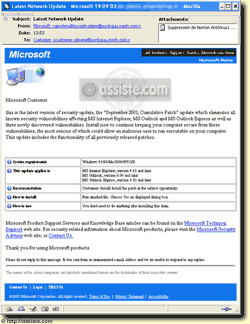

Voici donc venu le moment d'ouvrir le courriel et de le lire en faisant attention, tout de même, car il pourrait déclencher automatiquement l'exécution d'un virus. On attendra donc quelques heures ou le lendemain (ne jamais se précipiter) avant de l'ouvrir, puisque l'on est persuadé, à ce stade, que c'est un virus. Ceci procure le temps aux chercheurs en sécurité, chez les éditeurs d'antivirus, de mettre au point une parade, au cas où ce serait un nouveau virus. On prendra aussi la précaution de lancer une mise à jour volontaire de l'antivirus avant d'ouvrir le courriel et on coupera la connexion réseau. Les plus paranoïaques et techniciens supprimeront le volet de visualisation des courriel pour pouvoir les ouvrir en mode source. On tombe enfin sur cette magnifique page :

Analyse d'un hoax - Comment reconnaître un hoax - Ouverture du courriel désormais inoffensif après le passage au travers du pare-feu et de l'antivirus

C'est un modèle du genre et bien des internautes ont du se faire piéger (et l'un des travers des internautes et de foncer tête baissée pour toujours avoir la dernière version de tout au lieu d'attendre le contre-ordre après l'ordre et d'attendre aussi que les autres essuient les plâtres !). Elle utilise la mise en page, les couleurs, les logos, la police de caractères de Microsoft. L'entête est une quasi copie des entêtes des pages des sites Microsoft. Un internaute ayant l'habitude d'aller sur les sites de Microsoft ne vera pas la très légère différence (dans l'angle gauche de la barre noire des menus) et se croira immédiatement en terrain connu et de confiance. Le pied de page est aussi une copie conforme d'un bas de page standard des sites Microsoft.

Si on promène le pointeur de la souris sur les divers liens et boutons ils proposent tous des liens authentiques vers divers sites réels de Microsoft : tous les liens trouvés sont authentiques :

http://www.microsoft.com/catalog/

http://support.microsoft.com/

http://search.microsoft.com/

http://www.microsoft.com/

http://www.microsoft.com/security

http://www.microsoft.com/contactus/contactus.asp

http://www.microsoft.com/legal/

https://www.truste.org/validate/605

http://www.microsoft.com/info/cpyright.htm

http://www.microsoft.com/info/privacy.htm

http://www.microsoft.com/enable/

Il y a donc vraiment tout pour être plausible, pour « faire vrai », si ce n'est que nous sommes déjà très soupconneux depuis les points 1 à 3. C'est ce texte qui le fait basculer dans la classe des hoax car il tente d'abuser de la crédulité du lecteur pour l'inciter à conduire une action dommageable. En sus, à trop vouloir bien faire, on tombe dans l'ennemi du bien : le texte d'introduction de chaque courriel varie (comme l'expéditeur et le sujet - ce qui n'aurrait jamais du être le cas). Quelques exemples tirés de plusieurs exemplaires de ce Hoax :

MS Customer

this is the latest version of security update, the "September 2003, Cumulative Patch" update which eliminates all known security vulnerabilities affecting MS Internet Explorer, MS Outlook and MS Outlook Express. Install now to maintain the security of your computer. This update includes the functionality of all previously released patches.

MS Customer

this is the latest version of security update, the "September 2003, Cumulative Patch" update which resolves all known security vulnerabilities affecting MS Internet Explorer, MS Outlook and MS Outlook Express as well as three newly discovered vulnerabilities. Install now to maintain the security of your computer. This update includes the functionality of all previously released patches.

MS User

this is the latest version of security update, the "September 2003, Cumulative Patch" update which eliminates all known security vulnerabilities affecting MS Internet Explorer, MS Outlook and MS Outlook Express as well as three new vulnerabilities. Install now to continue keeping your computer secure from these vulnerabilities, the most serious of which could allow an attacker to run code on your computer. This update includes the functionality of all previously released patches.

Microsoft User

this is the latest version of security update, the "September 2003, Cumulative Patch" update which fixes all known security vulnerabilities affecting MS Internet Explorer, MS Outlook and MS Outlook Express. Install now to maintain the security of your computer from these vulnerabilities, the most serious of which could allow an attacker to run code on your system. This update includes the functionality of all previously released patches.

Microsoft Partner

this is the latest version of security update, the "September 2003, Cumulative Patch" update which eliminates all known security vulnerabilities affecting MS Internet Explorer, MS Outlook and MS Outlook Express as well as three newly discovered vulnerabilities. Install now to maintain the security of your computer. This update includes the functionality of all previously released patches.

Etc.

|

C'est donc, à coup sûr, un Hoax servant à propager un virus ou une attaque quelconque.

Cette démarche, cette « lecture » attentive, en 4 points d'analyses, des signes extérieurs de hoax doit être adoptée à chaque instant et à tous vos courriels reçus. Avec l'habitude, vous arriverez à qualifier de Hoax un courriel dès le premier point d'analyse. On pourra noter que, dans le cas de ce hoax, il n'y a pas d'incitation à le propager à son cercle de connaissances, ce qui décrédibiliserait la pseudo notification d'alerte.

Les frontières sont floues entre les courriels propres/inofensifs et les virus avec leurs méthodes de propagation et leurs méthodes de réplication.

Hoax - Comment reconnaître un hoax

↑ [01]

Worm:W32/Swen ( F-Secure) [Archive]

Worm:W32/Swen ( F-Secure) [Archive]↑ [02]

W32/Gibe-F (Sophos) [Archive]

W32/Gibe-F (Sophos) [Archive]↑ [03]

Worm Swen.A (Trend Micro) [Archive]

Worm Swen.A (Trend Micro) [Archive]↑

W32.Swen.A@mm (Symantec - l'article originel n'existe plus, voir son archive) [Archive]

W32.Swen.A@mm (Symantec - l'article originel n'existe plus, voir son archive) [Archive]

Les encyclopédies |

|---|