Assiste.com

Attaque des mots de passe en force brute

Attaque en force brute : l'une des méthodes de cryptanalyse pour tenter de casser un cryptage (déchiffrer un chiffrement). Besoins matériels et temps d'attaque.

cr 10.11.2009 r+ 05.11.2022 r- 27.04.2024 Pierre Pinard. (Alertes et avis de sécurité au jour le jour)

Sécurité des mots de passe |

|---|

| Introduction Liste Malwarebytes et Kaspersky ou Emsisoft (incluant Bitdefender) |

| Sommaire (montrer / masquer) |

|---|

L'attaque en force brute est l'une des méthodes utilisées en cryptanalyse pour tenter de casser un cryptage. Le principe en lui-même de l'attaque en force brute ne vise pas exclusivement les mots de passe, mais c'est dans ce domaine que ce type d'attaques est essentiellement utilisé.

Un cybercriminel s'est procuré un identifiant (login) et le hashcode du mot de passe associé à cet identifiant (ou des listes d'identifiants et les hashcodes des mots de passe associés). On ne se soucie pas du moyen mis en oeuvre pour les obtenir (piratage d'un serveur, écoute par sniffer, etc.). La question n'est pas là.

L'attaque en force brute commence lorsque l'on dispose du couple identifiant et chiffre clé dont on ne peut rien faire. Il faut remonter du chiffre clé au mot de passe d'origine. Il faut casser le chiffre clé qui normalement ne permet pas de remonter à la chaîne de caractères qui a servi à le générer puisque le cryptage du mot de passe, ou de toutes autres choses, est à sens unique (univoque). Il n'y a pas de formule pour décrypter un hashcode, il n'y a que des méthodes.

L'une des méthodes possibles est de recommencer : crypter toutes les combinaisons possibles de caractères autorisés, avec le même algorithme (MD5, SHA-1, etc.), jusqu'à obtenir un hashcode identique à celui détenu. Pour savoir quel est l'algorithme utilisé, on regarde la longueur du hashcode piraté : 16 caractères, c'est du MD5, 20 caractères c'est du SHA-1, etc.

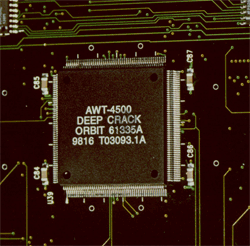

En utilisant du matériel spécialisé (réseau botnet ou ordinateur à base de matériel spécialement développé pour les attaques en « force brute », etc.), et après un certain temps de calcul, on finit par trouver le mot de passe à l'origine du hashcode détenu. On peut alors usurper l'identité du titulaire en utilisant son couple identifiant / mot de passe.

Les attaques en force brute se heurtent au problème du temps de calcul qui :

Peut prendre des années.

Nécessite du matériel dont la puissance de calcul est à des prix délirants.

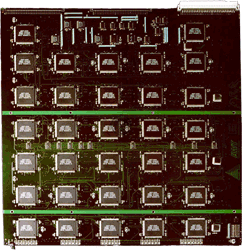

Il est certain que des clusters (grappes) de machines dotées chacune de dizaines de processeurs Xéon (le même type que pour les serveurs rapides et fiables ou le minage de monnaies virtuelles) et de dizaines de processeurs graphiques monstrueusement puissants (dont certaines fonctions de calcul sont beaucoup plus rapides qu'avec les processeurs centraux), sera incommensurablement plus rapide qu'un bête PC avec un Intel CORE I7, Intel CORE I9 ou Intel CORE IX aussi rapide et overclocké qu'il soit. On peut arriver à des installations à plusieurs millions d'€ donc il faut que les comptes attaqués en vaillent le coup (mis à part les attaques en cyberguerres d'un état contre un autre état, là ou les moyens des NSA ou FAPSI sont illimités).

Est totalement dépendant de la longueur des mots de passe et du jeux de caractères utilisés dans les mots de passe.

| Aidez Assiste – autorisez quelques publicités et cliquez-les |

L'attaque en force brute est l'une des méthodes utilisées en cryptanalyse pour tenter de casser un cryptage. Le principe en lui-même de l'attaque en force brute ne vise pas exclusivement les mots de passe, mais c'est dans ce domaine que ce type d'attaques est essentiellement utilisé.

Un cybercriminel s'est procuré un identifiant (login) et le hashcode du mot de passe associé à cet identifiant (ou des listes d'identifiants et les hashcodes des mots de passe associés). On ne se soucie pas du moyen mis en oeuvre pour les obtenir (piratage d'un serveur, écoute par sniffer, etc.). La question n'est pas là.

L'attaque en force brute commence lorsque l'on dispose du couple identifiant et chiffre clé dont on ne peut rien faire. Il faut remonter du chiffre clé au mot de passe d'origine. Il faut casser le chiffre clé qui normalement ne permet pas de remonter à la chaîne de caractères qui a servi à le générer puisque le cryptage du mot de passe, ou de toutes autres choses, est à sens unique (univoque). Il n'y a pas de formule pour décrypter un hashcode, il n'y a que des méthodes.

L'une des méthodes possibles est de recommencer : crypter toutes les combinaisons possibles de caractères autorisés, avec le même algorithme (MD5, SHA-1, etc.), jusqu'à obtenir un hashcode identique à celui détenu. Pour savoir quel est l'algorithme utilisé, on regarde la longueur du hashcode piraté : 16 caractères, c'est du MD5, 20 caractères c'est du SHA-1, etc.

En utilisant du matériel spécialisé (réseau botnet ou ordinateur à base de matériel spécialement développé pour les attaques en « force brute », etc.), et après un certain temps de calcul, on finit par trouver le mot de passe à l'origine du hashcode détenu. On peut alors usurper l'identité du titulaire en utilisant son couple identifiant / mot de passe.

Les attaques en force brute se heurtent au problème du temps de calcul qui :

Peut prendre des années.

Nécessite du matériel dont la puissance de calcul est à des prix délirants.

Il est certain que des clusters (grappes) de machines dotées chacune de dizaines de processeurs Xéon (le même type que pour les serveurs rapides et fiables ou le minage de monnaies virtuelles) et de dizaines de processeurs graphiques monstrueusement puissants (dont certaines fonctions de calcul sont beaucoup plus rapides qu'avec les processeurs centraux), sera incommensurablement plus rapide qu'un bête PC avec un Intel CORE I7, Intel CORE I9 ou Intel CORE IX aussi rapide et overclocké qu'il soit. On peut arriver à des installations à plusieurs millions d'€ donc il faut que les comptes attaqués en vaillent le coup (mis à part les attaques en cyberguerres d'un état contre un autre état, là ou les moyens des NSA ou FAPSI sont illimités).

Est totalement dépendant de la longueur des mots de passe et du jeux de caractères utilisés dans les mots de passe.

Pour simplifier, les jeux de caractères autorisés/utilisés par les procédures d'identification/autorisation des sites Web sont classés, arbitrairement, en 4 types (il y a bien d'autres jeux de caractères intermédiaires) :

Type 1 : Les 26 lettres de l'alphabet

Toutes les 26 lettres de l'alphabet latin, et seulement ces 26 lettres, en majuscules seulement ou en minuscules seulement. Ce jeu de caractères est très restrictif et un mot de passe court (8 à 12 caractères) est cassable en quelques secondes ou quelques minutes par attaque en force brute ou par dictionnaire ou avec des tables arc en ciel.

ABCDEFGHIJKLMNOPQRSTUVWXYZ

ou

abcdefghijklmnopqrstuvwxyzType 2 : Le type 1 augmenté des 10 chiffres

Amplitude : 36 caractères.

Très restrictif et cassable très rapidement.

ABCDEFGHIJKLMNOPQRSTUVWXYZ0123456789

ou

abcdefghijklmnopqrstuvwxyz0123456789Type 3 : Les types 1 ou 2 ou insensibles à la case

Amplitude : 52 ou 62 caractères.

Peu restrictif, mais cassable assez rapidement.

ABCDEFGHIJKLMNOPQRSTUVWXYZabcdefghijklmnopqrstuvwxyz

ou

ABCDEFGHIJKLMNOPQRSTUVWXYZabcdefghijklmnopqrstuvwxyz0123456789Type 4 : Le type 3 avec plus ou moins de caractères spéciaux et accentués

Type 3 augmenté d'un nombre plus ou moins restreint de caractères spéciaux et de caractères accentués (jeu de 90 à plus de 100 caractères).

Très restrictif et quasi pas cassable. C'est le seul type recommandé.

Exemples de jeux de caractères :

ABCDEFGHIJKLMNOPQRSTUVWXYZabcdefghijklmnopqrstuvwxyz0123456789,?;.:/!§%µ

ou

ABCDEFGHIJKLMNOPQRSTUVWXYZabcdefghijklmnopqrstuvwxyz0123456789²&é"'(-è_çà)=#{[|\^@]}^¨$£¤ù%*µ,?;.:/!§

| Aidez Assiste – autorisez quelques publicités et cliquez-les |

Le nombre de combinaisons possibles qu'il va falloir calculer est égal à :

Longueur maximum du mot de passe : M caractères.

Longueur du mot de passe : P caractères.

Nombre de caractères dans le jeu de caractères : N

Indice i qui varie de 1 à P (P devant être égal ou inférieur à M)

Le nombre de combinaisons possibles sera de : (Pi=1 x N) + (Pi=2 x N) + (Pi=3 x N) + (Pi=4 x N), etc. jusqu'à ce que i=P.

En moyenne, il faut calculer la moitié des combinaisons possibles, ce qui peut prendre plusieurs vies si le mot de passe d'origine est long.

Il faut essayer toutes les combinaisons possibles de caractères du mot de passe, selon les spécifications de l'autorité, pour finalement tomber sur un hashcode identique à celui du mot de passe.

La force brute, qui était possible avec les mots de passe courts, est devenue totalement illusoire et vouée à l'échec contre un compte sensible (banque, e-commerce, assurance, administration, etc.).

Ces autorités exigent des mots de passe longs (plus de 16 ou 18 caractères) utilisant un jeu de caractères de type 4.

Ces autorités utilisent désormais (depuis 2012) des fonctions de hashage au moins égales à SHA-256 qui produit un condensat sur 256 bits, voire des fonctions supérieures.

En sus, ces autorités utilisent (normalement) plusieurs méthodes pour empêcher les attaques en « force brute » :

Détection automatique de plusieurs tentatives successives de mots de passe erronés (généralement, au bout de trois échecs, le compte est bloqué pour un certain temps (15 à 30 minutes...) ou nécessite une procédure spéciale de double authentification).

Détection automatique de plusieurs tentatives successives de mots de passe erronés, les mots de passe tentés étant présentés de manière ordonnée. Une contre-mesure ridicule de l'attaquant le conduit à tenter les mots de passe possibles dans un ordre aléatoire, ce qui introduit quelques difficultés, aussi bien pour une attaque manuelle que pour un logiciel robot d'attaque.

Après un certain nombre de tentatives infructueuses (généralement 3 tentatives), le délai pour autoriser une nouvelle tentative s'allonge. En fonction de la longueur du mot de passe, les combinaisons possibles sont tellement nombreuses que le temps moyen pour tomber sur le bon mot de passe risque d'être plus long que la fin probable de l'Univers ! Seuls les mots de passe très courts ont une toute petite chance d'être cassés par cette méthode. Comme les mots de passe très courts, très simples, ne protègent que des choses sans intérêt...

Une méthode de défense, lorsque l'autorité d'authentification à un doute (bon mot de passe, mais précédé de nombreuses tentatives erronées) consiste à envoyer systématiquement un message du type « Erreur de mot de passe », y compris sur le bon mot de passe.

Si l'utilisateur est l'authentique détenteur du compte, il va insister avec son bon mot de passe que le système d'authentification laissera passer à la tentative suivante.

Si l'utilisateur n'est pas le détenteur du compte, il va poursuivre son attaque en « force brute », ignorant le bon mot de passe qui vient de lui glisser entre les doigts.

Un captcha ralentit drastiquement une attaque en « force brute » tentée manuellement et élimine définitivement une attaque robotisée.

| Aidez Assiste – autorisez quelques publicités et cliquez-les |

| Aidez Assiste – autorisez quelques publicités et cliquez-les |

Il y a deux méthodes initiales pour casser les mots de passe : l'attaque en force brute et l'attaque par dictionnaires exhaustifs. Chacune de ces 2 méthodes pose un problème :

Les attaques en force brute nécessitent un temps de calcul en fonction du nombre de combinaisons possibles du hashcode. Ce temps, très long (plusieurs années, voire plusieurs vies) rend ce type d'attaques impossible avec les fonctions de chiffrement solides (SHA-256 et supérieures), et même avec des fonctions plus faibles.

Les attaques par dictionnaires exhaustifs nécessitent un temps de constitution de ces dictionnaires, mais, une fois ces dictionnaires construits, le volume de mémoire nécessaire est monstrueux et impossible à mettre en œuvre (sauf au niveau d'un état). Il s'agirait d'avoir un véritable centre de données (data center).

On est donc confronté à un problème de temps ou un problème de volume mémoire. L'invention d'une troisième méthode, un peu plus tard, les attaques par tables arc-en-ciel, se présentera comme un compromis temps/mémoire.

Dans le tableau suivant, en rouge, les attaques « jouables – possibles » (donc signalant des mots de passe faibles en longueur et en jeu de caractères).

Type 1 : Jeu de 26 caractères (tout majuscules ou tout minuscules) | |||||||

|---|---|---|---|---|---|---|---|

| Mots de passe de : | |||||||

| 8 caractères | 9 caractères | 10 caractères | 11 caractères | 12 caractères | 13 caractères | 14 caractères | |

| Rang 1 | 26 | 26 | 26 | 26 | 26 | 26 | 26 |

| Rang 2 | 676 | 676 | 676 | 676 | 676 | 676 | 676 |

| Rang 3 | 17 576 | 17 576 | 17 576 | 17 576 | 17 576 | 17 576 | 17 576 |

| Rang 4 | 456 976 | 456 976 | 456 976 | 456 976 | 456 976 | 456 976 | 456 976 |

| Rang 5 | 11 881 376 | 11 881 376 | 11 881 376 | 11 881 376 | 11 881 376 | 11 881 376 | 11 881 376 |

| Rang 6 | 308 915 776 | 308 915 776 | 308 915 776 | 308 915 776 | 308 915 776 | 308 915 776 | 308 915 776 |

| Rang 7 | 8 031 810 176 | 8 031 810 176 | 8 031 810 176 | 8 031 810 176 | 8 031 810 176 | 8 031 810 176 | 8 031 810 176 |

| Rang 8 | 208 827 064 576 | 208 827 064 576 | 208 827 064 576 | 208 827 064 576 | 208 827 064 576 | 208 827 064 576 | 208 827 064 576 |

| Rang 9 | 5 429 503 678 976 | 5 429 503 678 976 | 5 429 503 678 976 | 5 429 503 678 976 | 5 429 503 678 976 | 5 429 503 678 976 | |

| Rang 10 | 141 167 095 653 376 | 141 167 095 653 376 | 141 167 095 653 376 | 141 167 095 653 376 | 141 167 095 653 376 | ||

| Rang 11 | 3 670 344 486 987 780 | 3 670 344 486 987 780 | 3 670 344 486 987 780 | 3 670 344 486 987 780 | |||

| Rang 12 | 95 428 956 661 682 200 | 95 428 956 661 682 200 | 95 428 956 661 682 200 | ||||

| Rang 13 | 2 481 152 873 203 740 000 | 2 481 152 873 203 740 000 | |||||

| Rang 14 | 64 509 974 703 297 200 000 | ||||||

Type 1 - Combinaisons possibles (mots de passe possibles) | |||||||

| 217 180 147 158 | 5 646 683 826 134 | 146 813 779 479 510 | 3 817 158 266 467 290 | 99 246 114 928 149 500 | 2 580 398 988 131 890 000 | 67 090 373 691 429 000 000 | |

Type 1 - Temps de calcul nécessaire pour construire un dictionnaire intégral (en jours) - En rouge ce qui est " jouable ". | |||||||

| En 2007 | 0 | 0,03 | 0,66 | 17 | 447 | 11 628 | 302 319 |

| En 2009 | 0 | 0 | 0 | 1 | 20 | 517 | 13 463 |

Type 1 - Mémoire de stockage nécessaire, en teraoctets, pour un tel dictionnaire contenant "Mot de passe", Hash MD5, Hash SHA-1 (Recherches par dichotomie, Recherche par B-Tree) | |||||||

9 556 | 254 101 | 6 753 434 | 179 406 439 | 4 763 813 517 | 126 439 550 418 | 3 354 518 684 571 | |

19 112 | 508 202 | 13 506 868 | 358 812 877 | 9 527 627 033 | 252 879 100 837 | 6 709 037 369 143 | |

| Type 2 : Jeu de 36 caractères (tout majuscules ou tout minuscules + 10 chiffres) (cas de certains algorithmes de chiffrement qui ne tiennent pas comptes des majuscules/minuscules (insensibles à la case) et mettent le mot de passe à plat - par exemple l'algorithme de chiffrement LanManager Hash sous Windows, qui commence par transformer les minuscules en majuscules) | |||||||

| Mots de passe de : | |||||||

| 8 caractères | 9 caractères | 10 caractères | 11 caractères | 12 caractères | 13 caractères | 14 caractères | |

| Rang 1 | 36 | 36 | 36 | 36 | 36 | 36 | 36 |

| Rang 2 | 1 296 | 1 296 | 1 296 | 1 296 | 1 296 | 1 296 | 1 296 |

| Rang 3 | 46 656 | 46 656 | 46 656 | 46 656 | 46 656 | 46 656 | 46 656 |

| Rang 4 | 1 679 616 | 1 679 616 | 1 679 616 | 1 679 616 | 1 679 616 | 1 679 616 | 1 679 616 |

| Rang 5 | 60 466 176 | 60 466 176 | 60 466 176 | 60 466 176 | 60 466 176 | 60 466 176 | 60 466 176 |

| Rang 6 | 2 176 782 336 | 2 176 782 336 | 2 176 782 336 | 2 176 782 336 | 2 176 782 336 | 2 176 782 336 | 2 176 782 336 |

| Rang 7 | 78 364 164 096 | 78 364 164 096 | 78 364 164 096 | 78 364 164 096 | 78 364 164 096 | 78 364 164 096 | 78 364 164 096 |

| Rang 8 | 2 821 109 907 456 | 2 821 109 907 456 | 2 821 109 907 456 | 2 821 109 907 456 | 2 821 109 907 456 | 2 821 109 907 456 | 2 821 109 907 456 |

| Rang 9 | 101 559 956 668 416 | 101 559 956 668 416 | 101 559 956 668 416 | 101 559 956 668 416 | 101 559 956 668 416 | 101 559 956 668 416 | |

| Rang 10 | 3 656 158 440 062 980 | 3 656 158 440 062 980 | 3 656 158 440 062 980 | 3 656 158 440 062 980 | 3 656 158 440 062 980 | ||

| Rang 11 | 131 621 703 842 267 000 | 131 621 703 842 267 000 | 131 621 703 842 267 000 | 131 621 703 842 267 000 | |||

| Rang 12 | 4 738 381 338 321 620 000 | 4 738 381 338 321 620 000 | 4 738 381 338 321 620 000 | ||||

| Rang 13 | 170 581 728 179 578 000 000 | 170 581 728 179 578 000 000 | |||||

| Rang 14 | 6 140 942 214 464 820 000 000 | ||||||

Type 2 - Combinaisons possibles (mots de passe possibles) | |||||||

| 2 901 713 047 668 | 104 461 669 716 084 | 3 760 620 109 779 060 | 135 382 323 952 046 000 | 4 873 763 662 273 660 000 | 175 455 491 841 852 000 000 | 6 316 397 706 306 670 000 000 | |

Type 2 - Temps de calcul nécessaire pour construire un dictionnaire intégral (en jours) - En rouge ce qui est " jouable ". | |||||||

| En 2007 | 0,01 | 0,47 | 17 | 610 | 21 962 | 790 627 | 28 462 569 |

| En 2009 | 0 | 0 | 1 | 27 | 976 | 35 139 | 1 265 003 |

Type 2 - Mémoire de stockage nécessaire, en teraoctets, pour un tel dictionnaire contenant "Mot de passe", Hash MD5, Hash SHA-1 (Recherches par dichotomie, Recherche par B-Tree) | |||||||

127 675 | 4 700 775 | 172 988 525 | 6 362 969 226 | 233 940 655 789 | 8 597 319 100 251 | 315 819 885 315 333 | |

255 351 | 9 401 550 | 345 977 050 | 12 725 938 451 | 467 881 311 578 | 17 194 638 200 502 | 631 639 770 630 667 | |

Type 3 : Jeu de 62 caractères (majuscules + minuscules + 10 chiffres) | |||||||

| Mots de passe de : | |||||||

| 8 caractères | 9 caractères | 10 caractères | 11 caractères | 12 caractères | 13 caractères | 14 caractères | |

| Rang 1 | 62 | 62 | 62 | 62 | 62 | 62 | 62 |

| Rang 2 | 3 844 | 3 844 | 3 844 | 3 844 | 3 844 | 3 844 | 3 844 |

| Rang 3 | 238 328 | 238 328 | 238 328 | 238 328 | 238 328 | 238 328 | 238 328 |

| Rang 4 | 14 776 336 | 14 776 336 | 14 776 336 | 14 776 336 | 14 776 336 | 14 776 336 | 14 776 336 |

| Rang 5 | 916 132 832 | 916 132 832 | 916 132 832 | 916 132 832 | 916 132 832 | 916 132 832 | 916 132 832 |

| Rang 6 | 56 800 235 584 | 56 800 235 584 | 56 800 235 584 | 56 800 235 584 | 56 800 235 584 | 56 800 235 584 | 56 800 235 584 |

| Rang 7 | 3 521 614 606 208 | 3 521 614 606 208 | 3 521 614 606 208 | 3 521 614 606 208 | 3 521 614 606 208 | 3 521 614 606 208 | 3 521 614 606 208 |

| Rang 8 | 218 340 105 584 896 | 218 340 105 584 896 | 218 340 105 584 896 | 218 340 105 584 896 | 218 340 105 584 896 | 218 340 105 584 896 | 218 340 105 584 896 |

| Rang 9 | 13 537 086 546 263 600 | 13 537 086 546 263 600 | 13 537 086 546 263 600 | 13 537 086 546 263 600 | 13 537 086 546 263 600 | 13 537 086 546 263 600 | |

| Rang 10 | 839 299 365 868 340 000 | 839 299 365 868 340 000 | 839 299 365 868 340 000 | 839 299 365 868 340 000 | 839 299 365 868 340 000 | ||

| Rang 11 | 52 036 560 683 837 100 000 | 52 036 560 683 837 100 000 | 52 036 560 683 837 100 000 | 52 036 560 683 837 100 000 | |||

| Rang 12 | 3 226 266 762 397 900 000 000 | 3 226 266 762 397 900 000 000 | 3 226 266 762 397 900 000 000 | ||||

| Rang 13 | 200 028 539 268 670 000 000 000 | 200 028 539 268 670 000 000 000 | |||||

| Rang 14 | 12 401 769 434 657 500 000 000 000 | ||||||

Type 3 - Combinaisons possibles (mots de passe possibles) | |||||||

| 221 919 451 578 090 | 13 759 005 997 841 600 | 853 058 371 866 182 000 | 52 889 619 055 703 300 000 | 3 279 156 381 453 600 000 000 | 203 307 695 650 123 000 000 000 | 12 605 077 130 307 700 000 000 000 | |

Type 3 - Temps de calcul nécessaire pour construire un dictionnaire intégral (en jours) - En rouge ce qui est " jouable ". | |||||||

| En 2007 | 1 | 62 | 3844 | 238328 | 14 776 336 | 916 132 832 | 56 800 235 584 |

| En 2009 | 0 | 3 | 171 | 10 592 | 656 726 | 40 717 015 | 2 524 454 915 |

Type 3 - Mémoire de stockage nécessaire, en teraoctets, pour un tel dictionnaire contenant "Mot de passe", Hash MD5, Hash SHA-1 (Recherches par dichotomie, Recherche par B-Tree) | |||||||

9 764 456 | 619 155 270 | 39 240 685 106 | 2 485 812 095 618 | 157 399 506 309 773 | 9 962 077 086 856 050 | 630 253 856 515 383 000 | |

19 528 912 | 1 238 310 540 | 78 481 370 212 | 4 971 624 191 236 | 314 799 012 619 546 | 19 924 154 173 712 100 | 1 260 507 713 030 770 000 | |

Type 4 : Jeu de 100 caractères (majuscules + minuscules + 10 chiffres + 38 caractères spéciaux et accentués) | |||||||

| Mots de passe de : | |||||||

| 8 caractères | 9 caractères | 10 caractères | 11 caractères | 12 caractères | 13 caractères | 14 caractères | |

| Rang 1 | 100 | 100 | 100 | 100 | 100 | 100 | 100 |

| Rang 2 | 10 000 | 10 000 | 10 000 | 10 000 | 10 000 | 10 000 | 10 000 |

| Rang 3 | 1 000 000 | 1 000 000 | 1 000 000 | 1 000 000 | 1 000 000 | 1 000 000 | 1 000 000 |

| Rang 4 | 100 000 000 | 100 000 000 | 100 000 000 | 100 000 000 | 100 000 000 | 100 000 000 | 100 000 000 |

| Rang 5 | 10 000 000 000 | 10 000 000 000 | 10 000 000 000 | 10 000 000 000 | 10 000 000 000 | 10 000 000 000 | 10 000 000 000 |

| Rang 6 | 1 000 000 000 000 | 1 000 000 000 000 | 1 000 000 000 000 | 1 000 000 000 000 | 1 000 000 000 000 | 1 000 000 000 000 | 1 000 000 000 000 |

| Rang 7 | 100 000 000 000 000 | 100 000 000 000 000 | 100 000 000 000 000 | 100 000 000 000 000 | 100 000 000 000 000 | 100 000 000 000 000 | 100 000 000 000 000 |

| Rang 8 | 10 000 000 000 000 000 | 10 000 000 000 000 000 | 10 000 000 000 000 000 | 10 000 000 000 000 000 | 10 000 000 000 000 000 | 10 000 000 000 000 000 | 10 000 000 000 000 000 |

| Rang 9 | 1 000 000 000 000 000 000 | 1 000 000 000 000 000 000 | 1 000 000 000 000 000 000 | 1 000 000 000 000 000 000 | 1 000 000 000 000 000 000 | 1 000 000 000 000 000 000 | |

| Rang 10 | 100 000 000 000 000 000 000 | 100 000 000 000 000 000 000 | 100 000 000 000 000 000 000 | 100 000 000 000 000 000 000 | 100 000 000 000 000 000 000 | ||

| Rang 11 | 10 000 000 000 000 000 000 000 | 10 000 000 000 000 000 000 000 | 10 000 000 000 000 000 000 000 | 10 000 000 000 000 000 000 000 | |||

| Rang 12 | 1 000 000 000 000 000 000 000 000 | 1 000 000 000 000 000 000 000 000 | 1 000 000 000 000 000 000 000 000 | ||||

| Rang 13 | 100 000 000 000 000 000 000 000 000 | 100 000 000 000 000 000 000 000 000 | |||||

| Rang 14 | 10 000 000 000 000 000 000 000 000 000 | ||||||

Type 4 - Combinaisons possibles (mots de passe possibles) | |||||||

| 10 101 010 101 010 100 | 1 010 101 010 101 010 000 | 101 010 101 010 101 000 000 | 10 101 010 101 010 100 000 000 | 1 010 101 010 101 010 000 000 000 | 101 010 101 010 101 000 000 000 000 | 10 101 010 101 010 100 000 000 000 000 | |

Type 4 - Temps de calcul nécessaire pour construire un dictionnaire intégral (en jours) - En rouge ce qui est " jouable ". | |||||||

| En 2007 | 46 | 4552 | 455 166 | 45 516 560 | 4 551 656 031 | 455 165 603 068 | 45 516 560 306 818 |

| En 2009 | 2 | 202 | 20 230 | 2 022 958 | 202 295 824 | 20 229 582 359 | 2 022 958 235 859 |

Type 4 - Mémoire de stockage nécessaire, en teraoctets, pour un tel dictionnaire contenant "Mot de passe", Hash MD5, Hash SHA-1 (Recherches par dichotomie, Recherche par B-Tree) | |||||||

444 444 444 | 45 454 545 455 | 4 646 464 646 465 | 474 747 474 747 475 | 48 484 848 484 848 500 | 4 949 494 949 494 950 000 | 505 050 505 050 505 000 000 | |

888 888 889 | 90 909 090 909 | 9 292 929 292 929 | 949 494 949 494 949 | 96 969 696 969 697 000 | 9 898 989 898 989 900 000 | 1 010 101 010 101 010 000 000 | |

| Aidez Assiste – autorisez quelques publicités et cliquez-les |

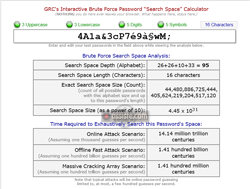

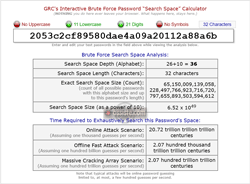

Ce testeur de solidité d'un mot de passe vous invite à utiliser des majuscules, minuscules, chiffres et symboles. En fonction du jeu de caractères utilisé et de la longueur du mot de passe, le bien connu Steve Gibson (GRC - Gibson Research Corporation) vous indique combien de temps votre mot de passe va résister contre les attaques en force brute selon la puissance de l'outil d'attaque. Ces temps sont donnés pour les puissances d'attaques à l'époque de la rédaction de son outil dont la plus ancienne trace, dans la machine à remonter le temps, est au 4 juin 2011. Or les tables arc-en-ciel ont déjà été inventées depuis 1980 et considérablement améliorées en 2003. Enfin, ce type d'attaque sur un mot de passe est sans intérêt, car cela signifie que l'on n'a pas le mot de passe et que l'on tente de le deviner en testant toutes les combinaisons possibles de caractères. Or, les sites Web demandant un mot de passe ne permettent que 3 tentatives de compositions d'un mot de passe avant de rejeter le candidat temporairement (généralement 15 à 30 minutes) puis définitivement. Ce n'est pas le mot de passe qu'il faut attaquer en ligne, mais son condensat piraté et attaqué hors ligne.

Quelle est la taille de la meule de foin dans laquelle est cachée votre aiguille ?

Résistance d'un mot de passe

Combien de temps le « bon » mot de passe de 16 caractères « 4A1a&3cP7é9à§wM; » résisterait à une attaque en force brute :Scénario d'attaque en ligne :

(En supposant mille suppositions (attaques) par seconde)14,14 millions de milliards de siècles

Scénario d'attaque rapide hors ligne :

(En supposant cent milliards de suppositions (attaques) par seconde)1,41 centaine de milliards de siècles

Scénario de réseau de craquage massif :

(En supposant cent mille milliards de suppositions (attaques) par seconde)1,41 centaine de millions de siècles

Résistance d'un condensat MD5

Combien de temps le condensat MD5 « 2053c2cf89580dae4a09a20112a88a6b » du mot de passe « 4A1a&3cP7é9à§wM; » résisterait à une attaque en force brute :Scénario d'attaque en ligne :

(En supposant mille suppositions (attaques) par seconde)20,72 billions de billions de billions de siècles

Scénario d'attaque rapide hors ligne :

(En supposant cent milliards de suppositions (attaques) par seconde)2,07 centaines de milliards de milliards de siècles

Scénario de réseau de craquage massif :

(En supposant cent mille milliards de suppositions (attaques) par seconde)2,07 centaines de milliards de milliards de siècles

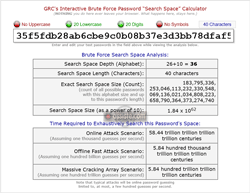

Résistance d'un condensat SHA-1

Combien de temps le condensat SHA-1 « 35f5fdb28ab6cbe9c0b08b37e3d3bb78dfaf5066 » du mot de passe « 4A1a&3cP7é9à§wM; » résisterait à une attaque en force brute :Scénario d'attaque en ligne :

(En supposant mille suppositions (attaques) par seconde)58,44 billions de billions de billions de billions de siècles

Scénario d'attaque rapide hors ligne :

(En supposant cent milliards de suppositions (attaques) par seconde)5,84 centaines de milliards de milliards de milliards de siècles

Scénario de réseau de craquage massif :

(En supposant cent mille milliards de suppositions (attaques) par seconde)5,84 centaines de milliards de milliards de milliards de siècles

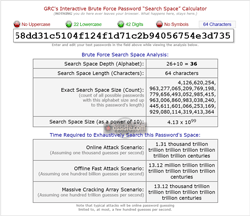

Résistance d'un condensat SHA-256

Combien de temps le condensat SHA-256 « 03ac2ccb14a2b14beca0048b36758dd31c5104f124f1d71c2b94056754e3d735 » du mot de passe « 4A1a&3cP7é9à§wM; » résisterait à une attaque en force brute :Scénario d'attaque en ligne :

(En supposant mille suppositions (attaques) par seconde)1,31 mille milliards de milliards de milliards de milliards de milliards de milliards de milliards de milliards de milliards de siècles

Scénario d'attaque rapide hors ligne :

(En supposant cent milliards de suppositions (attaques) par seconde)13,12 millions de milliards de milliards de milliards de milliards de milliards de milliards de milliards de milliards de siècles

Scénario de réseau de craquage massif :

(En supposant cent mille milliards de suppositions (attaques) par seconde)13,12 mille milliards de milliards de milliards de milliards de milliards de milliards de milliards de milliards de siècles

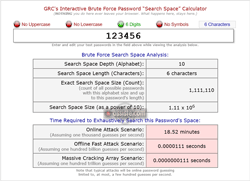

Résistance d'un mot de passe imbécile

Résistance à une attaque en force brute du mot de passe imbécile le plus utilisé au monde « 123456 ».Scénario d'attaque en ligne :

(En supposant mille suppositions (attaques) par seconde)18.52 minutes

Scénario d'attaque rapide hors ligne :

(En supposant cent milliards de suppositions (attaques) par seconde)0.0000111 secondes

Scénario de réseau de craquage massif :

(En supposant cent mille milliards de suppositions (attaques) par seconde)0.0000000111 secondes

| Aidez Assiste – autorisez quelques publicités et cliquez-les |

- Authentification faible d'un mot de passe

- Authentification forte d'un mot de passe

- Choisir un mot de passe

- Comment créer un mot de passe

- Comment créer un mot de passe compliqué simplement

- Création de mots de passe

- Évaluation d’un mot de passe

- Générateur de mots de passe

- Générateur de mots de passe aléatoires

- Générateur de mots de passe complexes

- Générateur de mots de passe forts

- Générateur de mots de passe incassables

- Générateur de mots de passe uniques

- Générateur gratuit de mots de passe

- Générer un mot de passe

- Générer un mot de passe compliqué

- Générer un mot de passe solide

- Générer un mot de passe solide simplement

- Gérer vos mots de passe

- Les conseils d'Assiste.com pour un bon mot de passe

- Mot de passe complexe

- Mot de passe faible

- Mot de passe fiable

- Mot de passe fort

- Password Check

- Quel est le niveau de force de mon mot de passe

- Quel est le niveau de sécurité de mon mot de passe

- Quel est le niveau de solidité de mon mot de passe

- Qu'est-ce qu'un mot de passe sécurisé

- Sécurisez vos mots de passe

- Test d’un mot de passe

- Test de solidité d’un mot de passe

- Testeur gratuit de mots de passe

- Vérification de la force d'un mot de passe

- Vérification de la solidité d'un mot de passe

- Vérification d'un mot de passe